Система контроля взаимодействия в сети с подключением IоT-устройств

Автор: Демьянов Глеб Дмитриевич, Садовникова Наталья Петровна

Журнал: НБИ технологии @nbi-technologies

Рубрика: Инновации в информатике, вычислительной технике и управлении

Статья в выпуске: 4 т.14, 2020 года.

Бесплатный доступ

В статье рассматривается вопрос использования системы контроля взаимодействия в сети с подключением IoT-устройств. Выделяются основные угрозы информационной безопасности IoT-устройств и методы защиты представленных угроз. Посредством анализа выбирается приоритетный метод защиты и описывается как этот метод можно реализовать на практике.

Интернет вещей, iot-устройства, контроль взаимодействия в сети, информационная безопасность

Короткий адрес: https://sciup.org/149129814

IDR: 149129814 | УДК: 004.056.53 | DOI: 10.15688/NBIT.jvolsu.2020.4.2

Текст научной статьи Система контроля взаимодействия в сети с подключением IоT-устройств

DOI:

Интернет вещей (англ. internet of things, IoT) – концепция вычислительной сети физических предметов («вещей»), оснащенных встроенными технологиями для взаимодействия друг с другом или с внешней средой, рассматривающая организацию таких сетей, как явление, способное перестроить экономические и общественные процессы, исключающее из части действий и операций необходимость участия человека [1].

Технология IoT оказала существенное влияние на развитие информационных технологий и других отраслей. Согласно Forbes, ожидается, что рынок интернет вещей в 2021 году достигнет 520 млрд долларов по сравнению с 235 млрд долларов в 2017 году, что свидетельствует о непрерывном росте потребности в таких устройствах в будущем [5]. Также, по оценкам Gartner Research, количество устройств, подключенных к Интернету, к 2021 году достигнет 25 миллиардов по сравнению с 8,4 миллиарда в 2017 году [4].

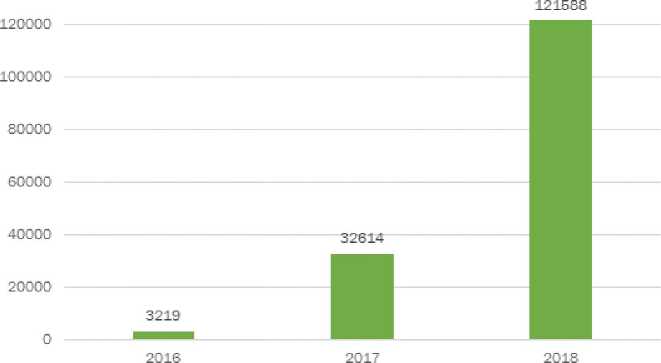

С каждым годом будет расти как количество устройств IoT, так и количество злоумышленников. Лаборатория Касперского представила следующую статистику за 2016– 2018 годы [2] (см. рис. 1).

К основным типам угроз можно отнести (см. табл. 1):

На основе анализа угроз можно выделить основные методы защиты устройств IoT [3]:

Рис. 1. Количество образцов вредоносного ПО для IoT-устройств в коллекции «Лаборатории Касперского», 2016–2018 гг.

Таблица 1

Анализ основных угроз, связанных с подключением устройств IoT

|

Субъект угрозы |

Объект угрозы |

|

Ботнеты и атаки DDoS |

Сетевые ресурсы |

|

Удаленная запись данных, передаваемых устройством |

Конфиденциальные данные пользователя |

|

Ransomware |

Пользователь, имущество пользователя |

|

Реальные кражи (взлом умных замков, автомобилей, гаражных дверей) |

Пользователь, имущество пользователя |

-

1. Безопасность связи – использование технологий шифрования, проверки подлинности.

-

2. Защита устройств – использование технологий обеспечения безопасности и целостности программного кода.

-

3. Контроль устройств – поддержка уже созданных устройств, выпуск обновлений прошивки, патчей, закрывающие бреши в защите прошлых патчей.

-

4. Контроль взаимодействия в сети – проанализировав все методы, приведенные выше, я пришел к выводу, что именно этот метод является самым надежным для обнаружения и предотвращения атаки на устройство. Контроль и защита устройств остается на стороне разработчика этих устройств, а безопасность связи и контроль взаимодействия в сети – на стороне предприятия использующего устройства IoT.

Наряду с эффективностью метода защиты так же можно выделить такой важный критерий выбора, как стоимость реализации метода защиты. В связи с этим самым перспек- тивным направлением защиты является контроль взаимодействия в сети.

Было проанализировано несколько средств контроля взаимодействия в сети без использования IoT-технологий. Основой для этих программных средств является предупреждение пользователя о вероятном злоумышленнике, подключившимся к сети (см. табл. 2).

Для защиты устройств IoT необходимо выделять такие потенциально опасные подключения в отдельную группу и контролировать их деятельность в сети. Поэтому основными функциями системы контроля взаимодействия в сети должны быть анализ деятельности потенциально опасных устройств в сети и обнаружение новых потенциально опасных подключений.

Анализ действий в сети будет осуществляться посредством анализа заголовка каждого пакета в сети, основным сигналом к анализу передаваемых данных послужат поля заголовка «адрес получателя» и «адрес отправителя» (см. рис. 2).

Таблица 2

Методы контроля взаимодействия в сети

|

Наименование программы |

Возможность автоматического сканирования устройств в сети |

Информация об устройстве |

Логирование |

Обнаружение новых подключений |

|

Wi-Fi Network Monitor |

Есть |

Показывает IP-адрес, MAC-адрес, имя устройства |

Сохраняет отчет в форматах HTML/XML/C SV/TXT |

Есть |

|

SoftPerfect WiFi Guard |

Есть |

Показывает IP-адрес, MAC-адрес, имя, пинг устройства |

Нет |

Есть |

Заголовок (header) Поле данных Трейлер

Адрес Адрес Служебная Данные Котнрольиая Стоповая

-

1 получателя отправителя информация ^ сумма комбинация

Рис. 2. Структура пакета, передаваемого по сети

Обнаружение новых подключений будет осуществляться посредством мониторинга подключенных устройств в сети и ведения списков уже подключенных устройств.

Для получения пакетов отдельным устройством, на котором будет проходить анализ подключений и действий в сети, нужно будет использовать одну из представленных ниже технологий перехвата пакетов в сети (табл. 3).

Вне зависимости от выбора технологии зеркалирования пакетов, разрабатываемая система будет работать с этими пакетами. Проанализировав все три технологии, можно сделать вывод, что наиболее удобными будут технологии SPAN и RSPAN. Значитель- ный минус технологии TAP – необходимость устанавливать в сеть специального оборудования и, в следствии чего, невозможность удаленной настройки.

Можно выделить следующие основные функции системы контроля взаимодействия в сети:

-

1. Сканирование подключенных к сети устройств.

-

2. Ведение списков доверенных устройств, устройств IoT и потенциально опасных устройств.

-

3. Перехват пакетов потенциально опасных устройств.

-

4. Анализ пакетов на наличие вредоносных действий в сторону IoT-устройств.

-

5. Формирование отчета потенциально опасных действий в сторону IoT-устройств.

Таблица 3

Анализ популярных средств перехвата пакетов по сети

|

Название технологии |

Потеря пакетов |

Удобство настройки |

Сложность установки |

|

SPAN (port mirroring) |

Потеря пакетов несущественна, но присутствует |

Можно фильтровать зеркалируемые пакеты, уменьшая объем данных. Можно настроить отражаемую сеть VLAN |

Необходимо наличие коммутатора, поддерживающего технологию SPAN |

|

RSPAN |

Потеря пакетов несущественна, но присутствует |

Можно фильтровать зеркалируемые пакеты, уменьшая объем данных. Можно настраивать отражаемую сеть VLAN и принимающую сеть VLAN |

Необходимо наличие коммутатора, поддерживающего технологию RSPAN |

|

TAP (Test Access Point) |

Практически без потери |

TAP – аппаратное средство и его необходимо размещать непосредственно в сети, а не задать настройками коммутатора, нет возможности поменять настройки удаленно |

Необходимо наличие, помимо коммутатора, специальных ответвителей трафика |

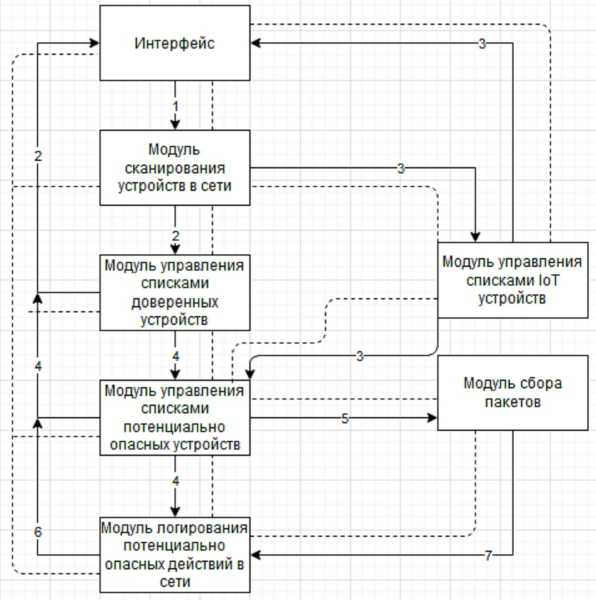

Основываясь на заданных функциях системы контроля взаимодействия в сети, можно выделить основные модули:

-

– модуль управления списками доверенных устройств;

-

– модуль управления списками IoT-устройств;

-

– модуль управления списками потенциально опасных устройств;

-

– модуль сбора пакетов, который должен реализовать прослушку IoT-устройства, чтобы принять от него потенциально опасный пакет;

-

– модуль логирования потенциально опасных действий в сети;

-

– модуль сканирования устройств в сети.

На рисунке 3 цифрами на стрелках обозначены передаваемые данные:

-

1. IP, MAC адреса устройств IoT и доверенных устройств.

-

2. IP, MAC адреса доверенных устройств.

-

3. IP, MAC адреса IoT-устройств.

-

4. IP, MAC адреса потенциально опасных устройств.

-

5. IP, MAC адреса потенциально опасных устройств и IP, MAC адреса прослушиваемого IoT-устройства.

-

6. Время потенциально опасного действия, IP, MAC адреса потенциально опасного устройства, подключенного к сети, либо IP, MAC адреса IoT-устройства и потенциально опасного устройства.

-

7. IP, MAC адрес IoT-устройства, которое получило пакет и IP, MAC адрес потенциально опасного устройства, с которого этот пакет был отправлен.

Модуль сканирования устройств в сети определяет все подключения в сети.

Модуль управления списками доверенных устройств позволяет заносить устройства в список доверенных.

Модуль управления списками IoT-устройств позволяет заносить устройства в список защищаемых IoT-устройств.

Модуль управления списками потенциально опасных устройств сам определяет, основываясь на работе предыдущих двух модулей, опасно новое подключившееся устройство или нет.

Модуль сбора пакетов получает все пакеты в сети, используя технологии зеркалирования трафика (см. табл. 3).

Рис. 3. Система контроля взаимодействия в сети

Модуль логирования потенциально опасных действий в сети формирует информацию о совершенных потенциально опасных действиях (подключение нового, потенциально опасного устройства в сети, передача потенциально опасного пакета устройству IoT), а так же дублирует эту информацию в файлы лога, с указанием времени потенциально опасного действия для повторного анализа.

Таким образом система контроля взаимодействия в сети может обнаружить и пресечь потенциально опасные действия в сторону устройств IoT (посредством блокировки злоумышленника по MAC адресу и др.). Система контроля взаимодействия в сети может использоваться как на предприятии (умные электростанции, торговые и транспортные сети), так и у частных лиц (система умного дома).

Все устройства IoT заведомо содержат уязвимости, так как они находятся не в изолированной системе, а с доступом в интернет. Это подтверждает активный рост вредоносного ПО. Необходимо уделять должное внимание безопасности IoT-устройств. При своевременном анализе сетевого трафика возможно предотвратить угрозу устройству.

Список литературы Система контроля взаимодействия в сети с подключением IоT-устройств

- Интернет-энциклопедия. - Электрон. текстовые дан. - Режим доступа: https://ru.wikipedia. org/wiki (дата обращения: 14.09.2020). - Загл. с экрана.

- Лаборатория касперского. - Электрон. текстовые дан. - Режим доступа: https://www.kaspersky.ru (дата обращения: 26.09.2020). - Загл. с экрана.

- Эталонная архитектура безопасности интернета вещей (IoT). Часть 1. - Электрон. текстовые дан. - Режим доступа: https://www.anti-malware.ru/practice/solutions/iot-the-reference-security-architecture-part-1 (дата обращения: 14.09.2020). - Загл. с экрана.

- Gartner представил список стратегических IoT-трендов до 2023 года. - Электрон. текстовые дан. - Режим доступа: https://iot.ru/promyshlennost/gartner-predstavil-spisok-strategicheskikh-iot-trendov-do-2023-goda (дата обращения: 26.09.2020). - Загл. с экрана.

- Juniper Research. IoT Connections to Grow 140% to Hit 50 Billion By 2022, As Edge Computing Accelerates ROI. - Электрон. текстовые дан. - Режим доступа: https://www.juniperresearch.com/press/press-releases/iot-connections-to-grow-140-to-hit-50-billion (дата обращения: 12.09.2020). - Загл. с экрана.