Скрытые каналы утечки информации в системах автоматизированного управления зданиями

Автор: Стариковский Андрей Викторович, Жуков Игорь Юрьевич, Михайлов Дмитрий Михайлович, Смирнов Александр Сергеевич

Журнал: Спецтехника и связь @st-s

Статья в выпуске: 4, 2012 года.

Бесплатный доступ

Данная статья посвящена описанию возможной атаки на системы умного дома с использованием скрытого канала передачи информации. Злоумышленник может получить интересующие его данные, используя информацию о времени отклика системы на запрос. Также возникает возможность реализовать атаку, основанную на блокировке ресурса.

Умный дом, скрытые каналы передачи информации, закладки, время отклика системы

Короткий адрес: https://sciup.org/14967108

IDR: 14967108

Текст научной статьи Скрытые каналы утечки информации в системах автоматизированного управления зданиями

This article deals with possible attack on the digital home systems using a covert channel of data transmission. An attacker could get data, using information about the relative timing of events. There is also a possibility to make an attack based on the resource lock. Keywords: digital home, covert channels of data transmission, beetles, relative timing of events.

Ш ироко распространенные системы умного дома – это системы автоматизации управления сложными объектами гражданского и военного назначения. Умный дом обеспечивает комплексный контроль над всеми стратегически важными элементами системы. Системы автоматизированного управления зданиями сложны и могут подвергаться опасности со стороны злоумышленников. Например, спроектированный при участии правонарушителей умный дом может передавать данные из системы управления зданием мошенникам. В этом случае для получения персональных данных могут использоваться так называемые скрытые каналы [1, 2].

Скрытые каналы – это неявные, как привило, односторонние каналы связи между защищенной системой и взломщиком [3]. Примером скрытого канала может служить модуляция загрузки процессора сервера.

Как известно, на сильно загруженной машине отклик на запрос к системе будет требовать большее время. Этим может воспользоваться злоумышленник для того, чтобы передавать за пределы системы пароль администратора. В хорошо защищенных системах он меняется каждый день. Чтобы правонарушитель мог узнавать пароль после каждой его смены и ввода в систему, необходимо использование скрытого канала. Для этого обычно выбирается опре- деленное время, в которое сервер, разработанный при участии злоумышленника, будет искусственно увеличивать загрузку процессора, а, следовательно, увеличивать время отклика на любой запрос к системе. Измеряя время отклика в назначенное время, злоумышленник может сопоставлять с коротким периодом времени значение 0, а с длинным – 1. Снимать показатели времени отклика достаточно просто. Можно, например, следить, насколько быстро будет реагировать система на изменение данных, фиксируемых датчиком освещенности. Для этого злоумышленнику необходимо подсветить лазерной указкой датчик и с помощью секундомера определить, насколько

быстро выключится основное освещение. Это верно для случая, когда система запрограммирована на экономию электроэнергии в условиях наличия достаточного естественного освещения.

Исключительно важно для злоумышленника проведение действий по снятию реакции системы в строго обозначенное время. Ведь именно в это время разработанный при участии злоумышленника сервер будет выполнять ненужные системе умного дома действия, которые вызовут перегрузку центрального процессора, а значит, увеличат время реакции машины. Вероятность ошибки при передаче данных в данном случае возрастает из-за случайных факторов. Так, например, даже если сервер будет сильно загруженным, он все же сможет ответить быстро на запрос системы. Или сервер может просто оказаться загруженным текущими задачами умного здания, и взломщик получил значение 1 вместо 0. Также возможна ошибка при измерении времени реакции. Но если злоумышленник при получении пароля администратора ошибся всего в нескольких битах, то существует возможность перебора наиболее близких значений к полученному.

Другим примером данной атаки может быть, например, атака, основанная на блокировке ресурса. Пусть данная атака направлена не на жилой коттедж с установленной системой умного здания, а на бизнес-центр с развернутой системой управления. Как правило, подобные системы имеют несколько суперпользователей.

Суперпользователь – это специальная учетная или регистрационная запись, владелец которой имеет право доступа ко всем без исключения операциям в системе [4]. Каждый суперпользователь отвечает за свой участок работы:

-

♦ обеспечение управления доступом;

-

♦ контроль за ресурсами (свет, система вентиляции, отопления и т.д.);

-

♦ распределение мультимедийных данных (объявления по громкоговорителям, аудиореклама и т.д.).

Подобные системы проходят полный аудит соответствующими организациями на предмет наличия программных закладок. Кроме того, злоумышленни-

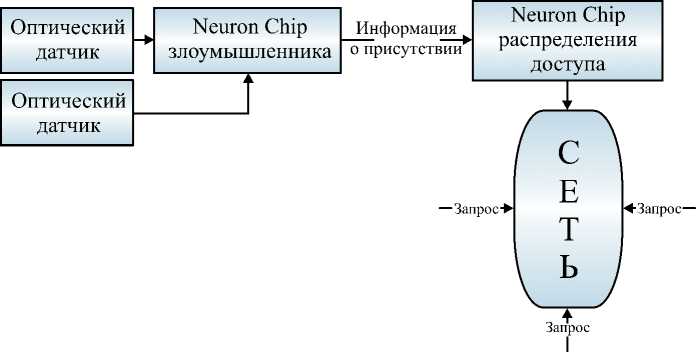

Рис. 1. Сеть с потенциальным скрытым каналом

ку крайне затруднительно отвечать за разработку всего комплекса управления зданием, поэтому передача данных во вне – задача исключительно сложная.

В таких случаях мошенникам приходится довольствоваться возможностью встроить скрытые каналы передачи интересующей их информации (закладки) в какой-то отдельный модуль управления.

Как правило, закладки устанавливаются в модули здания, управление которыми почти невозможно получить с помощью атак извне или с помощью внедрения своего человека в систему управления. Рассмотрим следующую ситуацию, чтобы пояснить на примере возможности мошенников [5, 6].

Пусть злоумышленникам удалось принять участие в установке оптических датчиков контроля входа/выхода в бизнес-центре. Обычно датчики передают данные о срабатывании системы (то есть о входе/выходе) на чип, обрабатывающий данные. Чип также устанавливается злоумышленником. Далее с этого чипа информация передается на центральный контроллер, управляющий распределением информации. В частности, контроллер принимает решение при получении соответствующего запроса, кому можно предоставлять сведения о наличии/отсутствии людей в помещении, а кому нет. Этот контроллер относится к центральной системе управления, и мошенникам почти невозможно получить к нему доступ в процессе разработки.

Однако если мошенник использует технику встраивания скрытого канала, то он сможет получать информацию о наличии и отсутствии людей в помещении. Фактически для этого надо снимать информацию с контроллера с определенной периодичностью. Делать это может любое другое устройство в сети, даже подконтрольное злоумышленнику. Получить доступ к устройству с «низкими» правами в сети не сложно, так как они обычно недостаточно хорошо защищены. Очевидно, что контроллер ответит отказом в доступе к информации о нахождении людей в помещении всем, кроме суперпользователя и тех системных элементов, которые согласно логике системы могут получить доступ к подобной информации. Но даже запросы из категории «Access denied» (Доступ запрещен) могут о многом сказать злоумышленнику при условии наличия встроенного скрытого канала. Приведем упрощенный код управления оптическими датчиками, который содержит скрытые каналы.

/ /сетевая переменная, определяющая количество людей в помещении network output human_count;

//состояние системы - ожидание, //получен сигнал от датчика на выходе,

//получен сигнал от датчика на входе #define STATE_IDLE 0

#define STATE_OUT 1

#define STATE_IN 2

char cstate = STATE_IDLE;

//сигнал с входного датчика when(io_changes(io_in_sensor)){ if (cstate == STATE_IDLE){ cstate = STATE_IN;

} else if (cstate == STATE_OUT){ cstate = STATE_IDLE;

//человек вошел в помещение, фор мируем задержку for(int iter = 0; iter < 20; ++iter){

––human_count;

++human_count;

}

++human_count;

}

}

//сигнал с входного датчика when(io_changes(io_in_sensor)){ if (cstate == STATE_IDLE){ cstate = STATE_IN;

} else if (cstate == STATE_OUT){ cstate = STATE_IDLE;

//человек вышел из помещения, формируем задержку for(int iter = 0; iter < 40; ++iter){

--human_count; ++human_count;

}

--human_count;

}

}

Конечно, приведенный код достаточно груб с точки зрения сокрытия факта наличия скрытого канала, но тем не менее прозрачен. Задержка реакции в данном случае формируется простым обновлением сетевой переменной, что является весьма тяжеловесной операцией. Важно, что задержки реакции системы на вход и выход человека различаются. Поэтому, опрашивая с некоторой периодичностью узел-распределитель, в зависимости от задержки в ответе можно будет судить о перемещении людей.

Защититься от наличия встраиваемых каналов в системе автоматизированного здания можно, если со всей тщательностью подойти к вопросам проектировки системы. Иногда возможность использования скрытых каналов заложена в уязвимой логике работы сети. То есть для упрощения алгоритмов функционирования разработчиками автоматизированных систем закладывается возможность всех устройств общаться друг с другом, но на условиях разграничения доступа согласно приоритетам.

Устройства с низким приоритетом могут получить отказ при запросе доступа к устройству с более высоким приоритетом. Однако сам факт запроса от одного устройства к другому обычно логикой проектировщиков разрешается. Это и ведет к возможности скрытого контроля всей системы. Для обеспечения защищенности необходимо в логике системы закладывать принцип секционной работы, то есть полностью ограничивать возможность общения между устройствами, которым в принципе нет необходимости это делать.

Также следует со всей тщательностью подходить к вопросам безопасности здания, ведь наличие уязвимости хотя бы в одном компоненте делает возможным проникновение злоумышленника во всю систему. И даже если вся система умного дома хорошо защищена, то существует вероятность использования скрытого канала ■

Список литературы Скрытые каналы утечки информации в системах автоматизированного управления зданиями

- Стариковский А.В., Жуков И.Ю., Михайлов Д.М., Толстая А.М., Жорин Ф.В., Макаров В.В., Вавренюк А.Б. Исследование уязвимостей систем умного дома./Спецтехника и связь, 2012. -№ 2. -С. 55 -57.

- Кусакин И.И. Программно-аппаратный комплекс автоматизированного контроля целостности инфраструктуры жилых помещений для социального обеспечения. XV Международная телекоммуникационная конференция молодых ученых и студентов «Молодежь и наука»./Тезисы докладов. В 3-х частях. Ч.3. -М.: НИЯУ МИФИ, 2012. -С. 156 -157.

- Белим С.В., Федосеев А.М. Исследование скрытых каналов передачи информации в алгоритме цифровой подписи ГОСТ Р 34.10-2001./Информатика и информационные системы. Известия Челябинского научного центра, 2007. -вып. 2 (36).

- The Linux Information Project. Root Definition. October 27, 2007. URL: http://www.linfo.org/root.html.

- Техническая библиотека lib.qrz.ru. Программные закладки. URL: http://lib.qrz.ru/node/14340.

- Хорев А.А. Методы и средства поиска электронных устройств перехвата информации. URL: http://www.analitika.info/poisk.php?page=1&full=block_article35.