Существуют ли риски протокола BB84?

Автор: Зар Ни Аунг, Чан мьЯ. хейн

Журнал: Труды Московского физико-технического института @trudy-mipt

Рубрика: Информатика и управление

Статья в выпуске: 4 (40) т.10, 2018 года.

Бесплатный доступ

Используется стратегия атаки для протокола распределения ключей BB84 в кван- товой криптографии, мы называем эту стратегию, использующую свойство квантовой нелокальности косвенной копирующей атакой. Возможно, в соответствии с этой стра- тегией, квантовые криптографические протоколы BB84 подвержены риску и может ли подслушивающее устройство точно получить информацию между законными пользо- вателями без обнаружения? В ответе на этот вопрос используются атаки расщепления фотонного числа (PNS), которые обнаруживаются с определенной степенью уверенно- сти, максимизируя квантовую пропускную способность системы без каких-либо допол- нительных затрат.

Распределение квантовых ключей, расщепление фотонного чис-ла

Короткий адрес: https://sciup.org/142220460

IDR: 142220460 | УДК: 004.056.55

Текст научной статьи Существуют ли риски протокола BB84?

В последние годы возникло чёткое и строгое понимание того, каким условиям должен удовлетворять абсолютно стойкий шифр при использовании в квантовой криптографии. Неформально шифр является абсолютно стойким, если: ключ секретен - известен только легитимным пользователям; длина, ключа, в битах не меньше длины сообщения; ключ случаен; ключ используется только один раз. В этом случае зашифрованное сообщение статически независимо от исходного сообщения.

Впервые идея использовать квантовую механику для защиты информации была, высказана С. Визнером в 1973 г. (идея «квантовых» денег), но была опубликована лишь спустя десятилетие [1]. Интересно отметить, что идеи использования квантовой механики для защиты информации появились раньше, чем классическая криптография с открытым ключом.

Возникновение квантовой криптографии связано с опубликованием в 1984 г. замечательной работы Беннета, и Брассара, в которой был предложен первый криптографический протокол ВВ84, ставший впоследствии классическим [2].

В 1976 году был предложен принцип несимметричных криптосистем или систем с открытым ключом. Этим системам соответствуют пара ключей. Один из них (открытый ключ) используется для шифрации. В то время как другой (секретный ключ) - для дешифрации сообщений. Но только в 1978 году Р. Райвесту, А. Шамиру и Л. Эдльману удалось найти такую функцию, которая была применена в алгоритме, известном как RSA (Rivest, Shamir, Adleman). Алгоритм RSA считается достаточно защищенным для многих применений современной криптографии. В 1984 году они предположили возможность создания фундаментально защищённого канала с помощью квантовых состояний. После этого ими была предложена схема (ВВ84), в которой легальные пользователи (Алиса и Боб) обмениваются сообщениями, представленными в виде поляризованных фотонов, по квантовому каналу. Он исследовал последовательность бит, которая является черновым вариантом ключа, подлежащим уточнению. Для кодирования информации протокол использует четыре квантовых состояния микросистемы, формируя два сопряжённых базиса. В этой работе реализован протокол распространения ключа - секретной последовательности нулей и единиц с помощью одиночных, поляризованных в двух неортогональных базисах фотонов. В это время Артур Экерт работал над протоколом квантовой криптографии, основанном на спутанных состояниях. Опубликование результатов его работ состоялось в 1991 году. В основу положены принципы парадокса Эйнштейна-Подольского-Розенберга, в частности принцип нелокальности спутанных квантовых объектов. Протокол В92 был предложен Беннеттом в 1992 году, который показал, что для кодирования «0» и «1» могут быть использованы не четыре, как в протоколе ВВ84, а любые два неортогональных поляризованных состояния, произведение которых лежит в интервале (0, 1). Он сделал измерение и формирование квантового канала по протоколу В92.

В первой экспериментальной демонстрации установки квантового распределения ключей, проведенной в 1989 году, в лабораторных условиях, передача осуществлялась через открытое пространство на расстояние тридцати сантиметров. Далее эти эксперименты были проведены с использованием оптического волокна в качестве среды распространения. После первых экспериментов Мюллера и др. в Женеве, в 1995 году, с использованием оптоволокна длиной 1,1 км, расстояние передачи было увеличено до 23 км через оптическое волокно, проложенное под водой. Приблизительно в то же время Таунсендом из British Telecom была продемонстрирована передача на 30 км. Рекорд по дальности передачи информации принадлежит объединению ученых Лос-Аламоса и Национального института стандартов и технологий и составляет 184 км. В нем использовались однофотонные приемники, охлаждаемые до температур, близких к нулевым по Кельвину.

2. Распределение квантовых ключей

Впервые Визнер [1] предложил идею кодирования информации на поляризованных фотонах с использованием двух конъюгатных баз. В 1984 году Беннетт и Брассард распространили эту идею, представив первый протокол QKD, известный как «ВВ84», для генерации совместного секретного ключевого материала между двумя сторонами [2]. Сегодня QKD привлекает внимание как важное развитие в пространстве решений для кибербезопасности из-за его способности генерировать неограниченное количество симметричных материалов для использования с One-Time-Pad (OTP) - единственный известный алгоритм шифрования для достижения идеальной секретности. Таким образом, QKD обеспечивает нерушимую связь и вдохновляет исследовательские усилия в Азии, Европе и Северной Америке. ВВ84 в первую очередь рассматривается в этой работе, поскольку он остается популярным выбором реализации и относительно легко понятным.

3. Каковы риски протокола ВВ84?

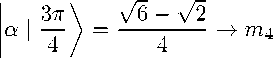

Рассматриваемая схема основана на «косвенном копировании» с использованием свойства квантовой нелокальности. Согласно этой схеме, подслушиватель может получить ин- формацию, передаваемую между легальными пользователями без своего обнаружения с достаточно высокой вероятностью, определяемой с помощью соотношения неопределенности [3]. В протоколе ВВ84 ОКС представляют собой четыре некоммутирующих состояния |0>, | 2^ , 14), 1W'i , линейно поляризованные состояния |0>, |^ и круговые поляризованные состояния | 4^ , 134-^ являются ортогональными соответственно. Квантовые состояния |т> и | ^ измеряются так называемым прямолинейным типом измерения. Представляя этот прямолинейный измерительный тип как L, имеем

L | 0 > = А1| 0 >,

LD^ I^

где Хуі = 1, 2 - собственные значения. Поскольку состояния образуют базу гильбертова пространства, произвольное квантовое состояние может быть расширено этим основанием, т.е.

|Ф> =С1 |0> + С2 |2) ,(3)

I5) = '3 0 + ТІ5)'

3Т ) = 12|0>-Ч2І5У

Собственное вспомогательное квантовое состояние имеет вид

। °>=У3№+2 | ^). іс

Произведение вспомогательного квантового состояния |а> и кванта ОКС дает

|° | 0 > = -23 ^mi = 3 = 0 . 75 '

1 ° | 2 ) =2 ^m2 =1=0 .25' (8)

т\ V6 + V2

|° | 4/ =---- 4--' =

( 3+ 1) 2

V 8 ’ ~ 0 . 9 ,

( 3 - 1 8

0 . 07 ,

(Ю)

здесь mj, J = 1, 2, 3, 4 соответствуют только основному квантовому состоянию, к = 1, 2, 3, 4.

Из этого следует, что протокол ВВ84 достаточно надежен и риски дешифровки его Евой’ достаточно низкие.

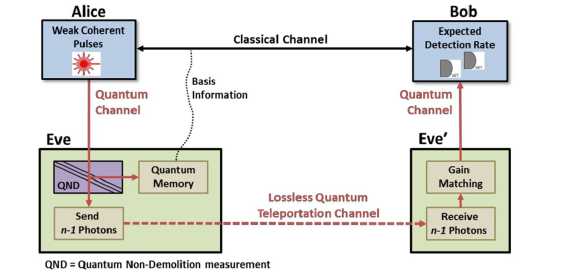

Рис. 1. Подслушивающее устройство ( Ева. и Ева’ ) показано проводящей атаку расщепления числа, фотонов (PNS) против системы распределения квантовых ключей

4. Возможная схема атаки расщепления числа фотонов (PNS-атака)

Атака. PNS - мощная атака, предназначенная для использования многофотонной уязвимости с получением полной копии разделяемых секретных ключей Алисы и Боба, без введения ошибок и, таким образом, увеличения QBER [4]. Здесь приводится краткое введение в атаку PNS с подробным, но легко понятным инженерно-ориентированным объяснением. На рис. 1 показано упрощенное изображение перехватчика. «Ева», проводящего атаку PNS против системы QKD (т. е. Алисы и Боба). В соответствии с доказательствами безопасности QKD Ева является всесильным противником, ограниченным только законами квантовой механики. Ей разрешен полный контроль над квантовым каналом, чтобы ввести потери или ошибки. Она. может подслушивать, но не производить сообщения, обмениваемые по классическому каналу. Чтобы провести атаку PNS, Ева. заменяет квантовый канал квантовым каналом телепортации, который позволяет без потерь передавать фотоны от Алисы Бобу с использованием свойств запутанных квантовых систем. Нахождение Евы’ также требуется в непосредственной близости от Боба, чтобы регулировать передачу фотонов без потерь и чтобы не превышать ожидаемую скорость обнаружения Боба, таким образом избегая очевидного обнаружения.

Для каждого импульса, генерируемого Алисой, Ева. выполняет специальное квантовое измерение без разрушения (QND) для определения количества, фотонов в каждом импульсе п = 0,1, 2, 3, , N. Если п 6 1, Ева блокирует импульс и ничего не посылает Бобу. Если п > 2, а затем Ева расщепляет один фотон из импульса и сохраняет его в своей квантовой памяти. Затем она проквантовывает оставшиеся п — 1 фотоны Боба. Эта схема атаки позволяет Еве хранить идентичную закодированную копию каждого фотона, отправленного Бобу, без введения дополнительных ошибок (которые обычно используются для обнаружения подслушивающих устройств). После того как Алиса, и Боб закончили свой квантовый обмен, они должны объявить основную информацию об измерениях по классическому каналу. Ева. может затем правильно измерить каждый сохраненный фотон и, таким образом, получить полную копию генерируемых QKD «безопасных» битов ключа.

5. Заключение

В этом исследовании анализируется и демонстрируется способность состояния приманки, позволяющей QKD-системам обнаруживать атаки PNS. Атаки PNS обнаруживаются с высокой степенью уверенности. О возможности определения Евой состояния одного фотона. можно заметить следующее. Квантовая криптография является областью, в которой законы квантовой физики непосредственно используются, чтобы дать существенное преимущество в обработке информации [5, 6]. Но эти же законы квантовой физики может использовать и подслушиватель. В схеме запутанности подслушиватель использует несу- щую частицу во взаимодействии с ее собственной квантовой системой, называемой зондом, так что частицы и зонд остаются в запутанном состоянии, а последующее измерение зонда дает нужную информацию.

Список литературы Существуют ли риски протокола BB84?

- Wiesner S. SIGACT news//1983. V. 15, N 1. P. 78.

- Bennett C.H., Brassard G. Quantum cryptography: public-key distribution and coin tossing, Proceedings of IEEE International Conference on Computers, Systems and Signal Processing, Bangalore, India10-12 December, New York: IEEE Press, 1984. V. 560. P. 175-179.

- Griffiths R.B., Niu C.S. Optimal eavesdropping in quantum cryptography. II. A quantum circuit//Phys. Rev. L. 1997. A. 56. P. 1173.

- Mailloux L., Hodson D., Grimaila M., Engle R., Mclaughlin C., Baumgartner G. Using Modeling and simulation to study photon number splitting attacks//IEEE Access. 2016. V. 4. P. 2188-2197.

- Rybakov Yu P., Kamalov T. F. Bell’s Theorem and Entangled Solitons//International Journal of Theoretical Physics. 2015. V. 55, N 9. P. 4075-4080.

- Kamalov T.F. Hidden Variables and the Nature of Quantum Statistics//J. of the Russian Laser Researh. 2001. V. 22, N 5. P. 475-479.