Технологии обеспечения информационной безопасности при работе с облачными приложениями

Автор: Бричеева Н.Н., Нечипорук Д.А.

Журнал: Экономика и социум @ekonomika-socium

Статья в выпуске: 6-2 (19), 2015 года.

Бесплатный доступ

В статье рассматриваются методы обеспечения информационной безопасности при работе с облачными приложениями. Показано, что решение этой критической проблемы должно обеспечиваться программными интерфейсами для управления ресурсами, использованием виртуальных машин и сервисов. Рассмотрены различные виды угроз безопасности при облачных вычислениях и проанализированы базовые процессы защиты информации. Для моделей IaaS, PaaS и SaaS представлены методы криптографической защиты, соответствующие их специфике.

Информационная безопасность, методы криптографическое защиты, облачные технологии, инфраструктура в качестве сервиса, платформа как услуга

Короткий адрес: https://sciup.org/140115017

IDR: 140115017

Текст научной статьи Технологии обеспечения информационной безопасности при работе с облачными приложениями

Широко поддержанные и принятые рекомендации по организации облачных вычислений предложил National Institute of Standarts and Technology (NIST)62. Референтная (эталонная) архитектура облачных вычислений NIST представляет (рис. 1):

-

• три модели сервиса (Программное обеспечение как услуга -Software as a Service (SaaS), Платформа как услуга - Platform as a service (PaaS), Инфраструктура как услуга Infrastructure as a Service (IaaS));

-

• четыре модели развертывания (частное облако - private cloud, общее облако - community cloud, публичное облако - public cloud, гибридное облако - hybrid cloud);

-

• пять основных характеристик (on-demand self-service, broad network access, resource pooling, rapid elasticity, measured service).

Действующие субъекты – акторы (actors) представлены на рисунке 1.

Рис. 1. Концептуальная диаграмма референтной архитектуры облачных вычислений

Поскольку в облачной инфраструктуре отсутствует понятие периметра защиты ключевое внимание обеспечению управления информационной безопасностью на основе современных стандартов безопасности всем рассмотренным выше акторам облака.

-

62 http://bourabai.ru/mmt/cloud3.htm

Довгаль В.А. выделяет следующие виды угроз информационной безопасности63:

-

• традиционные атаки на ПО, связанные с уязвимостью сетевых

протоколов, ОС, модульных компонентов, сервисов и т.д.;

-

• функциональные атаки облачной инфраструктуры, связанные с

ее многослойностью, т.е. на обратный прокси-сервер, Web-сервера, сервера приложений, сервера БД и др.;

-

• атаки на Web-клиента через Web-браузер и угрозы

виртуализации;

-

• комплексные угрозы из-за некорректного управления облачной

инфраструктуры и управления ею.

По мнению Удо Шнайдера64, облачные вычисления являются лишь одной из разновидностей инфраструктурных платформ с высокой степенью автоматизации, поэтому нельзя отказываться от базовых процессов защиты информации таких как: межсетевой экран, IDS/IPS, виртуальное закрытие уязвимостей (Virtual Patching), антивирусная защита.

Различие облачных инфраструктур влияет на конкретные подходы и методы реализации концепций и политик информационной безопасности. Разнообразие требований укладывается в реализацию следующих этапов:

-

1. Получение от провайдера надежно защищенного облачного сервера для обработки данных.

-

2. Перемещение данных на облачный сервер.

-

3. Защита данных на облачном сервере.

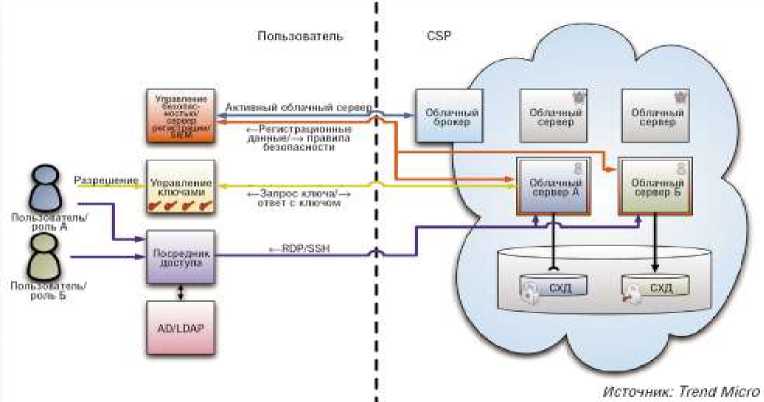

При предоставлении инфраструктуры в качестве сервиса (Infrastructure as a Service, IaaS) одним из вариантов реализации последнего этапа является полное шифрование виртуальных жестких дисков с использованием ключа, физический ввод которого заменяется запросом от облачного сервера к серверу управления ключами (Key Management Server, KMS) (рис. 2), который может быть установлен в локальном ЦОД или в качестве внешней услуги у другого сервис-провайдера.

-

63 Довгаль В.А.. Методы повышения безопасности в сфере «облачных» технологий. // Вестник Адыгейского государственного университета. Серия 4: Естественно-математические и технические науки. – 2014.– № 4 (147). – С. 170-174.

-

64 Шнайдер У.Безопасность при использовании облачных сервисов. Журнал сетевых решений LAN. 2013. № 4. С. 72-76.

Рис. 2. Полное шифрование виртуальных жестких дисков с использованием ключа в рамках модели IaaS

Сначала сервер KMS проверяет идентификационные данные и целостность пославшего запрос облачного сервера и, в случае успеха, ключ предоставляется автоматически или после подтверждения вручную уполномоченным лицом. Такая же концепция используется и при реализации модели предоставления платформы как услуги (Platform as a Service, PaaS), при этом криптографическое закрытие информации происходит до попадания в базы данных, предоставляемые провайдером облачных сервисов, а ключи контролируются пользователем. Модель SaaS предполагает обработку и хранение всех данных на стороне облачного провайдера, поэтому остается доверять принятым им мерам и технологиям защиты информации. Для защиты нужна строгая двухфакторная аутентификация пользователей с помощью отчуждаемых носителей (USB-токенов или смарт-карт) и передача данных в зашифрованном виде. В РФ для этой цели подходят HTTPS или VPN с поддержкой сертифицированной «российской» криптографии или решение с применением собственных proxy-серверов, которые защищают коммуникацию с провайдером.

Крис Рихтер предлагает 6 шагов по переходу к новой инфраструктуре компаниям, планирующим использовать облачные вычисления65:

-

• оценить используемые приложения с точки зрения перехода к

облачным вычислениям;

-

• классифицировать данные, выделяя конфиденциальную и

- персональную информацию;

-

• определить наиболее подходящий тип облачных вычислений

среди IaaS, SaaS, PaaS$

-

• узнать архитектуру платформы, включая технологии провайдера

для хранения и обработки информации;

-

65 Рихтер К. Chris Richter on Cloud Computing Security and Compliance [Электронный ресурс]. – Режим доступа: blog.savvis.net.

-

• оценить технологии контроля данных, чтобы знать, какие

средства обнаружения вторжений и контроля данных использует провайдер;

-

• выполнить анализ уровня конфиденциальности,

предоставляемого облачным провайдером, ориентируясь на соответствие его политики безопасности потребностям клиента.

Список литературы Технологии обеспечения информационной безопасности при работе с облачными приложениями

- NIST. Эталонная архитектура облачных вычислений . -Режим доступа: http://bourabai.ru/mmt/cloud3.htm

- Довгаль В.А. Методы повышения безопасности в сфере «облачных» технологий.//Вестник Адыгейского государственного университета. Серия 4: Естественно-математические и технические науки. -2014.-№ 4 (147). -С. 170-174.

- Шнайдер У.Безопасность при использовании облачных сервисов. Журнал сетевых решений LAN. 2013. № 4. С. 72-76.

- Рихтер К. Chris Richter on Cloud Computing Security and Compliance . -Режим доступа: blog.savvis.net.