Угрозы информационной безопасности в системах электронной коммерции

Автор: Оладько В.С.

Журнал: Экономика и социум @ekonomika-socium

Рубрика: Информационные и коммуникативные технологии

Статья в выпуске: 2-5 (15), 2015 года.

Бесплатный доступ

Рассмотрены виды систем электронной коммерции. Проанализирован процесс функционирования систем электронной коммерции типа B2B и В2С, выделены основные участники взаимодействия и наиболее уязвимые с точки зрения нарушения информационной безопасности места. Выделены основные источники угроз и составлена модель угроз информационной безопасности в системах электронной коммерции. Проанализированы типы злоумышленников и способы их взаимодействия при реализации атак на платежные данные и компоненты систем электронной коммерции.

Электронная платежная система, интернет-магазин, злоумышленник, атаки

Короткий адрес: https://sciup.org/140113431

IDR: 140113431

Текст научной статьи Угрозы информационной безопасности в системах электронной коммерции

Поскольку электронная коммерция (ЭК) это, прежде всего, предпринимательская деятельность по продаже товаров или предоставлению услуг через Интернет, то, как и в любых других видах предпринимательской деятельности для ЭК выделяют несколько форм. Как показывает статистика

[1,2] (см. рисунок 1) основными классами СЭК являются системы Бизнес-Бизнес (B2B), Бизнес – Покупатель (В2С), Бизнес-Правительство (B2G).

Классы СЭК

■ B2B

■ B2C

■ B2G

■ прочие

Рисунок 1 – Распределение классов систем электронной коммерции

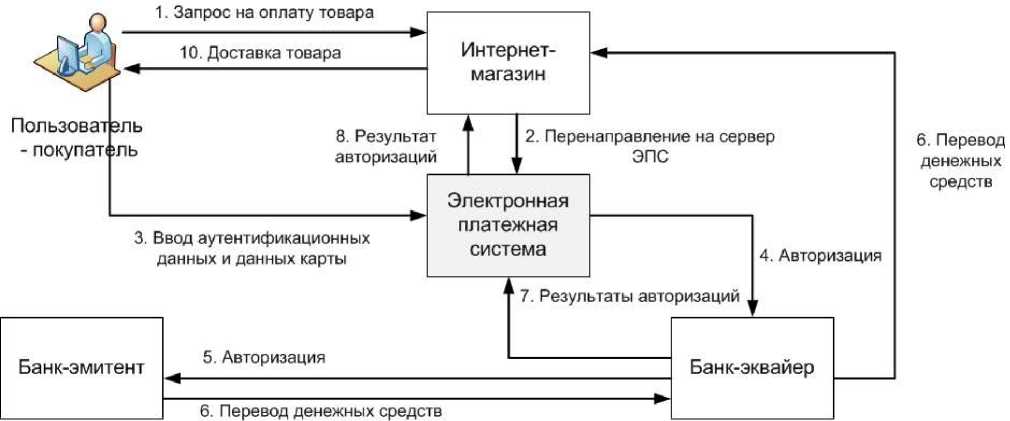

Процесс взаимодействия участников СЭК типа B2B и B2C в виде схемы представлен на рисунке 2.

Рисунок 2 - Схема функционирования СЭК типа B2B и B2C

Основные участниками взаимодействия являются:

-

1) покупатель;

-

2) интернет-магазин;

-

3) банк-эмитент;

-

4) банк-эквайер;

-

5) платежный сервер (в качестве которого может выступать электронная платежная система (ЭПС), обеспечивающая безопасность прохождения платежа и многое другое).

При этом наиболее уязвимыми с точки зрения информационной безопасности (ИБ)являются процессы:

-

- передачи идентификационных и аутентификационных данных пользователя на сервер ЭПС;

-

- авторизации пользователя в системах банка эквайера и эмитента;

-

- перевода денежных средств.

Поскольку именно на данных этапах, особенно при передаче данных в глобальной сети, злоумышленник может реализовать большинство атак связанных с перехватом конфиденциальных данных, их модификацией и подменом участника взаимодействия.

Анализ литературных источников показывает, что основными источниками угроз СЭК являются:

-

1) Непреднамеренные угрозы, вызванные стихийными бедствиями и техногенными катастрофами случайного характера, в ходе которых может быть нарушена непрерывность бизнес-процессов СЭК, доступность данных и сервисов, целостность данных.

-

2) Преднамеренные угрозы, инспирированные злоумышленником, направленные на нарушение таких составляющих как доступность, целостность и конфиденциальность информации циркулирующей в СЭК.

При этом главным объектом воздействий злоумышленника в СЭК являются финансовые средства и электронные заместители, а также web-приложения и сервера на которых расположена все бизнес-логика системы,

-

- получения доступа к платежным данным и реквизитам для их дальнейшего использования.

-

- похищение финансовых средств

-

- внедрение фальшивых финансовых средств (нарушение

финансового баланса системы).

-

- нарушение работоспособности СЭК и непрерывности бизнес-

- процессов;

-

- внедрение вредоносного кода в страницы web-сайтов интернет магазинов и других элементов СЭК.

В соответствии с аспектом ИБ на который направлены угрозы ИБ в СЭК их можно разделить на угрозы целостности, доступности и конфиденциальности информации. В качестве источников подобных угроз могут выступать внутренние и внешние злоумышленники, случайные действия или ошибки пользователей, форс-мажорные обстоятельства и катастрофы различного характера. Модель угроз безопасности СЭК на основе предложенной классификации представлена в таблице 1.

Таблица 1 - Модель угроз безопасности в СЭК

В соответствии с [3] злоумышленники могут действовать как в одиночку, так и, объединившись в группу, в этом случае они могут использовать следующие способы взаимодействия:

-

- злоумышленники одной группы не знают друг друга и напрямую не взаимодействуют;

-

- злоумышленники взаимодействую при помощи чатов, служб обмена сообщениями и псевдонимов;

-

- взаимодействие на международном уровне;

При реализации атаки на СЭК злоумышленник, как правило:

-

- использует уязвимости СЭК без неправомерного использования реквизитов доступа ее легального пользователя;

-

- неправомерно использует реквизиты доступа легального пользователя электронной платежной системы или СЭК.

Использование уязвимости СЭК возможно в связи с тем, что СЭК является сложной аппаратно-программной системой, включающей различные подсистемы и каналы передачи данных, ее элементы имеют технологические особенности, позволяющие неправомерно использовать их при подготовке и совершении преступления. Такие выявленные специалистами особенности называются уязвимостями, а процесс их использования в неправомерных действиях - эксплуатацией, использованием уязвимостей.

Второй способ - неправомерное использование реквизитов доступа легального пользователя СЭК - является самым распространенным вследствие того, что клиенты-пользователи СЭК уделяют недостаточное внимание проблеме обеспечения сохранности собственных реквизитов доступа к платежной системе. Как правило, процесс реализации такого рода атак осуществляется в несколько этапов (см. таблицу 2).

Таблица 2 – Процесс реализации атаки направленной на кражу платежных средств и данных злоумышленником в СЭК

|

№ |

Название этапа |

Описание |

|

1 |

Первоначальный этап реализации атаки злоумышленником (разведка и сбор данных) |

Заражение компьютера пользователя СЭК вредоносным ПО (вирусами, троянами, кейлогерами и т.п.), скрытно собирающими конфиденциальную информацию, cookies-файлы логины и пароли от ЭПС, интернет-магазинов и других элементов СЭК. включая платежные реквизиты |

|

2 |

Обработка и подготовка данных для использования |

данные вместе с реквизитами, похищенными у других клиентов СЭК, объединяются в массивы, которые продаются другим участникам преступной группы |

|

3 |

Реализация атаки |

вывод денег из платежной системы |

Таким образом, СЭК, в силу распределенного характера своей архитектуры, наличия подключения к глобальным сетям типа Интернет, круглосуточной доступности сервисов и данных, а также большого количества пользователей-клиентов, в процессе своего функционирования подвергается ряду деструктивных воздействий, как случайного характера, так и инициированных злоумышленником. При этом, наиболее значимыми являются угрозы, связанные с нарушением непрерывности бизнес-процессов СЭК и кражей платежных данных пользователей.

Список литературы Угрозы информационной безопасности в системах электронной коммерции

- Вольфсон М. За прошлый год глобальный e-commerce вырос на 20%//E-business. URL: http://el-business.ucoz.ru/news/za_proshlyj_god_globalnyj_e_commerce_vyros_na_20/2015-03-14-167 (дата обращения 01.04.2015)

- Вольфсон М. Онлайн-платежи продолжают наращивать темпы//Synovate Comcon. E-business. URL: http://el-business.ucoz.ru/news/onlajn_platezhi_prodolzhajut_narashhivat_tempy/2014-12-11-159 (дата обращения 01.03.2015)

- Пилипенко А.И. Пилипенко С.В. Классификация угроз информационной безопасности в проектах нематериальной сферы//Управление проектами и развитие производства, 2008 -№3. -С.121 -129.