Управление инцидентами при обеспечении безопасности информационных подсистем автоматизированных систем управления сложными организационно-техническими объектами

Автор: Буренин Андрей Николаевич, Легков Константин Евгеньевич, Оркин Вадим Витальевич

Журнал: Инфокоммуникационные технологии @ikt-psuti

Рубрика: Электромагнитная совместимость и безопасность оборудования

Статья в выпуске: 1 т.16, 2018 года.

Бесплатный доступ

Рассматриваются вопросы обеспечения безопасного функционирования информационных подсистем, входящих в состав автоматизированных систем управления (СУ) сложными организационно-техническими объектами специального назначения, когда в процессе их эксплуатации возникают ситуации нарушения конфиденциальности, доступности и целостности информационных ресурсов вследствие компьютерных или сетевых атак на компоненты подсистем. Для обеспечения безопасности предложено организовать процессы управления инцидентами безопасности и СУ ими на базе комплексов программно-аппаратных средств. Выделенные распределенные по компонентам подсистем СУ выполняют ряд задач управления безопасностью, среди которых одной из важнейших является задача управления инцидентами безопасности. В статье освещены подходы к организации управления инцидентами.

Ситуационное управление, политика безопасности, инциденты безопасности, информационная подсистема

Короткий адрес: https://sciup.org/140255682

IDR: 140255682 | УДК: 002:004.056 | DOI: 10.18469/ikt.2018.16.1.14

Текст научной статьи Управление инцидентами при обеспечении безопасности информационных подсистем автоматизированных систем управления сложными организационно-техническими объектами

Создаваемые практически во всех развитых странах мира функционально разные сложные организационно-технические системы специального назначения (ССН) играют важную роль при обеспечении их обороноспособности, безопасности и поддержании правопорядка. Для гарантированного обеспечения эффективного функционирования ССН в различных условиях эксплуатации организуется постоянное управление ими, которое реализуется развертыванием автоматизированных систем управления (АСУ) ССН. В составе АСУ ССН для обеспечения требуемого качества процессов управления создаются информационные подсистемы (ИП), которые предоставляют должностным лицам органов управления (ДЛ ОУ) ССН и средствам автоматизации АСУ ССН требуемые информационные услуги (ИУ).

Однако сама ИП АСУ ССН также должна непрерывно управляться, особенно в чрезвычайных условиях эксплуатации ССН. Для управления обычно выделяются комплексы программно-технических средств как из состава АСУ ССН, так и специально организованные для ИП. Выделенные комплексы средств образуют систему управления ИП АСУ ССН, на которую возлагается решение ряда задач управления, среди которых одной из наиболее важных является задача обеспечения безопасного функционирования ИП организацией управления безопасностью. При этом подсистема управления безопасностью ИП АСУ ССН наряду с комплексами средств защиты информации является основой создания подсистем комплексной безопасности АСУ ССН, обеспечивающей устойчивое выполнение задач управления в рамках заданного перечня угроз безопасности и действий нарушителей.

С точки зрения управления безопасностью ИП АСУ ССН, под компьютерной или сетевой атакой (КСА) будем понимать целенаправленное воздействие на компьютерные системы, информационные и управляющие комплексы, другие программно-аппаратные средства ИП с целью организации доступа (каналы утечки информации) к информации и информационным ресурсам или их блокирования, модификации, уничтожения [1-4].

Особенностями современных ССН являются их ведомственный корпоративный характер, невозможность повсеместного применения аппаратуры шифрования, а также использование для их нужд значительных ресурсов из состава Единой сети электросвязи России. Эти особенности определяют специфику проведения КСА против АСУ ССН (а значит, и против ИП) и должны учитываться при организации управления безопасностью подсистемы [3-4].

Телекоммуникационные и информационные элементы ИП АСУ ССН – серверы предоставления информационных услуг, автономные накопители информации, коммутаторы, маршрутизаторы, мультиплексоры и т.д. сетей доступа к информационным службам ИП, а также элементы подсистем обеспечения информационной безопасности ИП могут быть объектами КСА, как и любые терминальные средства пользователей ССН [1-4].

Фактически любой элемент ИП, имеющий в своем составе вычислительную среду с выполняемым в ней программным обеспечением и с возможностью сетевого доступа к ней, потенциально является объектом КСА.

Следует отметить, что, с точки зрения решительно настроенного нарушителя, целенаправленное воздействие на ИП требуется осуществлять на наиболее критичные объекты, в качестве которых в первую очередь необходимо определить информационные ресурсы АСУ ССН, в том числе входящие в них подсистемы управления отдельными элементами ИП и средствами обеспечения ее информационной безопасности [1].

В целом, логика формирования профиля защиты информационных ресурсов ИП АСУ ССН состоит в том, что требуемый уровень их защищенности должен обеспечиваться как путем разграничения доступа пользователей к функциям АРМ ДЛ ОУ, контроля целостности программных модулей и массивов информации, так и блокировки всех попыток несанкционированного воздействия потенциального нарушителя на процессы управления в АСУ с регистрацией таких попыток в электронных журналах и оповещением службы безопасности с целью принятия превентивных мер [2-4].

Для обеспечения информационной безопасности информационных ресурсов АСУ ССН согласованно используется значительное число разнородных средств защиты информации. Кроме того, в силу их критического значения задачи обеспечения безопасности информационных ресурсов самой системы защиты представляют собой сложную технологическую проблему.

Учитывая сложность стоящих задач, опыт зарубежных и отечественных разработок в данной области, недостаточную эффективность таких традиционных механизмов защиты, как разграничение доступа, аутентификация, фильтрация, следует сделать вывод о том, что для решения данной проблемы целесообразно создание специальной подсистемы управления информационной безопасностью ИП АСУ ССН [4-5]. Такая подсистема должна быть направлена на предотвращение самих предпосылок реализации КСА, поскольку непрерывное развитие информационных и сетевых технологий, при отсутствии постоянно проводимого анализа их безопасности и нехватке ресурсов для обеспечения их защиты, приводит к тому, что с течением времени защищенность АСУ ССН падает, так как появляются новые неучтенные угрозы и уязвимости.

Основные компоненты системы управления безопасностью ИП АСУ ССН

Для обеспечения функциональной полноты в качестве основных элементов подсистемы управления сетевой и информационной безопасностью ИП АСУ ССН целесообразно выделить следующие [3-4]:

-

– средства управления инцидентами;

-

– средства управления рисками;

-

– средства управления политиками безопасности;

-

– средства аудита безопасности и тестирования подсистемы;

-

– средства управления восстановлением функционирования ИП АСУ ССН;

-

– средства поддержки принимаемых решений;

– имитационные модели ИП АСУ ССН с моделями КСА.

Средства управления инцидентами должны обеспечивать возможность оперативного и документального контроля событий, отражающих состояние (в том числе и нарушения безопасности) информационных ресурсов АСУ и самой подсистемы обеспечения информационной безопасности, и принятия мер по предотвращению их распространения по компонентам ИП АСУ ССН.

Средства управления рисками предназначаются для выявления и ранжирования уязвимостей (по степени серьезности ущерба потенциальных воздействий) подсистем сети (по степени критичности), угроз (исходя из вероятности их реализации) и т. д. Поскольку конфигурация конкретной ИП АСУ ССН может изменяться, то и процесс оценки риска должен проводиться постоянно. С оценки рисков должно начинаться построение системы защиты ИП.

Средства управления политиками безопасности должны быть направлены на реализацию руководящих принципов, правил, процедур и практических приемов в области безопасности, которыми должен руководствоваться орган управления ССН для каждого звена управления системой, а также на согласование политик безопасности во взаимодействующих системах.

Средства аудита безопасности и тестирования подсистемы предназначаются для регулярной проверки, насколько реализованные или используемые механизмы защиты информации и информационных ресурсов соответствуют положениям принятой политики безопасности. Такая задача периодически возникает при изменении и обновлении компонентов ИП АСУ ССН, изменении конфигурации операционных систем и т.п.

Средства управления восстановлением функционирования АСУ ССН и подсистемы обеспечения информационной безопасности обеспечивают возможность резервного копирования критических информационных ресурсов, удаленное восстановление и обновления ПО рабочих станций, включая обновление базы сигнатур антивирусных средств, средств обнаружения КСА, а также исправления программных кодов прикладных программ и операционных систем.

Средства поддержки принимаемых решений необходимы для получения объективных данных по оценке защищенности ресурсов АСУ и ИП АСУ ССН, соотнесения предполагаемых угроз и мер по противодействию им, а также для выработки рекомендаций по совершенствованию подсистемы обеспечения информационной безопасности.

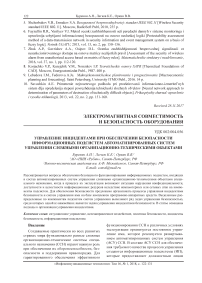

Рис. 1. Встроенные механизмы безопасности ИП АСУ ССН

Имитационные модели ИП и оценки результативности КСА могут использоваться в составе средств поддержки принимаемых решений (для моделирования характеристик ИП в условиях воздействия КСА), а также для прогнозирования развития событий нарушения безопасности информационных ресурсов АСУ и подсистемы обеспечения безопасности.

В целом система управления безопасностью ИП АСУ ССН – часть АСУ ССН, основанная на анализе рисков и предназначенная для создания, внедрения, выполнения, мониторинга, пересмотра, поддержания и повышения уровня сетевой и информационной безопасности ИП. Она должна затрагивать организационную структуру, политики, планы действий, распределение ответственности, осуществление на практике процедур, процессов управления безопасностью в соответствии с нормативными документами ISO 7498-2, ISO 10164-7, 10164-8, 10164-9, ISO/ IEC 17799:2000 и рекомендациями МСЭ-Т Х.800, М.3016.0 – М.3016.4, Y.2701 и др.

Безопасность ИП АСУ ССН обеспечивается целым рядом встроенных механизмов, которые показаны на рис. 1. Компоненты задачи управления безопасностью ИП АСУ ССН представлены на рис. 2.

Управление безопасностью ИП АСУ ССН

Управление средствами обеспечения безопасности в

ИП АСУ ССН

Управление процессами обеспечения безопасности в

ИП АСУ ССН

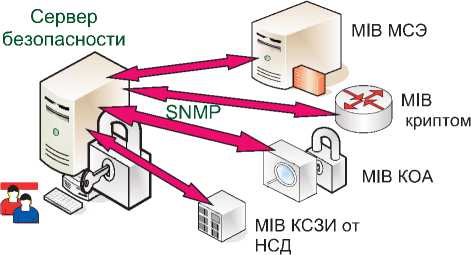

Рис. 2. Компоненты общей задачи управления безопасностью ИП АСУ ССН

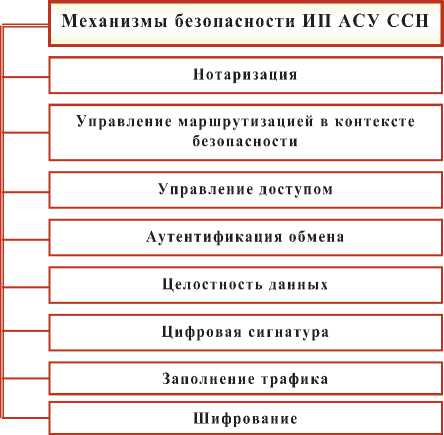

Первый компонент обеспечивает управления средствами как специфическим оборудованием с оценкой его состояния и заданием целесообразных режимов работы с гарантированием заданных установок по параметрам безопасности (см. рис. 3). Второй компонент осуществляет контроль выполнения правил безопасности, выработку управления в соответствии с отклонением правил от заданных и включает процессы, приведенные на рис. 4.

Рис. 3. Управление средствами обеспечения безопасности ИП АСУ ССН

Процессы управления инцидентами безопасности в ИП АСУ ССН

Управление инцидентами безопасности – одна из важнейших процедур управления безопасностью ИП АСУ ССН. При этом важно правильно и своевременно устранить последствия инцидента, а также иметь возможность проконтролировать, какие действия были выполнены для этого. Необходимо также расследовать инцидент, что включает определение причин его возникновения, виновных лиц и технических недоработок. Далее, как правило, следует выполнить оценку необходимости действий по устранению причин инцидента, если нужно – реализовать их, а также выполнить действия по предупреждению повторного возникновения такого же инцидента.

Кроме того, важно сохранять все данные об инцидентах безопасности, так как статистика инцидентов безопасности помогает осознавать их количество и характер, а также изменение во времени. С помощью информации о статистике инцидентов можно определить наиболее актуальные угрозы для ИП АСУ, АСУ ССН в целом и, соответственно, максимально точно планировать мероприятия по повышению уровня их защищенности.

Как правило, процедуры управления инцидентами формируются в рамках общей системы управления безопасностью ИП. На данном этапе важно, чтобы все должностные лица органов управления ССН понимали, что обеспечение безопасности в целом и управление инцидентами в частности являются важнейшими целями функционирования СУ ИП.

Нормативные документы по управлению инцидентами описывают:

– определение инцидента безопасности, перечень событий, являющихся инцидентами;

– порядок оповещения должностных лиц о возникновении инцидента (определен формат отчета, а также отражается контактная информация лиц, которых следует оповещать об инциденте);

Рис. 4. Декомпозиция задач управления процессами обеспечения безопасности ИП АСУ ССН

– порядок устранения последствий и причин инцидента;

– порядок расследования инцидента (определение причин инцидента, виновных в возникновении инцидента, порядок сбора и сохранения улик);

– порядок определения дисциплинарных взысканий;

– порядок реализации необходимых корректирующих и превентивных мер.

Определение перечня событий, являющихся инцидентами, – важный этап разработки процедуры управления инцидентами. Следует отметить, что все события, которые не войдут в указанный перечень, будут рассматриваться как штатные (даже если они несут чрезвычайную угрозу безопасности ИП АСУ ССН).

В частности, инцидентами безопасности могут быть:

– отказ в обслуживании сервисов, средств обработки информации, оборудования ИП АСУ ССН;

– нарушение конфиденциальности и целостности ценной информации;

– несоблюдение требований к информационной безопасности, принятых в системе управления ИП (нарушение правил обработки информации);

– незаконный мониторинг информационной подсистемы;

– использование вредоносных программ;

– компрометация информационной подсистемы (например разглашение пароля пользователя).

В качестве примеров инцидентов можно привести такие события, как неавторизованное изменение данных в распределенной базе данных, оставление терминала ИП незаблокированным (без присмотра), пересылка конфиденциальной информации с помощью средств открытой электронной почты.

В общем случае инцидент безопасности (в соответствии с ISO/IEC TR 18044:2004) можно определить как единичное, нежелательное или неожиданное событие безопасности (или совокупность таких событий), которое может угрожать безопасности ИП АСУ ССН. Важно отметить, что процедура управления инцидентами тесно связана со всеми другими процедурами управления безопасностью. Поскольку инцидентом в первую очередь является неразрешенное событие, оно должно быть кем-то запрещено, следовательно, необходимо наличие документов, четко описывающих все действия, которые мож- но выполнять в ИП АСУ ССН и которые выполнять запрещено.

Важно, чтобы были предусмотрены такие процедуры, как мониторинг событий, своевременное удаление неиспользуемых учетных записей, контроль и мониторинг действий пользователей, контроль над действиями системных администраторов и пр.

Для описания процедуры управления инцидентами безопасности используется классическая модель непрерывного улучшения процессов [3 - 4], получившая название от цикла Шухарта-Деминга – модель PDCA («Планируй», «Выполняй», «Проверяй», «Действуй»), которую иллюстрирует рис. 5.

Рис. 5. Модель улучшения процессов обеспечения безопасности PDCA Шухарта-Деминга

Стандарт ISO 27001 описывает модель PDCA как основу функционирования всех процессов системы управления информационной безопасностью. Естественно, что и процедуры управления инцидентами в ИП АСУ ССН должны подчиняться модели PDCA.

Обнаружение и регистрация инцидента может быть осуществлено пользователем ИП или должностным лицом СУ ИП АСУ ССН. Как правило , ДЛ ОУ знают, что следует делать в случае обнаружения инцидентов, чего не всегда можно сказать о пользователях АСУ. Для них должна быть разработана специальная инструкция, в которой необходимо описать, в каком виде пользователь должен сообщить о возникновении инцидента, координаты ответственных лиц, а также перечень действий, которые могут выполняться самостоятельно. Отчет должен содержать подробное описание инцидента, перечисление ДЛ ОУ и пользователей, вовлеченных в инцидент, фамилию лица, зафиксировавшего инцидент, и дату возникновения и регистрации инцидента.

Также разрабатывается инструкция для специалиста по защите информации, в обязанности которого входит регистрация инцидента. Такая инструкция может содержать правила и срок регистрации инцидента, перечень необходимых первоначальных инструкций для лица, обнаружившего инцидент, и, кроме того, описание порядка передачи информации об инциденте соответствующему должностному лицу, порядок контроля процедур устранения последствий и причин инцидента.

Каждая инструкция по устранению причин и последствий инцидента включает конкретные действия для каждого вида инцидента (однако выполнять их часто трудоемко и не всегда целесообразно), а также сроки, в течение которых следует устранить последствия и причины инцидента и которые зависят от уровня инцидента. При этом обычно разрабатывают классификацию инцидентов – количество уровней критичности инцидентов с описанием инцидентов каждого уровня и заданием сроков их устранения.

Расследование инцидента безопасности, произошедшего в ИП, включает в себя определение виновных в его возникновении, сбор доказательств и улик инцидента, определение соответствующих дисциплинарных взысканий. Поэтому инструкция по расследованию инцидентов должна описывать: действия по расследованию инцидента (в том числе определение виновных в его возникновении), правила сбора и хранения улик и правила внесения дисциплинарных взысканий.

После устранения последствий инцидента и восстановления нормального функционирования ИП АСУ ССН потребуется выполнить действия по предотвращению повторного возникновения инцидента. Для определения необходимости реализации таких действий следует провести анализ рисков, в рамках которого определяется целесообразность корректирующих и превентивных действий.

Модели управления инцидентами безопасности в ИП АСУ ССН

Задача управления инцидентами фактически сводится к проведению оперативного мониторинга событий в ИП АСУ ССН, связанных с нарушением информационной и сетевой безопасности. При этом должна обеспечиваться возможность оперативного и документального контроля событий, отражающих состояние ИП и самой подсистемы обеспечения безопасности в контексте ее нарушений.

После обнаружения, анализа и классификации инцидента важным этапом является процедура противодействия его распространению. Дейст- вия по противодействию распространению во многом зависят от того, насколько качественно отработаны предыдущие этапы оценки инцидентов. Правильная классификация и глубина анализа возможных последствий играют решающую роль и сокращают время реагирования. Лучшим является заранее подготовленный сценарий действий и классифицированные события по каждому основному классу инцидентов.

Процедура противодействия распространению инцидента строится отдельно для каждого конкретного инцидента и зависит от его типа. Критерии стратегии противодействия должны быть формализованы и доступны для всех прикладных процессов управления безопасностью ИП АСУ ССН.

Критерии определения стратегии включают следующие основные позиции:

– потенциальное возможное негативное действие;

– потребность в сохранности свидетельств инцидента;

– доступность сведений об инциденте;

– время и необходимые ресурсы для реализации противодействия инциденту;

– эффективность стратегии противодействия (частичное или полное решение проблемы);

– срок действия стратегии.

В ряде случаев для изучения поведения нарушителя и сбора необходимых свидетельств инцидента применима стратегия отложенного (контролируемого) сдерживания, суть которой заключается в обнаружении, анализе, классификации и контроле (слежении) за действиями нарушителя. Данная методика характеризуется не только достаточно высокой степенью удобства применения, но и высоким уровнем риска, поскольку нарушитель может использовать дискредитированный ресурс как площадку для атаки на другие элементы ИП. Контролируемое сдерживание возможно при условии наличия в подсистеме управления безопасностью ИП высококвалифицированных должностных лиц и соответствующего программного обеспечения, реализующих проработанную политику реагирования на инциденты.

В ИП АСУ современных ССН следует учитывать фактор участия различных объектов в едином процессе, обеспечивающем соответствующий ресурс. Поэтому связи между объектами и влияние локальных потерь может непредсказуемо сказаться на функционировании ИП в целом.

Сбор свидетельств инцидента безопасности представляет собой процедуру сбора фактов злона- меренных действий с целью нанести ущерб функционированию ИП АСУ ССН или отдельным пользователям ССН, использующим ИУ подсистемы. Причины, по которым необходим сбор свидетельств, анализируются с целью получения оснований как для привлечения к ответственности должностных лиц по безопасности органов управления, так и для получения повода выработать новые правила безопасности. Другая причина – формирование пакета для анализа уязвимости и ликвидации последствий инцидента информационной безопасности.

В принципе, попытка идентификации нарушителя в процессе расследования инцидента не всегда может завершиться удачей. Несмотря на успех процедур противодействия распространению инцидента, для определения нарушителя может потребоваться расследование нескольких инцидентов, сопоставление фактов, анализ «почерка» атакующего.

В любом случае если угроза не исходит от внутреннего нарушителя ИП и инцидент не является сложной цепочкой событий, которая, возможно, приведет к продуманным заранее последствиям, действия по реагированию на инцидент должны быть направлены на реализацию конкретных мер. При этом важным является сбор и анализ свидетельств инцидента.

Процедуры ликвидации последствий инцидента безопасности обычно оформляют в виде внутреннего регламента, который зависит от особенности организации и способа атаки, примененной нарушителем. Действия должностных лиц органа управления ССН в процессе ликвидации последствий инцидента должны быть согласованы как с техническими специалистами, осуществляющими поддержку информационных ресурсов ИП, так и с руководителями подразделений системы управления ССН, чья информация стала объектом нарушителя.

Очевидно, что не существует универсальной методики, которая бы однозначно определяла набор эффективных действий реагирования при ликвидации последствий инцидентов. Масштабы восстановления могут быть различны: от лечения зараженных вирусом файлов и восстановления операционной системы с резервных копий до полной логической замены сегментов ИП АСУ ССН (с изменением адресов всех уровней).

Типичными метриками для хранения данных инцидента являются:

-

– число обработанных инцидентов информационной безопасности;

-

– среднее время, затрачиваемое на обработку одного инцидента;

– описание расследования инцидента, включая рассмотренные источники данных инцидента, свидетельства инцидента, качественная или количественная оценку ущерба, причину возникновения события инцидента, события, которые могли бы предотвратить инцидент.

Выполнение достаточно сложной задачи управления инцидентами возможно только при создании эффективных способов анализа и обработки информации от различных средств комплексов предупреждения и обнаружения различных КСА:

-

– корреляционного анализа;

-

– распознавания образов;

-

– теории графов и др.

Методы анализа, основанные на приемах корреляционного анализа, позволяют выявить статистическую связь между произошедшими событиями, вызванными атаками нарушителя. По силе этой связи могут быть определены как совокупные последствия этих атак, так и спрогнозированы их цели. Сам по себе корреляционный анализ достаточно прост, однако задача представления реальных инцидентов, произошедших в ИП, некоторыми числовыми характеристиками является чрезвычайно сложной и подчас не имеет однозначного решения.

Методы анализа, основанные на способах распознавания образов, предполагают, что все события безопасности, которые происходят в ИП АСУ ССН под воздействием КСА нарушителя, представляются в виде некоторого образа – области в пространстве признаков, в которой отображается множество объектов-инцидентов результатов КСА. В зависимости от цели требуется выбирать разные признаковые пространства или разные области в этих пространствах, в результате чего одна и та же пара объектов может быть отнесена как к одному и тому же, так и к различным образам.

Перечень фиксированных областей, на которые разделяется выборочное пространство, носит название алфавита объектов распознавания или алфавита образов. Ясно, что интерпретация реальных инцидентов в виде объектов признакового пространства также представляет достаточно сложную проблему, включающую, в том числе, определение критериев информативности признаков.

Методы анализа, основанные на теории графов, предусматривают представление совокупности инцидентов, зарегистрированных разными программно-аппаратными комплексами (подсистемой управления оборудованием ИП, контроля регистрационной информации и системы обнаружения атак), в виде графов состояний и сопоставление этих событий с различными эталонными точками на контрольном графе. В целом, для решения задачи управления на основе критерия минимума среднего значения числа успешно проведенных КСА целесообразно использовать методы ситуационного управления [5]. При этом множеству состояний ИП АСУ ССН в контексте безопасности ^.S, - ^bh } ставится в соответствие N классов ситуаций инцидентов.

Специфика организации ИП АСУ современной ССН, включающей целый ряд разнопротокольных информационных служб и сетей, подвергающихся различным КСА, приводит к тому, что одно и то же состояние ИП может соответствовать множеству КСА.

Производя постоянный контроль и анализ состояния ИП АСУ ССН в контексте безопасности, для каждого состояния ^bh e ^S выбирают тот или иной класс базовых ситуаций 8gib e ^ и задают ситуацию Sgn»S8ib. Так как невозможно задать точное взаимно-однозначное соответствие между Sy, G ^ и sgib e 5, , а также 8 gib (^g) G 8gjb, то можно использовать вероятностную модель соответствия, которая применяется достаточно часто в силу ее простоты и прозрачности [5].

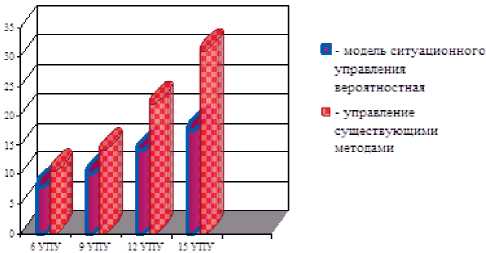

Рис. 6. Эффективность решения задачи управления инцидентами для КСА 1

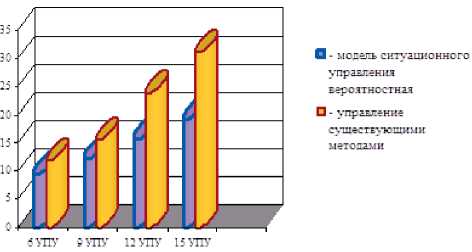

Рис. 7. Эффективность решения задачи управления инцидентами для КСА 2

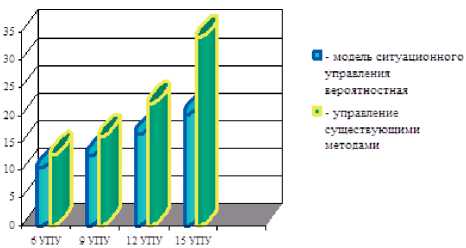

Рис. 8. Эффективность решения задачи управления инцидентами для КСА 3

Эффективность решения задачи управления согласно приведенной модели и сравнение ее с существующими традиционными методами управления инцидентами для трех типов атак (КСА 1 – локальный шторм на 25% УПУ, КСА 2 – подмена 10% адресов, КСА 3 – организация 5% ложных объектов) в ИП демонстрируют рис. 6-8. На оси абсцисс здесь указана степень сложности структуры ИП АСУ ССН в числе узлов предоставления услуг (УПУ). На оси ординат – время расследования инцидентов в мин. Моделирование для инцидентов трех типов КСА показывает преимущества управления инцидентами на основе ситуационной вероятностной модели, возрастающие по мере усложнения структуры ИП АСУ ССН для всех типов КСА.

Выводы

В настоящее время различные сложные организационно-технические ССН, управляемые средствами АСУ, играют важную роль при обеспечении обороноспособности и безопасности критически важных объектов. В составе АСУ ССН создаются ИП, которые предоставляют ДЛ ОУ и средствам автоматизации АСУ ССН требуемые ИУ. На систему управления ИП АСУ ССН возлагается решение ряда задач управления, среди которых одной из наиболее важных является задача обеспечения безопасного функционирования ИП. Решение этой задачи достигается путем организации управления безопасностью средствами подсистемы управления безопасностью.

Одним из основных элементов подсистемы управления сетевой и информационной безопасностью ИП АСУ ССН являются средства управления инцидентами.

В целом, задача управления инцидентами фактически сводится к проведению оперативного мониторинга событий в ИП АСУ ССН, связанных с нарушением информационной и сетевой безопасности. Выполнение достаточно сложной задачи управления инцидентами возможно только при создании эффективных способов анализа и обработки информации от различных средств комплексов предупреждения и обнаружения различных КСА. Для решения задачи управления инцидентами целесообразно использовать методы ситуационного управления с вероятностной моделью соответствия, применение которой в контуре управления безопасностью обеспечивает достаточный уровень эффективности подсистемы управления безопасностью ИП АСУ ССН.

Список литературы Управление инцидентами при обеспечении безопасности информационных подсистем автоматизированных систем управления сложными организационно-техническими объектами

- Стрельцов А.А. Основные задачи государственной политики в области информационного противоборства // Военная мысль. Вып. 5, 2011. - С. 15-25.

- Буренин А.Н., Данилина К.Н. Адаптивные модели обнаружения программно-аппаратных атак на комплексы средств современных телекоммуникационных сетей // Телекоммуникационные технологии. Вып. 2, 2006. - С. 67-76.

- Буренин А.Н., Легков К.Е. Вопросы безопасности инфокоммуникационных систем и сетей специального назначения. Способы и средства обеспечения комплексной безопасности сетей // Наукоемкие технологии в космических исследованиях Земли. Т.7, №3, 2015. - С. 46-61.

- Буренин А.Н., Легков К.Е. Вопросы безопасности инфокоммуникационных систем и сетей специального назначения. Управление безопасностью сетей // Наукоемкие технологии в космических исследованиях Земли. Т.7, № 4, 2015. - С. 42-51.

- Буренин А.Н., Курносов В.И. Теоретические основы управления современными телекоммуникационными сетями. М.: Наука, 2011. - 464 с.