Управление компьютерными узлами на основе линейной полумарковской модели при изменениях во входном потоке заявок

Автор: Ткаченко К.С.

Журнал: Инфокоммуникационные технологии @ikt-psuti

Рубрика: Технологии компьютерных систем и сетей

Статья в выпуске: 4 т.20, 2022 года.

Бесплатный доступ

В современных условиях важно, чтобы реализация запланированных целей приводила к формированию требуемых финансовых и административных условий, даже при рисках несанкционированных изменений в компьютерных системах и средах. Необходимы разработка и внедрение систем обнаружения вторжений, которые могут собирать данные из различных источников в пределах защищаемых ими компьютерных систем и сетей. В операционных системах имеются системные журналы, записи в системных журналах служат основой для анализа различных причин системных сбоев, их выявления и отладки. Компьютерные атаки становятся все более изощренными, уменьшение эффективности затрудняет применение традиционных методов обнаружения аномалий, поэтому требуются новые. Эти новые подходы и методы обычно основываются, в том числе, и на анализе данных, полученных из системного журнала. В результате атак, при выходе из строя все большего количества компонентов, состояние компьютерной системы постепенно ухудшается, при этом для выполнения заданий предоставляется меньшее количество ресурсов. Поэтому в настоящей работе рассматривается управление компьютерными узлами на основе линейной полумарковской модели при изменениях во входном потоке заявок. В основе подхода лежит применение полумарковских моделей сложных систем и аналитического узлового моделирования. Предлагается линейная полумарковская модель для описания поведения компьютерного узла при изменениях во входном потоке заявок. Благодаря этой модели могут быть получены оценки временных характеристик функционирования для различных режимов работы компьютерного узла. На ее основе можно обеспечить реагирование на несанкционированные вторжения и, в некоторой мере, компенсировать их.

Компьютерные узлы, информационная инфраструктура, полумарковские модели

Короткий адрес: https://sciup.org/140302040

IDR: 140302040 | УДК: 004 | DOI: 10.18469/ikt.2022.20.4.06

Текст научной статьи Управление компьютерными узлами на основе линейной полумарковской модели при изменениях во входном потоке заявок

В современных условиях важно, чтобы реализация запланированных целей приводила к формированию требуемых финансовых и административных условий, даже при рисках несанкционированных изменений в компьютерных системах и средах. В целом, текущая организа- ционная структура как самих организаций, так и их компьютерной инфраструктуры, несомненно, является основой в создании новых и совершенствовании существующих подходов для обеспечения компьютерной безопасности. Однако непрерывная оптимизация используемых ресурсов приводит к необходимости поиска новых и нестандартных решений для управления компьютерными узлами, поэтому следует сосредоточиться на подходах к управлению. Кроме прочего, количественный рост объемов информации в процессе деятельности организаций стимулирует разработку новых методов управления процессами. Поэтому в настоящей работе рассматривается управление компьютерными узлами на основе линейной полумарковской модели при изменениях во входном потоке заявок.

Системы обнаружения вторжений и входные изменения

В текущих условиях необходимы разработка и внедрение систем обнаружения вторжений [1]. Во многих случаях эти системы является специализированными системами, которые могут собирать данные из различных источников в пределах защищаемых ими компьютерных систем и сетей. После сбора производится анализ собранных данных. По результатам анализа становится возможным обнаружить как разнообразные попытки, так и фактические нарушения безопасности, то есть, вторжения. В подавляющем большинстве случаев логически структура систем обнаружения вторжения может быть подразделена на определенные основные компоненты, в том числе: подсистему сбора информации, подсистему анализа собранной информации и подсистему хранения данных. Подсистема анализа состоит из одного либо нескольких модулей анализа. Модули анализа также называются анализаторами, совокупность анализаторов структурно образует подсистему анализа. Наличие нескольких анализаторов, в некоторых ситуациях, может приводить к повышению эффективности обнаружения вторжений. Специализированные анализаторы позволяют осуществлять поиск определенных типов атак либо вторжений. Для таких специализированных анализаторов входными данными служит информация от подсистемы сбора информации либо от иных анализаторов. Результатом работы подсистемы анализа, в большинстве случаев, является индикаторы состояния защищаемых систем и сетей. В любом случае, для эксплуатации систем обнаружения вторжений нужны не только администраторы, но и эксперты.

В современных компьютерных аппаратно-программных комплексах, различных операционных системах имеются так называемые системные журналы [2]. Системные журналы служат для достижения различных целей, одной из которых является запись состояний системы и наиболее важных событий в различные критические моменты эксплуатации операционной системы. Записи в системных журналах служат основой для анализа различных причин системных сбоев, их выявления и отладки. Различные системные журналы являются достаточно хорошим, основными и, возможно, единственным источником информации для проведения процедур онлайн-мониторинга. Проводимые процедуры позволяют выявлять аномалии, поскольку данные из системных журналов являются важным и ценным ресурсом для понимания состояния системы и характера изменений ее производительности. Систем обнаружения вторжений функционируют и позволяют выявлять вторжения на основе правил обнаружений аномалий. Эти правила для обычных автономных систем могут быть составлены экспертами при ручном анализе системных журналов. В случае роста сложности анализируемых систем ручное формирование правил является, само по себе, неэффективным. Существуют автоматизированные способы и основанных на них алгоритмы для автоматизации контроля состояний компьютерных систем. Эти алгоритмы осуществляют обработку неструктурированных данных системных журналов для точной локализации аномальных состояний. Информация о состоянии всей системы и отдельных ее процессов оценивается по определенным типовым шаблонам.

Поскольку на практике, в большинстве случаев, должен быть обеспечен определенный уровень качества обслуживания пользователей и выполнения заданий, является весьма актуальной и оценка состояния обслуживания [3]. Прогнозирование показателей состояний компьютерных сетей и систем, и, как следствие, показателей состояния поддерживаемых сервисов, в некоторых ситуациях, является критически важным. Значения показателей качества можно экстраполировать различными способами. В качестве методов прогнозирования можно применять не только традиционные подходы, но и машинное обучение. Достаточно часто построение этих оценок основано на анализе реальной пропускной способности компьютерных систем и сетей. Учет интересов потребителей информации в общедоступных информационных системах сопряжен с необходимостью частых изменений эксплуатируемых в них компьютерных систем. Повышение пропускной способности при выполнении горизонтального масштабирования этих систем ограничено возможностями доступных компьютерных систем и провайдеров связи. Применение интегрированных в компьютерные системы универсальных сетевых служб позволяет широко применять средства мониторинга.

Для удовлетворения растущего спроса на большую вычислительную мощность на практике часто используются многопроцессорные компьютерные системы [4]. В значительной части случаев надежность функционирования многопроцессорных систем оценивается по результатам математического моделирования. Для такого моделирования нужны некоторые оценки показателей функционирования систем. Наиболее часто используются характеристики пропускной способности этих систем. Вклад в характеристики пропускной способности вносят как модули оперативной памяти систем, так и вычислительные процессоры, системные шины. В реальных условиях все эти элементы компьютерной системы могут выйти из строя. Выход их из строя, в общем случае, при наличии резервирования снижает производительность многопроцессорных вычислительных систем. При выходе из строя все большего количества компонентов состояние компьютерной системы постепенно ухудшается, при этом для выполнения заданий предоставляется меньшее количество ресурсов. Такая компьютерная система должна иметь возможность распознавать любые существенные неисправности, неисправные модули, после чего реконфигурировать свою внутреннюю структуру и продолжать функционировать в режиме с уменьшенным количеством ресурсов. При постепенном ухудшении состояния системы, при ее постепенной деградации, функционирование продолжается до достижения минимального количества доступных ресурсов. Для уменьшения затрат ресурсов можно процессы реструктуризации проводить по результатам моделирования вычислительной системы.

Для обеспечения компьютерной и информационной безопасности, помимо систем обнаружения вторжения, на практике применяются автоматизированные системы специального назначения [5]. Эти автоматизированные системы позволяют производить анализ работоспособности компьютерных систем, осуществлять реагирование на компьютерные инциденты, устранять последствия компьютерных атак. Такие автоматизированные системы позволяют организовать защиту от атак злоумышленников, как для отдельных информационных ресурсов, так и для целых компьютерных систем и сетей. В основе функционирования этих систем часто лежат компьютерные модели, описывающие процессы реагирования. Например, процесс реагирования может быть описан ориентированным графом с вершинами, обозначающими состояния под- системы, и дугами, обозначающими переходы между состояниями. Описание процессов реагирования во времени является основой противодействия компьютерным атакам.

Линейная полумарковская модель

Поэтому в настоящей работе рассматривается управление компьютерными узлами на основе линейной полумарковской модели при изменениях во входном потоке заявок. В основе подхода лежит применение полумарковских моделей сложных систем [6–8] и аналитического узлового моделирования [9–11].

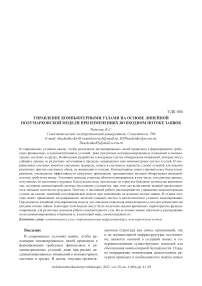

Пусть входной поток заявок является нестанци-онарным и изменяется во времени. Но при этом соблюдаются условия ординарности и отсутствия последействия. Тогда в зависимости от интенсивности входного потока заявок Л ( t ) можно считать, что управляемый компьютерный узел может находиться в следующих состояниях [8]:

-

S 0 – состояние компьютерного узла для входного трафика с минимальной интенсивностью;

-

S 1 – состояние компьютерного узла для входного трафика с возрастающей интенсивностью;

-

S 2 – состояние компьютерного узла для входного трафика с максимальной интенсивностью;

S 3 – состояние компьютерного узла для входного трафика со спадающей интенсивностью.

Линейный граф состояний полумарковского процесса изображается на рисунке 1.

Времена пребывания перед переходом из состояния i в состояние j (в соответствии с рисунком 1) составляют соответственно:

а01 - случайное время перед переходом из состояния компьютерного узла для входного трафика с минимальной интенсивностью в состояние компьютерного узла для входного трафика с возрастающей интенсивностью;

а 10 - случайное время перед переходом из состояния компьютерного узла для входного трафика с возрастающей интенсивностью в состояние компьютерного узла для входного трафика с минимальной интенсивностью;

а12 - случайное время перед переходом из состояния компьютерного узла для входного трафика с возрастающей интенсивностью в состояние компьютерного узла для входного трафика с максимальной интенсивностью;

а21 - случайное время перед переходом из состояния компьютерного узла для входного трафика с максимальной интенсивностью в состояние компьютерного узла для входного трафика с возрастающей интенсивностью;

а23 - случайное время перед переходом из состояния компьютерного узла для входного тра- фика с максимальной интенсивностью в состояние компьютерного узла для входного трафика со спадающей интенсивностью;

а32 - случайное время перед переходом из состояние компьютерного узла для входного трафика со спадающей интенсивностью в состояние компьютерного узла для входного трафика с максимальной интенсивностью.

Рисунок 1. Линейный граф состояний полумарковского процесса

По случайным временам а 0Х , а Х0 , а Х2 , а 2Х , а 23 ’ а 32 , можно определить, в свою очередь, непосредственно времена пребывания 0 . в состояниях S i (рисунок 1) [8]:

0 0 = а 01 ,

0 1 = min { a w; a 12 } (1)

0 2 = min { а 21 ; а 23 }

0 3 = а 32 .

В формуле (1) 0 0 является временем пребывания в состоянии S 0 , 0 1 - состоянии S 1 , 0 2 -состоянии S 2 , 0 3 - состоянии S 3 .

Случайные времена а 01 , а 10 , а12 , а21 , а23 , а32 , перед переходом являются независимыми непрерывными случайными величинами. Поскольку входные потоки компьютерных узлов удовлетворяют свойствам ординарности и отсутствия последействия, то эти случайные времена могут быть описаны экспоненциальными законами распределения. Тогда для каждого a ij имеется параметр распределения Х у , имеющий следующий смысл:

X 01 - случайное время перед переходом из состояния компьютерного узла для входного трафика с минимальной интенсивностью в состояние компьютерного узла для входного трафика с возрастающей интенсивностью;

X0 - случайное время перед переходом из со- стояния компьютерного узла для входного трафика с возрастающей интенсивностью в состояние компьютерного узла для входного трафика с минимальной интенсивностью;

X 2 - случайное время перед переходом из состояния компьютерного узла для входного трафика с возрастающей интенсивностью в состояние компьютерного узла для входного трафика с максимальной интенсивностью;

X21 - случайное время перед переходом из состояния компьютерного узла для входного трафика с максимальной интенсивностью в состояние компьютерного узла для входного трафика с возрастающей интенсивностью;

X23 - случайное время перед переходом из состояния компьютерного узла для входного трафика с максимальной интенсивностью в состояние компьютерного узла для входного трафика со спадающей интенсивностью;

X 32 - случайное время перед переходом из состояние компьютерного узла для входного трафика со спадающей интенсивностью в состояние компьютерного узла для входного трафика с максимальной интенсивностью.

Вероятности переходов определяются следу- ющим образом:

Р 01 = 1 ,

p 10 p { а 10 < а 12 } Р 12 = Р { « 12 < аю } Р 21 = Р { а 21 < а 23 } Р 23 = p {а 23 < а 21 }

Р 32

.

На основании (1), (2) получается:

” Р 01 1’

Р10 = Р {«10 < а12 }=J(1 — e" ^ t ) X2 e" ^ t dt = “^

0 w A 0 + X 2

Р 12 = Р { « 12 < « 10 } = J ( 1 - e" ^ 12 t ) X 0 e" ^ 1° tdt = -

—___^12

’

^ 10 + ^ 12

^

Р21 = Р {а21 < а23 }=J(1 - e"X1 t ) ^23e"X23tdt = "Г

0 X 21 + X 23

^

Р23 = Р {а23 < a21}=J(1 - e"X23t ) X21 e"X21 tdt =

0 Л 21 + X 23

Р 32 = 1 .

Вероятности переходов, определяемые по формулам (3), могут быть сведены в матрицу:

|

< 0 |

1 |

0 |

0 ^ |

|

|

p 10 |

0 |

p 12 |

0 |

. (4) |

|

0 |

p 21 |

0 |

p 23 |

|

|

V 0 |

0 |

1 |

0 2 |

Средние времена пребывания в состояниях составляют, соответственно:

M^ = M [»oi ] = 4 ,

2 0-

M91 _ M [ min [a10;a12 }]_ to

_ J(1 -(1 - e-""t ))(1 -(1 - e~""t))dt _

_ 1

Лб + ^ 2

M 9 2 _ M [ min [ a 21; a 23 } ] _

to

_ J(1 - (1 - e-^ t ))(1 -(1 - e-^t))dt _

M03 = M [«32 ]= 4 .

На основе (5) уже можно оценить возможные риски в изучаемом компьютерном узле. В частно- сти, для оценки рисков от несанкционированных вторжений (и их попыток) в узле можно применить следующее линейное соотношение:

R = V3 CM 0 = i=o i i

c c

C 0 + C 1

Л ,1 Л 10 + Л 12

+

^ 21 + ^ 23

+ C 3.

Непосредственно значения коэффициентов C 0 , C 1 , C 2 , C 3 , в (6) определяются экспертами, их оценка выходит за рамки настоящей работы.

80,0000

R(t)

70,0000

60,0000

50,0000

40,0000

30,0000

20,0000

10,0000

0,0000

ooooooooooooooooooooooooooooooooooooo

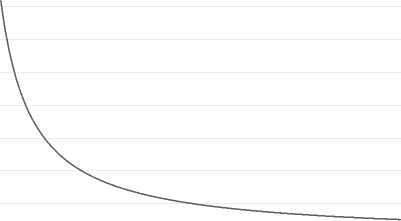

Рисунок 2. График функции оценки рисков в компьютерном узле

Например, для случая C 0 = 0,10 ,

C 1 = 0,20 , C 2 = 0,55 , C 3 = 0,15 , Я 01 = 2 2 *( t ) , Л 0 + Д 2 = 4 A* ( t ) , X 21 + A 23 = 3 A* ( t ) , 2 32 = 2 Л ( t ) , где 2 ( t ) - некоторая монотонно возрастающая функция, график функции R (по 6) изображается на рисунке 2.

Анализ рисунка 2 показывает, что при выбранных изменения параметров функций распределения для (1)–(5) переходный процесс для корректного управления компьютерным узлом затухает.

Заключение

В рамках настоящей работы предложена линейная полумарковская модель для описания поведения компьютерного узла при изменениях во входном потоке заявок. Благодаря этой модели могут быть получены оценки временных характеристик функционирования для различных режимов работы компьютерного узла. А значит, на ее основе можно обеспечить реагирование на несанкционированные вторжения и, в некоторой мере, компенсировать их.

Список литературы Управление компьютерными узлами на основе линейной полумарковской модели при изменениях во входном потоке заявок

- Бараматова И. С., Зайцева Е. В. Состояние и перспективы развития систем обнаружения компьютерных вторжений // Горный информационно-аналитический бюллетень. 2011. №S6. С. 73–78.

- Шелухин О. И., Рябинин В. С., Фармаковский М. А. Обнаружение аномальных состояний компьютерных систем средствами интеллектуального анализа данных системных журналов // Вопросы кибербезопасности. 2018. №2(26). С. 33–43.

- Саенко В. И., Коленцева Т. А. Метод оценивания состояния сервиса в компьютерной сети для систем непрерывного мониторинга // Радиоэлектроника и информатика. 2011. №1. С. 59–64.

- Андреев А. М., Можаров Г. П. Надежность и пропускная способность магистрально-модульных компьютерных систем // Инженерный журнал: наука и инновации. 2012. №1(1). С. 79–96.

- Крюков Д. М. Графоаналитическая модель процесса ликвидации последствий компьютерных атак и реагирования на компьютерные инциденты // Инженерный вестник Дона. 2022. №4(88). С. 270–279.

- Королюк В. С., Турбин А. Ф. Полумарковские процессы и их приложения. К.: Наукова думка, 1976. 184 с.

- Мащенко Е. Н., Смагина А. О. Исследование гарантоспособности человеко-машинной системы неоднородного состава на основе полумарковской модели // Радиоэлектронные и компьютерные системы. 2012. №6(58). С. 265–270.

- Ткаченко К. С., Скидан А. А. Статистическое оценивание вероятностей гипотез о состоянии узлового трафика в задачах мониторинга // Системы контроля окружающей среды. 2017. №7(27). С. 57–65.

- Ткаченко К. С. Меры противодействия внешним угрозам производственных предприятий на основе самовосстановления компьютерных узлов // Вестник Прикамского социального института. 2022. №1(91). С. 101–106.

- Ткаченко К. С. Совершенствование средств компьютерной безопасности в организациях путем проведения узловой параметрической корректировки // Вестник Прикамского социального института. 2021. №2(89). С. 87–92.

- Скатков А. В., Ткаченко К. С., Скатков И.А. Модель определения критичности узла обработки данных в условиях самовосстановления // Векторы развития информационных технологий: перспективы и направления. 2017. С. 132–137.