Вопросы информационной безопасности при использовании криптовалют

Автор: Вепрев Сергей Борисович, Перов Валерий Александрович

Рубрика: Информатика и вычислительная техника

Статья в выпуске: 2, 2017 года.

Бесплатный доступ

В статье рассмотрены вопросы обеспечения информационной безопасности при использовании криптовалюты. Анализируются возможные уязвимости при использовании с целью оборота криптовалюты анонимайзер Тоr и способы незаконного создания ботнет-сетей с целью осуществления майнинга криптовалют.

Информационная безопасность, криптовалюта, блокчейн, биткойн, ботнет, майнер-вирус, анонимайзер

Короткий адрес: https://sciup.org/148160308

IDR: 148160308 | УДК: 336-161.1;

Текст научной статьи Вопросы информационной безопасности при использовании криптовалют

ВЕСТНИК 2017

Развитие информационных технологий в ХХI веке привело к созданию такого финансовоинформационного феномена, как криптовалюта. Криптовалюта основывается на применении пиринговых платежных систем, использующих соответствующий протокол передачи данных, основанный на криптографических методах обработки транзакций. Бесспорным лидерством среди ряда криптовалют конечно же является биткойн. На сегодняшний день как в России, так и во всем мире отсутствует единое мнение о целесообразности его использования. Особое внимание уделяется вопросам обеспечения безопасности криптовалютных расчетов при совершении сделок. Отмечается, что «в настоящее время в мировом сообществе не наблюдается единства мнений о биткойне ни со стороны регуляторов, ни ведущих представителей экономической и юридической наук» [6, с. 26]. «В настоящее вре- мя вопросы о правовой природе и правовых рисках использования криптовалюты не только не решены, но и надлежащим образом не поставлены» [7, с. 194]. Отметим, что на сегодняшний день в Российской Федерации законодатель пока еще не дал четкого правового определения криптовалюты и ее правового статуса.

Использование криптовалюты как определенного экономического инструмента, влияющего на материальные интересы субъекта, его использующего, должно быть безопасным. В противном случае полностью теряется смысл практического использования криптовалюты. Учитывая, что криптовалюта использует сетевые информационные технологии, особое внимание должно уделяться вопросам обеспечения информационной безопасности. Это – обеспечение надежности парольной защиты криптокошелька, защита от вредоносных программ и т.п.

Необходимо отметить, что уже появился некий, если его так можно назвать, майнер-вирус , использующий зараженные Ботнет-сети, позволяющие сторонним лицам незаконно и удаленно управлять зараженными компьютерами в своих интересах.

Майнер-вирус является троянским вирусом, ориентированным на использование технологии блокчейн. Он проникает в операционную систему с открытием самим пользователем определенной программы из Интернета. Такая вредоносная программа включается в некоторый ресурс – это может быть неизвестное, но «интересное» письмо, предложение зарегистрироваться на каких-то ресурсах, угроза заблокировать счет и т.п.

Когда передается управление такому ресурсу, – он параллельно, незаметно для пользователя, загружает соответствующую вредоносную программу.

Основой технологии блокчейн является майнинг - процесс по поддержанию пиринговой сети и созданию новых блоков блокчейн с возможностью получить соответствующее вознаграждение в форме эмитированной валюты и комиссионных сборов.. Проникнув в ваш компьютер, такой вирус прописывается в разнообразные приложения и маскируется под них. Майнер-вирус ориентирован только на использование вычислительных ресурсов компьютера в целях майнинга, то есть налицо обогащение неизвестного вам лица за ваш счет. Особенность его «работы» проявляется в том, что скорость выполнения любых процедур вашего ПК значительно затормаживается. Но если вы активно не загружаете процессор, например работаете в MS WORD, просматриваете загруженный файл, редактируете графические объекты и т.п., то работу такого вируса вы даже не заметите. Если имеется целая сеть зараженных персональных компьютеров (Ботнет), то она может заменить целый пул, а это уже достаточно большой ресурс для майнин-га определенного лица или группы лиц за чужой счет. Отметим, что майнер-вирус просто выполняет множество вычислений и поэтому, как таковой, является обычной программой. Вследствие этого антивирус далеко не всегда реагирует на такие действия, считая их вполне нормальными (по крайней мере, до определенного времени).

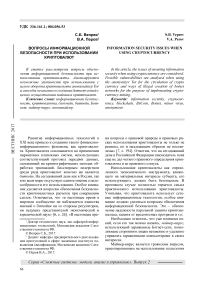

Еще одним характерным аспектом использования криптовалюты является обеспечение анонимности проведения транзакций. Достаточно часто криптовалюта используется в криминальных целях: продажа наркотиков, оружия, оказание криминальных услуг вплоть до заказного убийства. В этих целях используются аномайзеры , наибольшей популярностью среди которых пользуется Tor. Технология Tor представляет собой сеть маршрутизаторов, на которые перенаправляют полученный на них пакет в зашифрованном виде, причем в заранее непредсказуемом направлении. Передаваемая информация от одного маршрутизатора к другому каждый раз снова шифруется. Последний выходной узел снимает последний слой шифрования и отправляет сообщение адресату. Установленная цепочка остается доступной для двусторонней передачи данных в течение некоторого периода времени. Получатель запроса может отправить ответ по той же цепочке без ущерба для анонимности каждой из сторон. Примеры сайтов и общения в Tor показаны на рис. 1.

Однако существует определенная опасность использования криптомонет и при помощи анонимайзеров. И в этом случае риск утечки персональных данных существенно возрастает. Это обнаружили исследователи (авторы исследования – Иван Пустогаров и Алекс Бирюков из исследовательской лаборатории CryptoLUX Люксембургского университета), которые определили, что с помощью определенных манипуляций возможно определить персональные данные биткойн-пользователя, работающего через

ВЕСТНИК 2017

Desert Eagle IMI, Kal.44

[Обсуждение] Медленные яды

Quantity

101 6,670

фонд исламской борьбы

Fund The Islamic Struggle Without Leaving a Trace. tiSjy Д! Ада jj ^Sjle yOUI

[Копипаста] Синтез ЛСД-25 из говна и семян ипомеи небесно-голубой 13 2,300

[Обсуждение] Скрыться с места преступления от asdasdasdsa [ 1... 4 5 6 ]

Обчищаем ювелирку

28 1,929

Все финансовые операции в Тог-вселенной осуществляются с помощью BitCoin. I Децентрализованная криптовалюта — единственно разумный денежный эквивалент! для покупки запрещённых продуктов.

[Вопрос] Экстази от Kunteynir

[Обсуждение] Покупка и использование фальшивых денег от Mixfighter

13 1,428

[Обсуждение] Ограбление банкомата от microdas [ 1... 13 14 15 ]

289 32,484

«Выращивание» ядовитых веществ дома от Mysoed [12]

1250 EUR = 4.143 $

45 EUR = 0.149 8

Рис.1. Примеры сайтов и общения в Tor

ВЕСТНИК 2017

браузер Tor. Подключаясь к сети Tor, люди ожидают полной анонимности и вроде бы ее получают, однако ее несложно обойти. И. Пустогаров и А. Бирюков выявили возможность подобной манипуляции, сфокусировавшись на малоизвестном аспекте протокола биткойн: встроенной защите от DoS-атак (атака отказа в обслуживании). В целях самозащиты, биткойн-серверы присваивают баллы пользователям, генерирующим проблемные транзакции. В том случае, если количество баллов превышает 100, сервер блокирует пользователя на 24 часа. Авторы поясняют, что когда пользователь сети Тоr подсоединяется к биткойну, его IP-адрес никак не фигурирует в сети. Вместо этого адреса биткойн-сеть видит только адреса выходного Tor-узла. Таким образом, злоумышленники могут заблокировать все выходные узлы «Тора», инициировав большое количество невалидных транзакций через Tor. Благодаря принципу работы защитной системы на серверах биткойна через какое-то время после начала спам-атаки все выходные узлы Tor попадут в черные списки. Когда жертва начнет использовать Тоr для подключения к биткойну, ей ничего не остается, кроме как подсоединиться к тем биткойн-серверам, которые уже захвачены взломщиком, так как все остальные заблокированы. С этой секунды вся информация о биткойн-транзакциях жертвы проходит через руки злоумышленника. В результате атаки транзакции и блоки, запущенные истинным владельцем биткойн-адреса, тоже подвергаются рискам, поскольку взломщик может отложить их или вовсе отменить. Данный вид атак представляет серьёзную опасность для продавцов на теневом интернет-рынке, чей бизнес существует только при условии полной анонимности. Подобные предприниматели рискуют оказаться рассекреченными руками своих конкурентов.

Популярность криптовалют всё более возрастает. Технология блокчейн объявляется технологией будущего, технологией, обеспечивающей электронную экономическую деятельность, основанную на цифровых технологиях. Не уменьшая значимости данной технологии, все-таки следует заметить, что она еще не исследована в полном объеме.

Список литературы Вопросы информационной безопасности при использовании криптовалют

- Гражданский кодекс Российской Федерации (части первая-четвертая).

- Налоговый кодекс Российской Федерации (части первая, вторая).

- Федеральный закон от 02.12.1990 № 395-1-ФЗ «О банках и банковской деятельности».

- Кузнецов В.А., Якубов А.В. О подходах в международном регулировании криптовалют (BITCOIN) в отдельных иностранных юрисдикциях//Деньги и кредит. -2016. -№ 3.

- Информация Банка России от 27.01.2014 «Об использовании при совершении сделок виртуальных валют, в частности Биткойн».

- Беломытцева О.С. О понятии криптовалюты биткоин в рамках мнений финансовых регуляторов и контексте частных электронных денег//Проблемы учета и финансов. -2014. -№ 2 (14).

- Сидоренко Э.Л. Криптовалюта как новый юридический феномен//Общество и право. -2016. -№ 3 (57).

- Поппер И. Цифровое золото. Невероятная история Биткойна, или как идеалисты и бизнесмены изобретают деньги заново. -М.: ООО «И.Д. Вильямс», 2016.

- Материалы Международной научно-практической конференции (2 июня 2016 г.). Федеральное собрание Российской Федерации. Государственная Дума. -М.: Юрлитинформ, 2016.