Возможность осуществления атаки на системы автоматизации на основе уязвимостей Bluetooth-технологии

Автор: Фомин Максим Игоревич, Конев Владимир Николаевич, Жорин Федор Валериевич, Мулейс Рами Бассельевич, Тараканов Олег Владимирович

Журнал: Спецтехника и связь @st-s

Статья в выпуске: 1, 2013 года.

Бесплатный доступ

Данная статья посвящена исследованию возможности осуществления атаки на автоматизированные системы управления с использованием уязвимостей беспроводного канала передачи данных Bluetooth. Атака направлена на две степени защиты – скрытые режим работы передатчика Bluetooth и PIN-код устройства.

Bluetooth-технология, уровни безопасности, pin-код, bluetooth-адрес, алгоритм аутентификации

Короткий адрес: https://sciup.org/14967138

IDR: 14967138

Текст научной статьи Возможность осуществления атаки на системы автоматизации на основе уязвимостей Bluetooth-технологии

Проектировщики систем автоматизированного управления, даже обеспечив полную защиту системы, иногда допускают ошибки, оставляя пользователю возможность управлять сервером умного дома с помощью беспроводной мыши. Обычно сервер автоматизированного здания лишен не только USB-портов, но и подключения к сети Интернет, чтобы злоумышленник не мог «заразить» его вредоносным программным обеспечением и, следовательно, получить доступ к умному дому. Для того чтобы перехватить управление над системой автоматизации, мошеннику достаточно передать вирус по тому же каналу, по которому к серверу подключена Bluetooth-мышка. Это ста- новится возможным благодаря множественным уязвимостям протокола Bluetooth [1, 2].

Передав на сервер умного дома вредоносную программу, злоумышленник может получить не только конфиденциальную информацию, но и полный контроль над зданием: открывать/ закрывать входные двери, окна, вклю-чать/выключать электричество, управлять сигнализацией, системой пожаротушения и т.д. Все зависит от того, какие функциональные возможности заложены в системе автоматизированного управления зданием.

В основу атаки на беспроводной манипулятор положены уязвимостями протокола беспроводной передачи данных Bluetooth.

Адрес Bluetooth устройства – это уникальный идентификатор длиной шесть байт. Первые три байта адреса – это идентификатор производителя устройства. Последние три байта определяются согласно индивидуальным правилам производителя [3].

При работе с Bleutooth-мышкой к компьютеру подсоединяется Bluetooth-передатчик, который настроен на работу с самим манипулятором. Оба устройства имеют фиксированные Bluetooth-адреса. Система имеет две степени защиты.

Во-первых, передатчики Bluetooth переведены в скрытый режим работы. Это означает, что если стороннее устройство не знает ни адреса мышки, ни адреса передатчика, то оно не

Рис. 1. Алгоритм аутентификации устройств Bluetooth

может обратиться к нему. Во-вторых, PIN-код передатчика скрыт.

К сожалению, обе степени защиты достаточно просто взламываются злоумышленником. Рассмотрим возможные причины реализации взлома.

Адрес Bluetooth – это шесть байтов, представленных в следующем виде: 12:34:56:78:91:01. Чтобы обратиться к передатчику, подключенному к компьютеру, злоумышленнику необходимо узнать адрес Bluetooth. Очевидно, что простой перебор всех возможных уникальных адресов и обращение к ним не имеет смысла, так как запрос вслепую по любому адресу для выяснения его присутствия в зоне покрытия сети Bluetooth занимает около шести секунд. При этом количество переборов, которые необходимо осу- ществить, равно 16 777 216, а на обнаружение всех возможных адресов уйдет три года.

Однако для злоумышленника ситуация упрощается тем, что большинство производителей присваивают предсказуемые значения последним трем байтам идентификаторов устройств. Так, например, первые семь цифр для мышек всегда являются фиксированными для конкретного производителя. Таким образом, диапазон необходимых для перебора значений сводится до пяти цифр. Если злоумышленник знает, что его интересуют мышки определенной фирмы (например, самой продаваемой модели в данной стране), то с большой долей вероятности можно сказать, что первые восемь цифр становятся ему известны.

В целях сокращения времени обнаружения злоумышленник может увеличить количество сканирующих устройств, распределив между ними диапазоны адресов. Например, одно из устройств на диапазон 33:11:22:00 – 00:11:22:AA, а второе – на диапазон 33:11:22:AB – 33:11:22:EE.

После того как устройство обнаружено, злоумышленнику необходимо обратиться к передатчику, преодолев второй уровень защиты – установленный PIN-код.

Основой безопасности Bluetooth является генерация ключей, которая производится на основе PIN-кода. Длина PIN-кода может быть от 1 до 16 байт. Именно на использовании PIN-кода строится процесс аутентификации устройств – то есть основа защищенного режима передачи данных [4, 5].

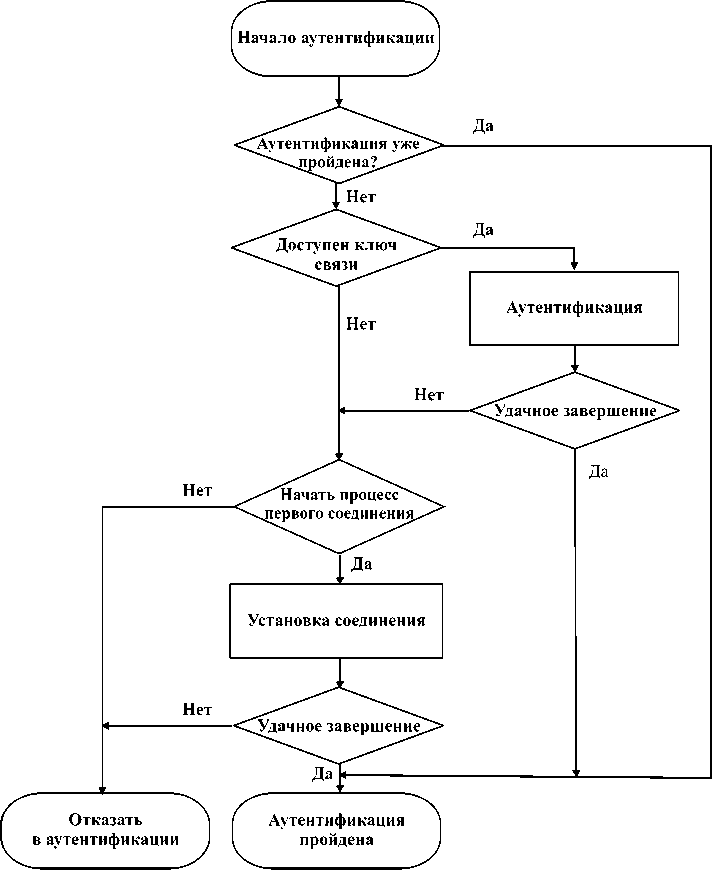

Рассмотрим процесс прохождения аутентификации двух устройств Bluetooth. Алгоритм осуществления аутентификации приведен на рис. 1 .

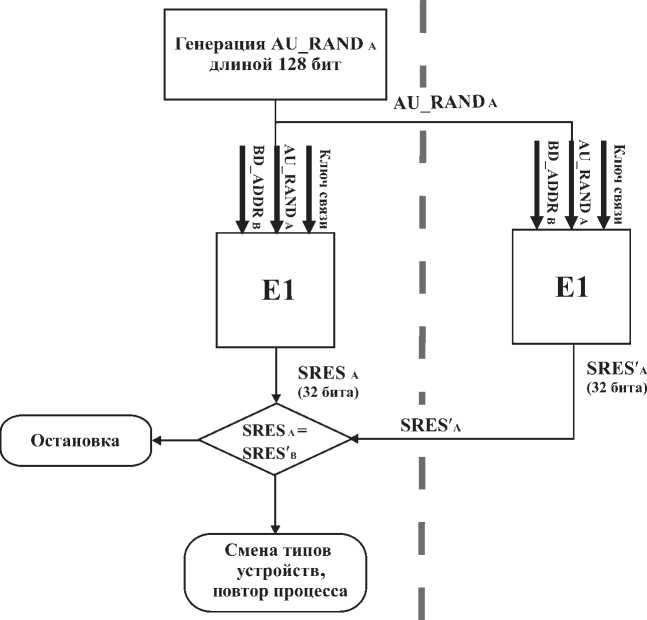

Так как мышка и передатчик уже прошли соединение, то остается только непосредственная аутентификация, алгоритм которой приведен на рис. 2 .

Данные, передаваемые по беспроводному каналу Bluetooth, защищаются путем шифрования. Для шифрования используется потоковый шифр E0. Код доступа и заголовок пакета передаются в открытом виде.

Запрашивающий отправляет сгенерированное слово SRES как ответ на запрос. Проверяющий также вычисляет SRES в это же время и сравнивает его с полученным SRES.

На вход алгоритма E1 при вычислении SRES подаются следующие данные:

-

□ AU_RANDA;

-

□ ключи связи;

-

□ адрес Bluetooth-устройства

BD_ADDRB [6].

Таким образом, осуществляется реализация основ защиты Bluetooth-устройств.

Когда мышка и атакуемый передатчик сервера перестают взаимодействовать, злоумышленник включает передатчик Bluetooth ноутбука и пытается обратиться к передатчику сервера, чтобы сорвать процесс проверки. Делается это с помощью отправки пакета с неверным значением SRES.

Виртуальная модель мышки, созданная на ноутбуке, по всем параметрам соот-

Проверяющее Запрашивающее устройство устройство

Рис. 2. Схема непосредственной аутентификации [6]

ветствует устройству-жертве, кроме одного – на виртуальной модели нет PIN-кода, который был введен пользователем для соединения с гарнитурой.

Именно «взлом» данного PIN-кода является основной задачей злоумышленника. Вычислив или угадав значение PIN-кода, можно пройти весь процесс авторизации и заново установить связь между эмулированным устройством и передатчиком сервера. Но в данном случае вычислять или угадывать адреса Bluetooth нет необходимости: PIN-код известен. Код прошивается производителем в оба устройства и является фиксированным.

После того как связь установлена, злоумышленник может управлять сервером с помощью собственной мышки.

Для того чтобы избежать серьезных последствий атаки, описанной выше, необходимо помнить, что при проектировании системы нужно уделять внимание каждой детали: иногда даже простая компьютерная мышка может сделать хорошо защищенное автоматизированное здание уязвимым. Особенно следует оберегать главную часть системы – сервер. Как уже упоминалось, серверы обычно не имеют даже USB-портов, чтобы злоумышленники не могли использовать для осуществления атаки флешку с вирусом. Более того, серверы часто изолируют, устанавливая в специальные комнаты, доступ в которые строго ограничен. Минимизация точек взаимодействия с сервером повышает защищенность системы. Поэтому отказ от беспроводных интерфейсов, таких как Bluetooth или Wi-Fi, значительно повышает уровень безопасности сервера ■

Список литературы Возможность осуществления атаки на системы автоматизации на основе уязвимостей Bluetooth-технологии

- О.И. Шишин, Ю.Ю. Панин, М.И. Дмитриев, А.А. Пихтулов. Вывод Bluetooth-устройств из строя./Безопасность информационных технологий. «Безопасность мобильной связи», 2012. -2БМС. -С. 44 -46.

- Пихтулов А.А., Михайлов Д.М. Bluetooth-атаки с использованием уязвимых каналов. Сборник материалов IV Международной научно-практической конференции «Перспективы развития информационных технологий». -Новосибирск, 2011. -С. 253, 272.

- Бельтов А.Г., Новицкий А.В., Проничкин А.С., Крымов А.С. Атаки на системы автоматизированного управления зданиями с использованием цифровых носителей./Спецтехника и связь, 2012. -№ 4. -С. 26 -28.

- Жуков И.Ю., Михайлов Д.М. Защита мобильных телефонов от атак. Под ред. Ивашко А.М. -М.: Фойлис, 2011. -192 с.: ил.

- А.А. Пихтулов, Д.В. Шевченко, В.Б. Холявин. Анализ и классификация угроз для мобильных устройств, использующих уязвимости технологии Bluetooth./Безопасность информационных технологий. «Безопасность мобильной связи», 2012. -2БМС. -С. 36 -43.

- П.Е. Минин, А.С. Самойлов, А.А. Кузин. Уязвимости канала данных Bluetooth для прослушивания злоумышленниками./Безопасность информационных технологий. «Безопасность мобильной связи», 2012. -2БМС. -С. 50 -53.