Защита облачной базы персональных данных с использованием гомоморфного шифрования

Автор: Астахова Людмила Викторовна, Султанов Денис Радикович, Ашихмин Никита Андреевич

Рубрика: Инфокоммуникационные технологии и системы

Статья в выпуске: 3 т.16, 2016 года.

Бесплатный доступ

Обоснована возможность использования гомоморфного шифрования для защиты облачной базы персональных данных при соблюдении действующих нормативных правовых актов по защите персональных данных. Рассмотрены существующие варианты реализации алгоритмов гомоморфного шифрования. Обоснован амбивалентный подход к использованию виртуального сервера для хранения персональных данных и других ценных информационных активов организации на основе гомоморфного шифрования и ГОСТ Р 34.12-2015 «Информационная технология. Криптографическая защита информации. Блочные шифры». Проведен анализ экономической эффективности обоснованной модели в организации без использования и с использованием облачных технологий. Обоснованный подход не только соответствует всем требованиям российского законодательства по персональным данным, но и дает возможность получить экономическую выгоду, позволяя масштабировать сервер с меньшими затратами.

Персональные данные, облачные технологии, гомоморфное шифрование, базы данных

Короткий адрес: https://sciup.org/147155135

IDR: 147155135 | УДК: 004.056.55 | DOI: 10.14529/ctcr160306

Текст научной статьи Защита облачной базы персональных данных с использованием гомоморфного шифрования

Современная практика требует использования большого количества данных, повышения возможностей их использования, хранения и передачи. Одними из активно развивающихся технологий являются облачные вычисления, технология распределённой обработки данных, в которой компьютерные ресурсы и мощности предоставляются пользователю как интернет-сервис [1]. Многие компании уже ощутили потребность в применении распределённых систем, использующих облачные технологии. Но существуют вопросы безопасности при использовании облачных технологий. Физическое расположение облачных сервисов практически невозможно отследить, данные могут располагаться в разных странах и часто дублироваться. Кроме того, компании, предоставляющие облачные сервисы, могут быть под юрисдикцией другого государства и не обеспечивать соблюдение российских законов о защите информации. Из-за этих факторов мы не можем доверять облачным ресурсам и должны использовать шифрование при работе с ними. Криптография является одним из основных методов обеспечения конфиденциальности, аутентичности и контроля целостности информации и используется с древнейших времен.

Тем не менее, защищённое соединение с удаленными ресурсами и даже зашифрованная база данных (БД) на сервере не гарантирует невозможности расшифровки данных, если приватный ключ шифрования будет храниться на облачном сервисе вместе с БД. Передача при каждом запросе целых таблиц на клиента, где происходит расшифровка и обработка запроса, очень накладна и требует много времени и вычислительных мощностей. Это нивелирует основные преимущества использования облачных сервисов [2]. Поэтому возникает необходимость выполнять действия над зашифрованной БД без ее расшифрования.

Данную задачу в 1978 г. впервые поставили изобретатели RSA алгоритма Рональд Ривест, Ади Шамир и Леонард Адлеман в своей статье [3], но они сочли задачу решаемой лишь частично.

Гомоморфное шифрование – именно так называется форма шифрования, позволяющая выполнять математические действия над зашифрованными данными, и получать результат, который соответствует результату операций, выполняемых с открытыми данными. Выделяют частично гомоморфные и полностью гомоморфные криптосистемы.

D ( E ( t 1 )) + D ( E ( t 2 )) = t 1 + t 2 ; (1)

D ( E ( t 1 )) · D ( E ( t 2 )) = t 1 · t 2 , (2)

где D – функция расшифрования, E – функция зашифрования, а t 1 и t 2 – открытые тексты.

Внутри частично гомоморфных криптосистем поддерживается либо (1), либо (2) равенство. Внутри полностью гомоморфной криптосистемы поддерживаются сразу оба равенства. Так, например, RSA – частично гомоморфная криптосистема относительно операции умножения.

Спустя 31 год была создана первая криптосистема, удовлетворяющая сразу двум равенствам. В 2009 г. исследователь IBM Крейг Джентри теоретически обосновал в своей работе [4] систему, позволяющую осуществить требуемое шифрование. Схема Джентри является криптосистемой с открытым ключом. В настоящее время разработаны как полностью гомоморфные симметричные криптосистемы [5], так и доработана схема Джентри и предложены другие схемы полностью гомоморфного шифрования [6].

Поскольку было доказано существование гомоморфных криптосистем и разработаны практические варианты реализации некоторых алгоритмов, считаем, что эти алгоритмы могут применяться в практике защиты информации. Однако в отношении облачных баз персональных данных возникает проблема.

Проблема использования гомоморфного шифрованияоблачных баз персональных данных

В современном обществе все чаще небольшие предприятия предпочитают использовать облачные технологии для хранения своих баз данных, в том числе персональных данных. Но внутри облака, согласно законодательству Российской Федерации, не всегда можно хранить информацию. Мы не можем хранить данные, если:

-

– облако находится за пределами Российской Федерации [7] (ст. 2 « 5. При сборе персональных данных, в том числе посредством информационно-телекоммуникационной сети «Интернет», оператор обязан обеспечить запись, систематизацию, накопление, хранение, уточнение (обновление, изменение), извлечение персональных данных граждан Российской Федерации с использованием баз данных, находящихся на территории Российской Федерации, за исключением случаев, указанных в пунктах 2, 3, 4, 8 части 1 статьи 6 настоящего Федерального закона »);

-

– каналы передачи данных до облака не являются безопасными [8] (гл. 4, ст. 19, п. 2: «Обеспечение безопасности персональных данных достигается, в частности… 2) применением организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных, необходимых для выполнения требований к защите персональных данных, исполнение которых обеспечивает установленные Правительством Российской Федерации уровни защищенности персональных данных; 3) применением прошедших в установленном порядке процедуру оценки соответствия средств защиты информации »);

-

– внутри самого облака не реализованы меры защиты информации, либо используются не сертифицированные средства защиты информации [8] (гл. 4, ст. 19, п. 2).

Шифрование позволяет сохранять конфиденциальность и целостность данных внутри недоверенного облачного ресурса, если данный ресурс не обладает приватным ключом. Использование обычного (симметричного шифрования из ГОСТ) вида шифрования для данных целей требует больших накладных расходов для передачи и расшифрования всей базы данных на стороне клиента. При использовании гомоморфного шифрования накладные расходы будут сопоставимы с использованием открытой базы данных, а также будет сохранена конфиденциальность и целостность информации. Меры по обеспечению доступности информации могут входить в договор предоставления облачной инфраструктуры.

Однако возникает вопрос: как, используя гомоморфное шифрование, выполнить требование использовать сертифицированные СКЗИ при защите персональных данных? Согласно [9] (гл. 2, п. 27), « при разработке СКЗИ рекомендуется использовать криптографические алгоритмы, утвержденные в качестве национальных стандартов или определенные перечнями, утверждаемыми в порядке, установленном постановлением Правительства Российской Федерации от 23 сентября 2002 года N 691 » (последнее постановление утратило силу в связи с принятием Постановления Правительства РФ от 16.04.2012 N 313 [10]).

Для решения названной проблемы мы предлагаем разработать СКЗИ на основе: 1) гомоморфного шифрования и 2) ГОСТ Р 34.12–2015 «Информационная технология. Криптографическая защита информации. Блочные шифры» [11]. Назовем данный подход совместного использо-

Инфокоммуникационные технологии и системы

вания двух криптографических алгоритмов амбивалентным . После разработки СКЗИ на основе этого подхода его следует сертифицировать. Рассмотрим подробнее.

Обзор существующих решений

Назовем защищённой такую базу данных, которая позволяет не хранить ключ шифрования на сервере. На данный момент существует несколько вариантов реализации таких систем за рубежом и в России: защищённая база CryptDB, защищенная база НГУ и др.

Защищённая база CryptDB

Одной из самых известных защищённых баз данных является разработка Массачусетского технологического института – база CryptDB [12]. Эта база данных реализует концепцию луковичного шифрования , то есть шифрование данных последовательно различными алгоритмами, которые расположены в порядке увеличения криптостойкости, то есть внизу лежат наименее стойкие алгоритмы. Каждый уровень шифрования позволяет производить определенные действия над данными, такие как сложение, умножение и сравнение (табл. 1).

Таблица 1

Алгоритмы шифрования, применяемые в CryptDB

|

№ |

Название |

Описание |

|

0 |

Исходные данные |

Хранит незашифрованные данные |

|

1 |

Гомоморфное шифрование (DET) |

Позволяет выполнять арифметические операции над данными |

|

2 |

Шифрование, сохраняющее порядок (OPE) |

Позволяет выполнять операции сравнения и сортировки над данными |

|

3 |

Детерминированное шифрование (DET) |

Позволяет проверять эквивалентность сообщений |

|

4 |

Вероятностное шифрование (RND) |

Обеспечивает наибольшую стойкость, не позволяет выполнять никаких операций |

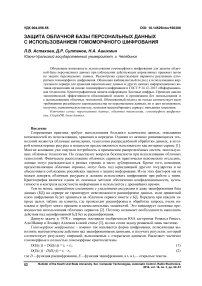

Рассмотрим пример использования базы данных. Допустим, нам нужно выбрать все поля из таблицы Person c параметром Age < 30. Тогда выполнится следующий алгоритм (рис. 1):

-

1) пользователь отправляет свой запрос к базе данных, предварительно зашифровав данные до максимального уровня.

-

2) база данных определяет тип запроса и слой, до которого необходимо расшифровать базу данных, в нашем случае это OPE;

-

3) база данных запрашивает у пользователя ключи для уровней RND и DET и расшифровывает их;

-

4) далее она выполняет поиск на уровне OPE и отправляет результат пользователю;

-

5) пользователь на своей машине расшифровывает уровни OPE и HOM и получает результат запроса.

Рис. 1. Алгоритм обработки запросов в CryptDB

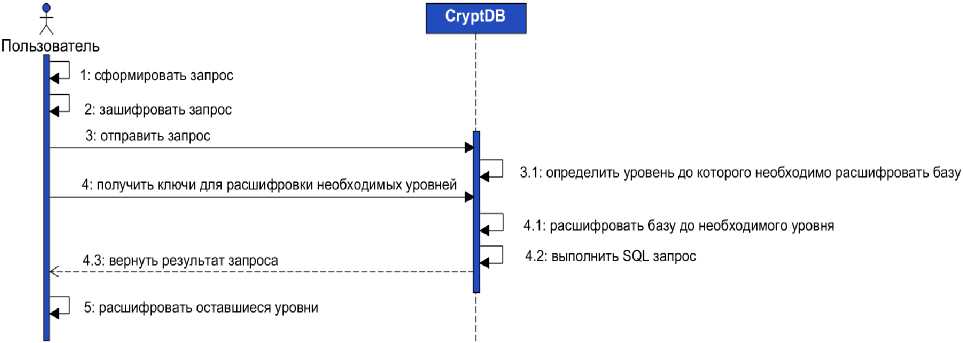

В худшем случае при правильно сформулированном запросе база данных защищена, как минимум, одним слоем шифрования и данные никогда не бывают полностью расшифрованы в небезопасной среде, что является основным плюсом этой базы данных. Поэтому, как отмечают эксперты, безопасность данной БД является гарантированной [13]. Авторы заявляют также о высокой скорости работы данной базы, поскольку производительность ухудшается всего на 14,5–26 %, по сравнению с MySQL [11] (рис. 2).

Рис. 2. Сравнение скорости работы СУБД CryptDB с другими СУБД

Кроме того, CryptDB является проектом с открытым исходным кодом и распространяется с лицензией GPL [14].

Но CryptDB имеет и свои существенные минусы:

Во-первых, уязвимым моментом является то, что к базе данных постоянно передаются ключи всех, кроме последнего, уровней шифрования, что в условиях потенциально скомпрометированного облачного сервиса, может привести к их утечке. В этом случае данные будут защищены лишь одним уровнем гомоморфного шифра.

Во-вторых, при правильно подобранных запросах база данных будет защищена наименее стойким гомоморфным методом шифрования. В статье А.В. Трепечевой [15] показывается уязвимость данного метода шифрования при известных открытых текстах, позволяющая в некоторых случаях установить ключ шифрования.

В-третьих, в CryptDB используются зарубежные алгоритмы шифрования. Для сертифицированных СКЗИ в российском законодательстве отсутствуют требования использования только российских алгоритмов шифрования, но, несмотря на это, на практике не встречаются сертифицированные средства криптографической защиты информации, которые используют зарубежные алгоритмы шифрования. В рамках CryptDB данная особенность исправляется только заменой функций шифрования внутри средства, что влечет за собой их разработку и тестирование.

Защищённая база данных НГУ

Существует еще одна защищенная база данных, создаваемая в Новосибирском государственном университете [15]. Она так же, как и CryptDB, построена на принципе луковичного шифрования. Отличие состоит в том, что она позволяет сразу указывать, какие операции необходимо выполнять над данными, и шифрует тем алгоритмом, который позволяет их обеспечить. Например, если мы выполняем поиск по столбцу NAME, то его необходимо шифровать с сохранением порядка, а если столбец LOCATION не участвует в поиске, то его можно шифровать самыми стойкими алгоритмами. Таким образом, защищенная база данных изначально хранит все зашифрованные сообщения в форме, позволяющей выполнять требуемые операции и, в отличие от модели CryptDB, не требует дешифрования данных на стороне сервера.

Данная криптосистема обладает рядом преимуществ перед зарубежной CryptDB: не требуется дешифрования данных на стороне клиента; применены алгоритмы шифрования, разработан-

Инфокоммуникационные технологии и системы

ные университетом. Но главным недостатком остается отсутствие готовой реализации, несмотря на полностью описанные подходы и принципы построения базы данных [15].

В Новосибирском государственном университете теоретически описаны принципы защищенного калькулятора и разработаны два алгоритма шифрования: алгоритм вероятностного блочного шифрования и алгоритм сохраняющего порядок шифрования.

Обоснование применения CryptDB вместе с ГОСТ Р 34.12–2015

Согласно законодательству по персональным данным [8] (гл. 4, ст. 19, п. 2), « обеспечение безопасности персональных данных достигается, в частности … 3) применением прошедших в установленном порядке процедуру оценки соответствия средств защиты информации». Разрешается использовать для их защиты только сертифицированные шифровальные программы российского производства, созданные на основе ГОСТ Р 34.12–2015 «Информационная технология. Криптографическая защита информации. Блочные шифры» [11]. Любое сертифицированное СКЗИ, разработанное в России, должно использовать национальный стандарт как основной алгоритм шифрования. В связи с этим используем частично гомоморфную криптосистему CryptDB вместе с российским ГОСТ Р 34.12–2015.

СУБД CryptDB выполнена в роли надстройки, способной работать с СУБД MySQL 5.1 и PostgreSQL 9, не требуя модификации кода СУБД. Для того чтобы данную надстройку можно было применять в организациях Российской Федерации как средство криптографической защиты информации (СКЗИ), необходимо его сертифицировать. Так как алгоритм из ГОСТ Р 34.12–2015 не является гомоморфным, нет возможности использовать его в структуре луковичного шифрования CryptDB без передачи приватного ключа.

Но возможность использования стандарта остается. Если в базе данных все поля, по которым не осуществляется поиск внутри облака, шифровать с использованием российского стандарта и гомоморфного алгоритма, а остальные поля шифровать только с использованием гомоморфного шифрования, то данная амбивалентная система защиты будет криптостойкой и соответствовать всем требованиям законодательства Российской Федерации.

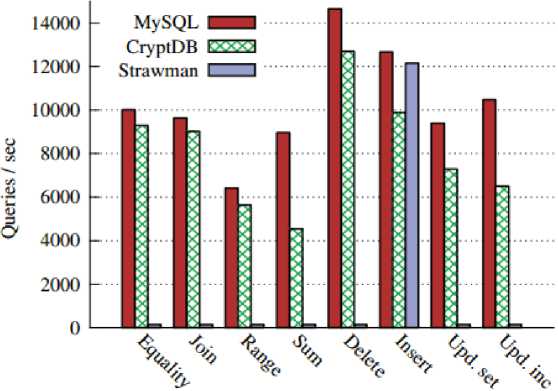

В этом случае одна из таблиц базы данных (на примере базы персональных данных пациентов больницы, хранящейся в облаке) будет выглядеть следующим образом (рис. 3).

|

Пациент (а) |

8АЕАЕ339798 (б) |

20с300е08Ьа85(в) |

||

|

Имя |

Имя |

fe8c2372f7f3265802d |

||

|

Фамилия |

Фамилия |

802dbbec46el0ce |

||

|

Отчество ГОСТ |

35F95C81 9E9B6BD6 464A7FAB 6898B5F3 01260D36 BAF083FD 21EF93CC 43F5C626 55D3CE79 7D603A2D |

415b628784d8e6d5d7f 9cf62d4fb6d619ede6d3 7eebcl856b2d4eb2bea 26169814a90424413ff c300e08ba85fc4baaf45 |

||

|

Полис ОМС ГОСТ |

||||

|

Диагноз ГОСТ |

||||

|

Лечащий врач ГОСТ |

||||

|

Группа крови ГОСТ |

Рис. 3. Пример структуры таблицы базы данных (а), запись из таблицы с использованием шифрования на основе ГОСТ Р 34.12–2015 (б), запись из таблицы с использованием шифрования на основе ГОСТ Р 34.12–2015 и CryptDB (в)

На рис. 3 показан пример структуры одной таблицы, где указаны все существующие в таблице поля (а); изображена одна запись из таблицы, к которой применен алгоритм шифрования из стандарта РФ (б), при этом поля «имени» и «фамилии» не затронуты, а зашифрованные поля невозможно разделить; изображена одна запись из таблицы, к которой уже был применен алгоритм из российского стандарта и алгоритм шифрования из CryptDB (в). Как видно, структура таблицы изменилась, название таблицы также шифруется.

Все поля, отмеченные «ГОСТ», зашифрованы вместе с использованием ГОСТ Р 34.12–2015. Остальные поля зашифрованы как с использованием ГОСТ, так и с использованием гомоморфного алгоритма.

Так как имя, фамилия и отчество человека не определяют его, можно утверждать, что в случае дешифрования гомоморфного алгоритма злоумышленник получит только обезличенные персональные данные, и лишь в случае дешифровки двух алгоритмов он сможет получить открытые данные.

При применении данного подхода – совместного использования ГОСТ Р 34.12–2015 и СУБД CryptDB – становится возможным создание нового средства криптографической защиты информации и последующей его сертификации. Амбивалентный подход позволяет использовать мощности облачных технологий и соблюдать при этом законодательство Российской Федерации в области защиты персональных данных.

Обоснование экономической выгоды использования моделигомоморфного шифрования

Несмотря на то, что амбивалентный подход удовлетворяет требованиям законодательства Российской Федерации, его использование экономически не обосновано в случаях, когда организация хранит все данные на своем выделенном сервере.

Рассчитаем стоимость использования собственного сервера.

Так как необходимо получить достоверный сравнительный анализ, будем использовать доступное техническое оборудование и программное обеспечение для расчета стоимости. Рассмотрим файловый сервер организации, располагающей 50 автоматизированными рабочими местами.

Работу по размещению, настройке и соединению сервера с рабочими станциями, а также работу специалиста, ответственного за непрерывную работу сервера, учитывать не будем. В таком случае стоимость организации файлового сервера будет складываться из технического оборудования и программных средств. Для иллюстрации возьмем цены, актуальные на апрель 2016 г. (табл. 2).

Для организации файлового сервера, который доступен всем сотрудникам, потребуется приобрести техническое оборудование: сервер; периферийные устройства для настройки сервера и управления им; коммутаторы; соединительные линии.

Кроме того, есть необходимость соблюдать требования ФЗ-152 (гл. 4, ст. 19, п. 2) [8], для чего необходимо установить на сервер программное обеспечение, выполняющее минимальные требуемые функции. К нему относятся: операционная система; программа защиты от несанкционированного доступа; программа межсетевого экранирования; программное антивирусное средство (табл. 3).

Таблица 2

Расчет стоимости серверного технического оснащения

|

Наименование технического средства |

Стоимость, руб. |

Количество, шт. |

|

Сервер |

||

|

Сервер SL1000/TminiG3 |

66 437 |

1 |

|

Периферийные устройства |

||

|

Монитор Samsung S20D300NH |

6460 |

1 |

|

Мышь Intro MU109 черный |

299 |

1 |

|

Клавиатура Oxion OKB006BK |

340 |

1 |

|

Коммутаторы |

||

|

Роутер TP-LINK TL-WR841N(RU) |

1490 |

1 |

|

Соединительные линии |

||

|

Коммутационный шнур СКС «SNR» 1.5 м |

73 |

1 |

|

Витая пара BaseLevel 1 м |

375 |

25 |

Общая стоимость технического оборудования составляет 75 474 руб.

Инфокоммуникационные технологии и системы

Таблица 3

Расчет стоимости серверного программного обеспечения

Наименование программного обеспечения I Стоимость, руб. Количество, шт.

Операционная система

Microsoft Windows Server Standard 2012 R2 I 41 3491

Средство защиты от несанкционированного доступа

Secret Net 7 77001

Межсетевой экран

TrustAccess I 15 6751

Антивирусное средство защиты

Общая стоимость программного обеспечения составляет 71 224 руб.

В конечном итоге для организации, которой необходим файловый сервер, покупка технического оснащения и программных средств обойдётся в 146 698 руб. и каждый год необходимо затрачивать 22 755 руб. на продление прав использования программных средств защиты информации.

Рассчитаем стоимость использования виртуального сервера.

Использование виртуального сервера от компании Ростелеком с характеристиками, достаточными для выполнения функций файлового сервера (OS Windows Server, 250 Гбайт дискового пространства, 1 процессор, база данных MySQL 1 Гбайт, резервное копирование на 7 дней 50 Гбайт) обойдется в 25 250 руб. в год, при среднем количестве рабочих дней, равном 250.

Использование виртуального сервера от компании 1cloud с характеристиками, достаточными для выполнения функций файлового сервера (OS Windows Server 2012 R2 x64 (Ru), 250 Гбайт дискового пространства, 1 процессор, 2 Гбайт оперативной памяти, резервное копирование на 7 дней) обойдется в 22 832 руб. в год при среднем количестве рабочих дней, равном 250.

Затраты на приобретение серверного оборудования и покупку необходимых программ сопоставимы с 6 годами использования виртуального сервера.

Таким образом, если рассматривать среднесрочный, пятилетний период, то использование облачного хранилища, вместо покупки сервера, позволит сэкономить до 54 % бюджета, что подтверждает экономическую эффективность предложенного подхода.

Выводы

Обоснованный в статье подход использования виртуального сервера для хранения персональных данных и других ценных информационных активов организации на основе гомоморфного шифрования имеет большие перспективы в практике защиты персональных данных. Он не только соответствует всем требованиям российского законодательства, но и позволяет получить экономическую выгоду, позволяя масштабировать сервер с меньшими затратами. Для применения на практике необходимо разработать и сертифицировать базу данных, строящуюся на предложенных принципах.

Учитывая темпы развития облачных технологий, их гибкость и экономичность, данный подход является актуальным как для маленьких, так и для больших организаций, обрабатывающих персональные данные. Новизна данного подхода заключается в синтезе гомоморфного и симметричного алгоритмов шифрования, предложенных принципах разработки СУБД, удовлетворяющей требованиям российского законодательства.

Список литературы Защита облачной базы персональных данных с использованием гомоморфного шифрования

- The Business Perspective of Cloud Computing: Actors, Roles and Value Networks/S. Leimeister, M. Böhm, C. Riedl, H. Krcmar//Proceedings of 18th European Conference on Information Systems (ECIS’10), Pretoria, South Africa, June 7-9 2010. -Pretoria, 2010. -P. 245-256.

- Executing SQL over Encrypted Data in the Database-Service-Provider Model/H. Hacigümüş, B. Iyer, C. Li, S. Mehrotra//Proceedings of the 2002 ACM SIGMOD international conference on Management of data. -ACM, 2002. -P. 216-227. DOI: DOI: 10.1145/564691.564717

- Rivest, R.L. On data banks and privacy homomorphisms/R.L. Rivest, L. Adleman, M.L. Dertouzos.//Foundations of secure computation. -1978. -Vol. 32, no. 4. -P. 169-178.

- Gentry, С. A fully homomorphic encryption scheme/C. Gentry. -Stanford University, Ph.D. thesis, 2009.

- Макаревич, О.Б. Полностью гомоморфное шифрование с использованием матричных уравнений, не имеющих корней/О.Б. Макаревич, Ф.Б. Буртыка//Информационное противодействие угрозам терроризма. -2014. -№ 23. -С. 219-224.

- Полностью гомоморфное шифрование (обзор)/Л.К. Бабенко, Ф.Б. Буртыка, О.Б. Макаревич, А.В. Трепачева//Вопросы защиты информации. -2015. -№ 3. -С. 3-26.

- Федеральный закон от 21.07.2014 N 242-ФЗ (ред. от 31.12.2014) «О внесении изменений в отдельные законодательные акты Российской Федерации в части уточнения порядка обработки персональных данных в информационно-телекоммуникационных сетях». -https://www.consultant.ru/document/cons_doc_LAW_165838 (дата обращения: 20.05.2016).

- Федеральный закон от 27.07.2006 N 152-ФЗ (ред. от 21.07.2014) «О персональных данных» (с изм. и доп., вступ. в силу с 01.09.2015). -http://www.consultant.ru/document/cons_doc_LAW_61801 (дата обращения: 20.05.2016).

- Приказ Федеральной службы безопасности Российской Федерации от 9 февраля 2005 г. N 66 г. Москва «Об утверждении Положения о разработке, производстве, реализации и эксплуатации шифровальных (криптографических) средств защиты информации (Положение ПКЗ-2005)». -http://www.consultant.ru/document/Cons_doc_LAW_52098 (дата обращения: 20.05.2016).

- Постановление Правительства РФ от 16.04.2012 N 313 «Об утверждении Положения о лицензировании деятельности по разработке, производству, распространению шифровальных (криптографических) средств, информационных систем и телекоммуникационных систем, защищенных с использованием шифровальных (криптографических) средств, выполнению работ, оказанию услуг в области шифрования информации, техническому обслуживанию шифровальных (криптографических) средств, информационных систем и телекоммуникационных систем, защищенных с использованием шифровальных (криптографических) средств (за исключением случая, если техническое обслуживание шифровальных (криптографических) средств, информационных систем и телекоммуникационных систем, защищенных с использованием шифровальных (криптографических) средств, осуществляется для обеспечения собственных нужд юридического лица или индивидуального предпринимателя)». - http://www.consultant.ru/document/cons_doc_LAW_128739 (дата обращения: 20.05.2016).

- ГОСТ Р 34.12-2015 «Информационная технология. Криптографическая защита информации. Блочные шифры». -М.: Стандартинформ, 2015. -25 с. -http://www.tc26.ru/standard/gost/GOST_R_3412-2015.pdf (дата обращения: 20.05.2016).

- CryptDB: Protecting Confidentiality with Encrypted Query Processing/R.A. Popa, C.M.S. Redfield, N. Zeldovich, H. Balakrishnan//Proceedings of the 23rd ACM Symposium on Operating Systems Principles (SOSP). -Cascais, Portugal, October 2011. -P. 85-100.

- Трепечева, А.В. Дерандомизационная криптостойкость гомоморфного шифрования/А.В. Трепечева//Труды Института системного программирования РАН. -2015 -Т. 27, вып. 6. -С. 381-394 DOI: 10.15514/ispras-2015-27(6)-24

- Трепечева, А.В. Криптоанализ полностью гомоморфных текстов/А.В. Трепечева//18-я Международная телекоммуникационная конференция молодых ученых и студентов «Молодежь и наука»: тр. конф., Москва, 1 октября -20 декабря 2014 г. -М., 2014. -С. 245-256.

- Егорова, В.В. Схема адаптивного шифрования для эффективного хранения зашифрованных данных в защищенной базе данных/В.В. Егорова//Материалы 52-й Международной научной студенческой конференции «Студент и научно-технический прогресс». Информационные технологии: материалы конф., Новосибирск, 11-18 апреля 2014 г. -Новосибирск, 2014. -С. 48.