Алгоритм определения актуальности угроз нарушения непрерывности бизнеса

Автор: Оладько В.С.

Журнал: Экономика и социум @ekonomika-socium

Рубрика: Информационные и коммуникативные технологии

Статья в выпуске: 9 (28), 2016 года.

Бесплатный доступ

Статья посвящена проблемам, связанным с управлением и обеспечением непрерывности бизнеса на предприятии. Рассмотрено влияние инцидентов информационной безопасности и катастроф на устойчивость функционирования информационной инфраструктуры предприятия, доступность данных и непрерывность бизнес-процессов. Показана актуальность управления непрерывностью деятельности. Обоснована необходимость оценки актуальности угроз и рисков в процессе управления непрерывностью деятельности. На основе методики оценки актуальности угроз безопасности персональным данным и методики оценки рисков нарушения информационной безопасности в банковских системах предложен модифицированный алгоритм определения актуальности угроз нарушения непрерывности деятельности предприятия.

Информационная система, информационная безопасность, ущерб, угроза, риск, нечеткая логика, доступность, бизнес-процесс

Короткий адрес: https://sciup.org/140121455

IDR: 140121455

Текст научной статьи Алгоритм определения актуальности угроз нарушения непрерывности бизнеса

В настоящее время информационные технологии используются практически в любых предприятиях задействованных в разных отраслях экономики. По официальным данным статистики [1] в 2014 году более 93,8% организаций и предприятий использовали персональные компьютеры и 67,2% локальные вычислительные сети с доступом в интернет. При таком активном использовании информационных технологий инциденты безопасности, прерывания работы, сбои и отказы программного-аппаратного обеспечения, а также аварии в системах поддерживающей инфраструктуры неизбежны. В результате данных инцидентов часто нарушается непрерывность функционирования информационных систем (ИС) предприятий, и как следствие непрерывность деятельности и бизнес-процессов предприятия, что по данным исследования Техасского университета (США) приводит к потере 25% ежедневного дохода компании, а 43% случаев к полному прекращению деятельности.

Анализ литературных источников [2,3] показывает, что процесс функционирования ИС регламентируется, обеспечивается и управляется на четырех уровнях:

-

- аппаратный уровень включает технические средства и аппаратное обеспечение, наиболее критичными для непрерывности деятельности являются такие элементы аппаратной части как сервера и сетевое оборудование;

-

- программный уровень включает драйвера, системное и прикладное программное обеспечение ИС, ошибки, сбои и отказы на данном уровне могут привести к нарушению целостности и доступности обрабатываемых данных, потери при передачи и уничтожении при хранении;

-

— правовой уровень включает нормативно-методические документы, стандарты и руководящие документы регуляторов;

-

— организационный уровень включает персонал, должностные инструкции пользователей, информационные и бизнес-процессы в которые они вовлечены, а также планы и политики организации собственника ИС, в соответствии с которыми должна быть организована работа и обеспечена непрерывность функционирования ИС.

На каждом из перечисленных уровней возможны воздействия, как случайного характера, так и возникшие в результате деятельности злоумышленника последствием которых может стать нарушение непрерывности деятельности и возникновения ряда экономических рисков. Поэтому одним из подходов к обеспечению непрерывности бизнеса и безопасности данных и информационной инфраструктуры предприятия является применение процедур управления непрерывностью деятельности. В соответствии с ГОСТ Р 53647.1-2009 [4] одной из базовых задач управления непрерывностью деятельности является идентификация актуальных угроз и оценка риска. Однако, в данном стандарте нет жестких требований или формализации процедур оценки рисков и актуальности угроз. Поэтому целью данной роботы является разработка алгоритма определения актуальности угроз нарушения непрерывности деятельности, который мог бы использоваться на практике в процессе управления непрерывностью бизнеса. При оценке защищенности системы или/и при проектировании системы защиты информации первым шагом при управлении непрерывностью бизнеса является определение перечня потенциальных угроз, которые могут привести к порыванию деятельности и нарушению доступности данных, подсистем и сервисов ИС. Как правило, при формировании списка потенциальных угроз используются статистические данные о:

-

- инцидентах информационной безопасности, зафиксированных на предприятии в течение некоторого периода (года, полугода, месяца и т.п.);

-

- природных и техногенных катастрофах, и вероятности их возникновения в регионе, где расположено предприятие и его информационная инфраструктура;

-

- террористической активности в данном регионе.

На основании этих данных формируется расширенный список возможных угроз, который затем будет анализироваться, обрабатываться и сокращаться. Поскольку в соответствии с [5], экономически невыгодно строить систему защиты абсолютно от всех угроз, это связано с тем, что в такой ситуации защита может стоить больше чем защищаемая информации и величина риска от нарушения непрерывности деятельности.

После составления списка потенциальных для предприятия угроз, влекущих за собой нарушение непрерывности функционирования, необходимо оценить тяжесть их последствий для конкретных бизнес-процессов предприятия. В соответствии с [5 - 7] для оценки тяжести последствий от угроз применяются количественные и качественные подходы, основанные на оценке величины ущерба, риска или частоты возникновения угроз. А на основании ранжирования полученной оценки опасности потенциальных угроз составить список актуальных угроз, защиту от которых и нужно реализовать в рамках управления непрерывностью деятельности. В качестве критериев ранжирования опасности угроз, в соответствии с [8-10], можно использовать значение риска, размер ущерба, уровень защищенности, коэффициента разрушительности угрозы и т.п.

В данной работе для оценки актуальности угроз автором предлагается модифицированный алгоритм, основанный на документах «Методика определения актуальных угроз безопасности персональных данных при их обработке в информационных системах персональных данных» от 14 февраля 2008 и РС БР ИББС-2.2-2009 «Обеспечение информационной безопасности банковской системы Российской Федерации. Методика оценки рисков нарушения информационной безопасности».

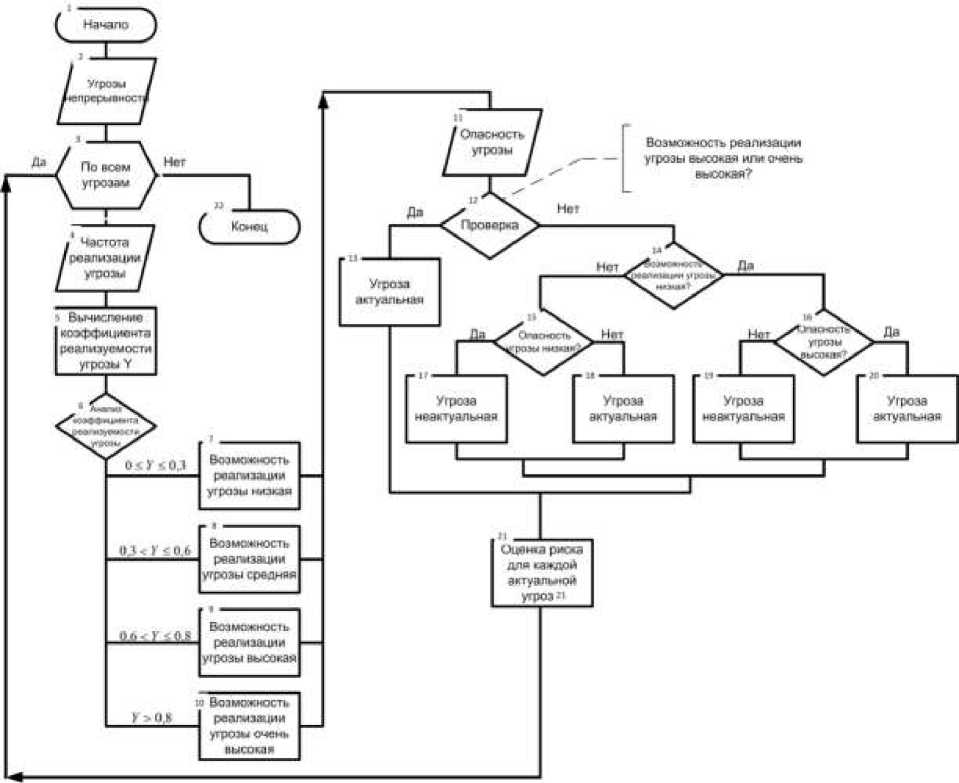

Алгоритм определения актуальных угроз можно представить в виде следующей последовательности шагов (см. рис. 1.).

Шаг 1. Начало работы. Выбор оператором из списка угроз, множества потенциальных для предприятия угроз нарушения непрерывности Tj е {T}, j = 1... m деятельности. Каждая потенциальная угроза j , где m – г T = {PT,., RT,., DTЛ PT, отобранное число угроз, характеризуется кортежем j j j j , j

RT

-

- вероятность реализации j угрозы, j - коэффициент реализуемости j DT

угрозы, j - показатель опасности для j угрозы.

Шаг 2. Ввод вероятностей реализации угроз безопасности. Вероятность реализации угрозы - PT , определяется экспертным путем, и характеризует, насколько вероятным является реализация конкретной угрозы непрерывности деятельности для данного предприятия складывающихся условиях обстановки. Описывается множеством базовых значений PTY = {маловероятно, низкая вероятность, средняя вероятность, высокая вероятность}={0, 2, 5, 10}.

Рис.1. Блок-схема алгоритма определения актуальных угроз нарушения непрерывности бизнеса

Шаг 3. Расчет коэффициентов реализуемости угроз по формуле 1, на основе данных полученных на шаге 2.

ILP + PT,

RT =-------j, j 20

Где ILP – уровень исходной защищенности в ИС, зависит от технических и эксплуатационных характеристик, описывается множеством базовых значений ILP={высокий, средний, низкий}={Y11, Y12, Y13}={0, 5, 10}. RT - реализуемость угрозы, описывается множеством базовых значений RTY= {низкая, средняя, высокая, очень высокая}={Y31, Y32, Y33, Y34}, перевод значений, полученных при расчете формулой 1, из количественной шкалы в качественную осуществляется по формуле 2.

Если 0 < RT < 0 . 3 , RTj=Y 31

Если 0 .3

Если 0 .6

Если 0 . 8 34

Шаг 4. Ввод показателя опасности угрозы - DT, формируется

экспертным путем, характеризуется множеством DTY={низкая, средняя, высокая} = {Y41, Y42, Y43}.

базовых значений

{ AT } E { T }. Каждая

Шаг 5. Определение множества актуальных угроз актуальная угроза ATk G {AT} 1 k 1..d,d < m, где d - число актуальных угроз, отбирается по правилу, описанному системой нечетких высказываний L1:

' L^ : < ЕСЛИ Е13 ТО А >

~ №:< ЕСЛИ Е22 ИЛИ Е23 ТО А >

L^-< ЕСЛИ Е31 ИЛИ Е32 ИЛИ Е33 ТО А >

^^ ЕСЛИ е41 или е42 или е43 то а>

Еij – высказывание вида:

А – высказывание вида: <{AT}={AT}+Ti> (

Шаг 6. Для каждой актуальной угрозы производится расчет риска. Оценка риска производится в количественной форме на основе количественных оценок:

-

– Р – стоимость информации, бизнес-процессов в ИС предприятия выраженная в количественной денежной форме, вводится непосредственно оператором и определяется экспертным путем;

– RT – коэффициент реализуемости угрозы, выраженный в количественной форме, рассчитанный на шаге 3 по формуле 1.

Риск рассчитывается по следующему правилу, описанному формулой (3):

0,если RT j < 0.3

Risk (Tj ) =

[0.01P ;0.2P], если 0.3 < RT j < 0.6

[0.21P ;0.5P], если 0.6 < RT < 0.8

[0.51P ;P], если RT > 0.8

Полученная оценка риска реализации каждой актуальной угрозы учитывается при выборе стратегии обеспечения непрерывности бизнеса на предприятии и применении специализированных средств защиты и восстановления. К подобным средствам можно отнести механизмы повышения надежности компонентов информационной инфраструктуры [8], средства резервного копирования и восстановления данных, территориально удаленные площадки и центры обработки данных, облачные технологии и технологии виртуализации [11].

Разработанный алгоритм может быть автоматизирован и использоваться в процессе управления непрерывность бизнеса на предприятии.

Список литературы Алгоритм определения актуальности угроз нарушения непрерывности бизнеса

- Мониторинг развития информационного общества в Российской Федерации//Федеральная служба государственной статистики. . -Режим доступа: URL: http://www.gks.ru/wps/wcm/connect/rosstat_main/rosstat/ru/statistics/science_and_innovations/it_technology/(дата обращения 08.12.2015).

- Максимов Д.Н. Формирование модели управления бизнес-процессами предприятия легкой промышленности на основе информационных технологий//Экономика и социум. 2015. №2(15). . -Режим доступа: URL: http://www.iupr.ru/domains_data/files/zurnal_15/Maksimov%20D.N.%20%28informacionnye%20i%20kommunikativnye%20tehnologii%29.pdf (дата обращения 08.12.2015).

- Багров Е.В. Мониторинг и аудит информационной безопасности на предприятии//Вестник ВолГУ. -2011. -Серия 10. Вып. 5. -С. 54 -56.

- ГОСТ Р 53647.1-2009. Национальный стандарт Российской Федерации «Менеджмент непрерывности бизнеса. Часть1. Практическое руководство».//Электронный фонд правовой и нормативно-технической документации. . -Режим доступа: URL: http://docs.cntd.ru/document/gost-r-53647-1-2009 (дата обращения 08.12.2015).

- Жаринова С.С., Бабенко А.А. Оптимизация инвестиций в информационную безопасность предприятия//Информационные системы и технологии. -2014. -№3(83). -С.114 -123.

- Аткина В.С., Воробев А.Е. Подход к оценке рисков нарушения информационной безопасности с использованием иерархического подхода к ранжированию ресурсов//Информационные системы и технологии. -2015. -№1(87). -С.125 -131.

- Миков Д.А. Анализ методов и средств, используемых на различных этапах оценки рисков информационной безопасности//Вопросы кибербезопасности. -2014. -№4(7). -С.49-54.

- Морозов И.Н., Пророков А.Е., Богатиков В.Н. Рискоустойчивое управление надежностью информационных систем//Труды Кольского научного центра РАН. -2011. -№7. -С.71-80.

- Whitman, M.E., & Mattord, H.J. Management of Information Security (Fourth Edition). Cencage Learningю -2014. Р. 566.

- Landoll, D.J. The security risk assessment handbook (Second Edition). Boca Raton, BC: CRC Press. -2011 -Р. 474.

- Молчанов А.Н., Белов Ю.С. Обзор технологий распределённых вычислительных систем. Электронный журнал: наука, техника и образование. -2015. -№3. . -Режим доступа: URL: http://nto-journal.ru/uploads/articles/fb7b27e13fc71299262c37364f7065c0.pdf (дата обращения 14.03.2016).