Анализ надёжности логических элементов с избыточным базисом при учёте резервирования входов

Автор: Тюрин С.Ф., Плотникова А.Ю., Вихорев Р.В.

Журнал: Вестник Пермского университета. Математика. Механика. Информатика @vestnik-psu-mmi

Рубрика: Информатика. Информационные системы

Статья в выпуске: 4 (27), 2014 года.

Бесплатный доступ

Описывается исследование вариантов резервирования входов элемента с избыточным базисом, сохраняющего реализуемую логическую функцию, показывается, что наиболее предпочтительным является дублирование входов, которое по вероятности безотказной работы в пределах допустимых значений превосходит описанное троирование и учетверение входных сигналов.

Логический элемент с избыточным базисом, интенсивность отказов, вероятность безотказной работы, резервирование

Короткий адрес: https://sciup.org/14729933

IDR: 14729933 | УДК: 519.1(075.8)+510.6(075:8)

Текст научной статьи Анализ надёжности логических элементов с избыточным базисом при учёте резервирования входов

В [1–4] с целью повышения надёжности, отказоустойчивости цифровых элементов и устройств, предложено резервирование базисов логических элементов. При этом создаются предпосылки для адаптации схемы к условиям наличия отказов, для "саморемонта", самовосстановления с помощью соответствующей реконфигурации. Аналогично предложено обеспечивать сохранение не только функциональной полноты, но и самой реализуемой функции при отказах и сбоях на уровне одного элемента [5, 6]. При этом необходимо учетверение транзисторов. Однако во-

прос анализа вариантов резервирования входов такого элемента не был исследован.

-

1 .Логический элемент, сохраняющий базисную функцию при отказах и сбоях

Ранее было показано [5–11], что для сохранения базисной функции 2И-НЕ х i v х 2 = x 1 x 2 при модели однократных константных отказов, сбоев транзисторов и входов можно использовать выражение:

( X 1 v x 2 v х 3 v х 4 )( x 5 V X 6 V X 7 V X 8 ) , (1) т. е. использовано "учетверение" переменных:

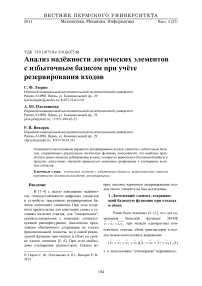

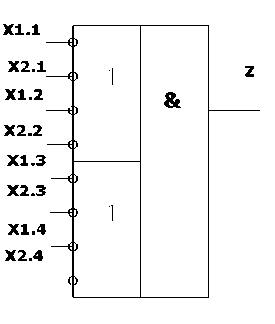

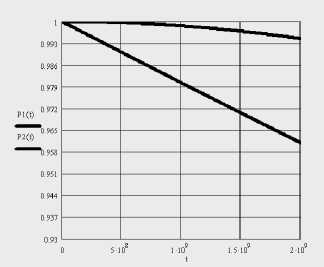

( x 1. 1 V x 2 . 1 V X 1. 2 V х 2 . 2 )( X 1 . 3 V X 2 . 3 V X 1 . 4 V X 2 . 4 ) (2) Условное графическое обозначение такого элемента, сохраняющего вид булевой функции 2И-НЕ, представлено на рис. 1:

Рис. 1. Условное графическое обозначение элемента, сохраняющего вид булевой функции 2И-НЕ

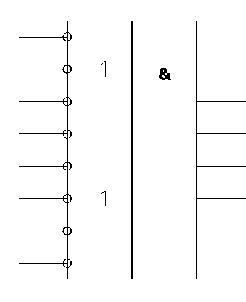

Реализация элемента (рис. 1) на основе КМДП транзисторов [5, 6] имеет следующий вид (рис. 2):

Рис. 2. Схема электрическая принципиальная элемента, сохраняющего вид булевой функции на основе КМДП транзисторов

Требуется 16 транзисторов (Т), 8 из которых ( n -типа) реализуют функцию (1) подключения шины питания, а остальные 8 ( р -типа) реализуют функцию подключения шины "ноль вольт":

z 0v = X1 x 2X3 x 4 V X5X6X7X8.

С учётом того, что при отказе (сбое) одного транзистора не изменяется ни сама функция (1), подключающая шину "+" ни двойственная ей, подключающая шину "ноль вольт", вероятность безотказной (бессбойной)

работы такого избыточного элемента ФПТ+ оценивается выражением

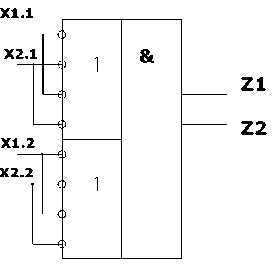

P ( t ) 1 = [ e-*т + 8 . e ~™т t (1 - e - л т ‘ )]2 (4)

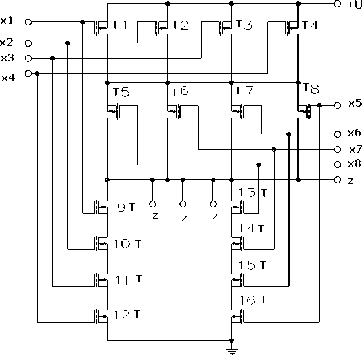

, что, как показано [5] в пределах допустимых значений, превосходит вероятность безотказной работы элемента 2И-НЕ, состоящего из четырёх транзисторов (рис. 3):

P ( t ) 2 = e — 4 кр ‘ . (5)

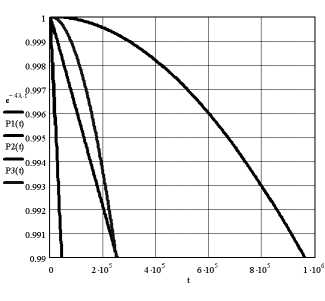

Рис. 3. Сравнение вероятностей сохранения базиса при отказах транзисторов для элемента с избыточным базисом (Р2) и эле- мента 2И-НЕ (Р1)

^:= 10 — 111/ч.

Получается существенный выигрыш на значительном временном интервале. Сравнение вероятностей сохранения базиса при отказах транзисторов для элемента с избыточным базисом (Р1), троированного элемента 2И-НЕ с мажоритарной схемой (Р2), троированного элемента 2И-НЕ с троированной мажоритарной схемой (Р3) и элемента 2И-НЕ показывает предпочтительность (4) и представлено на рис. 4:

Рис. 4. Сравнение вероятностей сохранения базиса при отказах, сбоях транзисторов для элемента с избыточным базисом (Р1), троированного элемента 2И-НЕ с мажоритарной

схемой (Р2), троированного элемента 2И-НЕ с троированной мажоритарной схемой (Р3)

- 11

и элемента 2И-НЕ, л •= 10 1/ч.

-

3. Анализ логического элемента с избыточным базисом при учёте резервирования входов

-

3.1. Учетверение входов логического элемента ФПТ

получим график – рис.6:

Рис. 6. Изменение вероятности безотказной входов не избыточного элемента (Р1) и избыточного с четырьмя входами по каждой пе

Рассмотрим возможные варианты передачи входных переменных на элемент с избыточным базисом.

Пусть каждая входная переменная элемента с избыточным базисом (каждый вход) передаётся в четырёх экземплярах ("четвери-руется"), рис. 5:

Рис. 5. Четыре входа по каждой переменной

Тогда при заданной интенсивности отказов линий передачи входных переменных (inputs) и при их учетверении, получаем, что допустим отказ только одного из суммарных восьми входов:

P ( t ) i .1.4 = e 8 * ■ t + 8 . e ■ ■ t (1 - e - * • t ). (6)

На самом деле, допускается и больше отказов, если учитывать их характер, например, могут быть все "нули" в верхней "половине" элемента. Но эти варианты мы не будем рассматривать ввиду малой вероятности таких комбинаций.

Сравним (6) с вероятностью безотказной работы двух входов элемента 2И-НЕ

P (t ),,1 = e "2 * (7), ременной (Р2) ^ •= 10 1/ч.

Таким образом, и с учётом рис. 3, и резервирования входов 1/3 элемент с избыточным базисом выигрывает.

-

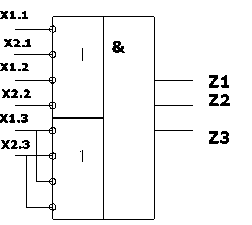

3.2. Троирование входов

Если входы троированы, т.е. резервирование 1/2 и на второй половине элемента входы разветвляются, получаем

P (t ).L 3 = e -6 * ■ t + 6 . e - 5 * ■ t (1 - e - * ' t ) (8)

и рис. 7:

Рис. 7. Три входа по каждой переменной

Рис. 8. Изменение вероятности безотказной входов неизбыточного элемента (Р1) и избы- точного с тремя входами по каждой перемен ной (Р2) ^ := 10 1/ч.

Получаем даже лучшие результаты, чем для четырёх входов, что более чем неожиданно.

-

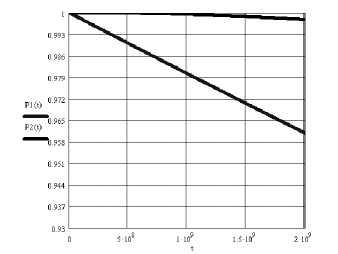

3.3. Дублирование входов

Если имеется дублирование входов – резервирование 1/1 (чтобы разнести по "половинкам" элемента), то получаем (рис. 9):

P ( t ) i .1.2 = e 4 '' ' + 4 • e ; - ’ ' (1 - e - Л' ' ) (9)

Рис. 9. Дублирование входов

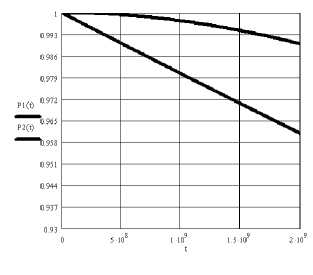

Тогда получим вероятность безотказной работы лучше, чем при троировании (рис.10):

Рис. 10. Изменение вероятности безотказной входов неизбыточного элемента (Р1) и избыточного с двумя входами по каждой пе-

- 11 ременной (Р2) ^ := 10 1/ч.

-

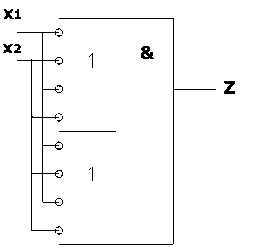

3.4. Не резервированные входы

-

3.5. Сравнение вариантов 8-6-4-1

Если входы не резервированы (рис. 11):

Рис. 11. Нерезервированные входы

Тогда по вероятности безотказной работы входов получим выражение, аналогичное неизбыточному элементу (7).

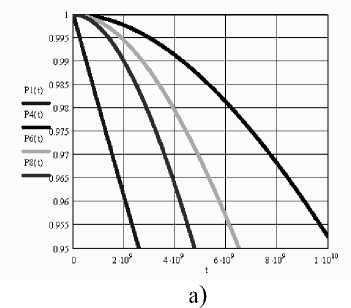

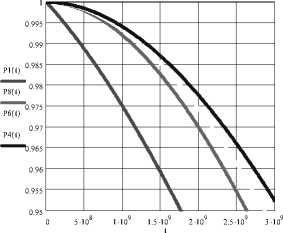

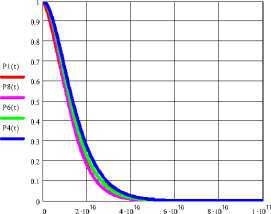

Получим графики сравнения вариантов 8 – четыре входа на переменную; 6 – три входа на переменную; 4 – два входа; 1– нерезервированные входы (рис. 12).

Рис. 12. Графики сравнения вариантов Р8 – четыре входа на переменную; Р6 – три входа на переменную; Р4 – два входа; Р1 – нерезервированные входы в диапазонах: а) 0,95-1: б) 0,9-1; ^ := 10 11 1/ч.

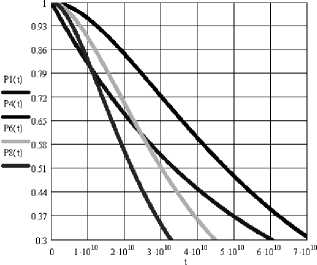

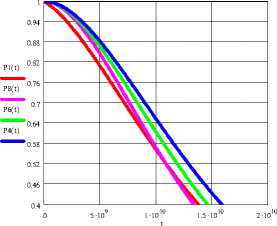

Исходя из этого видим, что, лучший вариант по вероятности безотказной работы входов – Р4 – дублированные входы, затем идёт Р6 – троированные входы, далее – Р8 – учетверённые входы, и, самый "слабый", конечно – нерезервированные входы. То есть, по мере увеличения вероятности, получаем: 1, 8, 6, 4. Следует отметить, что изначально ожидался вариант – 1, 4, 6, 8. При большом значении времени многое может измениться (рис. 13):

Рис. 13. Графики сравнения вариантов Р8 – четыре входа на переменную, Р6 – три входа на переменную, Р4 – два входа, Р – нерезерви- - 11 рованные входы при больших t л •= 10 1/ч.

Но такие вероятности не являются допустимыми, и тем более не являются допустимыми вероятности типа 0,13, когда Р4 становится хуже Р1 – рис.14.

Рис. 14. Графики сравнения вариантов Р8 – четыре входа на переменную, Р6 – три входа на переменную, Р4 – два входа, Р1– нерезервированные входы при очень больших t ^•= 10 " 11 1/ч.

Тогда с учётом выражений (4), (5): для избыточного базиса и учетверения входов Pt)i 14 = [ e*" ■ t + 8 - в4' t (1 - e"' t )] e 8 4 t + 8 - e^' t (1 - e-"”' t )f (10).

Для неизбыточного базиса с учётом (7):

P (t ) . .1 = e "(2 4 +4 4 ) t . (11)

В дальнейшем примем допущение о равенстве интенсивности отказов транзисторов и связей. На самом деле это не слишком грубое упрощение, наоборот, с учётом того, что в программируемой логике в программируемых связях количество транзисторов может на порядок превышать количество транзисторов в логическом элементе!

Тогда для учетверения входов имеем:

P ( t )8 = [ e " " t + 8 - e - 7 " t (1 - e " " t )][ e - 8 ' " ' ‘ + 8 - e " 7 " t (1 - e " " t )] 2 =

= [ e -8" t + 8 - e ■ ' (1 - e " " t )] 3

Неизбыточный элемент P ( t )1 = e “6 " . (13)

Для троирования входов:

P(t )6 = [ e - 6 ' " ' t + 6 - e - 5 -" - t (1 - e - " - t )][ e 8 " ' t + 8 - e' ' " - t (1 - e - " ' t )] 2 .

Дублирование входов:

P(t )4 = [ e -4 " - t + 4 - e - " - t (1 - e - " - t )][ e^ " - t + 8 - e -7 " - t (1 - e - " - t )] 2 .

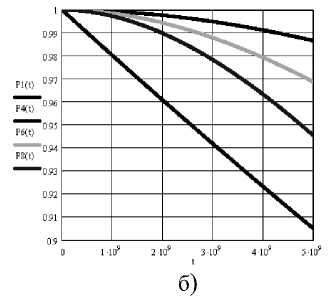

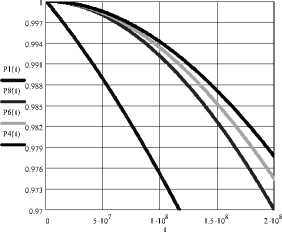

И в этом случае получаем увеличение вероятности в порядке – 1, 8, 6, 4 (рис.15, 16):

4. Анализ элемента с избыточным базисом с учётом резервирования входов и вероятности безотказной работы элемента

Рис. 15 . Графики сравнения вариантов с учётом вероятности безотказной работы элемента: Р8 – четыре входа на переменную, Р6 – три входа на переменную, Р4 – два входа, Р1 - 11

- нерезервированные при Л •= 10 1/ч.

Рис. 16. Графики сравнения вариантов с учётом вероятности безотказной работы элемента: Р8 – четыре входа на переменную, Р6 – три входа на переменную, Р4 – два входа,

—

Р1- нерезервированные при ^ := 10

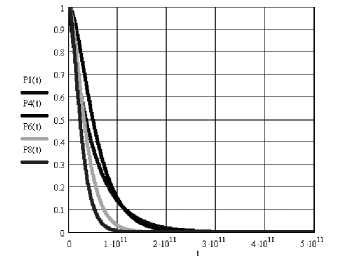

При больших значениях времени получаем график (рис. 17).

Рис. 17. Графики сравнения вариантов с учётом вероятности безотказной работы элемента: Р8 – четыре входа на переменную, Р6 – три входа на переменную, Р4 – два входа, Р1 – нерезервированные входы при больших t и ^= 10 — 11 1/ч.

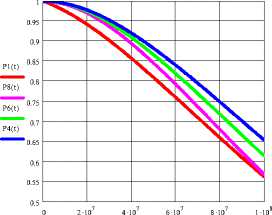

Вероятности, при которых наблюдаются пересечения, становятся ещё меньше, вариант Р4 при больших t преобладает практически всегда (рис.17, 18):

Рис. 17. Графики сравнения вариантов с учётом вероятности безотказной работы элемента: Р8 – четыре входа на переменную, Р6 – три входа на переменную, Р4 – два входа, Р1

– нерезервированные входы при больших t и - 9

^:= 10 1/ч.

Рис. 18. Графики сравнения вариантов с учётом вероятности безотказной работы элемента: Р8 – четыре входа на переменную, Р6 – три входа на переменную, Р4 – два входа, Р1 – нерезервированные входы при очень больших

t и ^ := 10 1/ч.

Заключение

Таким образом, при использовании элементов с избыточным базисом наиболее предпочтительным является дублирование входов, которое по вероятности безотказной работы в пределах допустимых значений превосходит описанное троирование и учетверение входных сигналов. Такая тенденция соблюдается как при оценке вероятностей безотказный работы только входов, так и с учётом и входов и транзисторов самого элемента. Полученные результаты могут быть использованы при создании отказоустойчивой программируемой логики, способной парировать отказы и сбои при пониженном напряжении питания. Так, достаточно выполнить топологическое дублирование выходов ФПТ элементов для использования их при построении схемы цифрового устройства.

В связи с этим, тематика исследований одобрена и включена в международный образовательный проект ЕС "Fostering Innovations on Green Computing and Communications TEMPUS GreenCo" project number 530270-TEMPUS-1-2012-1-UK-TEMPUS-JPCR.

Список литературы Анализ надёжности логических элементов с избыточным базисом при учёте резервирования входов

- Tyurin S., Kharchenko V. Redundant Basises for Critical Systems and Infrastructures: General Approach and Variants of Implementa-tionProceedings of the 1st Intrenational Workshop on Critical Infrastructures Safety and Security, Kirovograd, Ukraine 11-13, May 2011/Kharchenko V., Tagarev V. (edits), Vol. 2.P. 300-307.

- Тюрин С.Ф., Громов О.А. Базисный элемент программируемых логических интегральных схем//Вестник Ижевского государственного технического университета. 2010.№ 3. С.122-126.

- Тюрин С.Ф., Громов О.А., Греков А.В. Функционально-полный толерантный элемент. Патент РФ № 2449469, опубл. 27.04.2012. Бюл. № 12.

- Тюрин С.Ф., Громов О.А. Функционально-полный толерантный элемент. Патент Р.Ф. 2438234, опубл. 27.12.2011. Бюл. № 36.

- Тюрин С.Ф., Громов О.А., Греков А.В. Функционально-полный толерантный элемент ФПТ//Научно-технические ведомости СПб гос. политехн. ун-та. 2011. № 1(115). С. 24-31.

- Тюрин С.Ф., Громов О.А., Греков А.В. Сулейманов А.А. Функционально-полный толерантный элемент. Решение о выдаче патента на изобретение от 13.03.2013 г. по заявке № 2012125400/08 (038968) от

- Тюрин C.Ф., Греков А.В., Громов О.А., Греков А.В., Сулейманов А.А. Анализ методов обеспечения пассивной отказоустойчивости цифровых устройств и систем//Вестник ПГТУ. Сер. Электротехника, информационные технологии, системы управления. 2011. № 5. С. 143-153.

- Тюрин С.Ф., Греков А.В., Набатов А.В. Парирование отказов комбинационных схем в функционально-полном толерантном базисе//В мире научных открытий. Математика. Механика. Информатика. № 8(32). 2012. С.38-64.

- Тюрин С.Ф. Надёжность систем автоматизации: учеб. пособие. Перм. нац. исслед. политехн. ун-т. Пермь. 2012. 262 с.

- Тюрин С.Ф., Гайдаров А.А., Морозов А.М., Набатов А.В. Моделирование в системе Квартус-2 конфигурируемого логического блока на основе ДНФ представления систем логических функций с использованием функционально-полных толерантных элементов//Информационно-измерительные и управляющие системы. 2012. № 3. С. 4450.

- Тюрин С.Ф., Громов О.А. Алгоритм поиска остаточного базиса отказоустойчивых программируемых логических интегральных схем. Электротехника. 2013. №11. С.52-59.