Архитектура комбинированной системы э-обучения: модельное исследование процессов защиты информационных ресурсов

Автор: Романски Ради Петров, Нонинска Ирина Станчева

Журнал: Образовательные технологии и общество @journal-ifets

Статья в выпуске: 3 т.20, 2017 года.

Бесплатный доступ

Цель статьи - представить результат исследований процессов защиты информационных ресурсов комбинированной системы э-обучения, включающей два типа ресурсов - внутренних (сохраняемых в собственной памяти) и внешних (сохраняемых в облачных центрах данных и используемых посредством облачных услуг). Представлена основная архитектурная концепция системы и предложена формализация процессов. Исследование реализовано с помощью аппарата сетей Петри, при этом использовано расширение на основе модели Маркова, чтобы отобразить стохастический характер процессов. Представлены также статистические оценки основных параметров.

Комбинированная среда э-обучения, защита информации, облачные услуги, моделирование, статистические оценки

Короткий адрес: https://sciup.org/140224516

IDR: 140224516

Текст научной статьи Архитектура комбинированной системы э-обучения: модельное исследование процессов защиты информационных ресурсов

Электронное обучение развивается непрерывно: постоянно предлагаются различные новые методы, модели и технологии э-обучения. Например, в [1]

предлагается новый подход к виртуальному обучению „ … который интегрирует в себя особенности уже существующих, открывает новые горизонты и возможности в получении определенных навыков и умений. “. Авторы указывают на то, что „ новый подход заключается во внедрении в типовую архитектуру системы электронного обучения новой составляющей ... ", которая на основе современных информационных технологий (ИТ) позволит достичь " ... улучшения качества и повышения эффективности обучения и образовательного процесса в целом ".

Электронное образование (э-образование) является основной частью современного информационного общества (ИО) и многие из инициатив Европейской комиссии (ЕК) связаны с развитием таких систем. За последние несколько лет в цифровом пространстве усиленно вводятся технологии облачных услуг [2] и социальные коммуникации [3]. В таком аспекте в [4] подчеркивается, что „ использование технологии облачных вычислений является неотъемлемой составляющей современного технического образования… “ и в дополнение указывается, что „ … облачные вычисления подразумевают хранение и доступ к данным и программам через Интернет вместо жесткого диска вашего компьютера. “. Рогальский [5] отмечает „ Есть еще одна причина, требующая ускорения наших разработок в этой области. Это повсеместный переход на облачные вычисления. “

Современные системы э-образования используют сетевые возможности цифрового мира, используя виртуальную реальность, форумы, социальные медии, облачные услуги и др. при реализации различных форм, как например, электронная (elearning), дистанционная или распределенная (d-вearning), мобильная (m-learning) [6] и др. Результатом является разработка новых архитектурных решений, например, базированных на облачных услугах [7], или на новых моделях, как, например, предлагается в [8] (“collaborative learning”). Цель этой модели – отреагировать на ситуацию со все более возрастающим числом обучаемых при относительно уменьшающемся числе университетских преподавателей. Все эти новые технологии требуют применения новых и адекватных мер при защите данных в облачном пространстве [9] и в особенности потребительских профилей, содержащих личные данные [10].

Другой аспект применения облачных технологий представлен в [11], где авторы предлагают экспертную консультантскую систему определения наилучшей облачной модели для э-образовательной системы. В [12] предлагается подход в подборе партнеров при создании „облачного“ консорциума, основанного на моделировании при помощи теории цепей Маркова (процесс Маркова с дискретными состояниями и непрерывным временем переходов).

Цель статьи - представить модельное исследование процессов по защите информационных ресурсов в системе э-образования, основанной на комбинировании традиционного подхода с возможностями облачных технологий. Архитектура такой системы описана в [13]. Основной проблемой является то, что отдаленный множественный доступ к такой системе требует применения процедур по защите информационных ресурсов (образовательных материалов, системных файлов, профилей и интересов, образовательного статуса, персональных данных, журнальных файлов и т.п.), как и внедрения Системы управления правами доступа (DRMS – Digital Rights Management System). Модельное исследование проведено на основе предварительной формализации процессов и разработки аналитических моделей при помощи теории цепей Петри и Марковских процессов.

Архитектура комбинированной системы э-образования и защита данных

Облачные услуги имеют множество преимуществ, но они четко ставят также и вопросы информационной безопасности сетевых систем и, главным образом, защиты персональных данных. Право на личную жизнь (privacy) является всепризнанным человеческим правом, оно должно быть обеспечено в современном цифровом мире [14]. Как правило, политика защиты личных данных должна рассматриваться в контексте политики по защите информационных ресурсов при соблюдении национального и Европейского законодательства. Это имеет существенное значение в использовании облачных услуг и разработке архитектур, использующих облако и, как отмечается в [15], „безопасность облачной информационной системы в значительной степени взаимосвязана с ее архитектурой и атрибутами“ . В этом направлении рекомендуется осуществление предварительного исследования, как это сделано в [16], где проведен „анализ стохастических методов, используемых для моделирования поведения и оценки показателей готовности, надежности облачных инфраструктур“ . В статье указаны в качестве подходящих методы исследования „ 1) моделирование на основе использования сетей Петри; 2) моделирование на основе использования марковских цепей “, при этом „ в случае нарушения свойства марковости … предлагается применять аппарат моделирования полумарковских процессов…“.

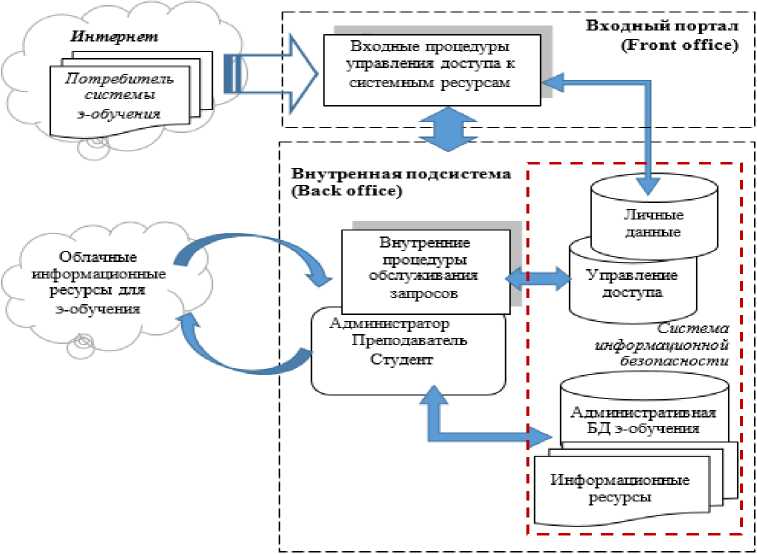

На рисунке 1 представлена концептуальная модель организации комбинированной системы электронного образования [13], в которой указаны основные участники (преподаватель и студент) и определены две основные компоненты – внутренняя среда и внешние объекты (интернет, облако, социальные медии, сайты). Концепция развита в архитектуре системы, представленной на рисунке 2.

Рис. 1. Концептуальная модель организации комбинированной системы э-образования [13]

Рис. 2. Архитектура комбинированной системы для э-образования

Архитектура включает следующие основные компоненты:

-

♦ Входный портал (Front office) - входная точка отдаленного доступа к системе для внешних пользователей, обеспечивающая управление доступом при помощи идентификации, регистрации и аутентификации. Идентификация должна обеспечить опознаваемость пользователя, осуществившего доступ. При регистрации открывается профиль нового пользователя, собирая при этом только самые необходимые для этой цели данные. Аутентификация обеспечивает легитимность доступа к системным и информационным ресурсам среды. Дополнительной функцией является поддержка журнального файла для каждого доступа (время, IP адрес и другие существенные атрибуты доступа).

-

♦ Внутренняя подсистема административного обслуживания поступивших запросов (Back office), которая обслуживает поступившие легитимные запросы на основе определения права доступа (аутентификация). В ее структуре находится система информационной безопасности, объединяющей процедуры и технологические средства защиты ресурсов и доступа к персональным профилям. Основные функции поддерживаются Digital Rights Management System (DRMS).

-

♦ Наборы информационных и образовательных ресурсов поддержки процессов э-образования, распределенные как внутренние (сохраняемые в собственной памяти) и внешние (сохраняемые в облачных центрах данных, включая социальные медии и сети, сайты и т.пр.).

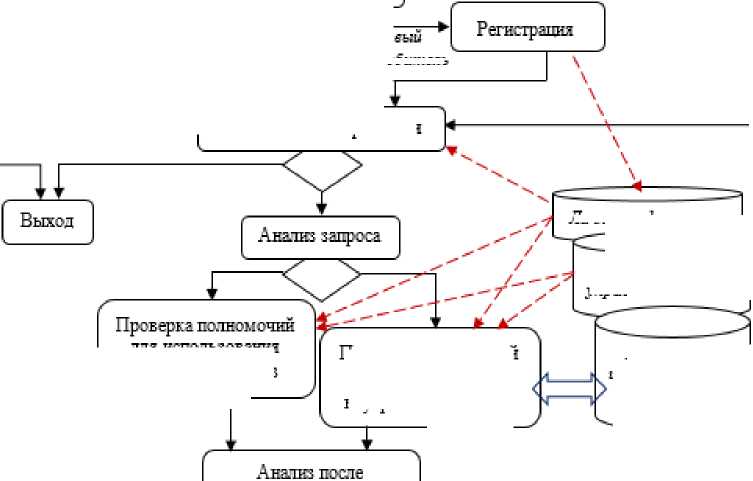

Формализация процессов поддержки легитимного и защищенного доступа к системным и информационным ресурсам показана на рисунке 3. Основные процедуры выполняют задачи аутентификации и авторизации доступа, а также регламентирования сбора, актуализации, сохранения и обработки личных данных, включая их архивирование и уничтожение по истечении необходимости в их поддержке.

Вход

Идентификация

Регистрированный потребитель

Внутренние информационные ресурсы обслуживания запроса

Новый запрос

Окончание работы

потребитель

Опознавание потребителя

Личная информация

Система управления доступа

,^Информационные л '„ресурсы в облаке^ 1

для использования внешних ресурсов

Проверка полномочий для использования

внутренних ресурсов

Рис. 3. Формализация процессов для защиты информационных ресурсов

Реализация детерминированной модели и дерево достижимости

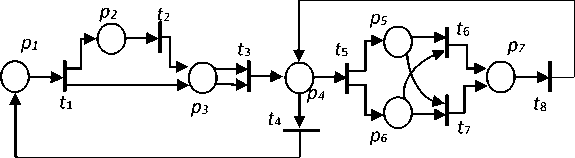

Детерминированная модель, реализованная с использованием теории сети Петри, представлена ниже в виде теоретико-множественного определения PN = { T, P, I, O }, где T о P= 0 .

Множество переходов T = { t i / i 1 ^ 8} в PN-модели:

-

t 1 – процедура идентификации поступившего запроса;

-

t 2 – процедура регистрации нового пользователя;

-

t 3 – процедура аутентификации (authentication) – опознавание идентифицированного (легитимного) пользователя;

-

t 4 – выход из системы по причине нелегитимного доступа или отказа от обслуживания;

-

t 5 – анализ легитимного запроса доступа информационного/системного ресурса;

-

t 6 – процедура авторизации (authorization) – проверки полномочий доступа и использования внешних ресурсов, сохраненных в облачном центре данных;

-

t 7 – процедура авторизации (authorization) – проверки полномочий доступа и использования внутренних ресурсов, сохраненных в собственных запоминающих устройствах;

-

t 8 – конец обслужвания по текущему запросу и анализ последующих действий.

Процедуры t 6 и t 7 используют „Системы управления доступом“ (DRMS – Digital Right Management Systems).

Множество позиций P = { p j / j 1 ^ 7} в PN-модели:

-

p 1 – наличие запроса доступа к системе (вход с внешнего источника к порталу системы);

-

p 2 – запрос от нерегистрированного источника (пользователя);

-

p 3 – запрос от регистрированного источника (пользователя);

-

p 4 – наличие результата после проведенной аутентификации (опознавание пользователя), при этом резултатом является „легитимный доступ“ или “нелегитимный доступ“;

-

p 5 – анализированный запрос доступа к внешнему ресурсу в облаке;

-

p 6 – анализированный запрос доступа к внутреннему ресурсу в системе;

-

p 7 – наличие обслуженного запроса для определения последующих действий.

|

Входные функции: I ( t 1 ) = { p 1 } I ( t 2 ) = { p 2 } I ( t 3 ) = { p 3 , p 3 } I ( t 4 ) = { p 4 } I ( t 5 ) = { p 4 } I ( t 6 ) = I ( t 7 ) = { p 5 , p 6 } I ( t 8 ) = { p 7 } |

Выходные функции: O ( t 1 ) = { p 2 , p 3 } O ( t 2 ) = { p 3 } O ( t 3 ) = { p 4 } O ( t 4 ) = { p 1 } O ( t 5 ) = { p 5 , p 6 } O ( t 6 ) = O ( t 7 ) = { p 7 } O ( t 8 ) = { p 4 } |

Граф-схема предложенной модели представлена на рисунке 4.

Рис. 4. Граф-схема детерминированной PN-модели

Решение модели (эволюция сети Петри) представлено на рисунке 5 при помощи дерева достижимости от последовательных маркировок на основе разрешенных переходов. В таблице 1 прослеживается эволюция сети в последовательных шагах.

ц0 = (1,0,0,0,0,0,0) — ц = (0,1,1,0,0,0,0) — ц2 = (0,0,2,0,0,0,0)

ц2 ——^ ц = (0,0,0,1,0,0,0)

Ц з > (1,0,0,0,0,0,0) ^ ^ 0

Ц з —-^ Ц 4 (0,0,0,0,1,1,0)

д 4 — t —^ ц 51(0,0,0,0,0,0,1) — t 8^ (0,0,0,1,0,0,0) ^ Ц з ц — t 7 ^ ц (0,0,0,0,0,0,1) — t 8 ^ (0,0,0,1,0,0,0) = ц

^ M o

Мо ^ Ml ^ М2 ^ Мз *

^ М 4 *

^ М 51 О М з

^ М 52 О М з

Рис. 5. Дерево достижимости эволюции PN-модели

Таблица 1.

Еволюция PN-модели

|

Ц теку- щая |

Разрешенный переход |

Активен переход |

Ц но- вая |

Число марок в позициях |

||||||

|

p1 |

p2 |

p3 |

p4 |

p5 |

p6 |

p7 |

||||

|

Ц о |

t 1 |

t 1 |

Ц 1 |

1 |

0 |

0 |

0 |

0 |

0 |

0 |

|

Ц 1 |

t 2 |

t 2 |

Ц 2 |

0 |

1 |

1 |

0 |

0 |

0 |

0 |

|

Ц 2 |

t 3 |

t 3 |

Ц з |

0 |

0 |

2 |

0 |

0 |

0 |

0 |

|

Ц з |

t 4 & t 5 |

t 4 |

Ц о |

0 |

0 |

0 |

1 |

0 |

0 |

0 |

|

t 5 |

Ц 4 |

0 |

0 |

0 |

0 |

1 |

1 |

0 |

||

|

Ц 4 |

t 6 & t 7 |

t 6 |

Ц 51 |

0 |

0 |

0 |

0 |

0 |

0 |

1 |

|

t 7 |

Ц 52 |

0 |

0 |

0 |

0 |

0 |

0 |

1 |

||

|

Ц 51 |

t 8 |

t 8 |

Ц з |

0 |

0 |

0 |

1 |

0 |

0 |

0 |

|

Ц 52 |

t 8 |

t 8 |

Ц з |

0 |

0 |

0 |

1 |

0 |

0 |

0 |

Стохастическая версия модели и аналитическое решение

Дополнительное модельное исследование дискутируемых процессов в комбинированной среде э-обучения можно провести посредством применения расширенных версий сетей Петри (PN). Классический аппарат PN является дискретной структурой, которая может быть дополнена с учетом опоздания при осуществлении переходов 0 = 0 t i ), как это происходит во временных сетях Петри (Timed PN - TPN), в которых основным определением является TPN :=( P,T,I,0, 0 ), где 0 = { 0 1, 0 2 , .., 0 ,}. Для отражения вероятностной природы процессов в средах информационной обработки можно применить аппарат стохастических сетей Петри (Stochastic PN – SPN), при котором формальное определение представляет собой упорядоченную структуру SPN :=( P,T,I,O,L ) с множеством L ={ X i ,., Я п } интенсивностей каждого из переходов Я =1 0 . Такой подход использован в [17] при исследовании доступа к информационным ресурсам в глобальном пространстве.

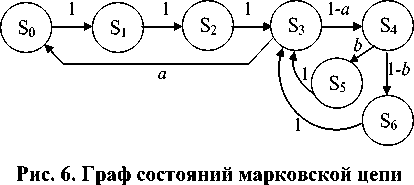

Далее представлен модифицированный подход при рассмотрении эволюции представленной PN-модели при помощи Марковского процесса с дискретными состояниями S ={ 5 1,., 5 п}, соответствующими определенным маркировкам ( 5 i = м i), с вероятностными переходами между ними. Это позволяет определить аналитическую стохастическую модель в качестве цепи Маркова и исследовать условия стационарного режима.

-

а) компоненты Марковскдй модели:

-

✓ множество состояний

S = { 5 0 0 М 0 , 5 1 О М 1 , 5 2 0 М 2 , 5 3 0 М 3 , 5 4 0 М 4 , 5 5 0 М 51 , 5 6 0 М 52 }; | S | =7

-

✓ вектор начальных состояний

P 0 = {1, 0, 0, 0, 0, 0, 0}

✓ матрица переходных вероятностей

|

s 0 |

s 1 |

s 2 |

s 3 |

s 4 |

s 5 |

s 6 |

|

|

s 0 |

0 |

1 |

0 |

0 |

0 |

0 |

0 |

|

s 1 |

0 |

0 |

1 |

0 |

0 |

0 |

0 |

|

s 2 |

0 |

0 |

0 |

1 |

0 |

0 |

0 |

|

P ij = s 3 |

a |

0 |

0 |

0 |

1- a |

0 |

0 |

|

s 4 |

0 |

0 |

0 |

0 |

0 |

b |

1- b |

|

s 5 |

0 |

0 |

0 |

1 |

0 |

0 |

0 |

|

s 6 |

0 |

0 |

0 |

1 |

0 |

0 |

0 |

-

б) аналитическая модель:

-

✓ граф состояний морковской модели (рис. 6)

-

✓ аналитическое определение модели

-

(1) : Р о = a . Р 3

-

(2) : Р 1 = Р о

-

(3) : Р 2 = Р 1

-

(4) : Р 3 = Р 2 + Р 5 + Р 6

(5): Р 4 = (1 - a ). Р з

-

(6) : p 5 = b.p 4

-

(7) : Р 6 = (1 — Ь ). Р 4

-

(8) : X P j = 1

j = о

-

в) аналитическое решение модели:

Р 1 = Р 2 = Р 0

Р о = a . Р з ^ Р з = -• Р 0 a

| 1 | 1 — a

Р 4 = (1 — a ). Р 3 = (1 - a )- | -. Р 0 1 = ----- . Р 0

a

V а ;

, ( 1 — а ^ b .(1 — а )

Р 5 = Ь . ----- . Р 0 1=-------- . Р 0

Е6 - , 1 1 - a b - ab 1 - a - b + ab-

P j = 1 ^ 3. p 0 + - . p 0 +---- . p 0 +------ . p 0 +------------ . p 0 = 1

j=0 a a aa f„ 1 1 - a b - ab 1 - a - b + ab^,

-

p01 3 + - +----+------+I =

V a a a a)

-

pQ .— .(3 a + 1 + 1 - a + b - ab + 1 - b - a + ab ) = 1 ^ p 0 = a = p t = p2

aa

-

1 - a 1 - a a 1 - a

p 4 =----. p 0 =----.----7 =7

a a a + 3 a + 3

b .(1 - a ) a = b .(1 - a ) . = (1 - b ).(1 - a ) a = (1 - b ).(1 - a )

a " a + 3 = a + 3 ; p 6 = a " a + 3 = a + 3

-

г) аналитические выражения финальных вероятностей при стационарном

режиме:

p 0 = p 1 = p 2 =

a 1 - a b .(1 - a )

(1 - b ).(1 - a ) a + 3

—2; p 4 = —4; p 5 = —"^;

a + 3 a + 3 a + 3

-

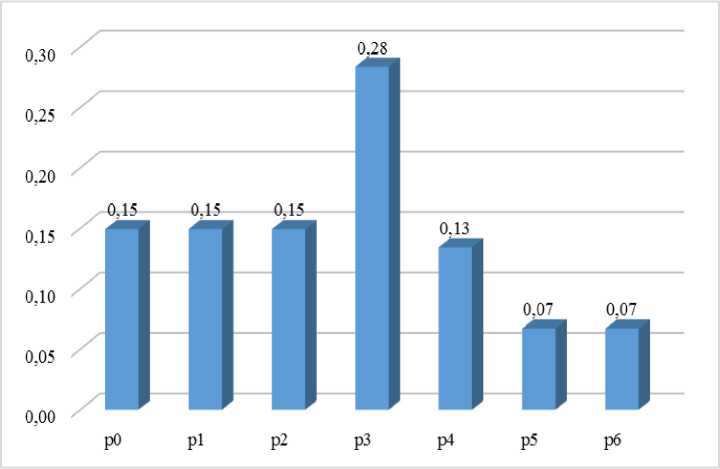

д) статистические оценки:

В целях исследования определено множество выбранных стоимостей управляемых параметров а и b . При этом учитывалась функциональность и ответственность соответствующих процедур и ожидаемая средне-статистическая оценка реализации переходов между соответствующими состояниями (от S3 и S4 к следующим). Для параметра а определено множество стоимостей [0,1; 0,2; 0,3; 0,4; 0,5; 0,6; 0,7; 0,8; 0,9; 1}, а для параметра b - диапазон изменения от 0,3 до 0,7 при шаге А =0,1. Применяется полный факторный план определенных множеств уровней параметров а и b . На рисунке 7 представлена графическая интерпретация обобщенных экспериментальных результатов среднестатистических оценок финальных вероятностей при стационарном режиме.

Рис. 7. Среднестатистические оценки финальных вероятностей на основе полного факторного плана стоимостей a = 0,1 ^ 1,0 ( А =0,1) и b = 0,3 ^ 0,7 ( А =0,1)

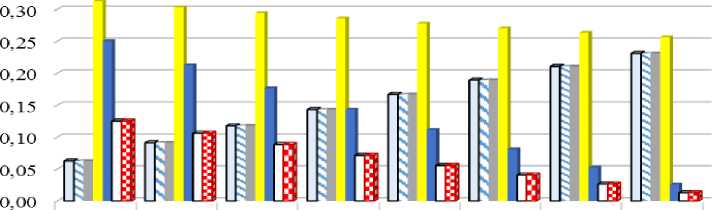

Графическая интерпретация, показанная на рисунке 8, связана с конкретной выборкой экспериментальных данных, селектированной для усредненной стоимости параметра b , связанного с направлением текущего запроса пользователя на авторизацию доступа к внешнему или внутреннему ресурсу (переходы t 6 и t 7 в PN-модели и соответственно переходы из состояния S 4 к S 5 и S 6 марковской цепи). Исследован случай равномерного распределения запросов между двумя ресурсами, при этом для параметра a , связанного с определением уровня легитимности запросов и/или приостановлением работы с системой, принято, что он меняется в диапазоне от 0,2 до 0,9 с шагом А =0,1.

□ pO <,pl ■ р2 рЗ ер4 Пр5 Q рб

0,35

|

1 |

2 |

3 |

4 |

5 |

6 |

7 |

8 |

|

|

□ рО |

0,06 |

0,09 |

0,12 |

0,14 |

0,17 |

0,19 |

0,21 |

0,23 |

|

АР1 |

0,06 |

0,09 |

0,12 |

0,14 |

0,17 |

0,19 |

0,21 |

0,23 |

|

■ р2 |

0,06 |

0,09 |

0,12 |

0,14 |

0,17 |

0,19 |

0,21 |

0,23 |

|

рЗ |

0,31 |

0,30 |

0,29 |

0,29 |

0,28 |

0,27 |

0,26 |

0,26 |

|

■ р4 |

0,25 |

0,21 |

0,18 |

0,14 |

0,11 |

0,08 |

0,05 |

0,03 |

|

□ р5 |

0,13 |

0,11 |

0,09 |

0,07 |

0,06 |

0,04 |

0,03 |

0,01 |

|

□ рб |

0,13 |

0,11 |

0,09 |

0,07 |

0,06 |

0,04 |

0,03 |

0,01 |

Рис. 8. Статистическая выборка финальных вероятностей при управляемых параметрах b =0,5 и a ={1=0,2; 2=0,3; 3=0,4; 4=0,5; 5=0,6; 6=0,7; 7=0,8; 8=0,9}

Оценки показывают, что самой высокой является стоимость вероятностей p 3, соответствующая состоянию S 3. Это состояние связано с переходами 1 4 и 1 5, которые поддерживают процедуры по аутентификации и авторизации системы информационной безопасности. Оправдано равенство оценок вероятностей p 5 и p 6 по причине усредненной стоимости параметра b . Просматривается прямая зависимость тенденции уменьшения относительной занятости процедуры авторизации (вероятность p 4) с ростом стоимостей параметра a .

Заключение

В настоящей статье представлено расширение проведенного в [13] исследования функциональностей и процедур защиты информационных ресурсов в гетерогенной системе электронного образования с применением облачных технологий. В цитированной выше статье обсуждены особенности предлагаемой архитектуры комбинированной среды э-образования с использованием современных технологий цифрового мира, при этом сформулированы основные проблемы информационной безопасности и защиты персональной информации. В этом смысле во второй секции настоящей статьи представлено обобщение идеи, рассмотрены основные компоненты архитектуры и предлагается формализация процессов защиты информационных ресурсов, ориентированных на основную задачу - проведение модельного исследования процедур поддержки информационной безопасности в предлагаемой архитектуре.

Следующие две секции представляют собой разработанные модели -детерминированную и стохастическую, при этом предлагается их аналитическое решение. В случае со стохастической моделью выдвигается подход расширения детерминированного исследования (рис. 6) посредством сети Петри (рис. 4), а также представлена эволюция сети (рис. 5) с помощью марковской цепи. Это позволяет определить аналитические выражения вероятностей состояний при достижении стационарного режима работы и с их помощью вычислить конкретные числовые стоимости при варьирующихся управляемых параметрах. В результате представлены полученные статистические оценки.

Одной из возможностей будущей работы по данной проблеме является проведение дополнительного статистического исследования, например, при помощи статистического софтуера DEVELVE .

Список литературы Архитектура комбинированной системы э-обучения: модельное исследование процессов защиты информационных ресурсов

- Курейчик, В. В., А.А. Лежебоков, С.В. Пащенко. Новый подход к виртуальному обучению. Открытое образование. -2014. -№ 3. -с. 4-9.

- Neville, K., C. Heavin. Using Social Media to Support the Learning Needs of Future IS Security Professionals. Electronic Journal of e-Learning. -2013. -№ 1 (vol. 11). -P. 29-38.

- Joshi, N. A. Performance-Centric Cloud-Based e-Learning. The IUP Journal of Information Technology. -2014. -№ 2. -P. 7-16.

- Альбекова З.М. Системы электронного образования и облачные технологии в образованиил Историческая и социально-образовательная мысль. -2016. -№ 1. -C. 5-7. URL: http://cyberleninka.ru/article/n/sistemy-elektronnogo-obrazovaniya-i-oblachnye-tehnologii-v-obrazovanii#ixzz4dpJmSR52D.

- Рогальский Е. С. Облачные технологии и их роль в развитии электронного обучения. Исследования наукограда. -2014. -№ 1 (7). -C. 42-49. URL: http://cyberleninka.ru/article/n/oblachnye-tehnologii-i-ih-rol-v-razvitii-elektronnogo-obucheniya.

- Nehru, V., M. Anto Bennet. An Architectural-Model for the Mobile based E-Learning Environment. International Journal of Computer Science and Mobile Applications. -2014. -№ 2 (vol.11). -P. 41-48. URL: http://www.academia.edu/9186926/An_Architectural-Model_for_the_Mobile_based_E-Learning_Environment.

- Masud, M. A. H., X. Huang. An E-learning System Architecture based on Cloud Computing. World Academy of Science, Engineering and Technology. -2012. -№ 62. -P. 74-78.

- Liao, J. et all. Collaborative Cloud: a New Model for e-Learning. Innovations in Education and Teaching International. -2014. -№ 3 (vol.51). -P. 338-351. URL: http://www.tandfonline.com/doi/abs/10.1080/14703297.2013.791554.

- Евдокимов А. А., Э. Е. Тихонов. Защита данных в облачных технологиях. Монография. -Издательство НИЭУП, 2015. -102 с. URL: https://books.google.bg/books?id=kyXSCwAAQBAJ&

- Fischer, A. E. Improving User Protection and Security in Cyberspace//Report of Committee on Culture, Science, Education and Media, Council of Europe, 12.03.2014. URL: www.statewatch.org/news/2014/mar/coe-parl-ass-cyberspace-security.pdf.

- Gamalel-Din, S., R. Salama, M. Al-Sowaiel. An Expert Consultant for Cloudifying E-Learning Environments//2nd Int’l Conference on Future Internet of Things and Cloud (Barcelona, 27 August 2014). Spain, 2014. -P. 308-315.

- Liang Hong, Changyuan Gao. Partner Selection of Cloud Computing Federation Based on Markov Chains. Computer Modelling & New Technologies. -2014. -№ 12B (vol.18). -P. 590-594. URL: (http://www.cmnt.lv/en/on-line-journal/2014/2014-volume-18-12/part-b-information-and-computer-technologies/partner-selection.

- Romansky, R., I. Noninska. Architecture of Combined e-Learning Environment and Investigation of Secure Access and Privacy Protection. International Journal of Human Capital and Information Technology Professionals. -2016. -№ 3. -P. 89-106. http://www.igi-global.com/journal/international-journal-human-capital-information/1152 DOI: 10.4018/IJHCITP.2016070107

- Romansky, R., I. Noninska. Globalization and Digital Privacy. Electrotechnika & Electronica (E+E), Bulgaria. -2015. -No 11/12 (vol.50). -P. 36-41.URL: http://ceec.fnts.bg/journal.html).

- Аксёнов, В. G-Cloud: Архитектура, защита информации и выполнение требованй законодатерьства при переносе информационный систем в „облако"//Tecnology, 27.09.2016. -15 с. URL: https://www.slideshare.net/ActiveCloud/gcloud-66464615 (дата обращения 10.04.2017).

- Иванченко, О. В., В. С. Харченко. Анализ стохастических методов метамоделирования и оценивания готовности облачных инфраструктур. Радiоелектроннi i компютернi системи. -2016. -№ 6 (80). -C. 6-11.

- Romansky, R., I. Noninska. An Approach for Modelling of Security Procedures for Information Resources Protection//International Advanced Research Journal in Science, Engineering and Technology. -2016. -№ 6. -P. 1-6. DOI 10.17148/IARJSET.2016.3601. URL: http://www.iarjset.com/volume-3-issue-6.