Что такое MITRE ATT&CK: разбор популярной тактической модели

Автор: А. С. Зуфарова, А. Д. Кошелева

Журнал: Informatics. Economics. Management - Информатика. Экономика. Управление.

Рубрика: Системный анализ, управление и обработка информации

Статья в выпуске: 4 (1), 2025 года.

Бесплатный доступ

С развитием информационных технологий и увеличением числа подключенных устройств, количество и сложность кибератак постоянно растут, что делает защиту данных и систем первоочередной задачей для компаний и государственных учреждений. Модели MITRE ATT&CK играют важную роль в обеспечении кибербезопасности, предоставляя структуру и методологию для выявления, анализа и реагирования на киберугрозы. MITRE ATT&CK представляет собой обширную базу данных тактик, техник и процедур (TTPs), используемых злоумышленниками, и служит инструментом для понимания и моделирования поведения атакующих. Актуальность работы обусловлена несколькими ключевыми факторами. Например, с увеличением числа кибератак, нацеленных на организации различного масштаба и профиля, возрастает потребность в структурированных подходах к их выявлению и предотвращению. Модели MITRE ATT&CK предлагают различные методы и инструменты для анализа угроз, но их сравнительная эффективность и адаптивность в условиях изменяющегося ландшафта угроз остаются недостаточно изученными. Во-вторых, современные кибератаки становятся все более сложными и многоэтапными, что требует от организаций высокой степени готовности и способности быстро адаптироваться к новым методам злоумышленников. В-третьих, с развитием облачных технологий и интернета появляются новые векторы атак, которые требуют переосмысления традиционных подходов к кибербезопасности. В данной статье подробно рассмотрена структура MITRE ATT&CK, включая профили угроз, тактики и техники, которые злоумышленники используют для достижения своих целей. Также проанализирован конкретный пример фишинговой атаки, чтобы продемонстрировать, как модель может быть применена на практике для выявления и анализа уязвимостей в системе безопасности.

MITRE ATT&CK, Enterprise, Mobile, ICS, тактики, техники, профили угроз, кибербезопасность

Короткий адрес: https://sciup.org/14132662

IDR: 14132662 | УДК: 004.056:005.8 | DOI: 10.47813/2782-5280-2025-4-1-2027-2037

Текст статьи Что такое MITRE ATT&CK: разбор популярной тактической модели

DOI:

MITRE – некоммерческая организация, основанная в 1958 году, работающая над различными проектами в области безопасности и технологий, начала исследовать, как можно структурировать информацию о тактиках и техниках атакующих [6].

Матрица Mobile включает в себя в общей сложности 66 техник и 41 под-технику, основной целью которых является поведенческий анализ атак, нацеленных на смартфоны и связанные с ними устройства.

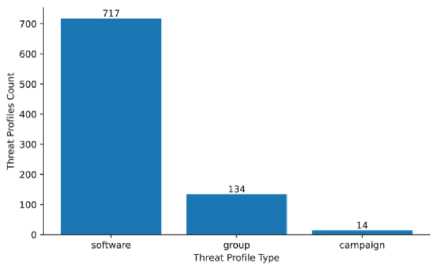

Рисунок 1. Количество профилей угроз в ЗАВИСИМОСТИ ОТ ИХ ТИПОВ .

Figure 1. Number of threat profiles depending on their types.

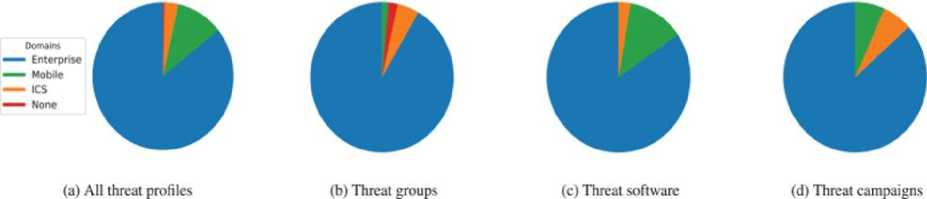

На рис.2 (а) представлены матрицы, на которые нацелены все профили угроз. Матрица Enterprise является наиболее распространенной (85,65%) по сравнению с матрицей ICS (3,16%) и матрицей Mobile (10,85%). Это указывает на то, что профили угроз в основном нацелены на Enterprise. Основной причиной может быть более широкий охват платформ и их доступность для большего числа конечных пользователей, что приводит к более разнообразным атакам. С учётом этих факторов матрица Enterprise стала более привлекательной для профилей угроз.

На рис.2 (b) представлены матрицы, на которые нацелены профили угроз Group. 94% профилей группы нацелены на матицу Enterprise, что выше, чем у профилей угроз программного обеспечения и кампаний. Это указывает на то, что группы угроз были идентифицированы и в значительной степени нацелены на предприятия.

На рис.2 (c) представлены матрицы, на которые нацелены профили угроз Software. Профили угроз программного обеспечения в большей степени нацелены на матрицу Mobile, чем профили угроз групп и кампаний.

На рис.2 (d) показаны матрицы, на которые нацелены профили угроз Campaign. В свою очередь, профили угроз Campaign нацелены на матрицу ICS чаще, чем другие профили угроз. Это указывает на то, что разработка атак на матрицу ICS сложнее и требует более глубоких знаний.

Рисунок 2. Распределение профилей угроз в зависимости от матриц.

Figure 2. Distribution of threat profiles depending on the matrices.

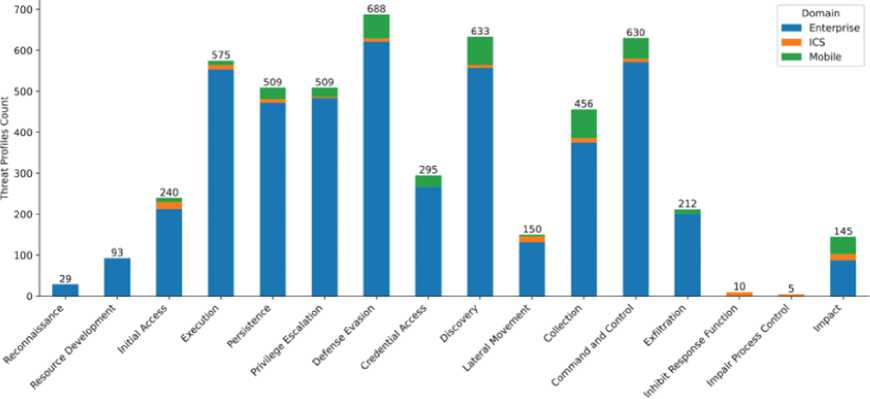

Reconnaissance (разведка) и ResourceDevelopment (подготовка ресурсов) – одни из наименее используемых тактик. Для обеих этих тактик все профили угроз относятся к матрице Enterprise.

Impair-Process-Control (нарушение контроля процессов) и Inhibit Response Function (функция подавления реакции) – это две тактики, предназначенные для матрицы ICS, поскольку они используются в основном для операционных технологий. Матрица ICS не используется в тактиках Credential-Access (доступ к учётным данным) или Exfiltration (извлечение данных), поскольку эти две тактики неприменимы к матрице ICS.

За исключением двух тактик, которые в основном предназначены для матрицы ICS, для большинства тактик матрица Enterprise составляет наибольший процент профилей угроз.

Три основные тактики, используемые в матрице Mobile – это Defense-Evasion (предотвращение обнаружения), Discovery (исследование) и Collection (сбор данных) Основная причина, по которой используется тактика Collection, заключается в том, что она может применяться ко всем типам пользователей и социальным категориям, которые потенциально могут совершать вредоносные действия.

%CtKS

Рисунок 3. Распределение профилей угроз и тактик в зависимости от матрицы.

Figure 3. Distribution of threat profiles and tactics depending on the matrix.

Рассмотрим каждую тактику подробнее.

Reconnaissance (разведка).

На этом этапе цель злоумышленника – получить информацию о цели. В качестве источников информации выступают люди (сотрудники, подрядчики, заказчики, и т.д.), ИТ- инфраструктура (особенности и уязвимости) и открытые источники (сайт с вакансиями, сайт компании, слитые данные).

Сбор информации может осуществляться активно или пассивно. Например, вы можете узнать у человека что-то напрямую в процессе разговора (активный сбор информации) или же подслушать чужой разговор или изучить профиль в соц.сетях (пассивный сбор информации).

По результатам разведки злоумышленник подбирает инструменты для взлома и составляет план действий.

Техники. Maltego – это инструмент, который помогает пользователям исследовать и находить информацию о различных объектах, таких как домены, IP-адреса и социальные сети.

Shodan – это поисковая система, которая позволяет пользователям находить устройства, подключенные к интернету, и получать информацию о них, включая открытые порты и уязвимости. Злоумышленники могут использовать Shodan для поиска незащищенных устройств, таких как камеры, маршрутизаторы и серверы.

Censys – это еще одна поисковая система, которая собирает и анализирует информацию о устройствах и сертификатах в интернете. Она позволяет пользователям находить уязвимые системы и ресурсы.

Resource Development (подготовка ресурсов).

Подготовка ресурсов предполагает, что злоумышленники создают, покупают или компрометируют ресурсы для проведения атаки.

Техники: аренду серверов, регистрацию доменных имён, похожих на легальные (для фишинга или распространения вредоносного ПО), а также настройку VPN или TOR для обеспечения анонимности.

Initial Access (первичный доступ).

Получение первоначального доступа за периметр организации.

Цель злоумышленника – доставить вредоносную программу к целевому объекту.

Методы (каналы) доставки: E-mail, съёмные носители, веб-сайты, уязвимые службы периметра.

Тактики: в фишинговых атаках часто используются такие инструменты, как Gophish – предназначен для проведения фишинг-атак и тестирования безопасности. Он позволяет пользователям создавать и управлять фишинг-кампаниями, что помогает организациям оценить уровень осведомленности своих сотрудников об угрозах и уязвимостях.

Также злоумышленники используют электронные письма, созданные для доставки вредоносного ПО через вложения или ссылки.

Доступ можно получить, воспользовавшись уязвимостями общедоступных серверов.

Execution (выполнение).

Запуск вредоносного ПО на хосте. Чаще всего для этого требуется действие пользователя, но бывают и zero-click вредоносы, которые способны запускаться самостоятельно.

Получив доступ, злоумышленники попытаются выполнить свой код или команду.

Техники: злоумышленники могут использовать скрипты PowerShell для Windows или скрипты bash в Linux. Вредоносные программы, от программ-вымогателей до троянов.

Persistence.

Закрепление вредоноса в системе. Требуется для обеспечения его работы даже после перезагрузки системы или закрытия зараженного процесса.

Этап закрепления предоставляет злоумышленнику постоянный доступ к скомпрометированному хосту.

Техники: создание новых учётных записей для последующего доступа, изменение ключей реестра или установка новых служб.

Privilege Escalation.

Повышение привилегий на системе для дальнейшего развития атаки.

Часто в ходе первичного заражения вредонос получает права скомпрометированного пользователя. В случае взлома периметра это может быть сервисная учётная запись, из-под которой был запущен веб-сервер. В случае фишинга пользователь также может быть непривилегированным. Задача злоумышленника – распространить своё влияние на всю сеть, попутно повышая свои привилегии.

Техники: злоумышленники могут использовать уязвимости системы, позволяющие повысить привилегии, или украденные учётные данные для входа в систему под учётными записями пользователей с более высокими привилегиями.

Defense Evasion (предотвращение обнаружения).

Действия, направленные на предотвращение обнаружения и удаления вредоноса с хоста жертвы.

Цель злоумышленников – избежать обнаружения системами безопасности.

Техники: отключение программного обеспечения безопасности, шифрование полезной нагрузки или использование скрытых вредоносных программ, таких как руткиты.

Руткит (rootkit) – это набор программных инструментов, предназначенных для скрытия присутствия определенных процессов или программ на компьютере.

Credential Access.

Доступ злоумышленника к учетным данным для получения большего доступа к инфраструктуре.

Кража учётных данных позволяет злоумышленникам выдавать себя за легитимных пользователей и получать доступ к конфиденциальным разделам сети.

Техники: кейлоггинг (keylogging) – это метод мониторинга и записи нажатий клавиш на клавиатуре пользователя. Также извлечение учетных данных из системной памяти с помощью таких инструментов, как Mimikatz.

Discovery (исследование) и Lateral Movement (горизонтальное перемещение).

Тактика Discovery заключается в исследование доменной сети, ее топологии, зон, их критичности, сервисов, уязвимостей. Злоумышленник собирает информацию о пользователях, группах, настройках сети и безопасности. Этап схож с Reconnaissance, однако в отличие от него, Discovery производится именно внутри корпоративной сети.

Техники: сканирование сети с помощью таких инструментов, как Nmap, или использование встроенных системных команд для вывода списка пользователей, служб и подключенных систем.

После того, как информация о внутренней сети получена – злоумышленник начинает по ней перемещаться, захватывать новые хосты. Для перемещения могут использоваться уязвимости операционной системы для повышения привилегий или взятия нового узла под контроль.

Lateral Movement. Перемещение злоумышленника по инфраструктуре к целевому хосту, получение доступа к большему числу узлов инфраструктуры.

Техники: PsExec – это утилита командной строки, разработанная компанией Sysinternals, которая позволяет запускать процессы на удаленных компьютерах и управлять ими. Также передача хэша, может использоваться для горизонтального перемещения с использованием существующих учётных данных.

Техники: использование HTTP для связи, пользовательское вредоносное ПО, которое подключается к серверу C2, или такие инструменты, как Cobalt Strike.

Cobalt Strike – это коммерческий инструмент для тестирования на проникновение и моделирования атак, который используется специалистами по безопасности для имитации действий злоумышленников. Он предоставляет широкие возможности для выполнения различных атак, включая фишинг, эксплуатацию уязвимостей и управление удаленными системами.

Exfiltration и Collection.

Exfiltration. Вывод собранных ранее данных за пределы периметра организации.

Конечной целью многих кибератак является кража данных, которые злоумышленники пытаются переместить в подконтрольные им места.

Техники: сжатие и зашифрование данных, чтобы избежать обнаружения, а затем извлечение с помощью FTP, HTTP или по Wi-Fi-соединению.

Collection. Сбор конфиденциальных данных из инфраструктуры.

На этом этапе злоумышленники собирают данные, имеющие отношение к их целям, из различных источников.

Техники: захват скриншотов, нажатие клавиш, аудио- и видеозаписей, а также отравление LLMNR/NBT-NS и ретрансляционные атаки SMB.

LLMNR (Link-Local Multicast Name Resolution) и NBT-NS (NetBIOS Name Service) – это методы атак, которые используют уязвимости в протоколах разрешения имен, применяемых в сетях, особенно в средах Windows. Эти атаки направлены на перехват сетевого трафика и получение доступа к конфиденциальной информации, такой как учетные данные пользователей.

Ретрансляционные атаки SMB (Server Message Block) – это тип атак, при которых злоумышленник перехватывает и повторно использует действительные сетевые сообщения для доступа к ресурсам в сети.

Эти атаки часто направлены на уязвимости в протоколе SMB, который используется для обмена файлами и другими ресурсами в сетях Windows.

Impact.

Воздействие на инфраструктуру с целью парализовать ее работу или скрыть факт атаки.

Злоумышленник пытается нарушить работу бизнес-процессов, уничтожать данные и/или приводить в негодность АРМы с серверами. Одна из возможных целей – кража денег. В то же время в Impact входит уничтожение улик, приводящих к злоумышленнику и его действиям.

Техники: удаление важных файлов, установка программ-вымогателей или проведение DDoS-атак для нарушения работы сервисов.

Inhibit Response Function (функция подавления реакции).

Эта тактика нарушает нормальную работу систем безопасности и защитных мер, применяемых в промышленных условиях, где физическая безопасность имеет решающее значение.

Техники: отключение систем сигнализации или изменение их пороговых значений таким образом, чтобы они не предупреждали персонал о ненормальных или опасных действиях.

Impair Process Control (нарушение контроля процессов).

Эта тактика направлена на процессы управления, которые контролируют физические операции в промышленной среде, и призвана изменять или отключать их.

Техники: специализированные вредоносные программы, такие как Stuxnet, предназначенные для атак на системы управления. Они изменяют логику или работу программируемых логических контроллеров.

Злоумышленники могут рассылать фишинговые сообщения, чтобы получить доступ к системам жертв. Все формы фишинга – это социальная инженерия, осуществляемая с помощью электронных средств. Фишинг может быть целенаправленным. При целевом фишинге злоумышленник нацеливается на конкретного человека, компанию или отрасль. В более широком смысле злоумышленники могут проводить нецеленаправленный фишинг, например, в рамках массовых кампаний по рассылке вредоносного ПО.

Злоумышленники могут отправлять жертвам электронные письма со вредоносными вложениями или ссылками, как правило, для запуска вредоносного кода в системах жертв. Фишинг также может осуществляться с помощью сторонних сервисов, например, социальных сетей. Фишинг может включать в себя методы социальной инженерии, например, выдачу себя за доверенный источник, а также методы уклонения, например, удаление или изменение электронных писем или метаданных/заголовков из скомпрометированных учётных записей, используемых для отправки сообщений. Другой способ добиться этого – подделать или имитировать личность отправителя, что может быть использовано для обмана как получателя-человека, так и автоматизированных средств защиты, или для включения предполагаемой цели в существующую цепочку писем, содержащую вредоносные файлы или ссылки.

Жертвы также могут получать фишинговые сообщения, в которых их просят позвонить по номеру телефона, чтобы перейти по вредоносному URL-адресу, загрузить вредоносное ПО или установить на свой компьютер доступные злоумышленникам инструменты удалённого управления.

Фишинг относиться к тактике Initial Access (первоначальный доступ).

Рассмотрим реальную атаку на Microsoft с использованием вредоносного приложения OAuth.

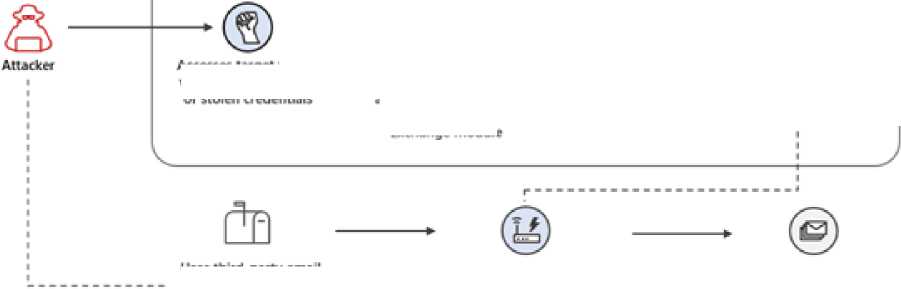

На рис.4 изображена цепочка атаки. Время между развёртыванием и использованием приложения варьируется; были случаи, когда злоумышленник ждал несколько месяцев, прежде чем воспользоваться приложением.

Gives Global admin and Exchange Admin roles to the application

Target tenant

Modifies Exchange settings to add an Inbound connector and transport rules

Registers a malicious single-tenant OAuth application and grants it permission to the Exchange module

Delivers spam «•nails to targets

Route spam emails to the compromised exchange server through malicious inbound connector

Uses third party email service to trigger spam email campaign

Рисунок 4. Цепочка атаки.

Figure 4. The chain of attack.

Accesses Ur get tenant via credential stuffing or stolen credentials

Первоначальный доступ.

Чтобы атака увенчалась успехом, злоумышленнику нужно было скомпрометировать пользователей облачного сервиса с достаточными правами, которые позволили бы ему внедрить приложение в облачной среде и предоставить ему права администратора. Злоумышленник совершал атаки с использованием учётных данных, пытаясь получить доступ к пользователям с правами глобального администратора. Попытки аутентификации, которые осуществлялись с одного IP-адреса, были направлены на приложение Azure Active Directory PowerShell. Позже это же приложение было использовано для развертывания остальной части атаки.

Судя по проценту успешных попыток аутентификации, можно предположить, что злоумышленник использовал скомпрометированные учётные данные. Также важно отметить, что у всех скомпрометированных администраторов не была включена многофакторная аутентификация (MFA), которая могла бы предотвратить атаку. Это подчёркивает важность защиты критичных учётных записей, особенно тех, у кого есть широкие привилегии.

Развертывание вредоносного приложения OAuth.

Как только злоумышленник получил доступ к привилегированным пользователям, следующим его шагом стала настройка вредоносного приложения. Злоумышленник, вероятно, запустил сценарий PowerShell для выполнения следующих действий по управлению Azure Active Directory (AAD) во всех целевых УЗ:

-

1. Зарегистрировал новое однопользовательское приложение;

-

2. Добавил устаревшее разрешение Exchange.ManageAsApp, которое можно использовать для аутентификации приложений в модуле Exchange Online PowerShell;

-

3. Дал разрешение администратора на вышеуказанное действие;

-

4. Предоставил ранее зарегистрированному приложению роли глобального администратора и администратора Exchange Online;

-

5 Добавил учетные данные приложения.

Злоумышленник добавил свои учётные данные в приложение OAuth, что позволило ему получить доступ к приложению, даже если изначально скомпрометированный глобальный администратор сменил свой пароль.

Упомянутые действия позволили злоумышленнику получить контроль над приложением с повышенными привилегиями.

Изменение настроек Exchange Online.

Злоумышленник использовал привилегированное приложение для аутентификации модуля Exchange Online PowerShell и изменения настроек Exchange Online. Были внесены две модификации, которые позволили ему выполнить следующий шаг в цепочке атак:

-

1. Создал новый коннектор входящих сообщений.

-

2. Создал транспортные правила.

Коннектор – это набор инструкций, которые настраивают поток электронной почты в организации, использующие Microsoft 365 или Office 365.

Цель коннектора состояла в том, чтобы разрешить отправку писем с определённых IP-адресов (связанных с инфраструктурой злоумышленника) через службу Exchange Online жертвы.

Транспортные правила (также известные как правила обработки почты) – это наборы действий, которые можно выполнять с любой почтой, проходящей через организацию. Злоумышленник использовал эту функцию, чтобы установить 12 новых транспортных правил. Каждое из этих транспортных правил удаляло заголовки из всех писем, проходящих через организацию.

Удалив заголовки, злоумышленник попытался обойти защиту, чтобы продукты безопасности электронной почты не обнаруживали и не блокировали его электронные письма. Информация о конфигурации вновь созданных транспортных правил была отображена в событии аудита Exchange Online New-TransportRule.

Эти изменения в настройках Exchange Online позволили злоумышленнику достичь своей основной цели в ходе атаки: рассылать спам по электронной почте. После каждой спам-кампании злоумышленник удалял вредоносный входящий коннектор и транспортные правила, чтобы избежать обнаружения, при этом приложение оставалось развернутым.

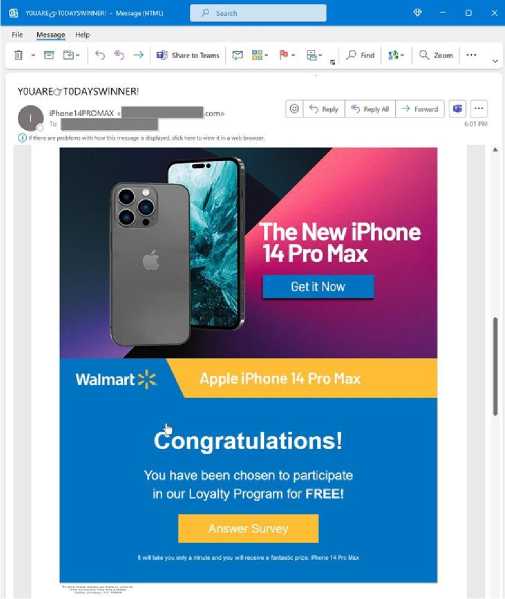

Злоумышленник, стоящий за этой атакой, уже много лет активно рассылает спам по электронной почте. Мотивом злоумышленника было распространение вводящих в заблуждение электронных писем со спамом, предназначенным для того, чтобы обманом заставить получателей предоставить данные кредитной карты и подписаться на регулярную рассылку под предлогом выигрыша ценного приза. На рис.5 показан пример такого письма.

Рисунок 5. Пример спам-ПИСЕМ, отправленных через входящий коннектор E XCHANGE O NLINE .

Figure 5. Example of spam emails sent through the incoming Exchange Online connector.

-

1. MITRE ATT&CK предоставляет структурированный набор техник и тактик, связанных с фишингом. Это позволяет специалистам по безопасности понимать, какие методы злоумышленники могут использовать для проведения фишинговых атак.

-

2. С помощью матрицы организации могут выявлять уязвимости в своих системах и процессах, которые могут быть использованы в фишинговых атаках. Например, анализируя техники, связанные с фишингом, можно определить, какие меры безопасности необходимо усилить.

-

3. MITRE ATT&CK помогает в создании и тестировании планов реагирования на инциденты. Зная, какие техники могут быть использованы злоумышленниками, организации могут заранее разработать сценарии реагирования и обучить сотрудников.

-

4. Использование матрицы в обучении сотрудников помогает повысить их осведомленность о фишинге и других угрозах. Сотрудники могут лучше понимать, как распознавать фишинговые сообщения и какие меры предосторожности следует принимать.

-

5. После возникновения инцидента MITRE ATT&CK может быть использована для анализа того, какие техники были применены злоумышленниками. Это помогает в восстановлении и улучшении защиты, а также в предотвращении повторения подобных инцидентов.

ЗАКЛЮЧЕНИЕ