Исследование безопасности Wi-Fi сети по методу атаки на точки доступа из глобальной и локальной сетей

Автор: Неустроев Н.С.

Журнал: Форум молодых ученых @forum-nauka

Статья в выпуске: 6 (46), 2020 года.

Бесплатный доступ

В статье изложено исследование уязвимости Wi-Fi сетей через атаку из глобальной и локальной сетей. Исследуется уязвимости Wi-Fi сетей с помощью программы Router Scan.

Беспроводные сети, безопасность wi-fi

Короткий адрес: https://sciup.org/140287988

IDR: 140287988 | УДК: 004.732

Текст научной статьи Исследование безопасности Wi-Fi сети по методу атаки на точки доступа из глобальной и локальной сетей

В этой статье изложен обзор атаки на точки доступа из глобальной и локальной сетей. Это достаточно недооценённая проблема. Огромное количество людей имеют беспроводной роутер или модем дома. Как правило, дальше настройки Интернета и Wi-Fi мало кто доходит. Мало кто заботится о том, чтобы сменить пароль администратора, и уже совсем единицы вовремя обновляют прошивку устройств.

Уже есть реализации массовой атаки на дефолтные учётные данные и на известные уязвимости роутеров: Router Scan by Stas’M.

Router Scan умеет находить и определять различные устройства из большого числа известных роутеров/маршрутизаторов и, что самое главное, - вытаскивать из них полезную информацию, в частности характеристики беспроводной сети: способ защиты точки доступа (шифрование), имя точки доступа (SSID) и ключ точки доступа (парольная фраза).

Также получает информацию о WAN соединении (удобно при сканировании локальной сети) и выводит марку и модель роутера.

Получение информации происходит по двум возможным путям:

-

1. Программа попытается подобрать пару логин/пароль к маршрутизатору из списка стандартных паролей, в результате чего получит доступ.

-

2. Либо будут использованы неразрушающие уязвимости (или баги) для конкретной модели маршрутизатора, позволяющие получить необходимую информацию и/или обойти процесс авторизации [3].

Также реализованы возможности беспроводного аудита - перебор ключа WPA/WPA2 сети, получение пароля по WPS PIN, а также атака Pixie Dust.

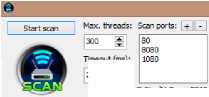

Результаты сканирования IP адресов в г. Якутске (см. Рис. 1) обнаружила 86 уязвимых устройств из 1917 просканированных (больше 4 %). Можно использовать другие значения Use credentials (указывает пару логин/пароль, которая будет проверена на устройстве в первую очередь), чтобы найти больше уязвимых устройств.

Timeout (ms):

Router Scan v2,50 Beta by Stas'M

Enter IP ranges to scan: e| + | - x

~П Use credentials

Scanning modules

Realtime Stab GoodResulb Search Results Wireless Networks

Options: 0 Follow last line (•) Default tab for AutoSave

Time (ms) Status

217.106.66.0/24

217.106.74.0/23

217.106.159.0/24

213.129.32.0-213.129.48.255

213.129.50.0/24

213.129.56.0/24

3 Router Scan (main)

□ Detect proxy servers

V Use HNAP 1.0

□ SQLite Manager RCE

~I Hudson Java Servlet

Can't load main page

Can't load main page

WPAAVPA2

aclminiariminl

Can't load main page

Рис. 1. Результаты сканирования глобальной сети

Can t load main page Can't load main page Can't load main page

Server name / Realm name / Device type

ASUS RT-N12 VP, firmware: 2,0

ZTE F670, hardware: 1,0, firmware: 1.0.10P5T1

Swift1.0 (404 - Not Found)

ASUSDSL-N10

ZyXEL Omni (NDMSvS) superadmin :Fn@ztEl. ZTE ZXHN H118N, hardware: 2.3, firmware: 2.1.3_ROSCNT4

zlE F670, hardware: 1,0, firmware: 1.0.10P5T3

Miao DSL (AR800 I VI. 5)

ZyXEL Keenetic Lite III (NDMSv3)

ZyXEL Keenetic Omni II (NDMSv3)

MikroTik RouterOS v6.35.1

ZTE ZXHN H118N, hardware: 2.3, firmware: 2.1.3_ROSCNT7

ZyXEL Start (NDMSv3)

ZyXEL Extra (NDMSv3) MikroTik RouterOS v6.43rc56

RAFAEL

RT-WiFi FC IC

WPA/WPA2

WPA/WPA2

WPA/WPA2

admin: admin

Miao DSL (TP-LINK)

Network Surveillance DVR

Результат сканирования IP адресов в г. Якутске обнаружила 26 уязвимых устройств без дополнительной настройки (см Рис.1.). В Router Scan можно видеть имя устройства, MAC-адресс, пароль, пин-код WPS и другие исчерпывающие данные. Можно сколько угодно добавлять внешние IP-адресса и порты.

Результаты сканирования локальной сети выложены в Рис. 2. Здесь доступна расширенная информация о точках доступа. В том числе, можно увидеть точную модель (поля WSC Name и Model) для ТД с WPS. Отсюда можно провести атаки по WPS и перебор ключа.

Active Stored Chn Hidden BSSID ESSID

1 B4:E9:B0:9F:35:83 GUEST

1 B4:E9:B0:9F:35:80 PREP

1 B4:E9:B0:9F:35:84 KIOSK

1 B4:E9:B0:9F:35:82 ADM

1 B4:E9:B0:9F:35:86 EMPLOYEE

1 B4:E9:B0:9F:35:85 STUDENT

4 EC:43:F6:09:5A:E0 Keenetic-5900

11 D4: D7:48:23: BD: 50 PREP

11 D4: D7:48:23: BD: 58 KIOSK

11 D4:D7:48:23:BD:54 EMPLOYEE

11 D4:D7:48:23:BD:52 ADM

11 D4: D7:48:23: BD: 53 GUEST

11 D4:D7:48:23:BD:55 STUDENT

1 B4:E9:B0:9F:4A:84 KIOSK

1 B4:E9:B0:9F:4A:83 GUEST

[X] 9 58:D5:6E:D5:6E:ED 714/1

11 D4:D7:48:23:BA:D5 STUDENT

3 F8:F0:82:56:45:E2703/2

6 [X] 70:62:B8:8D:76:FB

4 B0:BE:76:3E:80:10516/1

9 58:D5:6E:D5:72:21FRUTY

157 B4:E9:B0:9F:4A:8DADM

157 B4:E9:B0:9F:4A:89 EMPLOYEE

157 B4:E9:B0:9F:4A:8C GUEST

[X] 157 B4:E9:B0:9F:4A:8A STUDENT

1 B4:E9:B0:9F:4A:86 EMPLOYEE

1 78:37:1R:6A:57:C7 5ЛЗЙ

Security

WPA2 Enterprise

WPA2 Enterprise

WPA2 Enterprise

WPA2 Enterprise

WPA2 Enterprise

WPA2

WPA2 Enterprise

WPA2 Enterprise

None

WPA2 Enterprise

WPA2

WPA2 Enterprise

WPA/WPA2

WPA2 Enterprise

WPA2 Enterprise

None

WPA2 Enterprise

WPA2 Enterprise

WPA7

WPS PIN Level WPS Configured Locked WSC Name ■67 dBm

-

- 67 dBm

-

- 67 dBm

-

- 65 dBm

-

- 58 dBm

-

- 65 dBm

-

- 80 dBm

-

- 82 dBm

-

- 81 dBm

-

- 82 dBm

-

- 83 dBm

-

- 80 dBm

-

- 96 dBm

-

- 97 dBm

-

- 82 dBm

-

- 59 dBm

-

- 55 dBm

-

- 73 dBm 2.0 Yes

-

- 66 dBm

-88 dBm

-86 dBm

Model

Serial Number

IP Address

Wireless N Router TL-WR841N TP-LinkTL-WR841N 14.0

Рис. 2. Результат сканирования локальной сети.

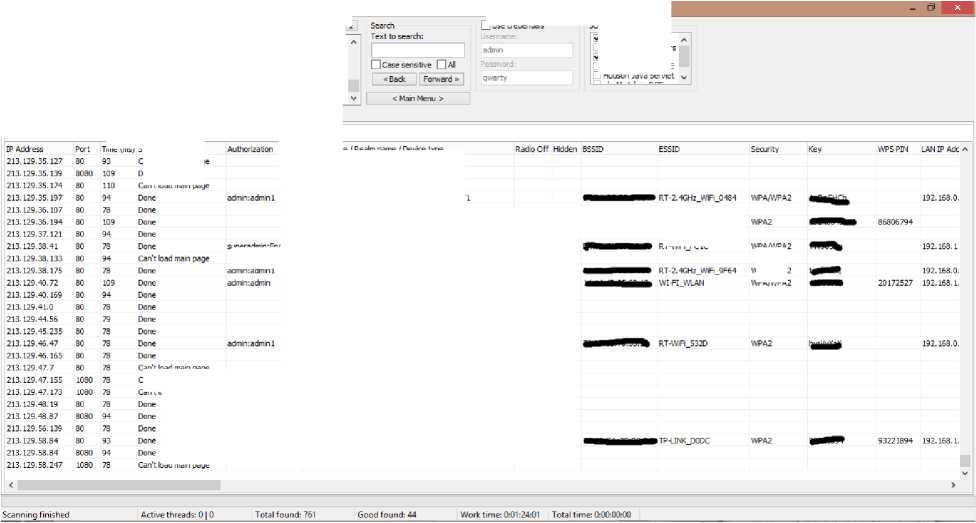

WPS PIN Companion (cм. Рис. 3) вычисляет WPS ПИН беспроводной сети. ПИН рассчитывается по определённым алгоритмам, за основу берётся MAC-адрес и серийный номер роутера (только для некоторых алгоритмов генерации). В новой версии WPS PIN Companion получил новые алгоритмы и другие улучшения, но главным является его комбинация с другим инструментом

Рис. 3. WPS PIN Companion рассчитывает ПИН по алгоритмам для конкретной точки доступа

Получение WPA пароля на основе предсказанного WPS ПИНа.

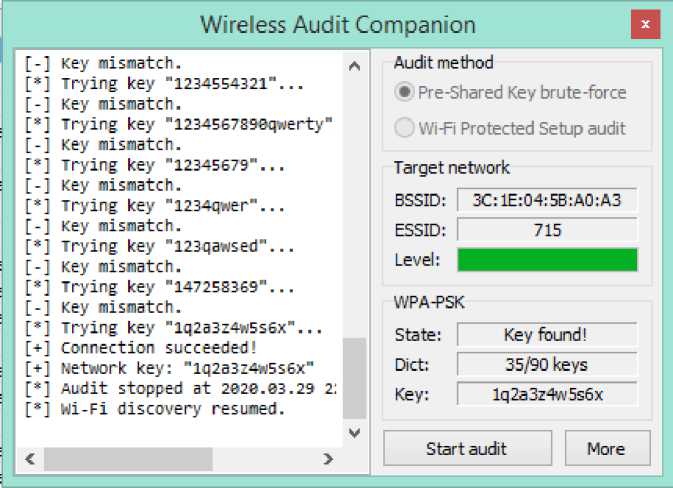

Можно получить пароль WiFi по атаке Pixie Dust или на основе полученных ПИНов от WPS PIN Companion (см. Рис. 4).

Wireless Audit Companion

[-] Pixie Dust pin not found. a

[•] Trying pin "31137638"...

[*] sending eapol start...

[*] Received Identity' Request.

[*] Sending Identity Response...

[*] Received WPS Message Ml.

[*] Sending WPS Message М2...

[*] Received WPS Message М3.

[*] Sending WPS Message H4...

[*] Received WPS Message MS.

[+] First half found: 3113

[*] Sending WPS Message M6...

[*] Received WPS Message M7.

[•] sending wsc mack...

[*] EAP session closed.

[*] WPS PIN: 31137638

[+] SSID: 715

[+] Key: close9©09

[+] Key Index: 1

[*] Audit stopped at 2020.03.29 2:

V

< >

Audit method

О Pre-Shared Key brute-force • Wi-Fi Protected Setup audit Target network

BSSID: | 3C:1E:O4:5B:AO:A3

ESSID: | 715

Level: |

WPS Registrar

State: | PIN found!

Code: | 31137638

Рис. 4. Получение WPA пароля на основе предсказанного WPS ПИНа

Для всех остальных точек доступа доступен более универсальный, но медленный метод. Суть его заключается в том, что Router Scan пытается подключиться к Wi-Fi сети с паролем, который берёт из словаря (см. Рис. 5). Если подключение прошло удачно - значит пароль угадан, если подключение не получилось, значит программа переходит к следующему паролю и пробует его и т.д. далее, пока не будет подобран пароль или не закончится словарь. На каждую попытку требуется несколько секунд - это медленно.

Рис. 5. Подбор пароля Wi-Fi сети

Заключение

В этой статье мы рассмотрели атаки на точки доступа из глобальной и локальной сетей в г. Якутск, а также сделали обзор программы Router Scan. При большом количестве IP-адресов, удалось взломать 86 устройств из 1917 просканированных (больше 4 %). Если бы использовались другие пары логин/пароль, то взломов было бы намного больше.

Принцип работы Router Scan основывается на проверке заводских паролей роутеров, на использование уязвимостей в их прошивках и на атаке по уязвимости WPS. Поэтому защита очевидна:

-

1) смена заводских паролей для входа в панель администратора

-

2) регулярное обновление прошивки устройства

-

3) смена паролей для FTP, Telnet, SSH или отключение этих служб, если они не используются

-

4) отключить функцию WPS.

Список литературы Исследование безопасности Wi-Fi сети по методу атаки на точки доступа из глобальной и локальной сетей

- Губсков Ю. А. Анализ атак на протокол регистрации стандарта WPS и способы защиты от них / Ю. А. Губсков, А. В. [и др.] // Информатика: проблемы, методология, технологии. - Воронеж: Издательство: Общество с ограниченной ответственностью "Вэлборн", 2017. - С. 54-59

- Прокопайло А. А. Методы взлома и защита Wi-Fi сетей / А. А. Прокопайло, Н. В. Дьяченко // Реформирование и развитие естественных и технических наук. - Москва: Изд-во: Научно-издательский центр "Империя", 2019. - С. 100-103.

- Router Scan v2.60 Beta by Stas'M [Электронный ресурс] URL: http://stascorp.com/load/1-1-0-56 (дата обращения 25.02.2020).