Исследование и моделирование систем доверенной загрузки "Тонкого клиента"

Автор: Тищенко Евгений Николаевич, Буцик Кирилл Александрович

Журнал: НБИ технологии @nbi-technologies

Рубрика: Инновации в информатике, вычислительной технике и управлении

Статья в выпуске: 4 (27), 2017 года.

Бесплатный доступ

В статье рассматривается процесс доверенной загрузки «аппаратного тонкого клиента» в типовой автоматизированной системе. Рассматривается процесс загрузки операционной системы в память рабочих станций с использованием как съемных носителей, так и технологии сетевой загрузки PXE. Проводится аналитическое моделирование указанного процесса с позиции воздействий внутреннего и внешнего нарушителей. Разрабатывается формальная модель нарушителей - условное математическое представление их воздействий на процесс доверенной загрузки. Определяются факторы, характеризующие повышенную опасность атак внутреннего нарушителя. Проводится моделирование идеального процесса доверенной загрузки, характеризуемого полным противодействием атакам нарушителей. Определяются факторы, необходимые любому процессу доверенной загрузки для приближения к идеальному состоянию, и недостатки современных систем доверенной загрузки, основанных исключительно на контроле состояний внедренных защитных механизмов. Приводится перечень характеристик, требующих оптимизации, с целью разработки альтернативного метода обеспечения доверенной загрузки «аппаратного тонкого клиента». В качестве альтернативы предлагается контролировать не состояния (реакции) защитных механизмов, но временные характеристики штатного процесса загрузки. Указанные характеристики подвергаются нормированию - получению и записи штатных значений на основании собранной статистики в период функционирования автоматизированной системы при отсутствии воздействий нарушителей. В ходе каждого последующего запуска процесса загрузки его временные характеристики сравниваются с нормированными значениями. На основании допустимой или недопустимой разницы значений делается вывод о возможном воздействии внутреннего нарушителя на процесс загрузки, что позволяет полноценно контролировать все этапы процесса доверенной загрузки, а не только состояния защитных механизмов, занимающих только часть этапов.

Нарушитель, уязвимость, успешность атаки, этап загрузки, время исполнения

Короткий адрес: https://sciup.org/149129737

IDR: 149129737 | УДК: 004.771 | DOI: 10.15688/jvolsu10.2017.4.4

Текст научной статьи Исследование и моделирование систем доверенной загрузки "Тонкого клиента"

DOI:

Формальная модель нарушителя

Современные подходы к математическому описанию нарушителей в автоматизированных (информационных) системах предполагают, что любая атака любого нарушителя зависит от следующих факторов: наличие уязвимости в атакуемой системе или компоненте системы ( V ), вероятность обнаружения такой уязвимости нарушителем ( P ) и способность нарушителя к успешной эксплуатации выявленной уязвимости ( s ) [1; 2].

Исходя из утверждения, что при любой реализации автоматизированной системы (далее по тексту – АС) полное отсутствие уязвимостей в ее компонентах принципиально невозможно ( S( V ) Ф 0 ), допустимо от использования бинарного параметра V = {0,1} перейти к параметру n – количеству имеющихся уязвимостей в атакуемой АС или ее компонентах.

Приняв за основу результаты моделирования атак нарушителей, изложенные в работах [2] и [9], а также утверждение, что любая атака может рассматриваться как совокупность реализаций атак на каждую выявленную нарушителем уязвимость, допустимо представить результирующую способность нарушителя к совершению успешной атаки ( S ) следующим образом:

n

5 У.< P , 5- ) (1) г =1

Следует отметить, что в любой АС, оборудованной комплексной системой информационной безопасности (далее по тексту – СИБ), задача нарушителя по выявлению и эксплуатации уязвимостей в первую очередь переносится в пространство самой СИБ. То есть S = S СИБ + С , где С – константа, определяющая уязвимости АС, не зависящие от внедрения СИБ. При этом представление S СИБ аналогично выражению (1).

Также следует учесть, что выражение (1) и его интерпретация в части СИБ справедливы лишь для абстрактной АС. В АС, построенной на базе технологии «аппаратный тонкий клиент», существует принципиальное разделение на направления поиска уязвимостей нарушителем: рабочая станция пользователя (R), каналы связи и коммутационное оборудование (K) и серверы терминалов и хранения данных (D) [3]. Следовательно, результирующую успешность атаки на компоненты СИБ такой АС возможно принципиально (без уточнения приоритетов нарушителя и критичности уязвимостей) представить совокупностью успешных атак в указанных направлениях:

5 в = У 5 , Y Vy Y У8К m

СИБ Ri Ki Di ( )

i = 1 i = 1 i = 1

Принимая во внимание преимущества технологии «аппаратный тонкий клиент», одним из которых является использование терминальной операционной среды (далее по тексту – ТОС), справедливо утверждать, что в составе СИБ на стороне рабочей станции имеются только две компоненты: доверенная загрузка (ДЗ) и ограничение программной среды ТОС (ОПС):

S, = max !: >:$ „; <^ 5 опс , I (3)

I i = 1 i = 1 J

Идеальная модель

Для описания идеальной модели доверенной загрузки «аппаратного тонкого клиента» необходимо определиться с функциональным видом (выражением) самого процесса доверенной загрузки. Анализ типового процесса загрузки ТОС в память рабочей станции, а также результаты анализа современных отечественных систем и алгоритмов доверенной загрузки позволяют представить процесс доверенной загрузки кусочно-заданной функцией на заранее определенном множестве интервалов – конечном числе этапов работы штатного процесса загрузки ТОС [4]. Точки смены формул такой функции являются началом исполнения каждого последующего эта- па xi, где i {1, 2, ..., 7} в случае локальной загрузки и i {1, 2, ..., 9} – в случае сетевой.

Важно понимать, что х 1 ^ 0 и x i = x i (t ), где t – время исполнения этапов загрузки ( t 0 > 0). Это означает, что в нулевой момент времени и ранее ( t < 0) функция не существует (не задана), поскольку с технической точки зрения начало процесса доверенной загрузки совпадает с одновременным использованием всех ключевых элементов АС (рабочая станция, носитель ТОС, коммутационное оборудование и т. д.), что в целом соответствует понятию «доверенная загрузка», утвержденному ФСТЭК России [5].

Однако помимо прямой зависимости от этапов штатной загрузки, ключевой задачей процесса доверенной загрузки является противостояние атакам нарушителей. Учитывая рассмотренную выше условную модель нарушителя, это означает снижение вероятности и способности нарушителя к эксплуатации уязвимостей на каждом этапе штатного процесса загрузки до допустимого минимума. При этом вероятность выявления и способность эксплуатации уязвимостей нарушителем также можно представить параметрическими функциями от времени исполнения каждого этапа. Следовательно, процесс доверенной загрузки можно определить через функцию успешности совершения атаки нарушителем:

f f ( P , $ )

S ДЗ ^ '

P ( t ) $ ( t )

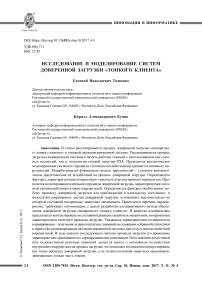

Тогда для идеального случая (полная нейтрализация атак нарушителей): S ДЗ = 0 при V t e x i . Из чего допустимо сделать вывод о характере непрерывности загрузки и возможности ее дифференцирования на любом временном отрезке существования. То есть процесс доверенной загрузки должен быть задан кусочно-гладкой функцией, для которой в идеальном случае (рис. 1):

, х S n J t + А t )- S n J t )

.f ,( P . $ ) = lim ' ® =0 (5)

A t > 0 А t

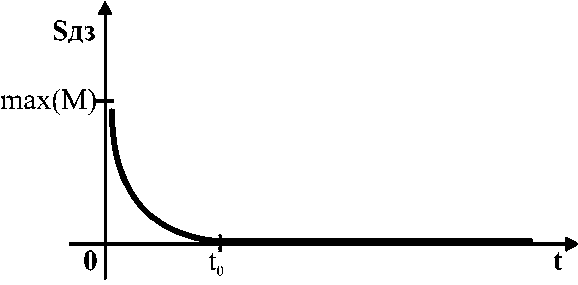

В свою очередь, реальный процесс доверенной загрузки с учетом воздействий (атак) нарушителя однозначно характеризуется f ‘ ( P , $ ) ^ 0 (рис. 2).

Рис. 1. Условное представление идеального процесса доверенной загрузки

Рис. 2. Условное представление реального процесса доверенной загрузки

Современные системы

На основании рассмотренных выше данных допустимо сформулировать основную задачу идеального процесса «доверенной загрузки» как обеспечение стабильной нейтрализации ( S ДЗ = 0) возможностей нарушителя по выявлению ( P ( t ) = 0) и эксплуатации ( s ( t ) = 0) уязвимостей в любых временных периодах исполнения каждого этапа штатного процесса загрузки ( V t e x i ).

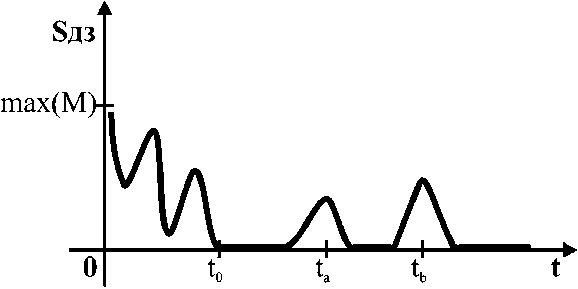

Современные отечественные СИБ решают указанную задачу за счет последовательного внедрения и эксплуатации защитных механизмов ( j ) [6]. По времени исполнения такие механизмы занимают либо часть определенного этапа xi , либо весь этап. При этом оценка эффективности ДЗ определяется суммарной оценкой для совокупности внедренных защитных механизмов ( k ) возможности оказывать противодействие атакам нарушителя [7; 8]. То есть идеальная современная система ДЗ в рамках рассмотренной выше взаимосвязи с условной моделью нарушителя может быть представлена следующим образом:

k

S дз = "

S f , ( P , s ) = 0 ' f P , s ) = 0

Однако выражение (6) не позволяет описать процесс доверенной загрузки при t * t j , то есть в периоды времени, не связанные с работой защитных механизмов. Тогда, принимая во внимание уровень подготовки нарушителя, допустимо сделать вывод, что t * t j ^ 0 < S Д 3 ( t ) < max( M) . Это может являться критичным в случаях, когда результирующая успешность атаки нарушителя на всю систему доверенной загрузки зависит от реализации косвенных (потенциально опасных) атак на различных этапах штатного процесса загрузки: S Д3 = S ( t a ) + S ( t b ) = max( M , где b > a и t a , t b * t j (рис. 3). Простейшим примером может являться успешная загрузка нештатной ТОС со стороннего съемного носителя после проведения успешной атаки по модификации ПО BIOS.

Рис. 3. Условное представление современных систем доверенной загрузки

Таким образом, достижение свойств идеальной модели для современных систем доверенной загрузки возможно исключительно за счет повышения качественно-количественных характеристик внедряемых защитных механизмов с целью противодействия атакам нарушителей, направленным на выявление и эксплуатацию новых (0-day) уязвимостей как в компонентах АС, так и в самой СИБ. Что в целом подтверждает выводы Теории Игр в части представления противостояния «нарушитель – администратор» в качестве ориентированного графа с целью моделирования процесса «игры на опережение» [8; 10].

Однако как только нарушитель получит ключевое преимущество, связанное с возможностью эксплуатации выявленной уязвимости в штатном процессе загрузки ТОС безотносительно уязвимостей в защитных механизмах, эффективность реализованной системы доверенной загрузки примет нулевое значение, а результирующая успешность атаки нарушителя – максимальное:

k

S f j ( P , s ) = 0

S Д3 = '

j ~1f ( P P , s ) = 0

S ft ( P , s ) = max ( M )

f ’ ( P , s ) * 0

tt* t j

Внутренний нарушитель

Внутренний нарушитель по отношению к внешнему характеризуется рядом принципиальных преимуществ, более подробно описанных в исследованиях отечественных и зарубежных специалистов [7], [11], [13] и [14]:

-

а) отсутствие временных ограничений на проведение атаки при ее разделении на несколько самостоятельных этапов;

-

б) достаточность времени на изучение структуры и функционала СИБ;

-

в) возможность использования любых компонент СИБ, выданных пользователю АС в штатном порядке (например, ключевые носители).

Следует отметить, что в зависимости от реализации процесса ДЗ преимущество «в» зачастую позволяет внутреннему нарушителю игнорировать часть защитных механизмов: S д3 = max( M ) при f ( P s )=0 .

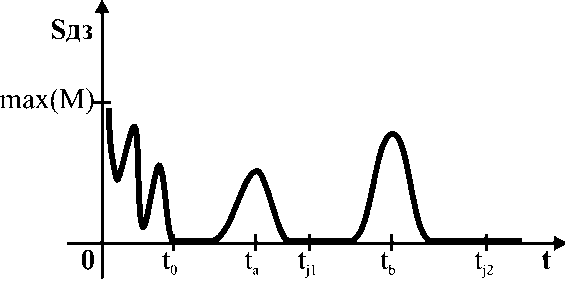

С учетом указанных преимуществ необходимо уточнить, что выражения (4), (6) и (7) в полной мере актуальны только для внешнего нарушителя. В действительности, поскольку возможности выявления P(t) и эксплуатации s(t) уязвимостей – параметрические функции, зависящие от времени исполнения этапов штатного процесса загрузки, постольку преимущества внутреннего нарушителя «а» и «б» позволяют ему игнорировать стадию выявления уязвимостей (SP(t) = 1,^t - 0)- Для внутреннего нарушителя штатная загрузка ТОС и, как следствие, доверенная загрузка представляются периодическим процессом с практически неограниченным периодом повтора этапов xi. Фактически, это означает отсутствие временных ограничений внутри каждого этапа на выявление уязвимостей вне за- висимости от величины конечного времени исполнения любого этапа. Следовательно, внутренний нарушитель способен повторять весь процесс «доверенной загрузки» заново до тех пор, пока не выявит все возможные уяз вимости: lim P (t )=1, где T = 2 t, t e xi.

Однако в части s(t) внутренний наруши- тель не имеет преимуществ перед внешним. Это утверждение верно, поскольку эксплуатация любой уязвимости всегда является активным методом воздействия на компоненты уязвимой системы и, как следствие, требует некоторого количества времени на реализацию [12; 15]. При этом в случае неудачной эксплуатации уязвимости нарушитель рискует быть обнаруженным СИБ. Следовательно, число повторных исполнений штат- ных этапов для внутреннего нарушителя конечно (T * да), а рост s(t) влечет за собой увеличение временной задержки на исполнение этапа.

Таким образом, при условии фиксации и последующей оценке – нормировании – штат- ного значения времени исполнения для каж- дого этапа успешность атаки внутреннего нарушителя будет определяться совокупностью его способностей по эксплуатации выявленных уязвимостей, не выходя за границы нормированных значений времени исполнения каждого этапа xi:

S ДЗ

2 f ( s )

= < s ( t ) ^ 1

t < t норм

Результаты и выводы

По результатам проведенного моделирования справедливо утверждать, что подход, основанный на контроле исключительно внедренных (встроенных) в процесс штатной загрузки защитных механизмов не является оптимальным. Проблема оптимизации такого подхода заключается в отсутствии контроля временных характеристик, определяющих связь между эффективной работой защитных механизмов и вероятностью выявления и способностью эксплуатации нарушителем уязвимостей как в самих механизмах, так и в структуре процесса штатной загрузки и компонентах АС. То есть попытка реализации замкнутого технологического процесса средствами внедрения защитных механизмов СДЗ обречена на постоянный (монотонный) рост числа защитных механизмов с целью максимального покрытия пространства возможностей нарушителя.

С целью оптимизации (модернизации) системы доверенной загрузки «аппаратного тонкого клиента» необходимо разработать и реализовать метод, позволяющий:

-

• фиксировать нормированные значения времени исполнения каждого этапа штатного процесса загрузки «тонкого клиента» ( x норм( t ));

-

• контролировать время исполнения каждого этапа штатного процесса загрузки «тонкого клиента» ( x ( t ), t 0> 0);

-

• фиксировать любые отклонения времени исполнения на каждом этапе процесса штатной загрузки;

-

• выносить непротиворечивые решения на основании собранных данных по каждому зафиксированному случаю временных отклонений;

-

• приостанавливать процесс штатной загрузки при условии подозрения на атаку нарушителя ( fi' ( P , s ) * 0 );

-

• отказаться от качественной оценки эффективности защитных механизмов непосредственно на этапах штатного процесса загрузки;

-

• отказаться от использования защитных механизмов внутри пространства, доступного нарушителю для компрометации.

Разработанный метод и/или его техническая реализация должны также учитывать состояние системы при 0 < t < 1 0, то есть контролировать активность нарушителя до момента включения рабочей станции. Это опосредовано возможностью нарушителя реализовать атаку до начала фактического исполнения процесса штатной загрузки ( S ДЗ ( t ) = max( M ), t < t 0) – например, подключить к коммутационному оборудованию АС стороннюю рабочую станцию.

Список литературы Исследование и моделирование систем доверенной загрузки "Тонкого клиента"

- Гатчин, Ю. А. Реализация контроля целостности образа операционной системы, загружаемого по сети на тонкий клиент / Ю. А. Гатчин, О. А. Теплоухова // Научно-технический вестник информационных технологий, механики и оптики. - 2015. - Т. 15, № 6. - С. 1115-1121.

- Деревяшко, В. В. Проблемы защиты информации от несанкционированного доступа, современные средства защиты от НСД, перспективы и пути дальнейшего развития СЗИ от НСД / В. В. Деревяшко, К. А. Буцик // Актуальные вопросы информационной безопасности регионов в условиях глобализации информационного пространства : сб. материалов III Всерос. науч.-практ. конф. (г. Волгоград, 24-25 апр. 2014 г.). - Волгоград : Изд-во ВолГУ, 2014. - С. 48-49.

- Муха, М. Д. Система контроля целостности и аутентичности образов операционных систем, загружаемых по сети / М. Д. Муха // Комплексная защита информации: сб. материалов XII Междунар. конф. (г. Ярославль, 13-16 мая 2008 г.). - М., 2008. - С. 139-140.

- Синякин, С. А. Особенности совместимости АККОРД-АМДЗ и современных СВТ / С. А. Синякин // Комплексная защита информации: сб. материалов XVIII Междунар. конф. (г. Брест, 21-24 мая 2013 г.). - Брест, 2013. - С. 102-105.

- Счастный, Д. Ю. Аппаратная защита терминальных сессий / Д. Ю. Счастный // Комплексная защита информации: сб. материалов X Междунар. конф. (г. Суздаль, 4-7 апр. 2006 г.). - Минск, 2006. - С. 135-136.

- Счастный, Д. Ю. Построение систем защиты от несанкционированного доступа к терминальным системам / Д. Ю. Счастный // Information Security/Информационная безопасность. - 2008. - № 2. - C. 201-206.

- Счастный, Д. Ю. Терминальные клиенты: начала защиты / Д. Ю. Счастный // Комплексная защита информации: сб. материалов XIV Междунар. конф. (г. Минск, 19-22 мая 2009 г.). - Минск, 2009. - С. 210-211.

- Технология «Защищенный тонкий клиент» // [Презентации компании «ANCUD»]. - Электрон. дан. - Режим доступа: http://ancud.ru/presentation.html (дата обращения: 13.11.2014). - Загл. с экрана.

- Устройство создания доверенной среды для компьютеров информационно-вычислительных систем: пат. № 2538329 Российская Федерация / Д. А. Дударев, В. М. Полетаев, А. В. Полтавцев, Ю. В. Романцев, В. К. Сырчин; патентообладатель Общество с ограниченной ответственностью Фирма «АНКАД» (RU). - № 2013131871/08; заявл. 11.07.2013; опубл. 10.01.2015, Бюл. № 1. - 22 с.

- Чугринов, А. В. Доверенные сеансы связи и средства их обеспечения / А. В. Чугринов // Information Security/Информационная безопасность. - 2010. - № 4. - С. 54-55.

- Юсупов, Р. Можно ли защититься от слежки и кражи данных при использовании информационных технологий?: [презентация на Международной специализированной выставке-конференции по информационной безопасности «Infobez-expo 2013»] / Р. Юсупов. - Электрон. дан. - М., 2013. - 17 с. - Режим доступа: https://www.slideserve.com/melvyn/4087724. - Загл. с экрана.