Классификация фишинга: различные типы и способы реализации атак

Автор: Д. С. Ан, А. С. Зуфарова

Журнал: Informatics. Economics. Management - Информатика. Экономика. Управление.

Рубрика: Системный анализ, управление и обработка информации

Статья в выпуске: 4 (1), 2025 года.

Бесплатный доступ

Социальная инженерия — это способ манипуляции людьми с целью получения конфиденциальной информации или доступа к ресурсам путем психологического воздействия. В отличие от хакерских атак, которые направлены на взлом компьютерных систем, социальная инженерия эксплуатирует человеческие слабости, такие как доверие, любопытство, страх или жадность. Подделка голоса, образа человека, монтаж и создание фейкового видео, сдаваемые в аренду кол-центры с операторами мошенниками, звонки со спецслужб или банка, использование искусственного интеллекта, фишинговые SaaS сервисы — это лишь малая часть современных инструментов мошенников, которые взламывают самого человека, а не системы защиты или машины. Фишинг это самая распространённая и успешная форма кибермошенничества в современном обществе. В условиях постоянно растущих технологий: онлайн-сервисы, приложения, компьютерные и мобильные методы фишинга становятся все более непредсказуемыми и неожиданными для общества. Эти факты подчеркивают значимость проблемы и выявляют потребность в эффективных методах борьбы с фишингом. Данная статья посвящена социальной инженерии – фишингу. Рассматривается типология фишинга и методика атаки, а также сам алгоритм фишинга. Приведены реальные примеры фишинговых атак, и проанализирована текущая ситуация на основе отчетов компании Kaspersky по спаму и фишингу за 2021, 2022 и 2023 годы. Создан и проведен опрос респондентов о знаниях социальной инженерии и сделаны соответствующие выводы.

Социальная инженерия, фишинг, кибератака, обучение, фишинговая ссылка, mail почта

Короткий адрес: https://sciup.org/14132660

IDR: 14132660 | УДК: 004.056 | DOI: 10.47813/2782-5280-2025-4-1-2010-2018

Текст статьи Классификация фишинга: различные типы и способы реализации атак

DOI:

В современном мире, где информационные технологии стремительно развиваются, сложно представить жизнь людей без гаджетов, мессенджеров, всемирной паутины, электронной почты, виртуального пространства. Киберугрозы становятся все более опасными и непредсказуемыми. Вопрос об обеспечении информационной безопасности в обществе приобретает особую актуальную роль.

Одной из наиболее распространенных и опасных форм кибератак является фишинг. С ним сталкиваются почти все пользователи компьютеров и смартфонов и не только. Например, в компании, связанной со строительной областью, был осуществлен взлом и шифрование рабочих компьютеров с помощью электронного письма и вируса-шифровальщика. На восстановление потребовалось около недели и потери составили около 10 млн. рублей. Также описывается случай, который произошел в связи с размещением тендера. Злоумышленники сделали еmаil-рассылку с фишингом. В результате был получен доступ к переписке сотрудников и получена информация о предстоящем тендере, которую передали конкуренту.

В 2020 году по данным Group-IВ хакеры из КНДР атаковали российские оборонные предприятия. Атака произошла через фишинговое письмо. Так же в 2021 был атакован с помощью целевого фишинга АО «Государственный ракетный центр имени академика В.П. Макеева». В апреле 2024 года масштабной атаке подвергся Агрокомплекс им. Н.И. Ткачева, одна из причин взлома это фишинг.

Можно сделать вывод, что никто не застрахован от такой атаки: ни простой пользователь и ни крупная компания со всеми системами безопасности от физических до программных.

О сновные понятия

В последнее время социальная инженерия привлекает внимание специалистов не только по информационной безопасности, но и по психологии. Один из известных исследователей в области социальной инженерии - Кевин Митник. Он является хакером и консультантом по информационной безопасности. В своих книгах «Искусство обмана» (The Art of Deception) и «Искусство вторжения» (The Art of Intrusion) К. Митник раскрывает и описывает подробно используемые психологические методы для манипуляции [1].

Известна книга «Ловушки мышления. Почему разум ошибается в условиях опасности» автора Брюса Шнайера специалиста по кибербезопасности. Автор акцентирует внимание на проблеме доверия и уязвимости поведения человека. Автор книги «Социальная инженерия: искусство хакерских атак» Кристофер Хеднагги предложил практические рекомендации по предотвращению манипуляций в корпоративной среде. В 2007 году издана книга Максима Кузнецова и Игоря Симдянова «Социальная инженерия и социальные хакеры». Это первая, появившиеся на постсоветском пространстве, одна из известных книг по социальной инженерии в контексте информационной безопасности [2].

Также развиваются исследования в научной среде. Джессика Баркер в работе «Cybersecurity ABCs: Delivering Awareness, Behaviours, and Culture» изучает человеческие аспекты информационной безопасности. Рассматриваются пути формирования информационной культуры, отвечая на вопрос, как осведомленность и человеческое поведение в стрессовом и испуганном состоянии способны противостоять атакам социальной инженерии. Исследование, издания книг, написание научных статей в области социальной инженерии указывают на важность формирования информационной культуры и поведения пользователей виртуального пространства. Но также указывает на повышение осведомленности сотрудников для снижения риска атак.

Актуальность темы, обусловлена тем, что многие сотрудники предприятий, фирм и простые пользователи не обладают достаточными знаниями и навыками для распознавания фишинговых атак. А некоторые люди вообще не знакомы с понятием социальной инженерией — фишингом.

Обратимся к определению фишинга. Фишинг (Phishing) – это одна из самых распространенных форм социальной инженерии, которая включает в себя рассылку поддельных электронных писем, сообщений или создание фальшивых веб-сайтов с целью заставить пользователя раскрыть свои личные данные (логины, пароли, номера кредитных карт и т.п.). На рисунке 1, представлены распространённые виды фишинга: массовая рассылка, дипфэковый фишинг, мобильный фишинг, смишинг, вишинг, целевой фишинг [3].

МАССОВАЯ__ РАССЫЛКА

ЗЛОУМЫШЛЕННИКИ РАССЫЛАЮТ ТЫСЯЧИ ПИСЕМ. НАДЕЯСЬ. ЧТО ХОТЯ 5Ы НЕСКОЛЬКО ЧЕЛОВЕК ПОПАДУТСЯ НА УДОЧКУ.

МОБИЛЬНЫЙ ФИШИНГ

ИСПОЛЬЗОВАНИЕ МОБИЛЬНЫХ УСТРОЙСТВ и ПРИЛОЖЕНИЙ для МОШЕННИЧЕСТВА

вишинг

Ц ЕЛЕВОЙ ФИШИНГ

НАПРАВЛЕННЫЕ АТАКИ НА КОНКРЕТНЫХ ЛЮДЕЙ ИЛИ КОМПАНИИ. ТАКИЕ ПИСЬМА ВЫГЛЯДЯТ БОЛЕЕ ПЕРСОНАЛИЗИРОВАННЫМИ И ПРАВДОПОДОБНЫМИ.

ФИШИНГ

В ЭТОЙ ТЕХНОЛОГИИ. ИСПОЛЬЗУЮТ ИСКУССТВЕННЫЙ ИНТЕЛЛЕКТ ДЛЯ СИНТЕЗА РЕАЛИСТИЧНОГО АУДИО ИЛИ ВИДЕО. СОЗДАЕТ УБЕДИТЕЛЬНЫЕ ПОДДЕЛКИ. ИЗМЕНЯЯ ЛИЦА. ГОЛОСА И ДВИЖЕНИЯ РЕАЛЬНЫХ ЛЮДЕЙ смишинг

ЭТО АНАЛОГ ФИШИНГА ЧЕРЕЗ SMS-СООБЩЕНИЯ

ЭТО АТАКИ ЧЕРЕЗ ТЕЛЕФОННЫЕ ЗВОНКИ, КОГДА ЗЛОУМЫШЛЕННИК ПРИТВОРЯЕТСЯ ПРЕДСТАВИТЕЛЕМ БАНКА ИЛИ ДРУГОЙ АВТОРИТЕТНОЙ ОРГАНИЗАЦИЕЙ

Рисунок 1. Виды фишинга

Figure 1. Types of phishing

В этой коварной атаке целью является обман пользователей для получения конфиденциальной информации: пароли, номера кредитных карт, личные данные пользователя и другие интересующие данные. А также, благодаря такой атаке, можно получить доступ к данным крупных предприятий и фирм, что становится актуальным в нынешнее время. Фишинг представляет угрозу не только для пользователей глобальной сети, но и для любой организаций. Хотя у предприятий есть техническая защита, но следует отметить, что именно человек является причиной 74 % инцидентов безопасности в 2024 году [4].

Приведем известные цитаты: «Ключевыми способами проникновения злоумышленников в инфраструктуру остаются фишинг и социальная инженерия, т. е. человеческий фактор» («Ростелеком-Sоlаr»).

«Какие бы ни были технологии, все становится бессмысленно, если сотрудники открывают подозрительные файлы и кликают на фишинговые ссылки ... » (Group-IВ).

«"Врожденной" защиты от фишинга нет ни у одной платформы — это по-настоящему универсальная угроза» («Лаборатория Касперского»).

АНАЛИЗ ДАННЫХ ПО ФИШИНГУ

Исследования, приведенные компанией Verizon Data Breach Investigations за 2023 год, отмечают, что фишинг был причиной 32 % успешных атак в информационных системах.

В отчете Cybint говорится, что 95% всех кибератак начинаются с фишинговых сообщений. Эти статистические данные делают фишинг одним из самых успешных методов атаки и подчеркивают значимость проблемы. Выявляется потребность в эффективных методах борьбы с фишингом.

Мы проанализировали отчеты компании Kaspersky по спаму и фишингу за 2021, 2022 и 2023 года. Данные представлены в таблице 1 и 2 [5].

Таблица 1. Анализ данных фишинга

Table 1. Phishing data analysis

|

Вид действия |

Цифры года 2021 |

Цифры года 2022 |

Цифры года 2023 |

|

Процент спама и фишинга по всему миру |

45,56% |

48,63% |

45,60% |

|

Процент писем в Рунете, которые были спамом |

24% |

52,78% |

46,59% |

|

Процент спамовых писем, отправленных из России |

24,77% |

29,82% |

31,45% |

Таблица 2. Анализ разных данных

Table 2. Analysis of various data

|

Вид действия |

Цифры года 2021 |

Цифры года 2022 |

Цифры года 2023 |

|

Почтовый антивирус заблокировал вредоносные почтовые вложения |

148 173 261 |

166 187 118 |

135 980 457 |

|

Система «Антифишинг» предотвратила попытки перехода по фишинговым ссылкам |

253 365 212 |

507 851 735 |

709 590 011 |

|

Количество попыток перехода по фишинговым ссылкам были связаны с попытками угона Telegram-аккаунтов |

277 497 |

378 496 |

709 590 |

|

Компонент «Защита чатов» мобильных решений «Лаборатории Касперского» предотвратил переходы по фишинговым ссылкам из мессенджеров и Telegram. |

341 954 |

297 840 |

446 760 |

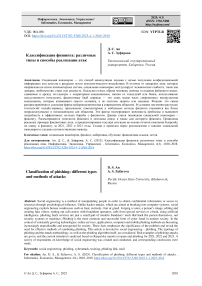

На основе этих данных были построены гистограммы. На рисунки 2 представлена диаграмма спама и фишинга по годам. Первое, что следует отметить, это то, как спам и фишинг по всему миру растет и не спадает. Растет количество писем в рунете в виде спама. Так же выявлена растущая тенденция отправленных фишинговых писем из России.

Диаграмма спама и фишинга по годам

60,00%

в спам и фишинг по всему миру

■ писем в Рунете были спамом

■ всех спамовых писем были отправлены из России

Рисунок 2. Гистограмма спама и фишинга по годам.Figure 2. Histogram of spam and phishing by year.

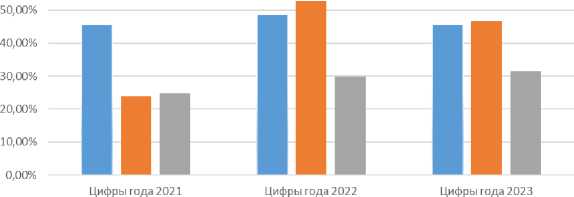

На диаграмме фишинга в электронной почте (рисунок 3) представлена динамика системы «Антифишинг». С 2021 по 2023 гг. происходит рост распространение фишинговых ссылок в электронных письмах.

Диаграмма фишинга в электронной почте

ВСЮ ООО 000

■ Наш почтовый антивирус заблокировал вредоносных почтовых вложений

■ Система «Антифишинг» предотвратила попыток перехода по фишинговым ссылкам

Рисунок 3. Диаграмма фишинга в электронной почте по годам.

Figure 3. Email phishing chart by year .

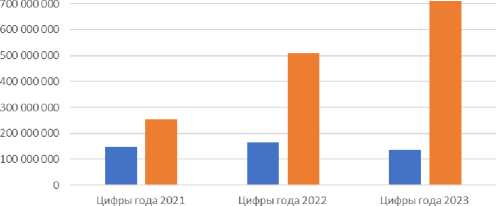

На диаграмме фишинга в мессенджерах (рис. 4), выявлен рост распространения фишинговых ссылок через телефонные мессенджеры (WhatsApp, Viber, Telegram). Это связано с переходом на дистанционную работу и учебу в период Covid 19. С популярностью Telegram связано выявление попыток перехода по фишинговым ссылкам, чтобы взломать и украсть аккаунты Telegram для дальнейшего использование в корыстных целях.

Диаграмма фишинга в мессенджеров

800 000

■ попыток перехода по фишинговым ссылкам были связаны с попытками угона Telegram-аккаунтов

■ Компонент «Защита чатов» мобильных решений «Лаборатории Касперского» предотвратил переходов по фишинговым ссылкам из мессенджеров и Telegram

Рисунок 4. Диаграмма фишинга в мессенджерах по годам.

Figure 4. Phishing chart in messengers by year.

По данным ИА ПРАИМ ущерб от методов социальной инженерии в кибербезопасности в 2019 году в российских компаниях составил 1,26 миллиардов руб.

Простое население более подвержено этим атакам, так как 290 тысяч россиян стали жертвами киберпреступников.

В 2020 году ущерб населения составил 68 миллиардов рублей. В 2019 г потери российской экономики от действий кибератак оцениваются в размере 2,5 трлн рублей [6].

АЛГОРИТМ ФИШИНГА

Рассмотрим более подробный сценарий фишинговой кампании, который представлен виде блок-схемы (Рис.5).

Рисунок 5. Фишинговая компания

Figure 5. Phishing company.

эффективным оружием хакеров при написании фишинговых писем.

Рисунок 6. Запуск фишинговой компания.

Figure 6. The launch of a phishing company.

В первую очередь, идет сбор нужных данных для атаки (происходит разведка, OSINT). Собираются: доменные почты сотрудников, социальные сети, хобби, интересы, доверенные ресурсы компании и многое другое. После сбора актуальных данных, происходит обработка и анализ данных. Вырабатывается нужная стратегия для злоумышленника и запускается фишинговая кампания [7].

На первом этапе, создаются письма шаблоны. Благодаря искусственному интеллекту (ИИ), создание писем ускоряется. Эксперты предупреждают, что ИИ может стать

Сегодня ИИ уже может создавать наиболее убедительные фишинговые сообщения всего за пару секунд, тогда как людям потребуется до 16 часов, чтобы выполнить аналогичную задачу. Поэтому первый этап может значительно сократиться и ИИ может создать большее количество таких писем за короткий срок [8].

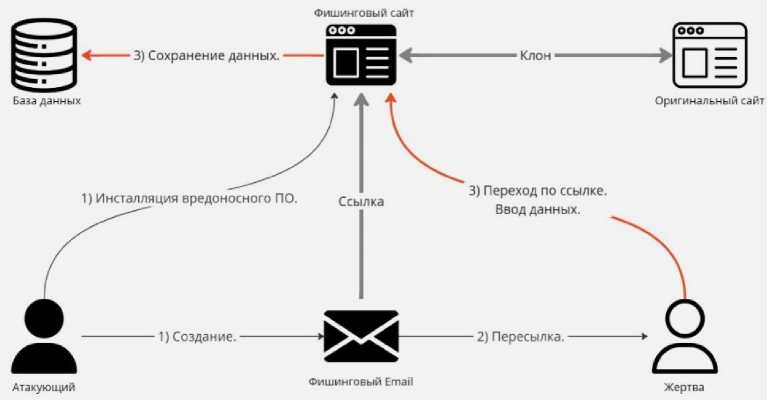

Второй этап — это репликация сайта нужной кампании. Третий этап, это рассылка готовых писем. Четвертый этап сбор статистики. Анализируется, где «рыба» или «крупная» рыба клюнули или нет. Рассмотрим популярную схему фишинговой атаки на основе e-mail (рис. 7).

Рисунок 7. Фишинговая атака на основе E - MAIL

Figure 7. Phishing attack based on e-mail .

В этой схеме участвуют атакующий и жертва (пользователь). Связующее звено между ними — это фишинговое e-mail письмо. Жертва открывает письмо и по ссылке переходит на фишинговый сайт. Вводит нужные данные для идентификации на сайте. Благодаря этому действию, злоумышленник получает конфиденциальные данные жертвы, то есть происходи «слив» данных. Жертва ничего не подозревает и ее перенаправляют на оригинальный сайт. Где она снова вводит свои данные (логин и пароль) и ни о чем не подозревает [9]. Пользователи в основном используют одинаковые логины и пароли на различных месседжах, сайтах (почта, госуслуги, банки). В этом случае могут быть взломаны все возможное ПО, связанное с этими логинами и паролями. Это приведет к непоправимой ситуации (потеря денег, конфиденциальной, личной информации, потеря репутации). В фишинговых письмах могут находиться не только ссылки, но и различные вложения (word-файл, excel-файл, pdf- файл, картинка, QR код и другое) [10].

Существует три вида атаки фишинга по степени массовости: массовая (любой сотрудник получает письмо), таргетированная (персонализированная под компанию, отдел или личности) и смешанная (персонализация, например создаются рассылки для определенной профессии (юрист или бухгалтер) и рассылаются разным компаниям.

ЭКСПЕРИМЕНТ И ОПРОС

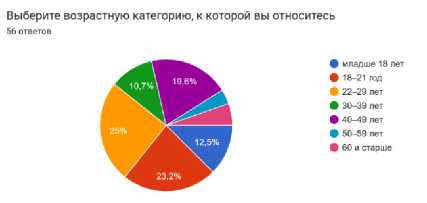

Нами был проведен опрос по социальной инженерии в области распознавания разновидности фишинга. В нем участвовали люди разных возрастов, профессий, компетенций и пола. В исследовании охватили все возрастные диапазоны от подростков до старшего поколения. Число участников младше 18 лет – составило 12,5% опрошенных;18-21 год – 23,2%; 22-29 лет составило 25%; 30-39 лет составило 10,7% ; 40-49 лет - 19,6%; 50-59 лет – было 3,5% опрошенных; 60 лет и старше составило 5,4 %. Диаграмма (рис. 5), показывает соотношение опрошенных.

Рисунок 8. Категория участников.

Figure 8. Category of participants.

В опросе участвовали люди из разной профессиональной области: преподаватели, учащиеся школ и вузов, бухгалтера, экономисты, продавцы, юристы, военнослужащие, профессии связанные с IT и безопасностью. Все люди без исключения пользуются благами 21 века: интернетом, электронной почтой, различными мессенджерами (Telegram, WhatsApp), производят онлайн покупки и многое другое. На диаграмме показаны соотношения профессий, связанных с IT или не имеющих такой связи.

Представлено разделение на две области: связанная с IT - 44,6%; не связана с IT - 55,6 %.

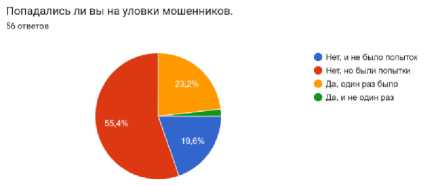

Был задан вопрос, попадались вы на уловки мошенников? 55,4% опрошенных сталкивались с мошенниками. 23,2 % были обмануты и 1,8 % попадались не один раз.

Рисунок 9. Диаграмма опроса «Попадались на уловки».

Figure 9. The "Fell for tricks" survey diagram.

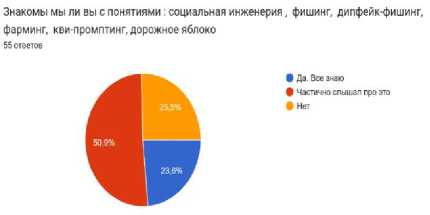

Почти половина 50,9 % опрошенных знакомы с понятиями: социальная инженерия, фишинг, дипфейк-фишинг. С распознаванием фишинговых ссылок не справилось более 80% опрошенных.

Рисунок 10. Диаграмма опроса «Знакомство понятий».

Figure 10. Diagram of the survey "Introduction of concepts".

Из проведенного исследования видно, что большая часть опрошенных не всегда справлялась с заданными тестами по фишингу. Одна четвертая опрошенных совсем не знакома с понятиями фишинга и социальной инженерии. Многие из тестируемых впервые задавались вопросом о том, что такое фишинг и социальная инженерия. Респондентам было интересно поучаствовать в таком исследовании и узнать свои возможности (уязвимости) в данной области. Следующий этап — это организация обучающего треннинга по фишингу для них.

ЗАКЛЮЧЕНИЕ

По результатам исследования отметим, что фишинг – это коварная кибератака, как для простых пользователей интернет-пространства, так и для малого бизнеса и крупных предприятий. Это доказано исследователями в области информационной безопасности, а также подтверждается и результатами, представленными в статье. Так же из проведенного исследования видно, что не все пользователи компетентны в вопросах социальной инженерии и фишинга. В связи с этим, обучение сотрудников, населения методам защиты от фишинга становится неотъемлемой частью стратегии обеспечения безопасности в современном обществе и на любом предприятии. Финансовые потери несут как предприятия, так и физические лица.

Очевидно, что начинать надо с малого: со школ, вузов, техникумов, чтобы на выходе иметь компетентное общество и в будущем компетентных работников различных структур. На уроках информатики необходимо ввести блок, связанный с информационной безопасностью или в рамках уроков обязательно затрагивать тему социальной инженерии. Исследования показывают, что именно человеческий фактор зачастую становится слабым звеном в системе безопасности.

Поэтому разработка эффективной стратегии для обучения сотрудников в области «информационной гигиены» является важной задачей, способствующей повышению общего уровня информационной безопасности, как на предприятиях, так и в обществе в целом.

Обучение сотрудников является ключевым элементом защиты от атак фишинга. Оно должно включать: регулярные тренинги, симуляцию фишинговых атак, инструкции противодействий. Основные цели антифишинговых учений — это обучить пользователей распознавать фишинговые атаки, сообщать о них и избегать их, что поможет защитить их, а также и корпоративную инфраструктуру (элементы структуры) от киберугроз. Важно обеспечить содействие службе ИБ в сборе более качественных показателей и актуальной информации об атаках с использованием электронной почты, чтобы лучше защитить сеть от таких угроз. Рекомендуется проходить обучающие треннинги раз в полгода для своевременного осведомления, так как фишинг принимает множество обликов и может быть очень убедительным. Чтобы защититься, пользователь должен всегда проверять адреса сайтов, не открывать подозрительные письма и не переходить по ссылкам, а также обязательно использовать двухфакторную аутентификацию и придерживаться чек-листа.