Компьютерные преступления и методы борьбы с ними

Автор: Ешенко Р.А., Чуйко О.И.

Журнал: Вестник Хабаровской государственной академии экономики и права @vestnik-ael

Рубрика: Проблемы компьютерных технологий

Статья в выпуске: 2, 2013 года.

Бесплатный доступ

Сегодня, благодаря развитию IT-технологий, виртуальный мир открывает большие возможности для зарабатывания. Однако лишь немногие люди понимают, что есть категория людей, которые получают большие деньги, нарушая законы и права. По мнению авторов, проблема защиты информации от несанкционированного доступа сильно обострилась благодаря широкому распространению глобальных компьютерных сетей.

Короткий адрес: https://sciup.org/14319762

IDR: 14319762

Текст научной статьи Компьютерные преступления и методы борьбы с ними

Сегодня виртуальный мир в связи с развитием IT-технологий, открывает большие возможности для заработка. Однако мало кто задумывается о том, что существует категория людей, получающих большие деньги, преступая через законы и права. На сегодняшний день в бизнес-системе дистанционного банковского обслуживания (ДБО) через каналы связи передаются электронные деньги, по желанию клиент оплачивает услуги ЖКХ через терминалы, покупает шкаф в интернет-магазине, ипользуя при этом платёжную карту, и это далеко не все возможности современного мира [1]. Развитие технологий и увеличение электронных платёжных систем объясняют появление лю- дей, построивших бизнес на аферах на рынке высоких технологий. Время, когда любой желающий занимался взломом веб-страниц, понемногу уходит, на смену этим людям приходят преступные организации, которые профессионально занимаются незаконным получением прибыли. Доходы таких групп иногда переходят границы всевозможных предположений и составляют от 1000 и до 15 – 20 млн дол. ежемесячно. Величина прибыли при минимальных затратах позволяет этим организационным группам реализовывать обширный спектр незаконных действий в сфере разработки технических средств и создании преступных сообществ, благодаря вовлечению в них специалистов из необходимых им сфер деятельности, так как бюджеты позволяют это сделать. Правонарушители привыкли к совершенной безнаказанности и к тому, что единственное затруднение, которое стоит перед ними, – это обход нового технического решения, а не вероятность оказаться на судебной скамье. Именно из-за ощущения абсолютной безнаказанности цены на услуги хакеров в России намного ниже, чем в западных странах [5]. Итак, прибыль преступных сообществ, которые зарабатывают на незаконной деятельности на рынке высоких технологий, давно опередила бюджеты на информационную безопасность больших организаций. Из этого обстоятельства можно сделать заключение о том, что киберпреступность преобладает над IT-безопасностью.

Рисунок 1 – Соответствие процента затрат на ИБ от бюджета ИТ и количества инцидентов на конец 2011 года

Но не всё так плохо, как может показаться. Общие старания бизнеса и правоохранительных органов нередко приводят к действенным результатам, а мошенники несут заслуженное наказание в соответствии с законодательством РФ. В России есть бизнес-структуры, жёстко реагирующие на вторжение в их виртуальную жизнь. Россия, как считают некоторые эксперты, отстаёт от Запада в компьютерной криминалистике, как минимум, на пять лет. На сегодняшний день рассмотрение норм действующего в России уголовного, уголовно-процессуального и административного законодательства де- монстрирует неразвитость, неопределённость и нелогичность нормативной базы. Те же тенденции наблюдаются в научных, методических и учебных трудах по уголовному праву, криминалистике, судебной экспертизе, оперативно-розыскной деятельности и информатике. Помимо государства, от которого зависит очень многое в данной отрасли, отстаёт и корпоративный сектор.

Основными проблемами, которые есть в государстве и плохо защищены законодательно, являются такие: менталитет граждан; отсутствие единой системы синхронизации информации по инцидентам в сфере IT; законы в области IT-преступлений не синхронизированы; отсутствие системы сертификации экспертов; отсутствие общих стандартов по реагированию на инциденты; непригодность множества западных методик к российской реальности. В глобальной сети Интернет есть статистика по делам, которые раскрывают органы внутренних дел: лишь 10 % раскрытых правонарушений – это «высокотехнологичные» преступления, совершённые высококвалифицированными хакерами. Участники преступной организации могут находиться в разных местах земного шара. В различных странах различное законодательство касательно компьютерных преступлений и различные подходы к экспертизе. Преступники это используют. Но подобные ситуации не являются тупиковыми, только приходится тратить намного больше времени на расследование.

Необходимо акцентировать внимание на такой проблеме российских государственных служб, как высокая вероятность появления сообщений о случившемся в прессе, что крайне нежелательно для коммерческих организаций. Ведь сообщение о том, что организацию атаковали хакеры, вследствие чего произошла утечка секретной информации, – это серьёзный удар по престижу компании. Поэтому фирмы предпочитают не рассекречивать информацию о произошедших инцидентах, формируя у преступников чувство безнаказанности. Некоторые организации используют нелицензионное программное обеспечение и по этой причине не могут сообщить об инциденте в государствен- ные спецподразделения до тех пор, пока их собственная работа не будет обеспечена в правовом поле. Важнейшая особенность данной сферы на Западе в том, что она синхронизирована с законодательством и мироубеждением населения. Люди понимают, что такое важность информации и что всякое противозаконное на неё покушение – преступление. Россия ещё от этого далека. Потребуется много времени, нужны основательные изменения, чтобы обеспечить развитие в этой сфере. Но этот процесс неотвратим. Электронное правительство, интернет-проекты – всё это столкнёт государство с киберпреступностью. В настоящее время вопрос компьютерной криминальности актуален для всех подразделений бизнеса [4]. Хакеры, ворующие финансовые средства со счетов, – самый распространенный тип мошенничества. Например, часто случаются DDoS-атаки на системы ДБО, являющиеся прикрытием для снятия денежных средств со счетов населения, что возможно благодаря воровству электронных ключей. Имеются в виду настоящие и объединённые преступления, влекущие за собой прямые финансовые потери.

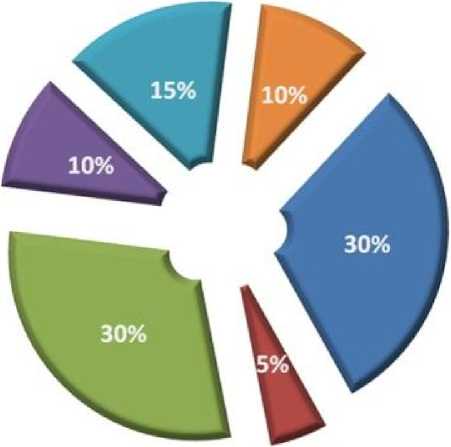

Выделяются основные сферы бизнеса, в которых чаще всего встречаются инциденты компьютерных преступлений [5]:

– банки, кредитные предприятия, электронные платёжные системы;

– страховые организации;

– интернет-магазины;

– большие индустриальные компании;

– компании-бренды;

– сектор малого и среднего бизнеса, применяющий интернет-банкинг.

-

■ Финансовый сектор: Банки, кредитные организации, электронные платежные системы

-

■ Страховые компании

■ Интернетторговля

-

■ Крупные промышленные компании нефтегазового сектора

-

■ Компании - бренды (Западные и российские)

-

■ Сектор малого и среднего бизнеса использующии Интернет-банкинг

Рисунок 2 – Отрасли бизнеса, сталкивающиеся с инцидентами

На сегодняшний день DDoS-атаки – самые актуальные проблемы. Многие думают, что не подвержены их атакам. Это не так. Были инциденты, когда «ломали» защищённые серверы и толстые каналы школьники. Для большинства страховых компаний такие DDoS-атаки влекут за собой полную остановку продаж и остановку работы некоторых подразделений организации. Цена подобных видов нападений – около 300 евро в день. Это несоизмеримо с ценой предохранения.

За 2012 г. поступило более 200 обращений от банков и их клиентов на рассмотрение инцидентов электронной безопасности. Были выделены самые «популярные» инциденты информационной безопасности:

-

– преступления с использованием систем ДБО; похищение и неправомерное использование данных аутентификации;

– атаки на бренд; создание фишинговых доменов, создание интернет-

- ресурсов, компрометирующих бренд или акционеров;

– внутреннее мошенничество с использованием компьютерных технологий, изменение важных платёжных документов и коммерческой информации, воровство массивов информации, разглашение закрытой информации.

В 2011 г. наиболее известными расследованиями были преступления в системах ДБО. Появились группы киберпреступников, занимающиеся в основном похищением ключей и персональной информации для систем ДБО и снятием денежных средств. Во многих ситуациях компрометация паролей и ключей происходит с помощью нелицензионного и вредоносного программного обеспечения, которое может попасть в ПК через Интернет или другие источники. Код или программа показывают, что на ПК осуществляется работа с ДБО, копирует ключи и логины / пароли пользователей, предоставляет данную информацию нежелательным лицам. Были замечены случаи перевода финансовых средств с использованием программного обеспечения для удалённого администрирования, тоже установленного через Интернет.

Ещё популярные расследования в 2011 г. - DDoS атаки. Для людей, занимающихся вопросом расследования преступлений, главное - найти заказчика и привлечь его к ответственности [3].

Если начинается атака на банк, то банк интересует, что это: атака на конкретный банк или массовые атаки. Далее пытаются найти преступников и параллельно минимизировать противодействия на банк. Организации, которые могут обеспечить информационную безопасность, в основном сейчас преследуют одну цель - получение прибыли (так же, как и кибермошенники). Получается своеобразное взаимодействие: все получают прибыль и никто никому не мешает. При этом интернет-преступления обеспечивают сверхприбыли. Если данная ситуация не изменится, то через несколько лет появится новый мир информационных технологий, принадлежащий преступным элементам [2]. Одна из главных задач России - создать культуру расследований. Именно она поможет увеличить уровень раскрываемости и увеличение наказания, что приведёт к уменьшению количества преступлений, как следствие, повысит развитость информационной безопасности. Осознать, что такое воровство информации, многим пользователям информационных систем довольно проблематично. Часто из-за отсутствия нужных инструментов и опыта расследования проводятся непрофессионально и не имеют дальнейших перспектив. Сегодня только прогрессивные западные и российские фирмы готовы к проведению аналогичных расследований.

Очень сильно воздействует на развитие данной сферы менталитет служб информационной безопасности:

-

- не всегда профессионализм работников может помочь в раскрытии преступлений из-за того, что нет возможности отследить закономерность преступлений;

-

- часто отсутствуют специальное оборудование и программное обеспечение для проведения экспертиз вследствие их дороговизны;

-

- расследование преступлений занимает много времени и средств, наблюдается нехватка сотрудников;

-

- некоторые проблемы возникают по вине самих сотрудников информационной безопасности, с которых трудно потом взыскать какой-либо ущерб.

Расследование компьютерных афер -это мощнейшее направление, во-первых, сотрудничащее с зарубежными странами по затруднительным вопросам, во-вторых, производящее рассмотрение пройденных инцидентов и пополняющее базы знаний по кибер-преступности. Такие базы накапливаются многими годами. Если подобное преступление будет расследовать компания, не имеющая должного опыта, то никаких положительных моментов ждать не придётся.

Все виды защиты информации можно разделить на три основных класса:

-

- средства физической защиты, включающие средства защиты кабельной системы, систем электропитания, средства архивации, дисковые массивы и т.д.;

-

- программные средства защиты, в том числе антивирусные программы, системы разграничения полномочий, программные средства контроля доступа;

-

- административные меры защиты, включающие контроль доступа в помещения, разработку стратегии безопасности фирмы, планов действий в чрезвычайных ситуациях и т.д.

Такое деление достаточно условно, поскольку технологии развиваются в направлении сочетания программных и аппаратных средств защиты. Наибольшее распространение такие программно-аппаратные средства получили в области контроля доступа, защиты от вирусов и т.д.

Обеспечение безопасности информации - довольно дорогостоящее мероприя- тие не столько из-за затрат на закупку или установку средств, сколько из-за того, что довольно трудно определить границы разумной безопасности.

Средства защиты информации можно проектировать, покупать или устанавливать только после проведения необходимых анализов риска и определения подходящих типов и уровней безопасности, оценивающих такие факторы, как подверженность появлению нарушения работы, вероятность появления нарушения работы, ущерб от коммерческих потерь, снижение коэффициента готовности системы, общественные отношения, юридические проблемы. Достаточно эффективным методом защиты данных является их шифрование. Такой метод постоянно используется правительственными и оборонными департаментами. Наиболее солидные компании начинают использовать возможности, предоставляемые шифрованием для обеспечения собственной конфиденциальности информации.

Особое внимание с самого момента проектирования сети должно уделяться кабельной системе. Именно кабельная система является причиной более чем половины всех отказов сети.

Достаточно эффективным средством предотвращения потерь информации при кратковременном отключении электроэнергии является установка источников бесперебойного питания.

Необходимо должное внимание уделять также системам архивирования и дублирования информации. Это является одной из важнейших задач по обеспечению сохранности информации в сети. Специалисты рекомендуют всегда хранить дубликаты архивов наиболее ценных данных, особенно на случай пожара или стихийного бедствия. Лучшим способом хранения таких данных будут служить другие помещения или здания.

Проблема защиты информации от несанкционированного доступа особо обострилась с широким распространением локальных, особенно глобальных компьютерных сетей. В компьютерных сетях при организации контроля доступа и разграничения полномочий пользователей чаще всего используются встроенные средства сетевых операционных систем с системами паролей и разграничения полномочий, а также иными возможностями, обеспечивающими первый класс защиты данных. Например, корпорация «Novell» в своём последнем продукте NetWare 4.1 предусмотрела не только вышеперечисленные способы защиты информации, но в том числе ввела возможность кодирования данных по принципу «открытого ключа» (алгоритм RSA) с формированием электронной подписи для передаваемых по сети пакетов данных.

Список литературы Компьютерные преступления и методы борьбы с ними

- Директор по безопасности. 2011. № 8.

- Право и безопасность. 2011. № 2 (39).

- Information Security.Russia: электронный журнал. 2010. Декабрь.

- ru.wikipedia.org/wiki/Компьютерные_преступления.

- www.leta.ru/presscenter/publications/article_692.html/Расследование компьютерных преступлений.