Контроль деятельности персонала и защищенность информационных ресурсов организации

Автор: Максимова Елена Александровна, Цыбулин Анатолий Михайлович, Свищева Марина Николаевна, Витенбург Екатерина Александровна

Журнал: Историческая и социально-образовательная мысль @hist-edu

Рубрика: Социология, психология и менеджмент

Статья в выпуске: 6-1 (28), 2014 года.

Бесплатный доступ

Анализ деятельности сотрудников и защищенности информационных ресурсов организации показал, что контроль за деятельностью сотрудников необходим не только с точки зрения реализации продуктивного рабочего процесса, но и для обеспечения информационной безопасности организации. Контроль эффективности работы персонала предлагается выполнять с помощью специальной методики.

Оценка эффективности, работа пользователей, инсайдеры, методы инвентаризации, конфиденциальные данные, мониторинг, аудит, защищенность, информационная система

Короткий адрес: https://sciup.org/14950331

IDR: 14950331 | УДК: 34

Текст научной статьи Контроль деятельности персонала и защищенность информационных ресурсов организации

Acknowledgement: The study was performed with the funding by the Russian Foundation for Basic Research (RFBR) and the Volgograd region budget funding in the framework of the research project №14-7-97014r_povolzhe_a.

Одной из важнейших задач, решаемой руководителем любой организации, является задача обеспечения рационального использования рабочего времени сотрудниками. Часть работников в течение рабочего дня, кроме выполнения прямых функциональных задач, также занимается своими личными делами, используя электронные ресурсы организации. В ряде случаев это допустимо. Однако данная ситуация может рассматриваться как воровство на рабочем месте: напрямую – за счет использования каналов утечки информации (электронная почта, USB-носители, устройства Wi-Fi) и опасного (вирусы, трояны и др.) для предприятия интернет-трафика, косвенно – за счет упущенной выгоды из-за простоя производственных мощностей, не выполненных в срок работ и т.д.

Утечка конфиденциальной информации может происходить как в результате преднамеренных действий инсайдера-злоумышленника, так и в результате халатности и неправильных действий сотрудников, которые могут даже не иметь доступа к этой информации.

По данным ежегодного исследования института Info Watch [2], более 70% инсайдерских атак приводят к финансовым потерям, а для 30% опрошенных компаний финансовые потери от инсайдерских атак превышают 60% от общих потерь. Опасность инсайдерских атак связана также с тем, что основное внимание в системе обеспечения информационной безопасности уделяется внешним угрозам и многие организации оказываются практически беззащитными перед внутренними угрозами.

Инсайдер может использовать любой из следующих групп каналов утечки информации при внутренних атаках: сетевые, локальные, незаконное завладение носителем – кража (утеря) носителей, компьютеров и мобильных устройств [1]. В частности, электронная почта остается одним из наиболее опасных каналов утечки информации, широко используемым инсайдерами для несанкционированной передачи конфиденциальной информации или ведения вредоносной деятельности [2]. Необходимо учитывать, что, так как через Интернет происходит практически такое же количество непреднамеренных утечек информации, вызванных халатностью сотрудников, то защита Интернет-ресурсов является одной из самых актуальных проблем обеспечения безопасности информации предприятия.

Решение данной проблемы сводится к решению двух основных задач: 1) предотвращение (блокирование) передачи конфиденциальной информации через Интернет; 2) расследование инцидентов, связанных с утечкой информации и неправомерным использованием ресурсов Интернет.

К программным способам ограничения доступа к внешним портам и контроля за их использованием относятся такие известные средства, как Pointsec Protector [3], Device Lock [4], Zlock [5] другие. При соответствующей настройке программных продуктов обеспечивается контроль использования внешних портов. При этом копирование информации из корпоративной сети, как правило, запрещается. К системам физического ограничения доступа к внешним портам и жестким дискам рабочих станций относится способ построения защищенной локальной сети с выносными консолями на оптоэлектронных развязках.

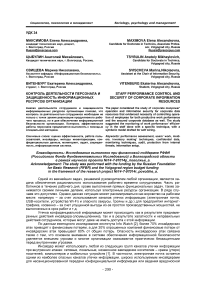

По данным компании Info Wath [2], основными виновниками утечки конфиденциальной информации являются сотрудники организации (75,8% – в небольших и средних фирмах, 44,8% – в крупных фирмах). На рисунке 1 представлено распеределенеие персонала предприятия как виновников утечки информации.

10,2%

40,6%

7,6%

75,8%

6,6%_Ж,

1.0% ^

Небольшие и средние

Крупные

■ Сотрудник

■ Руководитель бывший сотрудник

■ Администратор Персонал контрагента

Рисунок 1. Распределение персонала предприятия как виновников утечки информации Figure 1. The distribution of personnel as heroes of the information leakage

На основании вышеизложенного можно утверждать, что для обеспечения эффективной работы сотрудников предприятий и предотвращения утечки конфиденциальной информации необходимо проводить постоянный контроль деятельности сотрудников при работе с информацией.

Таким образом, актуальными в организации являются следующие задачи: 1) контроль эффективности деятельности пользователей в информационной системе организации в процессе постоянного (периодического) мониторинга и аудита их деятельности; 2) обеспечение информационной безопасности в организации.

В настоящее время используются следующие методы оценки эффективности работы персонала [6]: метод анкетирования, описательный метод оценки, метод классификации, метод сравнения по парам, метод сравнения, метод заданного распределения, метод оценки по решающей ситуации, метод рейтинговых поведенческих установок и др.

Данные методы используют различные инструменты для оценки эффективности работы персонала. Определено, что для проведения автоматизированной оценки эффективности работы персонала наиболее оптимальным является комбинация методов заданного распределения и оценки на основе моделей компетентности.

Оценка эффективности работы персонала имеет своей целью сопоставить реальное содержание, качество, объем и интенсивность труда персонала с эталонными. Эталонные характеристики работы персонала, как правило, представлены в планах, программах и технологических картах работы предприятия. Оценка эффективности базируется на следующих свойствах: количество, качество, время.

Эффективность использования рабочего времени сотрудником ( Э ф ) определяется на основе следующих показателей [7]:

-

1) относительная оценка использования рабочего времени:

Т= ∗ 100%

Tn где Tt – время, затраченное пользователем на выполнение своих должностных обязанностей, Tn– нормативное время работы пользователя;

-

2) относительное количество выполненных работ за время : T t

Q= ∗ 100% ,

Qn где Qt – текущее количество выполненных работ, Qn – требуемое количество выполненных работ;

-

3) относительное качество выполненных работ за время : T t

=∑ ∗ %

1=1

где C n – требуемое качество выполненных работ, C t – текущее качество выполненных работ;

-

4) отсутствие запрещенных действий за время T n :

(4) 0,не обнаружены запрещенные действия

-

{ 1, обнаружены запрещенные действия

-

Анализ формул 1–4 позволяет говорить о проблеме в определении T t .

Из данных формул видно, что величина эффективности может изменяться от 0 до 100%. Больше 100% эффективность может быть только в случае, если пользователь тратит свое личное время для выполнения поставленных задач, при условии средней производительности его труда.

При Т t = T n эффективность работы пользователя соответствует 100%. Данные случаи нуждаются в проверке со стороны руководства, так как достижение подобных результатов может быть связано с нарушением режима работы пользователя и не всегда является однозначно хорошим показателем эффективной работы.

При Т t < T n эффективность работы пользователя менее 100%. Это говорит о том, что во времени работы есть перерывы на другую деятельность. Данный показатель соответствует работе инсайдеров, которые не эффективно используют свое рабочее время.

В этом случае тТ t определяется как:

Список литературы Контроль деятельности персонала и защищенность информационных ресурсов организации

- Защита ресурсов Интернет и расследование инцидентов, связанных с инсайдерскими атаками -Режим доступа:http://www.epos.ua/view.php (дата обращения -11.10.14).

- Глобальное исследование утечек информации за 2011 год /Info Watch -Режим доступа: http://www.infowatch.ru/(дата обращения -11.10.14).

- DLP-система Pointsec Protector. Режим доступа: http://www.misoft.com.vn/(дата обращения -11.10.2014).

- DLP-система DeviceLock. Режим доступа:www.devicelock.com.

- DLP-система Zlock. Режим доступа:www.zlock.ru.

- Федеральный закон от 27.07.2006 № 149-ФЗ «Об информации, информационных технологиях и о защите информации» /Консультант Плюс -Режим доступа: http://base.consultant.ru/(дата обращения -11.10.14).

- Власова Л.А. Защита информации: учебное пособие/Власова Л.А. -Хабаровск: РИЦ ХГАЭП, 2007. -84 с.