Модель оценки компрометации системы с использованием элементов управления знаниями

Автор: Золотарев В.В., Трофимычев И.И.

Журнал: Инфокоммуникационные технологии @ikt-psuti

Рубрика: Школа молодого ученого

Статья в выпуске: 1 (89) т.23, 2025 года.

Бесплатный доступ

В условиях роста числа и сложности кибератак традиционные методы информационной безопасности теряют свою эффективность. Искусственный интеллект, социальный инжиниринг, обфускации атак – для своевременного обнаружения и реагирования на эти угрозы важно не только вовремя идентифицировать угрозу, но и правильно оценить ее критичность, а также ее роль как элемента более комплексной атаки. В данной работе предлагается модель интеллектуальной системы защиты информации, которая будет включать в себя двухступенчатый подход: сначала на основе существующего предприятия создается граф инфраструктуры, который затем обогащается при помощи онтологии предметной области до графа знаний, позволяя собрать в одной структуре как детальную информацию о защищаемой системе и существующих угрозах, так и более абстрактную информацию о взаимоотношениях между объектами. Данный подход позволяет находить более сложные корреляции между событиями и выстраивать общий план сценария атаки.

Информационная безопасность, событие информационной безопасности, графы знаний, интеллектуальные системы, управление инцидентами, оценка уязвимостей

Короткий адрес: https://sciup.org/140312334

IDR: 140312334 | УДК: 004.056 | DOI: 10.18469/ikt.2025.23.1.12

Текст научной статьи Модель оценки компрометации системы с использованием элементов управления знаниями

Одним из ключевых факторов, обеспечивающих способность компании поддерживать высокий уровень защиты своей инфраструктуры в сфере информационной безопасности, является возможность оперативно и всесторонне собирать и анализировать данные о состоянии системы и происходящих в ней инцидентах. Это позволяет не только глубоко исследовать текущие угрозы, но и формировать основу для точного анализа и эффективного реагирования на подобные события в будущем. На настоящий момент наиболее эффективным способом решения данной задачи является связка из SIEM (Security Information and Event Management) + SOAR (Security Orchestration, Automation and Response) систем, однако она имеет некоторые значительные недостатки:

– ограниченное понимание контекста;

– высокая потребность в экспертной оценке;

– сложная настройка системы в каждом индивидуальном случае;

– ухудшение работы при атаке с нескольких сторон, невозможность разглядеть «глобальную картину», уязвимость к обфускации атак.

Для того, чтобы компенсировать эти недостатки в данной работе предлагается модель интеллектуальной системы защиты информации (ИСЗИ) [1], которая позволяет работать с системой одновременно на двух уровнях: первый – топологический – будет использовать сетевой граф для определения физической связи объектов друг с другом, в то время как второй – семантический – будет использовать базу знаний для определения логической связи объектов друг с другом с точки зрения знаний предметной области. Данный подход позволит выйти за рамки привычной детекции инцидентов как отдельных объектов информационной безопасности и перейти к решению задач более общего порядка, таких как:

– определение потенциальных сценариев атаки относительно произошедших инцидентов;

– идентификация группы злоумышленников, ответственных за совершение определенного набора инцидентов;

– прогнозирование целевого узла атаки по уже совершенным инцидентам;

– идентификация атак с обфускацией инцидентов.

Несмотря на то, что использование графов является классическим подходом в сфере информационной безопасности [2], управление знаниями с использованием онтологий предметных областей является сравнительно новым решением в области информационных технологий [3–10].

Базовые элементы системы. Граф сети

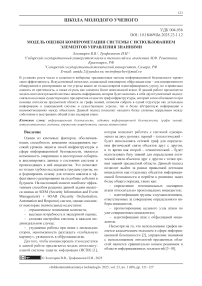

Для начала определим, что мы понимаем под сетевым графом первого уровня, т.е. опишем, что считается компонентами системы, и составим на основе этой информации граф системы. Итак, пусть у нас имеется ориентированный граф системы G ( N , E ), где N – множество элементов системы, E – множество связей между ними. В таком случае множество N в первом приближении будет равно множеству Nву , Nву – множество вычислительных устройств системы (рабочие станции, сервера, коммутаторы, маршрутизаторы и так далее). Соответственно в этом случае множество E будет представлять из себя множество Eву , описывающее все возможные связи между устройствами в сети (здесь учитываются как связи через локальную сеть, так и через внешнюю) (рисунок 1).

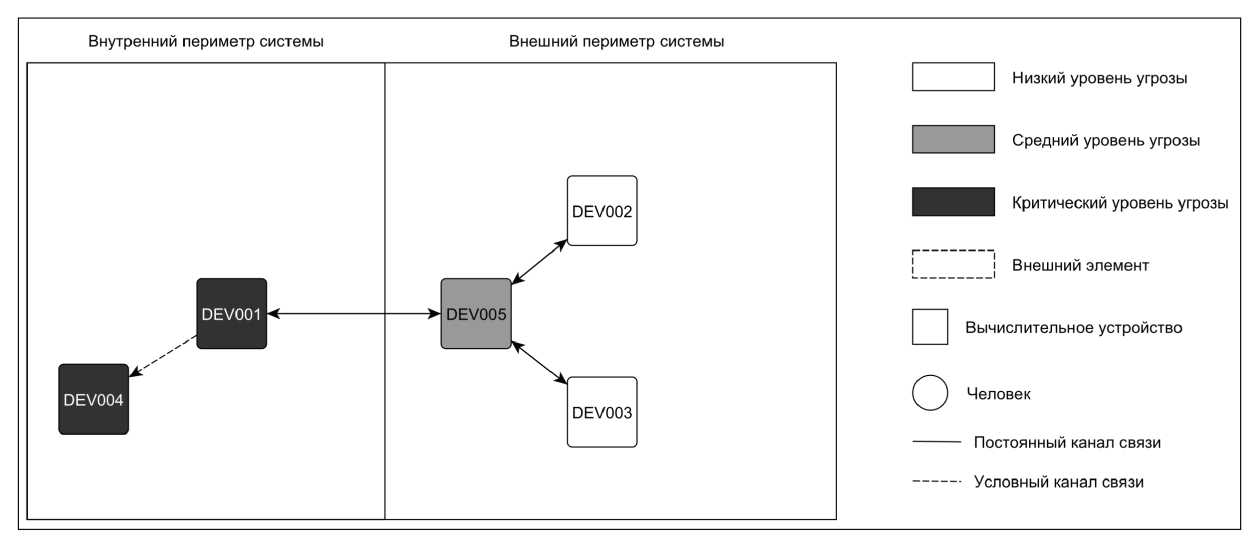

Несмотря на то, что вычислительные устройства составляют часть любой современной инфра- структуры, современные тенденции стратегий злоумышленников говорят о том, что наиболее уязвимым звеном в любой защищаемой инфраструктуре все еще является человек. Для того, чтобы учесть данный фактор, расширим множество N, добавив в него элементы множества NC , где NC – множество сотрудников компании, имеющих возможность взаимодействовать с данной инфраструктурой. Далее соответствующим образом расширим множество E , добавив в него элементы EC , где EC – возможность сотрудников контактировать между собой и вычислительными устройствами в сети. Здесь так же нельзя забывать о том, что сотрудники могут взаимодействовать с вычислительными не только напрямую, используя специальные интерфейсы (такие как мышь, экран, клавиатура), но и при помощи вспомогательных элементов, таких как внешние запоминающие устройства (ВЗУ) (рисунок 2).

Рисунок 1. Граф системы в первом приближении

Рисунок 2. Граф системы, включающий в себя сотрудников

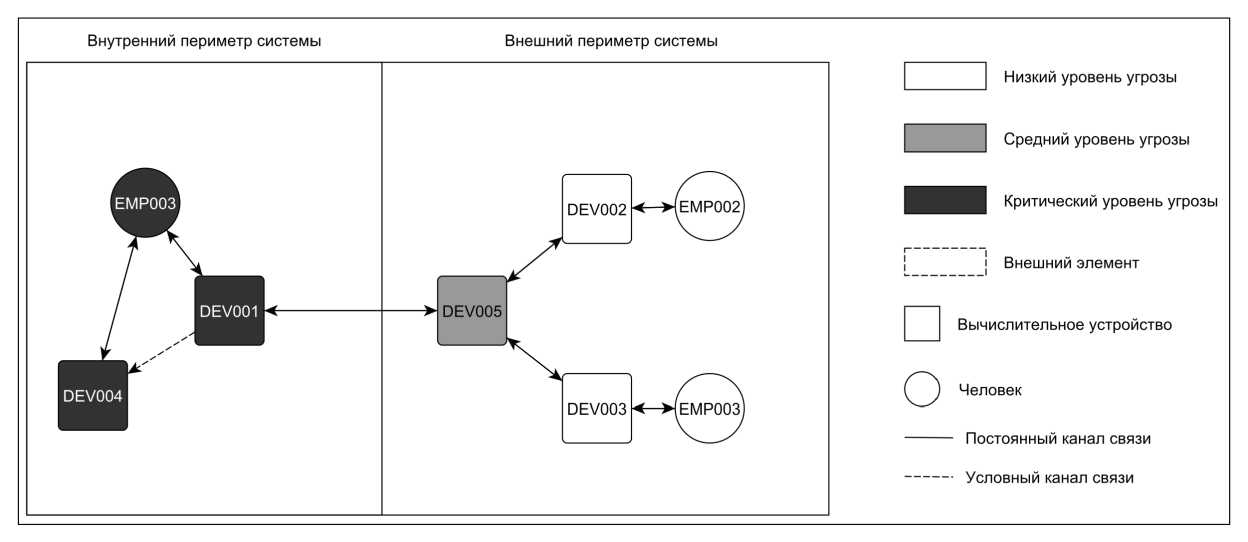

Наконец, для корректного отражения действий злоумышленников следует ввести фиктивные внешние узлы Nф и соответствующие им связи Eф . Следует также учесть, что некоторые ребра в графе G могут обладать свойством условности, т.е. появляться и исчезать в графе в зависимости от определенных условий (рисунок 3).

Обогащение графа при помощи базы знаний. Граф знаний

Для перехода от структурного представления инфраструктуры к контекстно-ориентированному анализу система дополняется семантическим слоем – базой знаний D , интегрируемой с сетевым графом. Этот двухуровневый подход позволяет не только отображать физические связи между объектами, но и моделировать их функциональные, ролевые и операционные взаимоотношения, что критически важно для прогнозирования угроз и оценки уязвимостей. В зависимости от типа элемента сетевого графа информация о нем может различаться, но при этом она должна отражать основные характеристики объекта. Предполагаемый список характеристик с учетом имеющегося сетевого графа может включать в себя следующие элементы:

-

1. Люди (сотрудники):

– уникальные идентификаторы (ID, биометрические данные);

– привилегии (доступ к устройствам, управление учетными записями, работа с программным обеспечением (ПО));

– контекст активности (расписание работы, шаблоны поведения, должность, связь с отделами).

-

2. Вычислительные устройства:

-

– уникальный идентификатор устройства (серийные номера компонентов);

-

– параметры устройства в сети (MAC-адрес, IPv4/IPv6);

-

– техническая спецификация (центральный процессор, оперативное запоминающее устройство, дисковое пространство, тип устройства);

-

– программная среда (операционная система, установленное ПО, сетевые службы);

– защита системы (наличие EDR/XDR-реше-ний, журналы аудита, доступ к корпусу устройства).

-

3 . Связи между вершинами графа:

-

– тип связи (сетевая, логическая, социальная);

-

– атрибуты безопасности.

Информация, представленная в базе знаний, будет использоваться для сопоставления с характерными особенностями сценариев, чтобы своевременно и точно оценивать вероятность компрометации системы, а также выявлять наиболее критичные узлы с точки зрения информационной безопасности.

Базовые элементы атаки на систему

Рассмотрим потенциальную атаку на любую инфраструктуру. Минимальным элементом атаки на систему является инцидент информационной безопасности. Инцидентом информационной безопасности (ИБ), в свою очередь, является нежелательное событие, компрометирующее один или несколько элементов системы.

В то время как компрометация вычислительных устройств и каналов взаимодействия между ними является достаточно изученной областью и данную информацию можно получать, используя специальные системы управления событиями и анализ траффика сети, в свою очередь, определение компрометации узла, представляющего из себя сотрудника, является достаточно нетриви-

Рисунок 3. Финальная версия графа

альной задачей [11]. Тем не менее, для данного исследования можно определить компрометацию сотрудника следующим образом: при работе человека с вычислительным устройством при помощи специальной системы его показатели (движение глаз, скорость работы, мимика и т.д.) и в случае превышения ими заранее заданных показателей или выполнения действий, нехарактерных для сотрудника и рабочего процесса (открытые лишнего порта, изменение параметров работы системы и т.д.), то делается вывод о компрометации как самого узла, представляющего сотрудника, так и всех связанных с ним ребер.

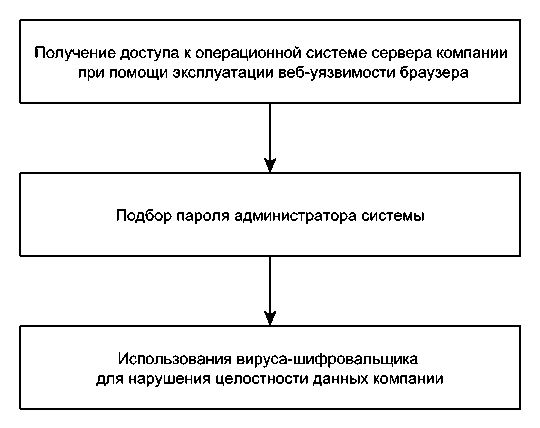

Определив понятие компрометации, можно сформулировать более точное определение атаки на систему. Сам по себе инцидент ИБ хоть и может представлять угрозу для системы, но обычно все же является составным элементом уже более сложного элемента – сценария атаки. Сценарий атаки представляет из себя последовательность действий злоумышленников, несущую в себе определенную цель – чаще всего добиться компрометации конкретного элемента системы, либо всей системы в целом. С точки зрения описанной модели сценарий атаки представляет из себя множество инцидентов ИБ, которые должны быть связаны с определенными элементами системы, причем некоторые из них должны произойти в строго определенном порядке (рисунок 4).

В рамках описываемой задачи будем считать, что множество всех потенциально существующих сценариев атаки содержится в отдельно хранимой базе знаний Attack Scenario ( AS ), доступной для постоянного взаимодействия с системой. Примером такой базы знаний можно считать матрицу ATT&CK [12].

Схема взаимодействия элементов модели

Суммируя все вышесказанное, можем утверждать, что математическая модель инфраструктуры GI представляет из себя набор следующих структур:

-

1. Ориентированный сетевой граф инфраструктуры G .

-

2. База знаний информационной безопасности D .

-

3. Список инцидентов информационной безопасности I , произошедших с системой с начала процесса моделирования.

-

4. База знаний A S, включающая в себя информацию о всех известных на данных момент сценариях атаки.

На этапе построения модели информация о графе G обогащается информацией из базы знаний D , образуя граф знаний KG . Таким образом мы получаем графовое представление инфраструктуры компании, где каждый элемент с одной стороны является элементом сетевой модели, а с другой – экземпляром некоторой структуры из глобальной базы знаний. Такой подход не только расширяет контекстную информацию о каждом узле, но и позволяет оценивать информацию о системе с точки зрения ее «полезности». Далее рассматривается информация об инцидентах I и подбираются наиболее вероятные сценарии атаки AS . Наконец, ключевым этапом является сопоставление участков графа знаний KG и вероятных сценариев атаки AS для определения вероятности компрометации системы, а также указания на наиболее уязвимые в конкретной ситуации узлы (схема взаимодействия элементов модели на рисунке 5).

Рисунок 4. Сценарий атаки, состоящий из трех инцидентов

Исходя из представленного выше описания модели, задачу исследования можно сформулировать следующим образом: необходимо определить функцию p = p(G, I, AS, D), возвращаю- щую вероятность компрометации системы при заданных начальных условиях. Предварительно, функция может иметь следующий вид:

p = p ( G , I , AS , D ) = P

( l AS ' l

U AS i=1

( As i ^

AS ' = P U ASP j ;

m

ASP' L ■" ■ , ij n

L k=1аик

где AS I – множество событий реализации сценариев атак, для которых релевантен хотя бы один произошедший инцидент из множества I ;

ASPiI – множество событий реализации вариантов развития сценария атак AS i I ;

a ijk - коэффициент значимости реализации конкретного инцидента.

Расширение задачи имеет несколько потенциальных векторов развития:

Во-первых, можно модифицировать цель задачи таким образом, чтобы функция p возвращала не только вероятность компрометации системы, но и элемент системы, который с учетом имеющихся заданных условий будет являться ключевым для защиты системы от компрометации.

Во-вторых, задачу можно перевести от статической к динамической: все или некоторые элементы системы ( G , I , AS , D ) могут изменяться во времени. Данный вопрос предполагает не только то, что элементы могут изменяться в различной последовательности, но и тот факт, что для самих изменений могут требоваться различные периоды времени.

Заключение

В данной работе была рассмотрена модель интеллектуальной системы оценки вероятности компрометации инфраструктуры, основанная на элементах управления знаниями. Данный подход позволяет получить некоторые преимущества по сравнению с классическим подходом SOAR (Security Orchestration, Automation and Response) систем, а именно:

-

1. Автоматизация процесса: по сравнению с классическими SOAR системами данный подход менее требователен к индивидуальным настройкам под конкретную инфраструктуру.

-

2. Контекстный анализ данных: использование графа знаний позволяет при помощи единого подхода анализировать данные из различных источников.

-

3. Интеллектуальный анализ атак: использование элементов управления знаниями дает возможность не только использовать данные из различных источников, но и анализировать их на предмет «полезности», что показывает высокую эффективность во время обфусцированных атак или атак с нескольких сторон.

Тем не менее, перед практической реализацией данной модели необходимо решить несколько важных задач:

-

– определить точный формат и структуру баз знаний D и AS ;

-

– какие методики покажут наибольшую эффективность для анализа графа знаний KG в контексте поставленной задачи;

-

– что при использовании данной модели считать за вероятность компрометации системы p = p ( G , I , AS , D ).