Нормирование требований к характеристикам программных систем защиты информации

Автор: Скрыпников А.В., Хвостов В.А., Чернышова Е.В., Самцов В.В., Абасов М.А.

Журнал: Вестник Воронежского государственного университета инженерных технологий @vestnik-vsuet

Рубрика: Информационные технологии, моделирование и управление

Статья в выпуске: 4 (78), 2018 года.

Бесплатный доступ

Статья посвящена решению научной проблемы разработки теоретических основ и технологии обоснования количественных требований (норм) к программным системам защиты информации (ПСЗИ). Основой современной теории защиты информации является классификационный подход. При использовании классификационного подхода требования к ПСЗИ задаются как совокупность функциональных требований необходимых к реализации для определенного класса защищенности. При этом, понятие «эффективность защиты информации» не рассматривается. Противоречие между качественным классификационным подходом при формировании требований к ПСЗИ и необходимостью использовать их количественные характеристики при разработке автоматизированных систем (АС) в защищенном исполнении потребовали разработки нового нормативного подхода обоснования требований к защите информации. Нормативный подход основывается на системном рассмотрении проблемы, при котором проводится анализ взаимодействия элементов АС друг с другом и оценивается влияние ПСЗИ на АС в целом, а также проводится анализ поставленной цели безопасности информации (БИ)...

Защита информации, автоматизированная система, система защиты информации, несанкционированный доступ, информационная безопасность, фстэк россии.

Короткий адрес: https://sciup.org/140244320

IDR: 140244320 | DOI: 10.20914/2310-1202-2018-4-96-110

Текст научной статьи Нормирование требований к характеристикам программных систем защиты информации

Современное состояние теории защиты информации можно характеризовать как противоречивое. Развитие методов и реализуемых способов защиты информации в последнее десятилетие можно характеризовать как бурное. При этом множественность аппаратных и программных платформ АС, подлежащих защите, потребовали стандартизации и унификации разнообразных методов и способов защиты информации. Стандарты и другие нормативнораспорядительные документы в рассматриваемой области в настоящее время играют роль методических документов, концентрирующих обширные знания экспертов и обобщающих существующие методы и средства обеспечения информационной безопасности. В России основой для решения задач защиты информации являются руководящие документы Федеральной службы технического и экспортного контроля (ФСТЭК) [1–3]. Задание требований в соответствии с [1–3] заключается в сопоставлении его с одним из заданных классов защищенности. Подобный подход применен в международном стандарте «Общие критерии оценки безопасности информационных технологий» ISO/IEC 15408: 1999. «Информационная технология – Методы и средства защиты информации – Критерии оценки безопасности информационных технологий» «Общие критерии» (OK). Место класса в OK занял профиль защиты (ПЗ) [4].

Анализ документов [1–4] показывает, что современные методы формирования требований к безопасности информации базируются на классификационном подходе. Рассматриваемый подход ориентирован на обеспечение полноты и непротиворечивости защиты информации и не рассматривает категорию эффективность .

Таким образом, налицо оказывается проблема, состоящая в том, что учет уровня БИ при проектировании АС не находит прямого отражения в практике при обосновании требований к ПСЗИ в методах обоснования требований, используемых в настоящее время.

Теоретический анализ

В статье проанализированы существующие методы обоснования требований к ПСЗИ и разработан нормативный метод, основанный на анализе понятия «эффективность защиты информации» и взаимосвязи системы защиты и защищаемой АС.

Причина отсутствия учета характеристик эффективности защиты информации при проектировании АС в практике в методах, используемых в настоящее время, лежит в принципиальных теоретических трудностях применения существующих методов обоснования требований к ПСЗИ, особенно из-за отсутствия механизмов полного и достоверного подтверждения качества обеспечения защиты и нормативно-методического обеспечения в области показателей и критериев. Природа этих трудностей может быть определена как противоречие между необходимостью опираться при построении АС в защищенном исполнении на строго научные методы анализа и синтеза ПСЗИ, во-первых, как методологической основы современной системотехники, а во-вторых, исходя из требований самого процесса проектирования и построения АС, и обоснованием требований, базирующихся на качественном формировании перечня требуемых к реализации функций безопасности, обеспечивающих только полноту, достаточность и непротиворечивость защиты информации и никак не связанных с категорией эффективность .

Разрешение рассмотренной проблемы в рамках традиционного классификационного метода невозможно. В качестве решения авторам видится необходимость разработки теоретических основ и технологии обоснования количественных требований (норм) к ПСЗИ на основе оценки эффективности защиты информации, обеспечивающих максимальный уровень защищенности при минимальном влиянии системы защиты на эффективность АС. При этом необходимо рассмотреть вопросы эффективности в условиях реализации полного множества угроз безопасности информации.

Таким образом, цель статьи – разработка и исследование нормативного метода обоснования требований к БИ АС, обеспечивающего возможность синтеза и анализа СЗИ с использованием количественных показателей и учитывающего архитектурные особенности реализации защищаемой системы в условиях реализации полного множества угроз.

Модели и методы нормативного метода обоснования требований к ПСЗИ

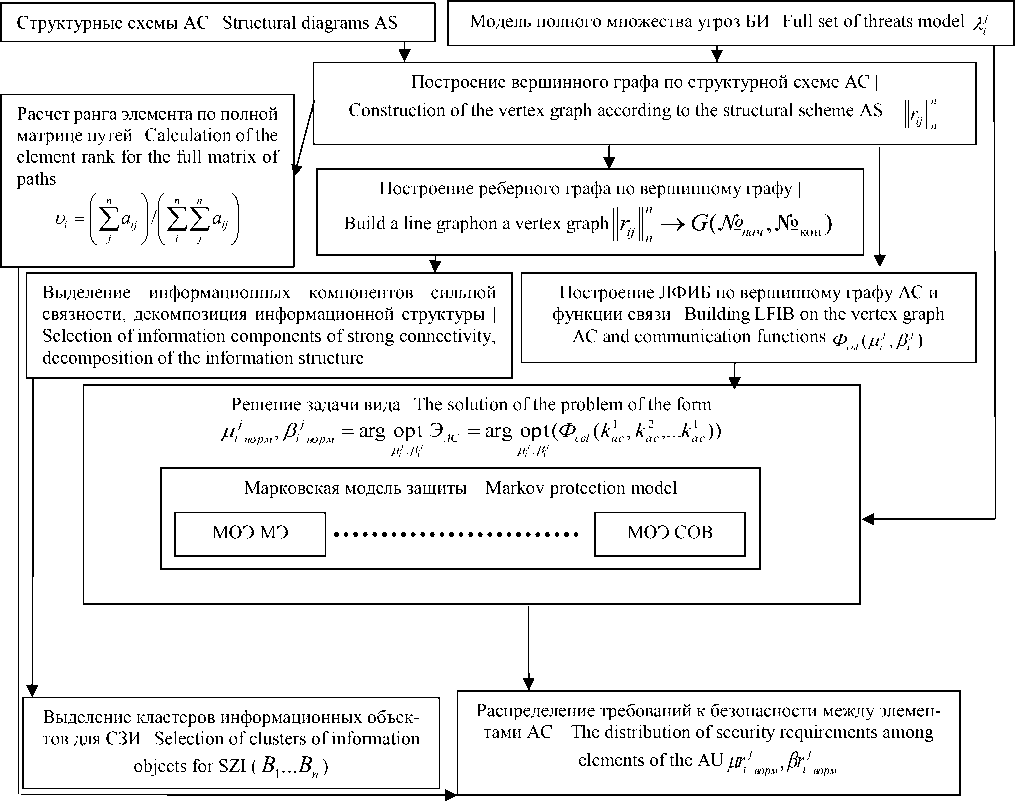

В обобщенном виде технологию обоснования требований к СЗИ с использованием предлагаемого нормативного метода можно представить в виде, показанном на рисунке 1.

Рисунок 1. Технология обоснования требований к безопасности информации АС

Figure 1. Technology of justification of information security requirements

Решение задачи нормирования требований к БИ АС предлагается искать классическими методами теории принятия решений [5].

Примем постулат, что эффективность АС характеризуется вектором частных показателей Q = { Q , Q 2 ••• Qk } . Совокупность A альтернативных вариантов СЗИ А = { A , A.An } характеризуется множеством остаточных рисков по каждой возможной угрозе БИ, которые можно выбрать при построении АС. На выбор того или иного решения оказывают влияние объективные условия, представляемые в задачах принятия решения в виде множества возможных состояний природы W = { W j, w . — wm , } , одно из которых w будет иметь место в действительности при реализации выбранного альтернативного варианта СЗИ, имеющего смысл варианта совокупности угроз БИ.

Для АС, эффективность которой характеризуется вектором частных показателей Q , имеется совокупность А альтернативных вариантов ПСЗИ. На выбор того или иного решения оказывают влияние объективные условия, представляемые в задачах принятия решения в виде множества состояний природы W , одно из которых будет иметь место в действительности при реализации выбранного альтернативного варианта. Вариант W в задаче выбора имеет смысл возможного варианта совокупности угроз БИ.

Другой фактор, влияющий на выбор альтернативы варианта ПСЗИ A , – последствие принимаемого решения, являющегося числовой характеристикой эффективности автоматизированной системы, получаемой в условиях реализации угроз безопасности информации.

Другими словами, последствие есть функция, определенная на множестве альтернатив вариантов ПСЗИ (множестве вариантов остаточных рисков) и на множестве совокупности угроз БИ. Таким образом, для каждой альтернативы a и для каждого состояния природы w определим последствия в виде полезности (достижимого уровня эффективности АС, связанного, в свою очередь, с понятием эффектив-

Ae ности ПСЗИ, т. е. Q^ : (A *W )^,W eW^R ). нсд доп

Значения показателей эффективности АС играют роль платежей теории игр.

Для каждого частного показателя эффективности АС можно составить матрицы платежей задачи принятия решения с m возможными вариантами построения СЗИ и n состояниями природы (совокупностями реализаций угроз БИ) c соответствующими оптимальными ζ в смысле критерия ζ решениями a следующего вида [5]:

6 1нсд( ^ 1 , ^ 1 ) ■" 6 1нсд (^ 1 ,^ п )

: ^ : ^

Q 1Hcg( ^ m , W 1 ) 6 1нсд( а m , ^ n )

^ 2нсд( ^ 1 ,^ 1 ) . ^нсд^Ъ ^ п )

: ^ : ^ ^2

^ 2нсд( ^ т , ^ 1 ) . ^ 2нсд( ^ т , ^ n )

6 кнсд( ^ 1 ,^ 1 ) . б кнсд^Ъ ^ п )

6 кнсд( ^ т , ^ 1 ) . Q kнсд(G m , ^ n )

^« E

Я K

Выбор критериев ζ для решения задачи оптимизации для каждого показателя эффективности АС осуществляется в условиях неопределенности принятия решения (игра с природой) из-за необходимости получения норм безопасности применительно ко всем возможным условиям эксплуатации АС. То есть исходя из принципа максимизации энтропии, заключающегося в том, что в ситуациях, когда распределение вероятностей или значения вероятностей неизвестны, их задают, исходя из следующего утверждения: система находится в равновесии, когда энтропия максимальна, что соответствует полному беспорядку. То есть все возможные состояния природы равновероятны. Принцип максимизации энтропии также соответствует равновесному и наиболее вероятному состоянию системы.

При принятии решения в условиях неопределенности вероятностное распределение, соответствующее состояниям w , либо неизвестно, либо не может быть определено. Этот недостаток информации обусловил одновременное использование следующих критериев:

-

• критерия Лапласа;

-

• минимаксного критерия (критерий Вальда);

-

• критерия Сэвиджа.

Выбранные критерии отличаются по степени консерватизма в отношении неопределенности исходных данных [6–8].

Критерий Лапласа опирается на принцип недостаточного основания, сформулированный Я. Бернулли, который гласит, что, поскольку распределение вероятностей состояний неизвестно, нет причин считать их различными. Следовательно, используется оптимистическое предположение, что вероятности всех состояний природы равны между собой. Максиминный (минимаксный) критерий основан на консервативном (осторожном) отношении к неопределенности и сводится к выбору наилучшей альтернативы из наихудших альтернатив. Критерий Сэвиджа стремится смягчить консерватизм минимаксного (максиминного) критерия путем замены матрицы платежей матрицей потерь. Значение нормированных значений характеристик СЗИ из полученной совокупности оптимальных в смысле критериев ζ значений характеристик СЗИ a !z, a ^ ^ а ^ , полученных для частных показателей эффективности АС Q ! Hcd Q2 нсд ...<2 кнс д , может быть получено исходя из анализа комплексного показателя эффективности АС.

При проведении синтеза множества W требуется проведение анализа множества угроз безопасности информации. При этом необходим подробный анализ наиболее полной совокупности угроз. При синтезе множества W [9] в качестве основополагающей конструкции формальной модели выступает иерархическое дерево G = (L, E), где L = {l} - множество вершин логического дерева реализации угрозы, E = {Es}, E e L - множество дуг дерева. Каж- дая вершина дерева G ассоциируется с каж- дым действием по реализации угрозы. Корень дерева обозначает конечную цель информационной атаки. Каж- дый вариант реализации угрозы БИ можно представить множеством возможных путей Gp = {gP }, где каждый путь gp представляет собой последовательность дуг ( ex, e2,-••e„), вида e; = (|, lj), | e L, lj e L . При этом конечная вершина дуги l одновременно является начальной вершиной дуги l . В качестве начальной вершины пути могут выступать листья дерева G . В качестве конечной вершины – корень дерева G . Если каждой дуге дерева сопоставить параметр, имеющий смысл времени реализации действий по реализации этапа угрозы, тогда формальная модель угрозы БИ будет иметь следующий вид:

G = ( L, E, Tg ),

L = {li, l2,^ln } ,

E = ((10, lit01,l0,l2102,-Д, Ijtj , где tij – время реализации, соответствующее дуге дерева атаки ij ; T – среднее время реализации всего логического дерева реализации атаки.

Среднее время реализации связано со временем реализации действий по реализации этапа угрозы БИ, соотнесенного с дугой ij в соответствии со следующим математическим соотношением:

TG = p ^t tU

P ijeGp где P – количество путей логического дерева реализации угрозы БИ.

Построенные с использованием предложенного подхода логические деревья основных видов реализаций угроз БИ, содержащихся в [10, 11], а также расчеты с оценкой их среднего времени реализации, разработаны в [12, 13].

При проведении оценок параметров времени реализации угроз БИ в качестве исходных данных возможно использовать данные, содержащиеся в базах знаний, накапливающих информацию о реализациях угроз. Такие базы знаний ведутся ФСТЭК России и зарубежными организациями, регулирующими вопросы защиты информации (NIST, MITRE, DARPA).

Второй совокупностью исходных данных задачи нормирования требований к ПСЗИ является реакция АС на реализованные угрозы БИ (модель защиты). При разработке модели защиты использовалась заданная в явном виде в Общих критериях [4] и неявном виде в руководящих документах ФСТЭК [1, 3] модель с полным перекрытием (периметровая модель).

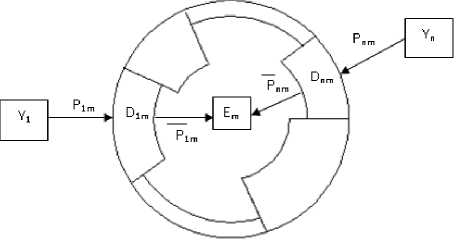

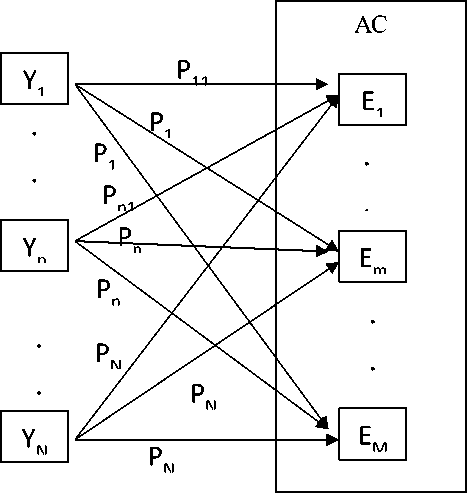

В основу модели защиты информации положено агрегированное представление АС. Основные элементы периметровой модели и двудольный граф реализации множества угроз БИ представлены на рисунках 2, 3.

Рисунок 2. Основные компоненты периметровой модели безопасности информации

Figure 2. The main components of the perimeter security information partition

Рисунок 3. Двудольный граф реализации множества угроз БИ

Figure 3. Bipartite graph of the implementation of a variety of safety of information threats

Подробный содержательный анализ компонентов безопасности, представленных на рисунках 2, 3, проведен в [14]. Формальное описание двудольного графа, представленного на рисунке 3, можно реализовать на основе теории динамического конфликта [15]. Теория динамического конфликта в сочетании с теорией случайных процессов позволяет разрабатывать математические модели динамики функционирования сложных иерархических систем, отвечающих требованиям по адекватности и точности получаемых результатов. Основная идея построения вероятностной модели динамического конфликта заключается в переходе от независимого описания функционирования противоборствующих сторон безусловными вероятностно-временными характеристиками (ВВХ) к описанию их взаимодействия конфликтно-обусловленными ВВХ, отражающими

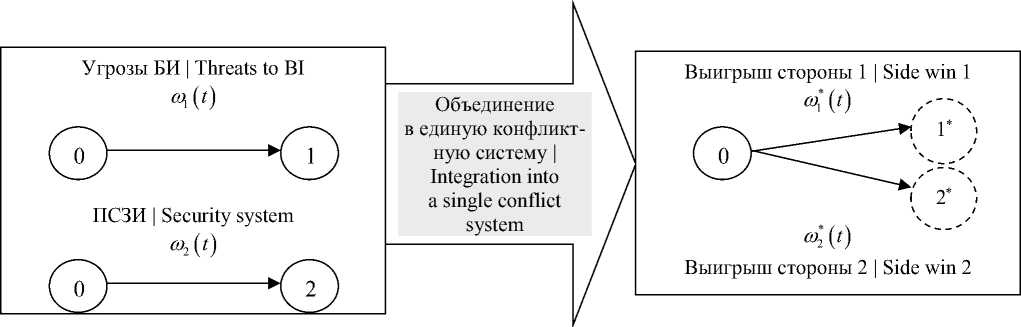

выигрыш одной из сторон в случае опережающего выполнения ею своей задачи. В качестве ВВХ динамического конфликта используются конфликтно-обусловленные плотности распределения вероятности (ПРВ) выигрыша конфликтующих сторон (рисунок 4) .

S 0 – АС функционирует в режиме информационной безопасности;

-

S 2 0 – этап анализа сетевого трафика завершен, начало этапа – активное сканирование СВТ и их IP портов;

-

0 – начальное состояние процессов независимого функционирования ПСЗИ и реализации угрозы БИ;

-

1,2 – конечное состояние процессов независимого функционирования ПСЗИ и реализации угрозы БИ (сторона 1 (2) выполнили свою задачу);

-

1*, 2* – конечное состояние динамического конфликта, соответствующее выигрышу стороны 1, 2 (угроза БИ реализована раньше, чем ПСЗИ выполнила защитные функции, ПСЗИ выполнила защитные функции раньше, чем реализована угроза БИ);

-

<ц ( t ) , <у2 ( t ) - безусловные плотности распределения вероятности (ПРВ) времени реализации угрозы БИ выполнения защитных функций ПСЗИ;

(ц ( t ) - конфликтно-обусловленная ПРВ времени реализации угрозы БИ;

-

<у * ( t ) - конфликтно-обусловленная ПРВ времени выполнения защитных функций ПСЗИ

Рисунок 4. Вероятностная модель динамического конфликта ПСЗИ – угроза БИ:

Figure 4. Probabilistic model of dynamic conflict protection system – security threat:

Аналитическое решение исходной системы интегро-дифференциальных уравнений, представленных на рисунке 4, для произвольного распределения вероятностей является достаточно сложной задачей, поэтому целесообразно упрощенное рассмотрение динамической модели конфликта в марковском приближении [16, 17].

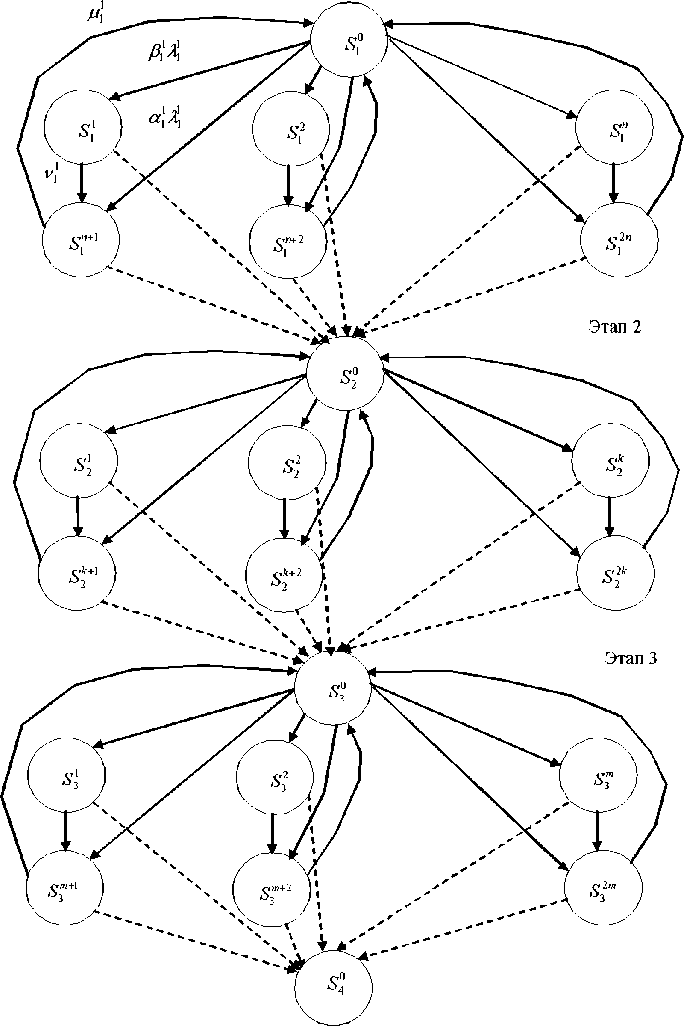

Марковская модель защиты информации в АС, разработанная на основе [9, 12, 13, 16, 17], представлена на рисунке 5.

На рисунке 5 отражены последовательные этапы реализации НСД.

Этап 1 – анализ сетевого трафика при ведении пассивной предварительной фазы НСД.

Этап 2 – активное сканирование СВТ и их IP портов.

Этап 3 – внедрение средств программнотехнического воздействия на СВТ (внедрение «эксплойтов» и «руткитов»).

S – этап активного сканирования завершен, начало этапа внедрения средств программно-технического воздействия на СВТ (внедрение эксплойтов и руткитов).

S 4 0 – достигнута цель НСД, в СВТ внедрены средства программно-технического воздействия.

S 1 – реализован первый способ анализа сетевого трафика, средства ЗИ от НСД не обнаружили первый способ анализа сетевого трафика.

S n + 1 - средства ЗИ от НСД обнаружили первый способ анализа сетевого трафика, осуществляется его нейтрализация.

Этап 1

Рисунок 5. Марковская модель защиты информации в АС

Figure 5. Markov model of information safety

-

2 nn+2 nnc-

- Состояния S , S , S , S аналогичны состояниям S 1, Sn+1 применительно ко второму способу (n способу анализа сетевого трафика).

1 k+i+1 2 k++2 kk22 k

Состояния S , S , S , S , S , S , c 1 mm+1 c*2 c*m+2 mm2+ m

S , S S , S , S , S аналогичны

1c состояниям S , S применительно к 2-му и 3

му этапам НСД и k способам активного сканирования, m способам внедрения средств программно-технического воздействия на СВТ.

Переходы S / * 0 в состояния S 0 являются безвременными и отражают процесс перехода к следующему этапу НСД по достижению предыдущего.

При допущении экспоненциального распределения времени перехода процесса из состояния в состояние решена система алгебраических уравнений относительно стационарных вероятностей состояний.

Результирующее математическое выражение, являющееся основой для методики комплексной оценки эффективности СЗИ, для стационарной вероятности выполнения всех трех последовательных этапов НСД при использовании всех vj, ^t возможных типовых сценариев для первого, второго и третьего этапов при всех возможных способах противо-j действия, характеризуемых величинами w , в, можно записать в следующем виде:

-

3 n ,k,m jj .j

P.» = P = П(1 -'/(i +£ ~7(' + Pi P))).

-

t = 1 j = 1 w v

Параметры P i , w i являются характеристиками ПСЗИ. Для определения требований к особенностям технической реализации, а также к настройке и функционированию разработаны частные методики оценки эффективности МЭ и СОВ [17–19], других средств защиты информации.

Одним из наиболее важных вопросов при применении предлагаемого нормативного метода обоснования требований к ПСЗИ является оценка влияния процессов защиты на основные процессы, протекающие в АС. Для проведения этой оценки разработана методика формализации структуры АС [20].

Структурная схема АС определяет основные функциональные части системы, их назначение и взаимосвязи. Выделяемые в системе функциональные части называются блоками. Под блоком обычно понимают устройство, функционально законченное и оформленное в виде отдельного целого.

Основными принципами выделения блоков при составлении информационно-логических схем являются возможность функционального описания АС блока и однонаправленность его действия.

Методика описания АС структурной схемы состоит в следующем [20].

-

1. Система разбивается на блоки, которые изображаются в виде условных символов с обозначением роли элемента в системе.

-

2. Информационные связи, учет которых необходим при исследовании системы, изображаются в виде линий между элементами, для которых эти связи существуют.

-

3. Отношения между блоками определяются обозначением направленности процессов в системе с помощью стрелок на линиях связи.

Построенная структурная схема АС формализуется следующим образом. Элементам структурной схемы АС ставят в соответствие вершины графа X = {х,,х2,...xn} . Связям между элементами ставятся в соответствие дуги графа U = {u,u2,...um}. В результате получается вершинный граф, отражающий структуру системы, характеризуемый матрицей смежности rij . Модели систем, представленные в виде вершинных графов, используются для построения и анализа информационной структуры АС, для расчета ранга элемента в структуре и для конструирования функций связи показателей информационной безопасности элементов структуры с показателями эффективности АС по прямому назначению Фсв1 (wi, Pij).

Для построения информационной структуры АС используется ее реберный граф [20]. Реберные графы дают возможность сопоставить информационные свойства элементов дугам графа, а логические условия их осуществления – вершинам. Это позволяет разработать полностью формализованные методы исследования структур, описания которых могут включать любые логические функции. Основанием преобразования вершинного графа системы в реберный граф служит теорема об условиях эквивалентности матриц смежности вершинного и реберного графов.

Методика, обеспечивающая выполнение условий эквивалентности при преобразовании вершинного ориентированного графа без кратных дуг в реберный граф, включает в себя три этапа:

-

1) построение квазиканонической матрицы смежности реберного графа;

-

2) нумерация вершин реберного графа;

-

3) построение диаграммы реберного графа.

Полученный в результате преобразования реберный граф, эквивалентный вершинному графу || r j ||и ^ G ( № нач ,№кон ) , соответствует информационной структуре АС и математически представляет собой орграф G ( №на ч,№кон).

При расчете ранга элемента в структуре вершинный граф является основой для определения полной матрицы путей. При этом чем большим числом путей он связан с другими элементами, тем большее число элементов прекратит правильно функционировать при нарушении БИ рассматриваемого элемента, тем больше важность данного элемента в структуре АС. Исходя из этого при нормировании требований к элементам системы большая часть заданного общего уровня безопасности АС должна быть направлена на этот элемент. Существует несколько способов построения полной матрицы путей. Наиболее простым в реализации из них является способ, основанный на использовании алгебры квазиминоров и применимый к ориентированным графам без петель и кратных дуг.

Сущность рассматриваемого способа состоит в том, что на основе матрицы смежности вершин графа r строится матрица непо- средственных путей, а по ней с помощью алгебры квазиминоров находится полная матрица путей. Ранг элемента рассчитывается с использованием полной матрицы путей:

n

\ 7

nn

u i

= 2 a j / 22

^ aj

к j 7 k i j 7

где aij – элементы полной матрицы путей графа, соответствующего технической структуре АС.

Конструирование функций связи показателей информационной безопасности элементов структуры с показателями эффективности АС по прямому назначению Фсв1 ( p i , P i j ) осуществляется логико-вероятностным методом [21]. Основная идея логико-вероятностного метода состоит в использовании математического аппарата булевой алгебры на начальной стадии анализа конструирования функции связи структурно-сложной системы. По аналогии с расчетом надежности сложной системы логико-вероятностным методом конструирование функции связи можно провести в три этапа.

Этап 1 . Каждому элементу системы сопоставляется логическая переменная у, , принимающая два значения: 1, если элемент в состоянии безопасности, и 0, если элемент в состоянии нарушения безопасности. Затем из условий работоспособности в условиях реализации угроз к элементам АС составляется логическая функция информационной безопасности (ЛФИБ) вида Ф ( Y ) , где Y = ( Y,Y ••• Ут ) — вектор-строка логических переменных, многомерный аргумент функции. Функция Ф ( Y ) = 1, если есть хотя бы один безопасный путь от входного полюса к выходному. Путь безопасен, если безопасны все входящие в него элементы. Каждому пути в ЛФИБ соответствует элементарная конъюнкция булевых переменных, соответствующих входящим в путь элементам. ЛФИБ есть дизъюнкции всех элементарных конъюнкций, соответствующих возможным путям между входным и выходным полюсами. Полученная таким образом форма ЛФИБ является исходной.

Этап 2 . Исходная форма преобразуется к одной из стандартных форм перехода к полному замещению логических переменных вероятностями, а логических операций – арифметическими.

Этап 3 . В стандартной форме логической функции проводится замещение логической переменной Y вероятностью pt = P (y = 1 ) , отрицания логической переменной y вероятностью qt = 1 — pt = P ( y = 0 ) , дизъюнкции v сложением +, конъюнкции л умножением х , логического отрицания — у вычитанием из единицы 1 — P ( y = 1 ) .

Подробное описание метода построения функции связи показателей информационной безопасности элементов структуры с показателями эффективности АС по прямому назначению и пример конструирования функции связи типовой АС представлены в [21].

Информационная структура АС является основой для проведения анализа в интересах выделения сильно связанных элементов – декомпозиции информационной структуры системы. При этом в информационной структуре можно выделить все составные части (подсистемы), элементы которых благодаря обратным связям взаимно достижимы. Выделение сильносвязанных и слабосвязанных информационных элементов позволяет осуществить кластеризацию информационных объектов в интересах оптимального использования СЗИ. Процесс декомпозиции информационной структуры можно формализовать сокращением ориентированного графа. Результатом декомпозиции информационной структуры АС является множество кластеров информационных объектов, характеризуемых сильной связностью { Вх ... В и} , используемых при обосновании комплекта средств защиты.

Исходные данные для проведения нормировании требований к ПСЗИ

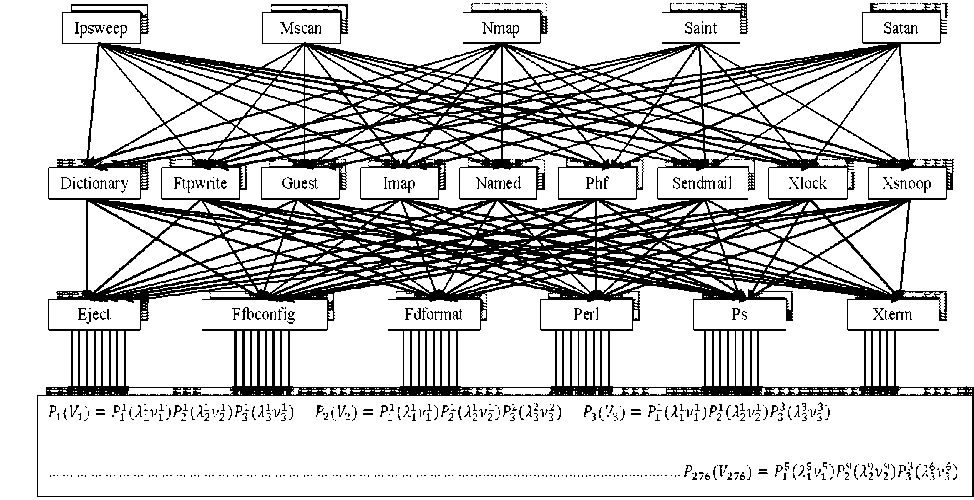

При формировании множества вариантов состояний природы при построении в качестве исходных данных целесообразно использовать, как указывалось ранее, данные о статистических характеристиках, содержащихся в база данных компьютерных атак, ведущихся в России и различных международных организациях [22–26]. Композиция всех возможных вариантов сочетаний реализаций угроз этапов 1, 2, 3 показана на рисунке 6.

Статистические характеристики отдельных шагов по реализации угроз безопасности информации, составленные по результатам анализа баз знаний угроз безопасности информации [22], представлены в таблице 1.

Рисунок 6. Исходные данные задачи нормирования требований к ПСЗИ

Figure 6. The initial data of the problem of standardization of information security requirements

Таблица 1.

Статистические характеристики угроз БИ по данным [22]

Statistical characteristics of threats to the safety of information on data [22]

Table 1.

|

Наименование атаки Name of attack |

Вид параметров модели защиты Type of parameters protection models |

Параметр времени реализации Parameter of time i implementation v- |

Интенсивность реализации Intensity implementation Л{ |

|

1 |

2 |

3 |

4 |

|

Сбор информации о топологии и принципах функционирования информационной системы (Probes) |

|||

|

Ipsweep |

ν 11 λ 11 |

0.01 |

4,59 e-6 |

|

Mscan |

ν 12 λ 12 |

0.01 |

1,83 e-7 |

|

Nmap |

ν 13 λ 13 |

0.01 |

3,30 e-6 |

|

Saint |

ν 14 λ 14 |

0.01 |

3,67 e-7 |

|

Satan |

ν 15 λ 15 |

0.01 |

3,30 e-6 |

|

Непосредственное проникновение в информационную систему (RemotetoLocalUserAttacks) |

|||

|

Dictionary |

ν 2 λ 2 |

0.001 |

9,18 e-7 |

|

Ftpwrite |

ν 22 λ 22 |

0.01 |

5,51 e-7 |

|

Guest |

ν 23 λ 23 |

0.01 |

7,34 e-7 |

|

Imap |

ν 24 λ 24 |

0.01 |

5,51 e-7 |

|

Named |

ν 25 λ 25 |

0.01 |

1,28 e-6 |

|

Phf |

ν 26 λ 26 |

0.01 |

5,51 e-7 |

|

Sendmail |

ν 27 λ 27 |

0.0001 |

3,67 e-7 |

|

Xlock |

ν 28 λ 28 |

0.001 |

3,67 e-7 |

|

Xsnoop |

99 ν 2 λ 2 |

0.01 |

3,67 e-7 |

Продолжение табл. 1 | Continuation of table 1

|

1 { |

2 1 |

3 1 |

4 |

|

Установление контроля над информационной системой (UsertoRootAttacks) |

|||

|

Eject |

ν 31 λ 31 |

0.001 |

8,45 e-6 |

|

Ffbconfig |

ν 32 λ 32 |

0.001 |

4,77 e-6 |

|

Fdformat |

ν 33 λ 33 |

0.001 |

3,49 e-6 |

|

Perl |

ν 34 λ 34 |

0.01 |

2,93 e-6 |

|

Ps |

ν 35 λ 35 |

0.01 |

7,34 e-7 |

|

Xterm |

ν 36 λ 36 |

0.01 |

5,51 e-7 |

Совокупность альтернативных вариантов ПСЗИ можно сформировать в виде:

A 1 ( µ 11 , β 11 , µ 12 , β 12 … µ 39 , β 39 ) ;

A 2 ( µ 11 , β 11 , µ 12 , β 12 … µ 39 , β 39 ) ;

A 20 ( µ 11 , β 11 , µ 12 , β 12 … µ 39 , β 39 ) .

Значения величин µ 1 , β 1 … µ 9 , β 9 перекрывают диапазон значений, соответствующий техническим характеристикам современных систем обнаружения вторжений и межсетевых экранов, и составляют:

µ i = 0.0003…0.1;

βi = {5*10-5,5*10-6,5*10-7,5*10-8,5*10-9}

Результаты нормирования требований к ПСЗИ

В результате решения задачи нормирования требований к ПСЗИ получены значения норм (таблица 2).

Представленные в таблице 2 значения доли необнаруживаемых ПСЗИ реализаций угроз БИ j -го типа i -го этапа реализации µ j и параметр экспоненциального времени нейтрализации ПСЗИ реализованной угрозы

БИ β j являются количественными требованиями к системе защиты. Техническая реализация ПСЗИ, а также настройка параметров функционирования (правила фильтрации межсетевых экранов, различные правила (сигнатуры) систем обнаружения вторжений, обеспечивающая достижение значений, представленных в таблице 2, обеспечивает оптимальные по критериям Лапласа, Вальда и Сэвиджа значения эффективности СЗИ при предложенной к рассмотрению в статье содержательной и статистической модели угроз ИБ. При этом значения величин µ j и β j можно интерпретировать как количественные значения остаточных рисков. В методах, основанных на анализе рисков Octave, RiskWatch, Cramm и др., таблица 2 может стать основой для процедуры принятия остаточных рисков. Использование критериев Лапласа, Вальда и Сэвиджа существенно расширяет возможности применения полученных норм БИ, т. к. позволяет получить нормы, отличающиеся по степени консерватизма в отношении неопределенности исходных данных в части характеристик угроз БИ в соответствии с выбранными критериями.

Таблица 2.

Результаты нормирования требований к ПСЗИ

Table 2.

End result of justification of information security requirements

|

Нормированный параметр ПСЗИ времени парирования угрозы БИ | Normalized parameter |

Значение нормированного параметра ПСЗИ | The value of the normalized parameter |

Нормированный параметр ПСЗИ вероятности парирования угрозы БИ | The normalized probability parameter of countering threat |

Значение нормированного параметра ПСЗИ | The value of the normalized parameter |

|

1 |

2 |

3 |

4 |

|

Нормированные требования к ПСЗИ по критерию Лапласа Normalized requirements for protection system by Laplace criterion |

|||

|

µ 11 µ 1 2 . . 9 µ 39 |

0.1 |

β 11 β 12 . . . β 39 |

5*10 - 8 |

Продолжение табл. 2 | Continuation of table 2

|

1 1 |

2 |

3 |

4 |

|

Нормированные требования к ПСЗИ по критерию Вальда Normalized requirements for protection system by Wald criterion |

|||

|

µ 11 µ 1 2 . . . 9 µ 3 9 |

0.1 |

β 11 β 12 . . . β 39 |

5*10 - 8 |

|

Нормированные требования ] Rated protection system Req |

к ПСЗИ по критерию Сэвиджа uirements for Savage Criteria |

||

|

µ 11 µ 1 2 . . . 9 µ 39 |

0.1 |

β 11 β 12 . . . β 39 |

5*10 - 6 |

Заключение

Статья посвящена решению научной проблемы разработки теоретических основ и технологии обоснования количественных требований (норм) к ПСЗИ.

Предложенная технология обоснования количественных требований обеспечивает возможность синтеза и анализа ПСЗИ на основе использования количественных показателей эффективности решения задачи обеспечения БИ, учитывает архитектуру АС, а также особенности реализации защищаемой системы. В качестве исходных данных использовано множество реализаций угроз БИ, имеющих вероятностные и временные параметры. К достоинствам технологии можно отнести возможность учета многоэтапности и многовариантности реализации угроз БИ.

Список литературы Нормирование требований к характеристикам программных систем защиты информации

- ФСТЭК РФ. Руководящий документ. Концепция защиты средств вычислительной техники и автоматизированных систем от несанкционированного доступа к информации URL: https://fstec.ru/tekhnicheskaya-zashchita-informatsii/dokumenty/114spetsialnye-normativnye-dokumenty/385rukovodyashchij-dokument-reshenie-pred-sedatelya-gostekhkomissii-rossii-ot30marta1992g2

- ФСТЭК РФ. Руководящий документ. Средства вычислительной техники. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации URL: https://fstec.ru/tekhnicheskaya-zashchita-informatsii/dokumenty/114spetsialnye-normativnye-dokumenty/384rukovodyashchij-dokument-reshenie-predsedatelya-gostekhko-missii-rossii-ot30marta1992g

- ФСТЭК РФ. Руководящий документ. Автоматизированные системы. Защита от несанкционированного доступа к информации. Классификация автоматизированных систем и требования по защите информации URL: https://fstec.ru/tekhnicheskaya-zashchita-informatsii/dokumenty/114spetsialnye-normativnye-dokumenty/384rukovodyashchij-dokument-reshenie-predsedatelya-gostekhko-missii-rossii-ot30marta1992g

- ФСТЭК РФ. Руководящий документ. Безопасность информационных технологий. Критерии оценки безопасности информационных технологий URL: https://fstec.ru/tekhnicheskaya-zashchita-informatsii/dokumenty/114spetsialnye-normativnye-dokumenty/381rukovodyashchij-dokument

- Макаров О.Ю., Хвостов В.А., Хвостова Н.В. Методика нормирования требований к информационной безопасности автоматизированных систем//Вестник Воронежского государственного технического университета. 2010. Т.6. № 11. С. 47-51.

- Балдин К.В., Воробьев С.Н., Уткин В.Б. Управленческие решения: учебник. 7e изд. М.: Дашков и К, 2012. 496 с.

- Волошин Г.Я. Методы оптимизации в экономике: учебное пособие. М.: Издательство «Дело и сервис», 2004 320 с.

- Воробьев С.Н. Управленческие решения: Теория и технологии принятия: учебник для вузов. М.: Проект, 2004. 495 с.

- Макаров О.Ю., Хвостов В.А., Хвостова Н.В. Метод построения формальных моделей реализации угроз информационной безопасности автоматизированных систем//Вестник Воронежского государственного технического университета. 2010. Т.6. № 11. С. 22-24.

- ФСТЭК РФ. Руководящий документ. Базовая модель угроз безопасности персональных данных при их обработке в информационных системах персональных данных (выписка). ФСТЭК России, 2008 год URL: https://fstec.ru/tekhnicheskaya-zashchita-informatsii/dokumenty/114spetsialnye-normativnye-dokumenty/379bazovaya-model-ugroz-bezopasnosti-perso-nalnykh-dannykh-pri-ikh-obrabotke-v-informatsionnykh-sistemakh-personalnykh-dannykh-vypiska-fstek-rossii2008god

- ФСТЭК РФ. Руководящий документ. Методика определения актуальных угроз безопасности персональных данных при их обработке в информационных системах персональных данных. ФСТЭК России, 2008 год URL: https://fstec.ru/tekhnicheskaya-zashchita-informatsii/dokumenty/ 114spetsialnye-normativnye-dokumenty/380metodika-oprede-leniya-aktualnykh-ugroz-bezopasnosti-personalnykh-dannykh-pri-ikh-obrabotke-v-informatsionnykh-sistemakh-personalnykh-dannykh-fstek-rossii2008god

- Зима В.М., Котухов М.М., Ломако А.Г., Марков А.С. и др. Разработка систем информационно-компьютерной безопасности. СПб.: Военно-космическая академия им. А.Ф. Можайского, 2003. 327 с.

- Гудков С.Н., Гудкова О.И., Хвостов В.А. Модель полного множества реализаций угроз информационной безопасности в ИТКС//Вестник Воронежского государственного технического университета. 2011. Т.7. № 6. С. 126-130.

- Мельников В. Защита информации в компьютерных системах. М.: Финансы и статистика, 1997. 368 с.

- Дружинин В.В, Конторов Д.С. Введение в теорию конфликта. М.: Радио и связь, 1989. 288 c.

- Кисляк А.А., Макаров О.Ю., Рогозин Е.А., Хвостов В.А. Об одном способе формализации понятия стойкости функции безопасности ГОСТ ИСО/МЭК 15408//Вестник Воронежского государственного технического университета. 2009. № 2. С. 94-98.

- Кисляк А.А., Макаров О.Ю., Рогозин Е.А., Хвостов В.А. Методика оценки вероятности несанкционированного доступа в автоматизированные системы//Информация и безопасность. 2009. № 2. С. 285-288.

- Климов С.М. Методы и модели противодействия компьютерным атакам. Люберцы.: КАТАЛИТ, 2008. 316 с.

- Yang J., Zhou C., Yang Sh., Xu H. et al. Anomaly detection based on zone partition for security protection of industrial cyber-physical systems//IEEE Transactions on Industrial Electronics. 2018. V. 65. № 5. P. 4257-4267.

- Макаров О.Ю., Рогозин Е.А., Хвостов В.А., Коробкин Д.И. и др. Метод построения информационной структуры автоматизированной системы при нормировании требований к информационной безопасности//Вестник воронежского технического университета. 2011. № 9. С. 61-64.

- Макаров О.Ю., Рогозин Е.А., Хвостов В.А., Коробкин Д.И. и др. Функция связи показателей информационной безопасности элементов типовой многоуровневой архитектуры web сайта с его показателями эффективности//Вестник воронежского технического университета. 2011. № 9. С. 29-32.

- Агентство передовых оборонных исследовательских проектов Министерства обороны США URL: https://www.fbo.gov/index? s=opportunity&mode=form&id=4ebb7ba441be3ed21322ac135e528a3e&tab=core&_cview=0

- Saltzer J.H., Schroeder M.D. Theprotection of information in computer systems//Proceedings of the IEEE. 1975. V. 63. № 9.

- Yang Z., Cheng P., Chen J. Differential-privacy preserving optimal power flow in smart grid//IET Generation, Transmission & Distribution. 2017. V. 11. № 15. P. 3853-3861.

- Valdevies F. A Single platform approach for the management of emergency in complex environments such as large events, digital cities, and networked regions//Internet of Things and Data Analytics Handbook. 2017. P. 643-664.

- Guizani S. Internet-of-things (IoT) feasibility applications in information Centric Networking System//13th International Wireless Communications and Mobile Computing Conference. 2017. P. 2192-2197

- DOI: 10.1109/IWCMC.2017.7986623