О применении технологии виртуальных защищенных сетей

Автор: Гордеев Иван Вячеславович, Климонтова Галина Николаевна, Уривский Алексей Викторович, Чефранова Анна Олеговна

Журнал: Инфокоммуникационные технологии @ikt-psuti

Рубрика: Технологии компьютерных систем и сетей

Статья в выпуске: 2 т.9, 2011 года.

Бесплатный доступ

Статья рассматривает особенности использования технологии построения виртуальных защищенных сетей ViPNet. Приведена структура инкапсулированного IP-пакета и подробно описана логика обработки VPN-драйвером (агентом) входящего и исходящего трафика.

Виртуальная защищенная сеть, туннелирование, криптографический, шифрование, расшифрование, ключ, драйвер

Короткий адрес: https://sciup.org/140191465

IDR: 140191465 | УДК: 004.738.2

Текст научной статьи О применении технологии виртуальных защищенных сетей

Аббревиатуру VPN можно прочесть не только как Virtual Private Network (виртуальная частная сеть), но и как Virtual Protected Network, то есть виртуальная защищенная сеть. Термин private имеет два основных значения: частный (собственный) и конфиденциальный (закрытый). Если говорить о первом значении, то частная сеть – это сеть, в которой все оборудование, включая тер- риториальные кабельные системы, коммутирующие устройства, средства управления, являются собственностью предприятия. Такая сеть отвечает требованиям и второго определения, так как в собственной сети легче соблюдать конфиденциальность, поскольку все ресурсы сети используются только сотрудниками предприятия – владельца сети.

VPN – это частная сеть передачи данных, использующая открытую телекоммуникационную инфраструктуру и сохраняющая при этом конфиденциальность передаваемых данных посредством применения протоколов туннелирования и средств защиты информации [1].

Цель VPN-технологий состоит в максимальной степени обособления потоков данных одного предприятия от потоков данных всех других пользователей публичной сети. Обособленность должна быть обеспечена в отношении параметров пропускной способности потоков и в конфиденциальности передаваемых данных. Таким образом, задачами технологий VPN являются обеспечение в публичной сети гарантированного качества обслуживания для потоков данных, а также защита их от возможного НСД. Но основной задачей VPN является защита трафика. Поэтому VPN должна удовлетворять большому числу требований, и в первую очередь обладать надежной криптографией, гарантирующей защиту от прослушивания, изменения, отказа от авторства. Кроме того, VPN должна иметь надежную систему управления ключами и криптографический интерфейс, позволяющий осуществлять криптографические операции: защищенная почта, программы шифрования дисков и файлов и др.

В настоящее время интерес к технологии построения VPN обусловлен целым рядом причин:

-

- низкой стоимостью эксплуатации за счет использования сетей общего пользования вместо собственных или арендуемых линий связи;

-

- неограниченной масштабируемостью решений;

-

- простотой изменения конфигурации;

-

- «прозрачностью» для пользователей и приложений.

VPN-технологии позволяют обеспечить:

-

- защиту (конфиденциальность, подлинность и целостность) передаваемой по сетям информации;

-

- защиту внутренних сегментов сети от НСД со стороны сетей общего пользования;

-

- контроль доступа в защищаемый периметр сети;

-

- сокрытие внутренней структуры защищаемых сегментов сети;

-

- идентификацию и аутентификацию пользователей сетевых объектов;

-

- централизованное управление политикой корпоративной сетевой безопасности и настройками VPN-сети.

Классификация и решения

По наиболее распространенной классификации виртуальных защищенных сетей (классификация Check Point Software Technologies), существуют следующие виды VPN:

-

- Интранет VPN (Intranet VPN)– объединяет в единую защищенную сеть несколько распределенных филиалов одной организации, взаимодействующих по открытым каналам связи;

-

- VPN удаленного доступа (Remote Access VPN) – реализует защищенное взаимодействие между сегментом корпоративной сети и одиночным пользователем, который подключается к корпоративным ресурсам из дома (домашний пользователь) или через ноутбук (мобильный пользователь);

-

- Клиент-сервер VPN (Client-Server VPN) – обеспечивает защиту передаваемых данных между двумя;

-

- Экстранет VPN (Extranet VPN) – данный вариант предназначен для сетей, к которым подключаются так называемые пользователи «со стороны» (партнеры, заказчики, клиенты и т.д.), уровень доверия к которым намного ниже, чем к своим сотрудникам.

Все продукты для создания VPN можно условно разделить на следующие категории: программные, аппаратные и интегрированные. Программное решение для VPN – это, как правило, готовое приложение, которое устанавливается на подключенном к сети компьютере. С одной стороны, программное решение относительно недорого, но с другой стороны, создание подобной системы предусматривает конфигурирование сервера для распознавания данного компьютера, VPN-пакета, сетевых плат для каждого соединения и специальных плат для ускорения операций шифрования, что может быть затруднительным даже для опытных специалистов.

В отличие от них аппаратные VPN-решения включают в себя все, что необходимо для соединения – компьютер, частную (как правило) операционную систему и специальное программное обеспечение. Развертывать аппаратные решения значительно легче, но зато стоимость их доста- точно высокая, и позволить их себе приобрести может не каждая организация.

Существуют также интегрированные решения, в которых функции построения VPN реализуются наряду с функцией фильтрации сетевого трафика, обеспечения качества обслуживания и др.

Выбор решения определяется тремя факторами: размером сети, техническими навыками сотрудников организации и объемом трафика, который планируется обрабатывать.

Как правило, построение VPN для распределенных компаний даже с небольшим количеством удаленных филиалов является достаточно трудоемкой задачей, сложность которой объясняется следующими причинами:

-

- гетерогенностью используемых аппаратнопрограммных платформ;

-

- разнообразием задач (защищенный обмен между головным офисом и филиалами, офисом и мобильными или удаленными сотрудниками, сегментами внутренней сети);

-

- необходимостью построения централизованной системы управления всей корпоративной VPN;

-

- наличием узкой полосы пропускания и откровенно плохим качеством существующих каналов связи, особенно с регионами.

Сложность определяется еще и тем, что у заказчиков достаточно определенные критерии отбора средств для построения VPN:

-

- масштабируемость;

-

- интегрируемость;

-

- легальность используемых алгоритмов и решений;

-

- пропускная способность защищаемой сети;

-

- стойкость применяемых криптографических алгоритмов;

-

- унифицируемость VPN-решений;

-

- стоимость.

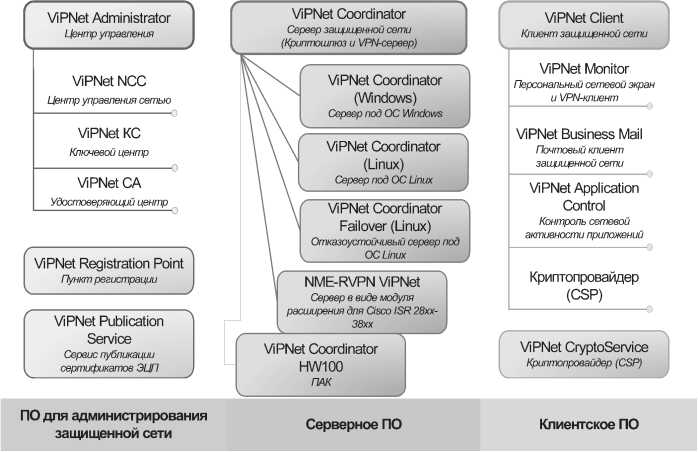

Пример программных и программно-аппаратных модулей представлен на рис. 1.

Туннелирование (инкапсуляция) и маршрутизация шифрованных пакетов, структура инкапсулированного IP-пакета

Особенностью туннелирования (инкапсуляции) является то, что эта технология позволяет зашифровать исходный пакет целиком, вместе с заголовком. Например, пакет протокола более низкого уровня помещается в поле данных пакета протокола более высокого или такого же уровня. При туннелировании кадр Ethernet может быть размещен в пакете IP, а пакет IPX – в пакете IP. Возможен и такой вариант: пакет IP размещается в пакете IP.

Для транспортировки данных по «опасной» сети используются открытые поля заголовка внешнего пакета, а при прибытии внешнего пакета в конечную точку защищенного канала из него извлекают внутренний пакет, расшифровывают и используют его заголовок для дальнейшей передачи уже в открытом виде по сети, не требующей защиты [2]. При этом для внешних пакетов используются адреса пограничных маршрутизаторов, установленных в этих двух точках, а внутренние адреса конечных узлов содержатся во внутренних пакетах в защищенном виде (см. рис. 2).

Рис. 1. Программные и программно-аппаратные модули для построения VPN

IP-заголовок | Данные

Исходный пакет шифруется на пакетном ключе и подписывается ЭЦП

|

Аутентифицирующий заголовок |

IP - заголовок |

Данные |

|

|

ЭЦП пакета |

Пакетный ключ |

||

Пакетный ключ шифруется на ключе связи, формируется новый IP-пакет, в заголовке которого: адрес отправителя IP-адрес устройства защиты, с которого пакет уходит; адрес получателя-1Р-адрес устройства защиты-приемника пакета; в поле данных-исходящий IP-пакет и аутентифицирующий заголовок.

|

IP-заголовок |

Аутентифицирующий заголовок |

IP-заголовок |

Данные |

|

|

ЭЦП пакета |

Пакетный ключ |

|||

Рис. 2. Структура сигнала IP

Шифрованием и расшифрованием пакетов занимается VPN-драйвер (агент). Он также следит за целостностью информации с помощью электронной цифровой подписи (ЭЦП) или имито-вставок (отрезков информации фиксированной длины).

Перед отправкой IP-пакета драйвер действует следующим образом [2]:

-

- из нескольких поддерживаемых им алгоритмов шифрования и ЭЦП по IP-адресу получателя выбирает нужный для защиты данного пакета, а также ключи;

-

- генерирует и добавляет в пакет ЭЦП отправителя или имитовставку;

-

- шифрует пакет (целиком, включая заголовок);

-

- проводит инкапсуляцию, формирует новый заголовок.

При получении IP-пакета выполняются обратные действия:

-

- заголовок содержит сведения о VPN-драйвере отравителя. Если таковой не входит в список разрешенных в настройках, то информация просто отбрасывается. То же самое происходит при приеме пакета с намеренно или случайно поврежденным заголовком;

-

- согласно настройкам выбираются алгоритмы шифрования и ЭЦП, а также необходимые криптографические ключи [3];

-

- пакет расшифровывается, затем проверяется его целостность;

-

- пакет в его исходном виде отправляется настоящему адресату по внутренней сети.

Как видно, VPN-драйверы создают каналы между защищаемыми сетями. Кроме того, все пакеты фильтруются в соответствии с настройками.

Варианты построения и средства защиты информации, дополняющие VPN

Протоколы построения VPN могут быть реализованы сетевыми средствами различных категорий:

-

- серверами удаленного доступа, позволяющими создавать защищенные туннели на канальном уровне эталонной модели сетевого взаимодействия (модели OSI);

-

- маршрутизаторами, которые могут поддерживать протоколы создания защищенных виртуальных сетей на канальном и сетевом уровнях;

-

- межсетевыми экранами, включающими в свой состав серверы удаленного доступа и позволяющими создавать VPN как на канальном и сетевом, так и на сеансовом уровнях;

-

- автономным программным обеспечением, позволяющим создавать защищенные виртуальные сети в основном на сетевом и сеансовом уровнях;

-

- отдельными специализированными аппаратными средствами на основе специализированной ОС реального времени, имеющими два или более сетевых интерфейса и аппаратную криптографическую поддержку и ориентированными на формирование защищенных туннелей на канальном и сетевом уровнях;

-

- комбинированными пограничными устройствами, которые включают в себя функции маршрутизатора, межсетевого экрана, средства управления пропускной способностью и функции VPN.

Гарантируя защиту передаваемой информации, VPN не обеспечивает ее защиту во время хранения на конечных компьютерах. Эта задача решается целым рядом специальных средств: систем криптозащиты файлов и дисков; систем защиты от НСД к компьютерам; антивирусных систем; межсетевых экранов. Например, вопрос совместного использования межсетевых экранов и VPN возникает в случае защиты компьютерных сетей по всем вариантам, кроме VPN на базе межсетевых экранов. Межсетевые экраны – это «ограда» вокруг сети, которая препятствует проникно- вению сквозь нее злоумышленников, а VPN – «бронированный автомобиль», который защищает ценности при вывозе их за пределы такой ограды.

Существуют несколько вариантов – устанавливать межсетевой экран перед VPN-устройством и после него. В первом случае возникает ситуация, когда на межсетевой экран из Internet попадает нерасшифрованный трафик, что приводит к невозможности контроля передаваемого содержимого. В другом случае само устройство VPN становится уязвимым к внешним атакам. Идеальным решением, к которому пришло большинство зарубежных производителей, а также отечественные разработчики, – совмещение в одном устройстве функций межсетевого экрана и VPN, именно такое использование обоих реше- ний обеспечивает необходимый уровень защищенности информационных ресурсов.

Список литературы О применении технологии виртуальных защищенных сетей

- Обеспечение информационной безопасности бизнеса/А.П. Курило и др. М.: БДЦ-Пресс, 2005. -512 с.

- Чефранова А.О., Игнатов В., Уривский А.В. Технология построения VPN ViPNet. М.: ГНО «Прометей». МПГУ, 2010. -144 с.

- Чефранова А.О. Использование технологий виртуальных частных сетей для создания доверенной среды, обеспечивающей безопасное функционирование инфраструктуры электронной цифровой подписи, удостоверяющих центров, бизнес-приложений//Материалы 3 Санкт-Петербургской МРК «ИБРР-2003». Ч.1. СПб, 2003. -С. 141.