Обнаружение компьютерных атак на основе функционального подхода

Автор: Шабуров А.С., Миронова А.А.

Журнал: Вестник Пермского университета. Математика. Механика. Информатика @vestnik-psu-mmi

Рубрика: Информатика. Информационные системы

Статья в выпуске: 4 (31), 2015 года.

Бесплатный доступ

Приводится краткий обзор существующих методов противодействия и обнаружения компьютерных атак на информационные системы. Предполагается, что в большинстве систем защиты решение задачи сводится не к обнаружению атак, а лишь к обнаружению их последствий, а адаптивность к неизвестным атакам в большинстве существующих систем обнаружения атак, отсутствует. Предлагается математическая модель обнаружения компьютерных атак на основе функционального подхода. Использование функционального подхода предполагает построение полного множества безопасных состояний информационной системы и обнаружение на этой основе признаков компьютерных атак.

Компьютерная атака, защита информации, нейронные сети, метод обнаружения аномалий, анализ сигнатур, теория распознавания образов, функциональный подход

Короткий адрес: https://sciup.org/14729999

IDR: 14729999 | УДК: 004.056:5

Текст научной статьи Обнаружение компьютерных атак на основе функционального подхода

В последнее время значительно обострилась проблема компьютерных атак на информационные системы. За последний год около 67 % компаний по всему миру столкнулись с подобными ситуациями. При этом более трети (37 %) не обладают достаточными возможностями и ресурсами для борьбы с такими угрозами, а злоумышленники стали более изощренными, чем когда-либо и находятся в постоянном поиске уязвимостей во всей технологической цепочке, включая людей и процессы [1].

По данным индекса критичности утечек данных BLI (Breach Level Index), основной целью киберпреступников при осуществлении атак в 2014 г. стали персональные данные. На долю подобных атак пришлось 54 % всех инцидентов, что больше, чем в любой другой категории, в том числе больше числа инцидентов с кражей финансовых данных. Кроме того, на долю утечек, преследовавших цель хищения, пришлось около трети наиболее значимых взломов, которые были классифицированы в рамках индекса BLI как катастрофические [2].

Большая часть кибератак совершается в отношении финансового сектора и госструктур, отмечают в Group-IB. На 4 % российских банков за год были совершены успешные хакерские атаки. Жертвами стали сайты Центрального банка России, ВТБ24, АльфаБанка, Бинбанка. В отношении госсектора компьютерные атаки чаще всего совершаются в целях промышленного шпионажа, а самые масштабные за последние годы были связаны с конкретными событиями, такими как Олимпийские игры в Сочи, референдум в Крыму, ситуацией в Украине.

Анализ публикаций подтверждает значительную актуальность тематики в области разработки методов противодействия компьютерным атакам на информационные и телекоммуникационные системы, а также необходимость поиска наиболее эффективных способов защиты информации, основанных на оптимальных и постоянно совершенствующихся алгоритмах противодействия угрозам безопасности [3].

Анализ и проблема существующих методов

В целом, большинство применяемых на сегодняшний день методов противодействия компьютерным атакам можно разделить на два класса: методы обнаружения существующих компьютерных атак и методы прогнозирования возникновения потенциальных компьютерных атак [4].

В свою очередь, методы, направленные на обнаружение существующих компьютерных атак, также подразделяются на методы обнаружения аномалий (или аномальных отклонений) и методы анализа сигнатур (методы обнаружения злоупотреблений).

Методы обнаружения аномалий основываются на выявлении отклонений от нормального поведения системы и позволяют выявить неизвестные ранее компьютерные атаки. К данной группе методов относятся:

-

1. Статистический анализ. В течение некоторого заданного промежутка времени для рассматриваемой информационной системы (ИС) формируется набор статистических характеристик, описывающих нормальное поведение данной системы. В случае если поведение системы отклоняется от имеющихся характеристик, ее поведение считаются аномальным и рассматривается как атака.

-

2. Кластерный анализ. Методы данной группы основываются на разбиении множества наблюдаемых векторов - свойств системы на кластеры. А затем среди полученных кластеров выбирают те, которые описывают нормальное поведение исследуемой системы.

-

3. Нейронные сети . В течение некоторого периода времени происходит обучение нейронной сети, когда поведение ИС считается нормальным. После процесса обучения происходит запуск нейронной сети в режим е распознавания. Наличие атаки определяется отклонением в распознавании нормального поведения во входном потоке.

-

4. Иммунные сети. Аналогично с нейронной сетью иммунную сеть можно использовать для распознавания образов. В процессе применения данного метода формируются антитела, которые сопоставляют свойства атак с характеристиками, заложенными в них, и распознают данное событие как атакующее воздействие.

-

5. Экспертные системы. В экспертных системах информация о нормальном поведе-

- нии хранится в виде правил, а наблюдаемое поведение представляется в виде фактов. На основании этих фактов и правил принимается решение о соответствии наблюдаемого поведения "нормальному" либо о наличии аномалии.

-

6. Поведенческая биометрия . В основе данных методов лежит гипотеза о различии "почерка" работы с интерфейсами ввода/вывода для различных пользователей. На базе построенного профиля нормального поведения для данного пользователя обнаруживаются отклонения от этого профиля, вызванные попытками других лиц работать с клавиатурой или другими физическими устройствами ввода.

Методы анализа сигнатур используются для распознавания известных компьютерных атак. Основой данных методов является сравнение поведения информационной системы с описанием известной атаки. Если оно совпадает, то поведение объекта считается атакой. К данной категории методов относятся:

-

1. Анализ состояний систем . Данный метод предполагает описание процесса функционирования исследуемой системы как ориентированный граф, вершинами которого являются состояния системы, а ребрами – переходы между ними. Некоторые из путей в рассматриваемом графе помечаются как недопустимые. В этом случае конечное состояние каждого из таких путей представляет собой потенциальную угрозу, а обнаружение подобного рода недопустимых путей означает успешное обнаружение атаки.

-

2. Графы сценариев атак. Для построения графа атак необходимо формализовать понятие атаки, разработать формальный язык представления атак и ИС в целом. После этого необходимо построить и проанализировать граф атак и при наличии последовательности наблюдаемых в системе действий сигнализировать об атаке.

-

3. Нейронные сети. Нейронные сети могут быть использованы для обнаружения атак в ИС на основе метода анализа сигнатур. При этом сначала происходит обучение данной нейронной сети на примерах существующих атак на защищаемую систему, а затем осуществляется сравнение и выявление принадлежности наблюдаемого поведения к одному из классов изученных атак.

-

4. Иммунные сети. Анализ сигнатур может быть рассмотрен как один из возможных способов использования иммунных систем, как и в случае с нейронными сетями.

-

5. Методы, основанные на спецификациях. Для функционирования данного метода необходимо сформировать множество всех возможных атакующих воздействий в виде спецификаций атак. Совпадение текущего события со спецификацией расценивается как атака.

-

6. Сигнатурные методы. Для данного метода необходимо формирование некоторого алфавита для описания наблюдаемых событий системы и построение множества правил – сигнатур с использованием сформированного алфавита. Совпадения характеристик события ИС с одной из сигнатур свидетельствует о наличии атаки.

Наибольший интерес для исследования представляют собой методы обнаружения аномалий, основанные на выявлении отклонений от нормального поведения системы и позволяющие выявить неизвестные ранее компьютерные атаки.

Как правило, распознавание компьютерных атак в динамике функционирования информационной системы может быть представлено на основе системного анализа пространства параметров процессов в системе по установленным правилам и выявление тех параметров, которые характеризуют действие атаки. В свою очередь, системное описание способов и средств защиты информации, направленных на противодействие компьютерным атакам, рационально осуществить на основе теории распознавания образов [5], в соответствии с которой объекты компьютерных атак могут быть интерпретированы распознаваемыми образами пространства их признаков.

В соответствии с данной теорией, компьютерная атака является образом необходимо распознаваемым в ходе процесса сбора, хранения, обработки и передачи информации в информационной системе. При попытках нарушителя воздействовать на нее с целью вывода из строя или снижения эффективности применения.

Словарь признаков компьютерных атак может содержать количественные и качественные признаки, которые декомпозируются на детерминированные признаки атак, распознаваемые сигнатурными методами обнаружения атак, вероятностные признаки атак, распознаваемые методами анализа аномальных отклонений в ИС, логические признаки атак, распознаваемые методами функционального анализа. При этом исследование ме- тодов обнаружения компьютерных атак на информационные системы показывает, что зачастую решение задачи сводится не к обнаружению атак, а лишь к обнаружению их последствий. Таким образом, адаптивность к неизвестным атакам в большинстве существующих систем обнаружения атак в целом, отсутствует [6].

Теоретико-множественная модель

Решение проблемы обнаружения компьютерной атаки предполагается на основе функционального подхода [6],

Функциональное представление информационной системы предполагает ее рассмотрение с точки зрения выполнения элементарных функций, представляющих собой алгоритмы преобразования агрегированного пространства состояний самой системы.

Сложность решения подобной задачи может быть обусловлена многогранностью и многофункциональностью описываемой информационной системы, для чего требуется детальный анализ алгоритмов ее безопасного функционирования через перечисление множества всех допустимых состояний.

Процесс агрегирования, являющийся ключевым понятием функционального подхода, заключается в построении агрегированного пространства состояний информационной системы – Re , которое отличается от настоящего рядом упрощений (укрупнений), но при определенных допущениях может рассматриваться как реальное.

В данном случае разработка функционального представления информационной системы осуществляется на основе анализа пространства параметров процессов в системе по установленным правилам и выявлении тех параметров, которые характеризуют действие атаки.

Элементарной функцией f i ∈ F будем называть математическое описание соответствующего ей элементарного действия или композицию элементарных действий минимальной длины, в виде алгоритма преобразования, определенного на всем пространстве агрегированных состояний информационной системы .

Описание алгоритма соответствующего преобразования требует построения области определения и области значений для каждой из элементарных функций. При этом областью определения элементарной функции системы будем называть полное подмножест- во ее состояний, каждое из которых для данного преобразования имеет образ с ним не совпадающий.

Областью значений элементарной функции будем называть полное подмножество состояний информационной системы, каждое из которых для данного преобразования есть прообраз. При этом если:

S f C S (1)

-

– область определения функции f в Re , а

- S " c S (2)

– область значений функции f в Re, то преобразование в Re согласно f опишется отображением:

Gf : S f ^ S". (3)

В то же время предполагается достоверным, что в процессе конкретного элементарного действия изменению подвергаются лишь часть компонентов пространства, то есть во внимание принимаются только те компоненты агрегированного пространства состояний, которые имеют смысл для данного преобразования. Таким образом, с целью упрощения формализации задачи исследования информационной системы для каждой элементарной функции fi строится абстрактное пространство состояний

M — { x k ; k — 1, \m |} , с

Im мерности компонентами

Xj 1, J — 1,Mi 1в котором она полностью определена.

Следовательно, функция f i в общем случае не всюду определена на декартовом произведении

S — x 1 x x2 X ... X x,^

или всюду определена на множестве состояний:

Sf C S,(5)

/ где Sf – есть область определения функции f.

Sfc S -(6)

область значения функции f в абстрактном пространстве Im. При этом отображением

G : p , ^ Mt , s ^ e S (7) определяется состояние информационной системы на каждом шаге функционирования.

Значение компонентов абстрактного пространства в общем случае принимает значения

X j — X j J x j 2 | ... X jk | ... X jk max при этом X j — { x jk ; k — 1, K max } .

,

Подпространства области определения и области значения элементарной функции принимают смысл отображений:

G/: p, ^ Mt,(9)

G- : p, ^ M^(10)

MMM

G, : p: — pi} u p,., ^ M, — i i i1 i2 i(11)

— M ! 1 u M '2.

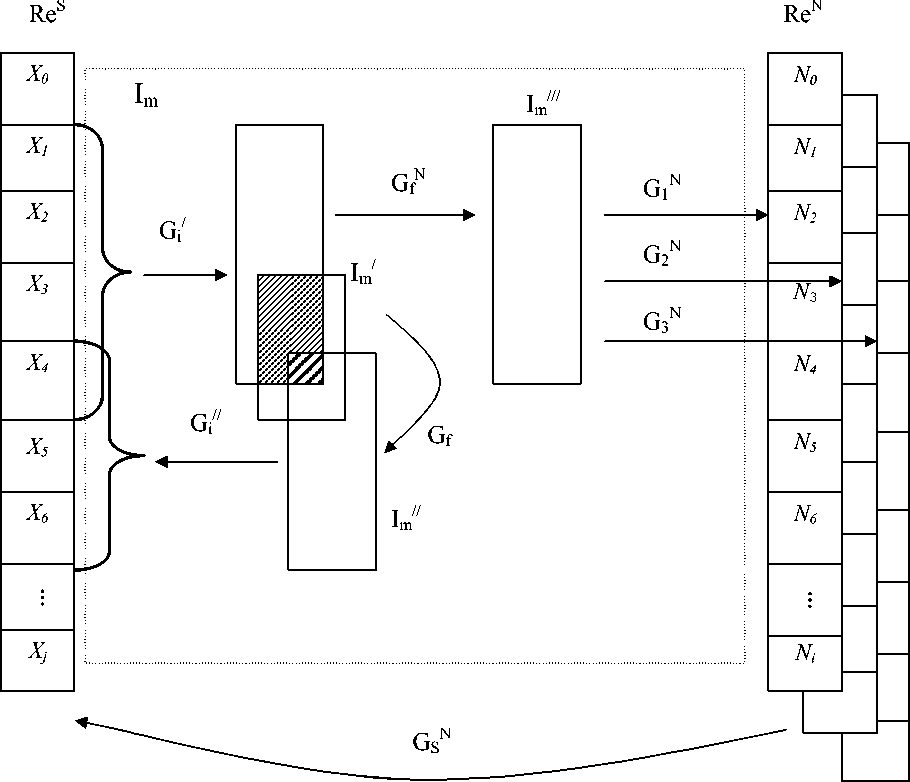

На рис. 1 представлена теоретикомножественная модель, описывающая процесс преобразования состояния в функциональной системе.

Процесс построения абстрактного пространства для элементарного преобразования заключается в последовательности этапов:

-

1. Переходе из Re в Im для выполнения элементарной функции f :

-

2. Преобразовании в Im согласно f как отображения:

-

3. Переходе из Im в Re после выполнения f :

////

S ' M ^ S / M ,

ρ f ρ Mf ()

который описывается отображением:

Gf : Sf ^ Sf .

\m ^ SnM ,(15) ρMf который описывается отображением: Gf: S"^ Sf .

Критерий уровня наблюдаемости системы

N

определяет уровень абстракции анализируемых событий в защищаемой системе и определяет границы применимости метода для обнаружения атак в сетях. Традиционно, в подобного класса системах, рассматриваются следующие уровни наблюдаемости:

Рис. 1.

Теоретико-множественная модель, иллюстрирующая процессы преобразования в функциональной системе

-

наблюдение на уровне операционной системы отдельного узла сети;

-

наблюдение на уровне сетевого взаимодействия объектов на узлах сети;

-

наблюдение на уровне отдельных приложений узла сети;

-

комбинация наблюдателей разных уровней.

В разработанной модели отображение GSN есть семантика наблюдаемости состояния, возникающая как образ состояния информационной системы посредством средств отображения информации и представляющий собой семантический код результата наблюдения. При этом каждый из элементов вектора наблюдаемости N несет информацию, в зависимости от того, насколько наблюдаемость обеспечивает оценку состояния всей системы. Под наблюдаемостью информационной сис- темы понимается степень соответствия семантического кода образа состояния информационной системы ее истинному состоянию.

Отображение

G

fN

отдельных элементарных функций в абстрактном пространстве формирует конкретные образы отдельных компонентов как значения их наблюдаемости, причем каждая из них имеет свое проявление

G

1,2,3N

для различных уровней наблюдаемости разными средствами отображения.

Множества элементарных функций, объединенные в правильные композиции, представляют собой цепочки, отражающие поведение информационной системы во введенном пространстве состояний. При этом поведение

l

g

F

'

длины

I

l

|

представляет собой кортеж:

l

=

/

o

f

l

2

o

...

o

4

g

F*

, (17)

a

F

mp

=

{

f

n

;

n

=

1, P |} — множество элементарных функций, соответствующих требуемому поведению информационной системы на каждом шаге

n

. При этом

l

можно обозначить отображением

G/ = Fmp ^ F, (18) (Vfn)(3! f) P (Gt (fn) = f) (19) .

Последний предикат утверждает о существовании единственно верного элементарного действия

f

на каждом шаге функционирования информационной системы. Отклонения от набора элементарных действий, в свою очередь, свидетельствует о наличии признака компьютерной атаки.

Заключение Таким образом, анализ проблемы увеличения компьютерных атак на информационные системы различного назначения требует поиска наиболее эффективных способов их обнаружения и применения имеющегося арсенала средств защиты информации. Разработанная модель позволяет представить информационную систему на основе функционального подхода, предполагающего решение задачи нахождения полного множества безопасных состояний информационной системы. Нахождение полного множества подобных состояний, в свою очередь, позволит оп-реде-лить признаки компьютерной атаки. Последующее распознавание характера атаки может осуществляться на основе системного анализа пространства параметров процессов в системе по установленным правилам и выяв- ление тех параметров, которые характеризуют действие подобной компьютерной атаки.

Список литературы Обнаружение компьютерных атак на основе функционального подхода

- Абашев А.Н, Пазухин В.А, Слышкин А.С. На шаг впереди киберпреступников//Журнал "Information Security/Информационная безопасность" № 1, 2015. С. 8-12.

- Gemalto Releases Findings of 2014 Breach Level Index//URL: http://www.gemalto.com/press/Pages/Gemalt o-Releases-Findings-of-2014-Breach-Level-Index.aspx (дата обращения: 25.09.2015).

- Мазин А.В., Клочко О.С. Анализ методов противодействия угрозам и атакам на вычислительные системы. Наукоемкие технологии в приборо-и машиностроении и развитие инновационной деятельности в вузе//Матер. Всеросс. науч.-технич. конф. Т. 3. 2014. С. 71-75.

- Климов С.М., Сычёв М.П., Астрахов А.В. Противодействие компьютерным атакам. Методические основы//Электронное учебное издание. М.: МГТУ им. Н.Э. Баумана, 2013. 108 с.

- Фор А. Восприятие и распознавание образов/пер. с фр. А.В. Серединского; под ред. Г.П. Катыса. М.: Машиностроение, 1989. 272 с.

- Харитонов В.А. Основы теории живучести функционально избыточных систем. С.-Пб.: Ин-т информатики и автоматизации Российской академии наук, 1993. 60 с.

- Гамаюнов Д.Ю. Обнаружение компьютерных атак на основе анализа поведения сетевых объектов: дис.. канд. физ.-мат. наук. М: МГУ им. Ломоносова, 2007.