Обнаружение вторжений в сеть организации с использованием Honeynet

Автор: Пономарев М.В.

Журнал: Международный журнал гуманитарных и естественных наук @intjournal

Рубрика: Технические науки

Статья в выпуске: 4-3 (79), 2023 года.

Бесплатный доступ

В данной статье рассматривается актуальность противодействия кибератакам и актуальность применения систем обнаружения вторжений (IDS). Описывается технология заманивания злоумышленников в ловушку (honeypot) и ее подвиды. Проводится анализ преимуществ и недостатков использования данной технологии. Описывается использование технологии honeynet в сети организации.

Системы обнаружения вторжений (ids), сеть организации, сетевой трафик

Короткий адрес: https://sciup.org/170199177

IDR: 170199177 | DOI: 10.24412/2500-1000-2023-4-3-106-108

Текст научной статьи Обнаружение вторжений в сеть организации с использованием Honeynet

Кибератаки становятся все более угрожающими вследствие распространения цифровых технологий, таких как облачные вычисления и Интернет вещей (IoT). Специалисты по информационной безопасности разрабатывают стратегии противодействия атакам, соответственно, злоумышленники разрабатывают новые методы. Системы обнаружения вторжений (IDS) – это программное обеспечение или аппаратное оборудование, которое отслеживает сетевой трафик в режиме реального времени, чтобы определять попытки несанкционированного доступа к компьютерной системе. Системы обнаружения вторжений необходимы для обеспечения безопасности информации и защиты от кибератак. Они позволяют мониторить трафик в сети, обнаруживать подозрительную активность и предупреждать об угрозах. IDS помогают предотвращать вторжения злоумышленников, снижать риски нарушения конфиденциальности данных и сохранять репутацию компании. Быстрое обнаружение и реагирование на угрозы в организациях позволяет предотвратить или минимизировать ущерб, причиненный кибератакой, чем быстрее угроза будет обнаружена и пресечена, тем меньше времени злоумышленникам будет предоставлено для получения доступа к системе, кражи конфиденциальной информации или проведения других вредоносных действий. Быстрое реагирование также позволяет своевре- менно уведомить клиентов и защитить их данные от утечки.

Из-за высоких затрат на установку и обслуживание систем обнаружения вторжений, многие малые предприятия не рассматривают возможность их использования. Эффективной альтернативой для таких организаций являются honeypots. Honeypot – это система внутри организации, которая выглядит как реальная, но не используются для обработки реального трафика и содержит уязвимости, она используется для привлечения злоумышленников. Когда злоумышленник пытается атаковать honeypot, все его действия записываются, а компания может использовать эту информацию для анализа уязвимостей и усиления мер безопасности. Методы honeypot могут быть использованы для защиты не только от атак низкого уровня, но и от атак высокого уровня, связанных с промышленными системами управления DoS и APT [1].

Существует несколько подвидов технологий, используемых honeypot системами, которые применяются для разных целей. Можно выделить 4 наиболее популярных вида:

-

1. Поддельные почтовые точки – компания размещает фиктивный адрес электронной почты в труднодоступном месте, доступном только для автоматических сборщиков электронных адресов. Поскольку такие адреса назначаются только для привлечения спама, можно быть уве-

- ренным, что все входящие по этим адресам письма являются спамом. Любые письма, похожие на те, что попали в ловушку, могут быть сразу заблокированы, а IP-адрес отправителя добавлен в черный список.

-

2. Сетевая ловушка создает вебстраницы и ссылки, которые доступны только для поисковых роботов. На такие страницы пользователь не сможет самостоятельно попасть, переходя по ссылкам внутри сайта, но для утилит злоумышленника они будут открыты, и система заметит, переход на данную страницу это будет показателем, что система атакуется злоумышленником или рекламным ботом.

-

3. Поддельная база данных, которая создается с целью отслеживания уязвимостей программного обеспечения и выявления атак, основанных на использовании ненадежных архитектур систем, методах SQL-инъекции, эксплуатации SQL-служб или злоупотреблении привилегиями.

-

4. Ловушка для вредоносного ПО создается для привлечения атак вредоносных программ, которые могут использоваться

для анализа и разработки защиты или устранения уязвимостей в приложениях и интерфейсах программирования (API).

В общем случае назначение систем honeypot следующее:

-

1. Играет ключевую роль в предотвращении атак и вредоносных действий.

-

2. Увеличивает время обнаружения атаки, и дает больше времени на реагирование.

-

3. Анализирует инструменты используемые злоумышленником и векторы атак.

-

4. Составляет модель поведения злоумышленника, временные рамки его атак и закономероности.

-

5. Фиксирует все действия нарушителя.

-

6. Систем Honeypot могут быть развернуты физически или установлены виртуально.

-

7. Минимизация ложных срабатываний.

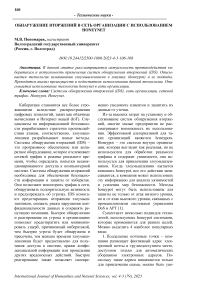

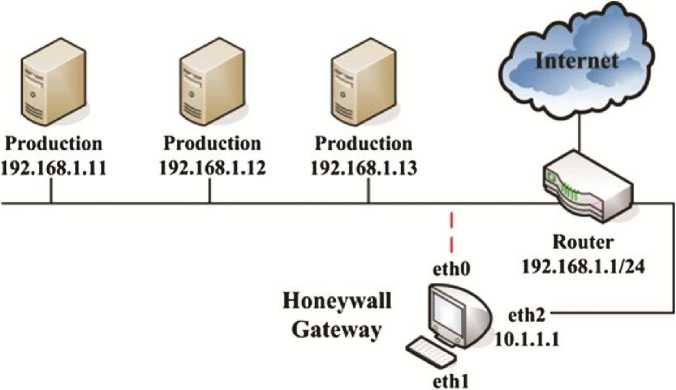

Еще более высокий уровень безопасности дает система, включающая несколько систем honeypot, она называется honeynet и является более сложной и масштабируемой системой, чем honeypot (рис. 1).

Рис. 1. Расположение honeynet в сети

В отличие от honeypot, которая представляет собой отдельную машину, honeynet представляет собой сеть виртуальных или физических машин, которые могут использоваться для мониторинга и анализа действий злоумышленников в различных сегментах сети. Honeynet состоит из двух или более honeypot в сети. Наличие взаимосвязанной Honeynet позволяет организациям отслеживать, как злоумышленник взаимодействует с одним ресурсом или точкой сети, а также отслеживать, как злоумышленник перемещается между точками сети и взаимодействует с несколькими точками одновременно. Цель состоит в том, чтобы заставить хакеров поверить в то, что они успешно проникли в сеть, поэтому наличие большего количества под- дельных сетевых точек делает ловушку honeynet более убедительной.

Помимо очевидных плюсов у систем honeypot есть и некоторые недостатки, которые надо учитывать при проектировании

-

1. Honeypot может поймать только те атаки, которые направлены на данный тип ловушки.

-

2. В систему honeypot вносятся существенные изменения, по сравнению с обычными системами организации, злоумышленник может обнаружить эти изменения и начать сразу атаковать другие си-

- стемы, тщательнее скрывая следы.

-

3. Из-за наличия дополнительных уяз вимостей honeypot более подвержен ата кам нулевого дня.

-

4. Honeypot может потребовать значи тельных ресурсов, таких как время и день

ги, для его установки и поддержки.

В целом, honeypot не должен рассматриваться как единственное средство защиты, а скорее, как дополнительное средство, которое может помочь улучшить общую системы защиты с ее использованием:

защиту системы.

Список литературы Обнаружение вторжений в сеть организации с использованием Honeynet

- Diamantoulakis P., Dalamagkas C., Radoglou-Grammatikis P., Sarigiannidis P., Karagiannidis G. Game theoretic honeypot deployment in smart grid // Sensors. - 2020. - Vol. 20, № 15. - P. 4199.

- Salimova H.R. A virtual honeypot framework // CARJIS. - 2022. - №5.

- Красов А.В., Петрив Р.Б., Сахаров Д.В., Сторожук Н.Л., Ушаков И.А. Масштабируемое HONEYPOT-решение для обеспечения безопасности в корпоративных сетях // Труды учебных заведений связи. - 2019. - №3.