Обсуждение текущего состояния безопасности компьютерных сетей и стратегии технического регулирования

Автор: Шуцзя Л., Чжи Ц.

Журнал: Международный журнал гуманитарных и естественных наук @intjournal

Рубрика: Технические науки

Статья в выпуске: 9-3 (96), 2024 года.

Бесплатный доступ

В статье рассматриваются основные показатели, которые используются для оценки текущего состояния безопасности компьютерных сетей. Автор статьи изучил основные требования к показателям в системе защищенности компьютерной сети. Автор статьи разработал модель системы оценки защищенности и поддержки принятия, которая позволяет оценивать ситуацию по безопасности компьютерных сетей и осуществлять разработку рекомендаций в стратегии технического регулирования информационной безопасности.

Безопасность, информационная безопасность, компьютерные сети, безопасность компьютерных сетей, показатели безопасности

Короткий адрес: https://sciup.org/170207239

IDR: 170207239 | DOI: 10.24412/2500-1000-2024-9-3-89-93

Текст научной статьи Обсуждение текущего состояния безопасности компьютерных сетей и стратегии технического регулирования

В настоящее время есть много научных исследований, которые посвящены анализу основных показателей защищенности компьютерных сетей для оценки их безопасности. Несмотря на большое число исследований, в них чаще рассматриваются лишь отдельные показатели, а учет разных информационных типов по безопасности не проводится. В исследовании А. Mayer, к примеру, проводится оценка показателей, которые определены по данным о характеристиках и составе ключевых объектов компьютерной сети (характеристика сети, которая учитывает сведения об уязвимостях, характеристика сети с позиции приложений, характеристика хостов сети) [9].

В свою очередь, в научных трудах J. Cangussu, P. Kolan, R. Dantu, J. Araujo, F. Cuppens и других исследователей проводится исследователей показателей, которые рассчитываются на основе графов атак [3, c. 87; 5, c. 120]. Исследователи отмечают, что такие показатели (вероят-ность/потенциал атаки, атрибуты атакующего, уровень его навыков) предоставляют непосредственную возможность для получения сведений дополнительного характера о вероятных дальнейших шагах атаку- ющего, с учетом существующих уязвимостей системы [Там же].

В исследованиях H. Debar, F. Cuppens, N. Cuppens-Boulahia, N. Kheir рассматривались показатели, которые определяются на основе графов зависимостей сервисов. Ученые пишут, что анализ таких показателей позволяет выявить и оценить распространение ущерба в компьютерной сети [6, c. 630].

Ряд зарубежных исследователей (L. Khan, E. Al-Shaer, M.S. Ahmed, S. Jajodia, L. Wang и др.) исследует показатели, которые непосредственно отражают возможность атак нулевого дня (k-безопасность нулевого дня, вероятностная мера уязвимости [2, c. 1560; 10, c. 580].

В работе J.M. Wing, P.K. Manadhata для осуществления оценки уровня защищенности компьютерной системы предлагается применять такой показатель, как «поверхность атаки» [8, c. 374], а исследователи J. Cangussu, P. Kolan, R. Dantu для такой оценки предлагают использовать показатель «уровень риска» [3, c. 90].

Еще одну систему показателей предлагают P. Martini, C. Thul и M. Jahnke – показатели, которые отражают выигрыш и потери при отказе от реагирования или непо- средственном внедрении (затраты на реагирование, результативность реагирования, ожидаемые потери и пр.) [4, c. 1038].

В настоящей статье автор опирается на показатели, описанные в работе В.С. Богданова, М.В. Степашкина и И.В. Котенко. Исследователи предложили объединить показателей в единую систему, которая направлена на результативную поддержку в принятии соответствующих решений по контролю инцидентов, нарушающих в компьютерной сети информационную безопасность [1, c. 13].

И.В. Котенко в собственных трудах выделял основные требования к показателям в системе защищенности компьютерной сети, а именно:

-

- принятие во внимание основных событий в системе показателей защищенности для анализа и оценки текущей ситуации;

-

- анализ и оценка при реагировании на соответствующие инциденты выигрыша;

-

- установление профиля атакующего субъекта, целей атаки, а также основных возможностей по реализации соответствующих атак;

-

- оценка уровня вероятного ущерба и потенциала атаки;

-

- возможность определения самых уязвимых мест в рассматриваемой системе [1].

В свою очередь для осуществления результативной оценки защищенности требуется проводить оценку рисков в принятии решений по реагированию, учитывать основные требования протоколов и стандартов в сфере информационной компьютерной безопасности.

Кроме того, требуется принимать во внимание и требования нефункционального характера к алгоритмам расчета рассматриваемых показателей, а именно: обоснованность и оперативность.

Принимая во внимания рассмотренные требования, автор разработал систему показателей защищенности, который включает в себя следующие уровни:

-

1. Топологический уровень. На данном уровне показатели опираются на информационные данные о характеристиках и составе компьютерной сети. На основе

-

2. Уровень графа атак. На данном уровне осуществляется ввод информации дополнительного характера о взаимосвязях уязвимостей в компьютерной сети. После ввода соответствующей информации происходит построение вероятных маршрутов атак, которые непосредственно объединены в граф [7, c. 616]. К показателям данного уровня, прежде всего, относятся: затраты на осуществление реагирования, стоимостный ущерб от атаки, потенциал атаки с учетом нулевого дня, ущерб от осуществленной атаки, потенциал атаки, а также критичность действий в атаке.

-

3. Уровень атакующего. На данном уровне осуществляется ввод информационных сведений, которые непосредственно связаны с разными моделями атакующего, в частности: цель, уровень навыков, положение в системе. Основными показателями, которые определяются на данном уровне, являются:

анализа таких данных происходит выделение критичных мест системы показателей защищенности: ценность хоста для бизнеса, уязвимость хоста к атакам нулевого дня, процент систем без критичных уязвимостей, внешняя и внутренняя критичность, слабость и уязвимость хоста.

На рассматриваемом уровне интегральный показатель риска устанавливается с помощью показателей уязвимости и критичности хостов, которые не принимают во внимание вероятные маршруты сетевых атак.

Важно подчеркнуть, что для того, чтобы определить вероятность атаки, требуется преобразовать граф атак в граф уязвимостей. Вершины последнего графа будут отражать уязвимости, а переходы между уязвимостями будут отражать дуги.

Интегральным показателем риска на данном уровне будет и критичность хоста, и вероятность осуществления результативной атаки на хост.

-

- профильный потенциал атаки;

-

- затраты на реагирование профильного характера;

-

- стоимостный профильный ущерб от осуществленной атаки;

-

- профильный потенциал атаки с учетом нулевого дня;

-

- уровень навыков атакующего.

-

4. Уровень событий. На данном уровне осуществляет учет информационных данных о событиях в компьютерной сети при вычислении соответствующих показателей. Основными показателями уровня событий являются:

-

- динамический потенциал атаки;

-

- затраты на реагирование динамического характера;

-

- стоимостный динамический ущерб от осуществленной атаки;

-

- динамический потенциал атаки с учетом нулевого дня;

-

- возможный уровень навыков атакующего;

-

- динамический уровень навыков атакующего;

-

- позиция атакующего.

-

5. Интегральный уровень. На данном уровне происходит определение уровня риска на основе анализа данных с предыдущих уровней, а также выработка соответствующих рекомендаций.

С помощью рассматриваемого уровня можно отражать ситуацию защищенности в виде соответствующего профиля атакующего и профиля атаки.

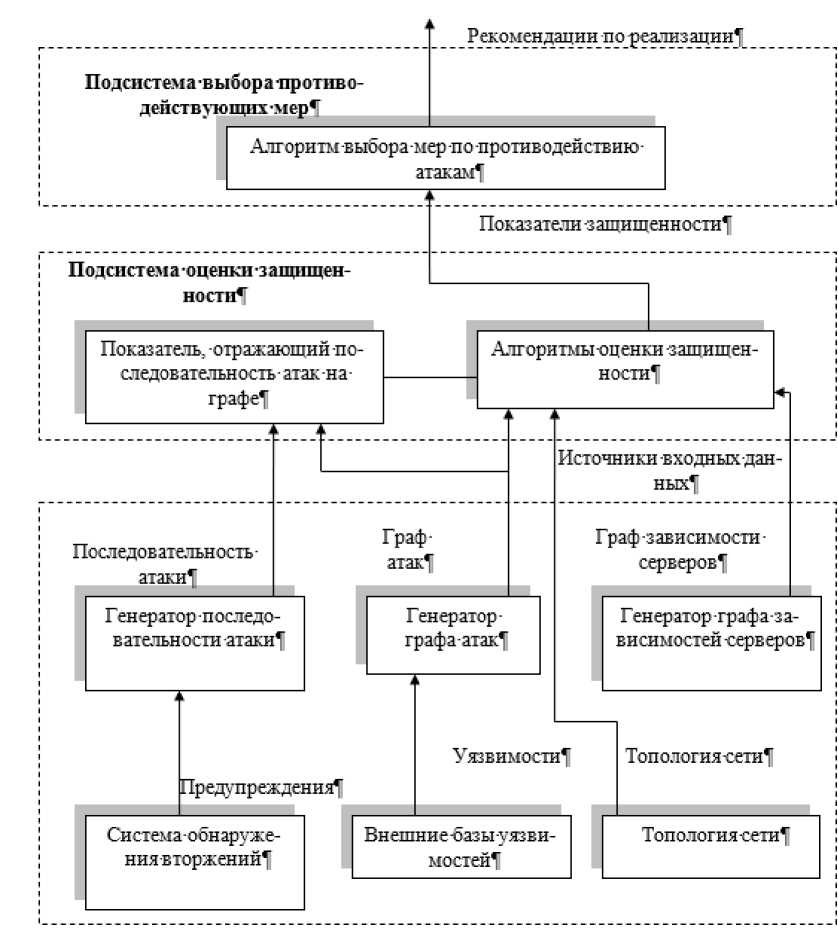

Таким образом, схематически архитектура системы оценки защищенности и поддержки принятия решений может быть представлена следующим образом (рис. 1).

Рис. 1. Модель системы оценки защищенности и поддержки принятия

Итак, система оценки защищенности и принятия решений включает в себя следующие подсистемы: оценка защищенности, выбор противодействующих мер. Первая подсистема включает в себя совокупность алгоритмов для оценки уровня защищен- ности, а также отражение последовательностей происходящих атак на граф. Вторая подсистема, как следует справедливо отметить, генерирует основные рекомендации по разработке и реализации мер противодействия на основе полученных и проанализированных показателей.

Таким образом, рассмотренный подход к оценке безопасности компьютерных се- тей, а также стратегии технического регулирования по выработке мероприятий противодействия атакам на компьютерную сеть базируется на системе показателей защищенности. На основе разработанного подхода автор статьи разработал модель системы оценки защищенности и поддержки принятия, которая позволяет оценивать ситуацию по безопасности компьютерных сетей и осуществлять разработку рекомендаций в стратегии технического регулирования информационной безопасности.

Список литературы Обсуждение текущего состояния безопасности компьютерных сетей и стратегии технического регулирования

- Котенко И. В., Степашкин М. В., Богданов В. С. Архитектуры и модели компонентов активного анализа защищенности на основе имитации действий злоумышленников // Проблемы информационной безопасности. Компьютерные системы. - 2006. - № 2. - С. 7-24. EDN: JUKSWP

- Ahmed M. S., Al-Shaer E., Khan L. A novel quantitative approach for measuring network security // Proc. of the 27th Conf. on Computer Communications (INFOCOM'08). - Phoenix, Arizona, 2008. - P. 1957-1965.

- Dantu R., Kolan P., Cangussu J.Network risk management using attacker profiling // Security and Communication Networks. - 2009. - Vol. 2, № 1. - P. 83-96.

- Jahnke M., Thul C., Martini P. Graph-based metrics for intrusion response measures in computer networks // IEEE Workshop on Network Security. - 2007. - P. 1035-1042.

- Kanoun W., Cuppens-Boulahia N., Cuppens F., Araujo J. Automated reaction based on risk analysis and attackers skills in intrusion detection systems // Proc. of the 3rd Intern. Conf. on Risks and Security of Internet and Systems (CRiSIS'08). - Toezer, Tunisia, 2008. - P. 117-124.

- Kheir N., Cuppens-Boulahia N., Cuppens F., Debar H. A service dependency model for cost-sensitive intrusion response // Proc. of the 15th European Symp. on Research in Computer Security (ESORICS'10). - Athens, Greece, 2010. - P. 626-642.

- Kotenko I., Chechulin A.Computer attack modeling and security evaluation based on attack graphs // IEEE 7th Intern. Conf. on Intelligent Data Acquisition and Advanced Computing Systems: Technology and Applications (IDAACS'2013). Berlin, Germany, 12-14 Sept., 2013. - P. 614-619. EDN: SLKYRT

- Manadhata P. K., Wing J. M. An attack surface metric // IEEE Transact. on Software Engineering, 2010. - P. 371-386.

- Mayer A. Operational Security Risk Metrics: Definitions, Calculations, Visualizations // Metricon 2.0. CTO RedSeal Systems, 2007.

- Wang L., Singhal A., Jajodia S., Noel S. k-zero day safety: measuring the security risk of networks against unknown attacks // Proc. of the 15th European Conf. on Research in Computer Security. - Berlin, Heidelberg: Springer-Verlag, 2010. - P. 573-587.