Подходы к защите систем видеонаблюдения при применении алгоритмов распознавания

Автор: Попова Татьяна Александровна, Афанасьев Анатолий Михайлович, Жарков Григорий Владимирович

Журнал: НБИ технологии @nbi-technologies

Рубрика: Инновации в информатике, вычислительной технике и управлении

Статья в выпуске: 1 т.14, 2020 года.

Бесплатный доступ

Определены уязвимости алгоритмов распознавания объектов и лиц. Выявлены подходы к защите систем видеонаблюдения при применении алгоритмов распознавания. Проведен анализ эффективности мер защиты.

Информационная безопасность, распознавание объектов, распознавание лиц, уязвимости алгоритмов распознавания, меры защиты

Короткий адрес: https://sciup.org/149129798

IDR: 149129798 | УДК: 004.93 | DOI: 10.15688/NBIT.jvolsu.2020.1.3

Текст научной статьи Подходы к защите систем видеонаблюдения при применении алгоритмов распознавания

DOI:

Системы с алгоритмами распознавания – новый шаг в развитии методов аутентификации, в настоящее время такие алгоритмы применяются повсеместно [1; 2]. В операционных системах уже есть технологии распознавания лиц, так как это позволяет входить в систему в три раза быстрее, чем при входе с паролем и практически каждый смартфон в наше время поддерживает функцию разблокировки с помощью камеры. Распознавание объектов, в свою очередь, может применяться при аутентификации автомобилей, при въез- де на контролируемую территорию и зачастую играет немаловажную роль в реализации безопасности предприятий [3].

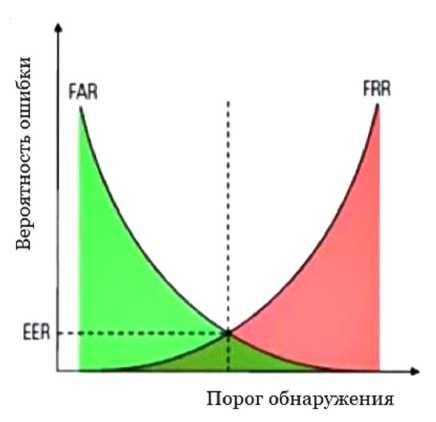

При явных преимуществах, системы распознавания с некоторой вероятностью могут выдавать ложный результат. Важными характеристиками любой биометрической системы являются ошибки первого и второго рода (см. рисунок).

FAR (False Acceptence Rate) – вероятность, что неавторизованный пользователь/

График зависимости вероятности ошибки от порога обнаружения

объект будет распознан как авторизованный (ошибка 1-го рода).

FRR (False Rejection Rate) – вероятность, что авторизованный пользователь/объект будет неправильно распознан (ошибка 2-го рода).

EER (Equal Error Rate) – точка равновесия, в которой FAR и ERR пересекаются.

Ошибки 2-го рода не несут ущерба при применении алгоритмов распознавания для аутентификации, в то время как ошибки 1-го рода являются опасными, так как позволяют злоумышленнику получить доступ к конфиденциальной информации. Таким образом, уязвимостями алгоритмов распознавания будем считать методы достижения ошибок 1-го рода.

На сегодняшний день существует несколько уязвимостей алгоритмов распознавания:

-

1) Фото цели (V1). Это может быть как распечатанная фотография так и изображение с какого-нибудь устройства, например телефона или планшета. Подавляющее большинство простых методов распознавания до сих пор можно обмануть этим способом. Злоумышленник может сфотографировать цель или найти фотографию в интернете, например в социальных сетях.

-

2) Видеозапись цели (V2). Видеозапись можно использовать и для взлома более сложных алгоритмов распознавания, где проверяется подлинность цели путем анализа нескольких ракурсов.

-

3) 3D макет (V3). Более сложный и затратный вариант, заключает в себе создание

трехмерной модели объекта. В случае с распознаванием лица – объектом выступает 3D модель головы. Очевидно, что получить слепок лица жертвы является довольно сложной задачей в реальной жизни, поэтому злоумышленники используют глубокие нейронные сети, которые прогнозируют 3D форму лица по набору фотографий или по видео. После этого злоумышленник может распечатать на 3D принтере скульптуру лица или сделать маску.

-

4) Специальный макияж, грим (V4). Используя профессиональный грим, злоумышленник может загримировать себя под сотрудника.

-

5) Случайное ложное срабатывание (V5). В случае малого количества отличительных черт объекта распознавания, его легко можно спутать с похожими на него другими объектами.

-

6) Взлом алгоритмов распознавания (V6). Сложная в реализации уязвимость, которая предполагает использование внутренних уязвимостей самого алгоритма распознавания.

Увеличить защищенность алгоритмов распознавания можно применив следующие меры защиты:

-

1) Анализ нескольких ракурсов изображения объекта. Анализируется не один кадр, а временной ряд и по временному ряду оценивается подлинность объекта. Недостатком такого метода является необходимость в дополнительном времени на проверку.

-

2) Совершение определенных действий пользователем. Похож на предыдущий пункт, только анализируется не любое изменение

ракурса, а соответствие поведения человека требуемым действиям.

-

3) Проверка фона. Данная мера защиты актуальна при расположении камеры в определенном месте. Если камера детектирует, что фон отличается от обычного, то это может значить, что используется фотография или видео объекта.

-

4) Искажение при движении. Если злоумышленник использует устройство с изображением объекта, при движении устройства могут возникать блики или неестественное размытие, это можно задетектировать. Также можно обнаружить использование злоумышленником распечатанной фотографии, за счет того, что в каждой камере есть линза и при движении объекта меняется фокусное расстояние, в линзе изображение искажается, и, проведя анализ этих искажений, можно понять, что перед камерой плоское изображение.

-

5) Распределение освещения. Распределение освещения на объекте и на окружении объекта позволит узнать настоящий ли объект перед камерой.

-

6) Добавление отличительных черт объекту. Оригинальная цветная наклейка увеличит оригинальность объекту распознавания.

-

7) Использование специальных камер (ИК-камер, 3D-камер). Заключается в использовании специального оборудования. Лучший результат дает комбинирование нескольких типов таких камер. Такие камеры не требу-

- ют никакого кооператива со стороны пользователей, но их использование требует больших затрат.

-

8) Дополнительные способы идентификации. Проверяются дополнительные характеристики объекта, например отпечатки пальцев.

В таблице представлен сравнительный анализ эффективности мер защиты. По результатам анализа, было определено, что дополнительные способы идентификации перекрывают все уязвимости алгоритма распознавания лиц, но этот способ очень затратный. Другой эффективной мерой защиты является совершение определенных действий пользователем, эта мера перекрывает три из шести уязвимостей и является простой в реализации и низкой по стоимости.

Для алгоритмов распознавания объектов, такие меры защиты как добавление отличительных черт объекту и проверка фона или распределение освещения, являются самыми оптимальными и перекрывают три из пяти уязвимостей.

Список литературы Подходы к защите систем видеонаблюдения при применении алгоритмов распознавания

- ГОСТ Р 50.1.053-2005. Информационные технологии. Основные термины и определения в области технической защиты информации: дата введения 2006-01-01. - М.: Стандартинформ, 2005.

- ГОСТ Р 51558-2008. Средства и системы охранные телевизионные. Классификация. Общие технические требования. Методы испытаний: дата введения 2009-09-01. - М.: Стандартинформ, 2009.

- Попов, Г. А. Разработка программного комплекса видеоконтроля объектов или лиц на территории организации / Г. А. Попов, Т. А. Попова // Актуальные вопросы информационной безопасности регионов в условиях перехода России к цифровой экономике: материалы VII Всероссийской научно-практической конференции, г. Волгоград, 26-27 апр. 2018 г. - Волгоград: Изд-во ВолГУ, 2018. - С. 285-289.