Применение технологий социальной инженерии при совершении высокотехнологичных преступлений

Автор: Поляков Виталий Викторович

Журнал: Криминалистика: вчера, сегодня, завтра @kriminalistika-vsz

Рубрика: Уголовно-правовые науки

Статья в выпуске: 3 (27), 2023 года.

Бесплатный доступ

В статье сформулирован криминалистический подход к использованию социальной инженерии при совершении высокотехнологичных преступлений; приведены основные технологии социальной инженерии, используемые при совершении высокотехнологичных преступлений, направленные как на физических, так и юридических лиц, и количественные оценки масштаба и динамики применения преступниками соответствующих технологий; установлены и рассмотрены основные причины и условия, способствующие расширяющемуся применению преступниками приемов социальной инженерии. Автор обращает внимание на особую опасность использования технологий социальной инженерии организованными преступными группами, исследует проблемы инсайдерства и «невольного соучастия» в преступлениях, совершаемых с помощью социальной инженерии, делая вывод о том, что особенности применения технологий социальной инженерии могут быть использованы при разработке и осуществлении криминалистических мер противодействия высокотехнологичным преступлениям.

Компьютерные преступления, способ преступления, средства преступления, фишинг, информационные технологии

Короткий адрес: https://sciup.org/143180749

IDR: 143180749 | УДК: 343.98 | DOI: 10.55001/2587-9820.2023.81.15.018

Текст научной статьи Применение технологий социальной инженерии при совершении высокотехнологичных преступлений

Одним из наиболее опасных явлений в развитии современной преступности является формирование новых групп преступлений, средства совершения которых основаны на привлечении информационнотелекоммуникационных технологий [1-3]. В последние годы распространение получило явление, проявляющееся в сочетании таких средств с технологиями социальной инженерии. Это не осталось без внимания как в отечественной криминалистической литературе последних лет [46 и др.], так и в зарубежных исследованиях [7; 8 и др.]. Е. R. Leukfeldt, А. Lavorgna и Е. R. Kleemans справедливо связывают быстрое взятие методов социальной инженерии на вооружение преступными группами в первую очередь с появлением онлайн-банкинга и электронных систем перевода денежных средств [7, р. 288].

Подчеркнем, что возрастающее количество случаев использования социальной инженерии преступниками направлено не только (и не столько) против физических лиц, но и против коммерческих, прежде всего финансовых, организаций, а в последнее время - и против государственных учреждений. Наряду с обычно учитываемыми финансовыми потерями технологии социальной инженерии, привлекаемые при осуществлении высокотехнологичных преступлений [9], наносят ощутимый нематериальный ущерб, например приводят к потере доверия к финансовым организациям. Необходимо также отметить особую опасность, которую представляет использование этих технологий организованными преступными группами, совершающими высокотехнологичные преступления [10, с. 181]. Таким образом, проблема использования социальной инженерии при совершении высокотехнологичных преступлений требует тщательного исследования и выработки со стороны криминалистической науки эффективных приемов и методов их выявления, доказывания и предупреждения [3; 11].

Основная часть

Полагаем, что отправной точкой криминалистического подхода к проблеме применения социальной инженерии при совершении преступлений следует считать ее криминалистическое определение. На наш взгляд, с этих позиций социальная инженерия может быть определена как совокупность взаимосвязанных технологий, методов и приемов, основанных на использовании психологических особенностей личности в целях получения конфиденциальных сведений, обеспечивающих несанкционированный доступ к конфиденциальной компьютерной информации.

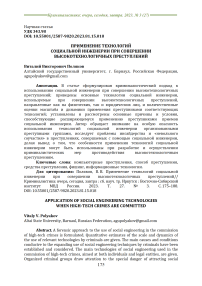

Для оценки масштаба и динамики применения технологий социальной инженерии при совершении преступлений нами была проведена статистическая обработка обзоров отчетности ЦБ РФ об инцидентах информационной безопасности за 2019-2022 гг.1 Результаты обработки представлены в виде графиков на рисунках 1 и 2. На рисунке 1 представлена доля использования технологий социальной инженерии в совершенных операциях дистанционного банковского обслуживания без согласия клиентов физических (кривая 1) и юридических (кривая 2) лиц. Видно, что процент использования методов социальной инженерии при совершении преступлений в отношении физических лиц стабильно высок. В случае юридических лиц он в целом ниже, что связано с лучшей защищенностью компьютерной информации организаций. На рисунке 2 приведены данные, характеризующие динамику атак, совершаемых в отношении физических и юридических лиц - клиентов финансовых организаций. Эти данные свидетельствуют о росте числа таких атак за последние годы.

Период

Рисунок 1. Доля использования методов социальной инженерии при дистанционном банковском обслуживании без согласия клиентов (1 - физические лица, 2 - юридические лица)

Проведенный нами анализ судебно-следственной практики и заключений специалистов в области информационной безопасности позволил сделать следующие выводы о факторах, способствующих применению в преступных целях методов и приемов социальной инженерии:

-

- высокая эффективность достижения цели получения конфиденциальной информации;

-

- простота применения по сравнению с технически сложными программно-аппаратными средствами

[12, с. 163];

-

- низкие материальнофинансовые затраты;

-

- относительно невысокие риски привлечения к уголовной ответственности.

Полагаем, что эти факторы продолжат оказывать побудительное воздействие и приведут к дальнейшему расширению применения социальной инженерии в высокотехнологичной преступной деятельности.

Основной

Основной х Основной н Основной га

° Основной s Основной Т „

Основной

Основной

Основной

I кв. II кв. Ill кв. I кв. II кв. Ill кв. I кв. II кв. Ill кв. I кв. II кв. Ill кв. 2019 2019 2019 2020 2020 2020 2021 2021 2021 2022 2022 2022

Период

’исунок 2. Атаки с использованием технологий социальной инженерии, направлен ные на клиентов финансовых организаций

Важнейшей особенностью применения технологий социальной инженерии при совершении высокотехнологичных преступлений является их совместное использование с передовыми информационно-телекоммуникационными технологиями. Так, по данным компании Positive Technologies, «в 41 % случаев заражения вредоносным ПО сочетались с методами социальной инженерии» [13, с. 18]. По мнению А. П. Суходолова и А. М. Бычковой, использование технологий социальной инженерии может происходить в комплексе с ботами1 [14, с. 757]. Можно сказать, что своеобразный симбиоз этих технологий приводит к формированию комплексного средства преступлений, эффективность которого значительно повышается за счет возникающего от такого объединения синергетического эффекта.

Приведем основные приемы социальной инженерии, применяемые при совершении высокотехнологичных преступлений [9].

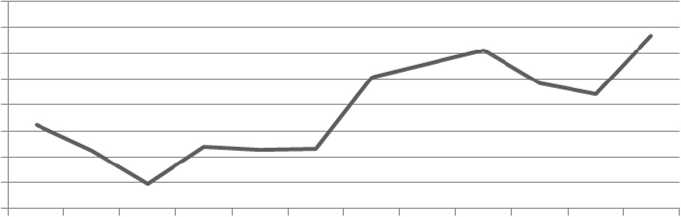

Фишинг (англ, fishing - «выуживание») является наиболее распространенным приемом социальной инженерии, направленным на получение через сеть Интернет конфиденциальных данных потенциальных жертв преступного посягательства. По мнению Ю. Дороничева и Я. Бабина, «для взлома финансовых организаций фишинг используется в 80 % случаев» [15, с. 79]. J. Loggen и R. Leukfeldt в результате анализа судебной практики пришли к выводу, что фишинг реализуется в двух основных вариантах: получение доступа к данным банковской карты и пин-кодам или к личным данным и кодам для подтверждения переводов с банковских счетов жертв на счета, контролируемые преступниками [16, р. 205]. Динамика применения фишинга в Российской Федерации может быть прослежена по данным использованных выше обзоров ЦБ РФ.

Среди специфических разновидностей фишинга наиболее распространены так называемые вишинг, фарминг и смишинг. Вишинг (англ. vishing, voice phishing - голосовой фишинг) - получение через телефонную коммуникацию конфиденциальных сведений о жертве посягательства или склонение ее к определенным действиям. Фарминг (англ. Pharming -возделывание) - автоматическое перенаправление потенциальной жертвы на контролируемый преступниками ложный веб-сайт, при этом фарминговая атака осуществляется на уровне компьютерной системы DNS (Domain Name System), связывающей доменные имена с IP-адресами, что создает дополнительные сложности для защиты. Смишинг (англ. smishing, от SMS и phishing) - фишинговая атака, реализуемая через sms-сообщения, и т. д.

Претекстинг faнгл. pretexting - повод) - это прием социальной инженерии, при котором преступник для получения нужных сведений представляется через сеть Интернет другим человеком, для входа в доверие применяя какую-либо информацию о жертве посягательства.

«Троянский конь» - это прием социальной инженерии, заключающийся в рассылке электронных сообщений, содержащих вредоносную программу (эксплойт) или ссылку для перехода на ресурс с такой программой.

Обратная социальная инженерия - это прием, при котором потенциальная жертва сама обращается к преступнику (например, ознакомившись с рекламой о настройке компьютеров) и предоставляет ему доступ к конфиденциальным данным.

Используются и другие методы и приемы. Например, Национальное центральное бюро Интерпола МВД России на своем сайте отмечало использование так называемых «нигерийских писем» (они же - «обман 419», по коду мошеннических действий), присылаемых из-за рубежа на электронную почту граждан с ложной информацией о выигрыше в лотерею, получении наследства и т. д.2

2019 2019 2019 2020 2020 2020 2021 2021 2021 2022 2022 2022

Период

Рисунок 3. Фишинговые атаки на клиентов финансовых организаций

Рассмотрим в качестве конкретного примера следующее уголовное дело1. Преступниками для хищения денежных средств клиентов автомагазинов была применена приобретенная в сети Интернет фишинговая программа, обеспечившая взлом электронных почтовых ящиков автомагазинов и доступ к конфиденциальной компьютерной информации, после чего от имени автомагазинов потенциальным клиентам указывались для перечисления денег реквизиты счетов, контролируемых преступниками. В целях конспирации вся переписка после ее завершения стиралась, для анонимизации выхода в сеть Интернет применялась программа «CryptoVPN», скрывавшая IP-адреса, для зачисления денег использовались банковские карты разных лиц. По данному уголовному делу по заявлениям потерпевших было возбуждено 35 уголовных дел, при расследовании соединенных в одно производство. В этом примере имел место достаточно типичный случай, ко- гда пострадавшие получали электронные письма, отправитель которых входил в доверие, выдавая себя за определенную организацию, после чего жертвы перечисляли свои денежные средства на счета, контролируемые преступниками.

Отметим, что особая роль в применении технологий социальной инженерии зачастую отводится сотрудникам организаций, подвергающихся сетевой атаке [17, с. 20], и прежде всего работникам, недостаточно владеющим навыками информационной безопасности. Полагаем, что в некоторых случаях такие лица могут рассматриваться в качестве «невольных соучастников», не имеющих преступного умысла и не осознающих свою роль в совершении преступления. Приведем в качестве примера следующее уголовное дело2. Преступник, руководствуясь стремлением к наживе в сети Интернет, приобрел вредоносные компьютерные программы, предназначенные для удаленного управления компьютером, и отправил на адрес электронной почты индивидуального предпринимателя письмо, в которое под видом документа вложил вредоносную компьютерную программу. Продавцом-консультантом индивидуального предпринимателя, не подозревающим о вредоносном содержании письма и не проверившим его средствами защиты информации, на служебном компьютере оно было открыто. В результате этого автоматически была установлена вредоносная программа. Посредством этой программы был осуществлен неправомерный доступ к компьютерной информации, содержащей данные о банковском платежном счете, и денежный перевод с этого счета на счет банковского номера, контролируемого преступником. В этом примере продавец-консультант выступил в роли «невольного соучастника» преступления.

Полагаем, что новым направлением в использовании социальной инженерии является привлечение ее методов для осуществления одного из наиболее опасных видов высокотехнологичных преступлений - так называемых АРТ-атак. АРТ-атака (англ. Advanсеd Persistent Threat -продвинутая постоянная угроза) -это дистанционно осуществляемая целевая атака повышенной сложности, направленная на информационную инфраструктуру конкретной компании или организации. Высокотехнологичные преступления, реализующие АРТ-атаки, организуются, как правило, преступными сообществами, обладающими значительными финансовыми, техническими и кадровыми ресурсами, противодействие этим преступлениям сопряжено со значительными трудностями. На стадии подготовки к АРТ-атаке преступ никами проводится тщательный поиск уязвимостей в защите корпоративной сети организации. Для получения необходимых сведений могут привлекаться сотрудники, владеющие соответствующей инсайдерской информацией или способные обеспечить (в том числе непреднамеренно) преодоление этой защиты. В качестве примера можно привести описанный В. Левцовым и Н. Демидовым случай, когда преступники подбрасывали сотрудникам компании USB-флешки с привлекающим внимание названием и вредоносным программным обеспечением, после открытия которых на рабочем месте появлялась возможность осуществить проникновение в корпоративную сеть организации [18].

Расширяющееся использование технологий социальной инженерии организованными преступными группами представляет особую угрозу. Е. R. Leukfeldt, A. Lavorgna и Е. R. Kleemans привели пример такой группы, включавшей в себя разработчиков фишинговых писем, создателей фишинговых веб-сайтов, фасилитаторов, обеспечивавших коммуникации, осуществлявших обналичивание похищенных денежных средств дропов и т. д., а также пособников из числа банковских служащих [7, р. 292]. Приведем пример действия подобной организованной группы по материалам изученных нами уголовных дел3. Организованной преступ- ной группой был создан и контролировался «фишинговый» сайт, являвшийся визуально схожей копией официального сайта коммерческого банка. В группе были распределены роли соучастников. Одни соучастники осуществляли поиск через социальную сеть физических лиц, которых за денежное вознаграждение под предлогом оформления банковской карты для перечисления заработной платы гражданам ближнего зарубежья просили оформить банковские карты, далее передававшиеся другим соучастникам. Другие соучастники с помощью «фишинговой атаки» похищали данные банковских карт потерпевших в период их нахождения в сети Интернет на «фишинговом» сайте, после чего инициировали перевод денежных средств с банковских карт потерпевших на банковские карты, контролировавшиеся преступниками. Третьи соучастники обналичивали в банкоматах похищенные денежные средства. В рассмотренном случае применялась типичная фишинговая схема, когда потерпевший входит на «фишинговый» сайт и подтверждает инициированную преступниками операцию. Из материалов данного уголовного дела следует, что не все соучастники преступления, входившие в организованную группу, были установлены при проведении расследования и преданы суду, что также является типичным для высокотехнологичных преступлений.

Специфика совершения высокотехнологичных преступлений, совершаемых с использованием технологий социальной инженерии, требует изучения криминалистически значимых особенностей личности потерпевших, способствующих совершению преступных посягательств [19]. Обычно к таким особенностям относят низкий уровень компьютерной грамотности, неосведомленность о мерах защиты информации и т. п. При этом можно согласиться с А. Б. Сабырбаевой, что эффективность практических мер, применяемых организациями для противодействия фишинговым атакам, неизвестна [20, с. 183]. Представляется, что факторы, способствующие совершению рассматриваемых преступлений, сложнее и многообразнее, по крайней мере в случаях, когда посягательству подвергаются организации. Так, специально исследовавшие восприимчивость к фишингу Е. J. Williams и A. N. Joinson пришли к выводу, что основным фактором является переоценка пользователями своих сил по защите компьютерной информации, не соответствующих реальным возможностям, которые недостаточны для идентификации фишинговых атак [21,р. 11].

Выводы и заключение

Проведенный нами анализ имеющейся судебно-следственной практики позволил прийти к следующим выводам.

Методы социальной инженерии направлены на получение конфиденциальной информации, используемой далее для реализации основного преступного умысла, в этом смысле их можно рассматривать как подготовку к основному преступлению. Для непосредственного совершения высокотехнологичного преступления эта информация используется в электронно-цифровой форме и применяется в едином комплексе с вредоносными программными или программно-аппаратными средствами совершения высокотехнологичных преступлений. Формирование такого комплекса средств преступлений обеспечивает качественный скачок в достижении преступного результата.

Входящие в указанный комплекс технологии социальной инженерии по своему содержанию во многом близки к методам и приемам обмана и злоупотребления доверием при традиционном мошенничестве. То обстоятельство, что потерпевшие сами в том или ином виде способствуют получению преступниками конфиденциальной информации, затрудняет противодействие рассматриваемой группе преступлений и создает значительные трудности для доказывания. Таким образом, использование методов и приемов социальной инженерии существенно повышает опасность высокотехнологичных преступных деяний, совершаемых преступными группами.

Рассмотренные особенности применения технологий социальной инженерии могут быть использованы при разработке мер противодействия и предупреждения современных высокотехнологичных преступлений.

Список литературы Применение технологий социальной инженерии при совершении высокотехнологичных преступлений

- Мещеряков В.А. Преступления в сфере компьютерной информации: правовой и криминалистический анализ. – Воронеж: Воронежский государственный университет, 2011. – 176 с.

- Россинская Е.Р. Концепция учения об информационно-компьютерных криминалистических моделях как основе методик расследования компьютерных преступлений // Вестник Восточно-Сибирского института МВД России. - 2021. - № 2 (97). - С. 190-200.

- Поляков В.В. Источники и принципы формирования частной методики расследования высокотехнологичных преступлений // Lex russica. - 2022. - Т. 75. - № 6. - С. 85–96. DOI:10.17803/1729-5920.2022.187.6.085-096.

- Бахтеев Д.В. О некоторых современных способах совершения мошенничества в отношении имущества физических лиц // Российское право: образование, практика, наука. - 2016. - № 3 (93). – С. 24-26.

- Старостенко Н.И. Криминалистический аспект техник социальной инженерии при совершении преступлений // Вестник Краснодарского университета МВД России. - 2020. - № 1 (47). - С. 80-83.

- Давыдов, В.О., Тишутина И.В. Об актуальных проблемах криминалистического обеспечения раскрытия и расследования мошенничеств, совершенных с использованием информационно-телекоммуникационных технологий // Криминалистика: вчера, сегодня, завтра. - 2020. - № 2 (14). - С. 81-91.

- Leukfeldt, E.R., Lavorgna A., Kleemans E.R. Organised Cybercrime or Cybercrime that is Organised? An Assessment of the Conceptualisation of Financial Cybercrime as Organised Crime. European Journal on Criminal Policy and Research. - 2017. - Vol. 23. – Iss. 3. - Р. 287-300. https://doi.org/10.1007/s10610-016-9332-z.

- Kruisbergen E.W., Leukfeldt E.R., Kleemans E.R., Roks R.A. Money talks money laundering choices of organized crime offenders in a digital age // Journal of Crime and Justice. - 2019. - Vol. 42, №. 5. - P. 569-581. https://doi.org/10.1080/0735648X.2019.1692420

- Поляков В.В. Структура и содержание способа совершения высокотехнологичных преступлений // Российское право: образование, практика, наука. - 2023. - № 1. - С. 27–39. DOI:10.34076/2410_2709_2023_1_27.

- Осипенко А.Л. Организованная преступная деятельность в киберпространстве: тенденции и противодействие // Вестник Нижегородской академии МВД России. - 2017. - № 4 (40). - С. 181-187.

- Поляков В.В. Латентность высокотехнологичных преступлений: понятие, структура, методы оценки уровня // Всероссийский криминологический журнал. — 2023. — Т. 17, № 2. — С. 146–155. DOI 10.17150/2500-4255.2023.17(2).146-155.

- Поляков, В.В., Лапин С.А. Средства совершения компьютерных преступлений // Доклады Томского государственного университета систем управления и радиоэлектроники. - 2014. - № 2 (32). - С. 162-166.

- Авезова Я. Актуальные киберугрозы // Сборник исследований по практической информационной безопасности. Positive Research, 2020. - С. 12-27. URL: https://www.ptsecurity.com/upload/corporate/ru-ru/analytics/positive-research-2020-rus.pdf. (дата обращения 13.06.2023).

- Суходолов, А.П., Бычкова А.М. Искусственный интеллект в противодействии преступности, ее прогнозировании, предупреждении и эволюции // Всероссийский криминологический журнал. - 2018. - Т. 12, № 6. - С. 753–766. DOI: 10.17150/2500-4255.2018.12(6).753–766.

- Дороничева, Ю., Бабин Я. Киберчума на все времена, или несколько советов по защите от фишинга // Сборник исследований по практической информационной безопасности. Positive Research, 2020. - С. 78–87. URL: https://www.ptsecurity.com/upload/corporate/ru-ru/analytics/positive-research-2020-rus.pdf. (дата обращения 13.06.2023).

- Loggen, J., Leukfeldt R. Unraveling the crime scripts of phishing networks: an analysis of 45 court cases in the Netherlands // Trends in Organized Crime. - 2022. - Vol. 25. - P. 205–225. https://doi.org/10.1007/s12117-022-09448-z.

- Трунцевский Ю.В. Киберпреступления в корпоративной среде: риски, оценка и меры предупреждения // Российский следователь. - 2014. - №21. – С. 19-21.

- Левцов, В., Демидов Н. Анатомия таргетированной атаки. Часть 2. Развитие атаки // Системный администратор. - 2016. - № 5. - С. 16-21. URL: http://samag.ru/archive/article/3188. (дата обращения 13.06.2023).

- Поляков, В.В., Ширяев А.В. Криминалистические аспекты личности потерпевших от киберпреступлений // Уголовно-процессуальные и криминалистические чтения на Алтае: Проблемы и перспективы противодействия преступлениям, совершаемым с применением информационных технологий / Сборник научных статей / отв. ред. С.И. Давыдов, В.В. Поляков. - Барнаул: Изд-во Алт. ун-та, 2018. – Вып. XV. - С. 164-172.

- Сабырбаева А.Б. О мерах по противодействию мошенничеству (на примере фишинга) // Государство и право. - 2021. - № 1. - С. 181–185. DOI: 10.31857/S102694520017465-2.

- Williams, E.J., Joinson A.N. Developing a measure of information seeking about phishing // Journal of Cybersecurity. - 2020. - Vol. 6, №. 1. - Р. 1-16. https://doi.org/10.1093/cybsec/tyaa001.