Программная реализация информационной системы анализа и контроля трафика сетевой инфраструктуры

Автор: Цейтлина Н.Е.

Журнал: Мировая наука @science-j

Рубрика: Естественные и технические науки

Статья в выпуске: 1 (10), 2018 года.

Бесплатный доступ

В статье описана программная реализация информационной системы анализа и контроля трафика сетевой инфраструктуры.

Анализ трафика, контроль трафика

Короткий адрес: https://sciup.org/140263036

IDR: 140263036

Текст научной статьи Программная реализация информационной системы анализа и контроля трафика сетевой инфраструктуры

Система программ «1С:Предприятие 8» включает в себя платформу и прикладные решения, разработанные на ее основе, для автоматизации деятельности организаций и частных лиц. Сама платформа не является программным продуктом для использования конечными пользователями, которые обычно работают с одним из многих прикладных решений (конфигураций), разработанных на данной платформе. Такой подход позволяет автоматизировать различные виды деятельности, используя единую технологическую платформу.

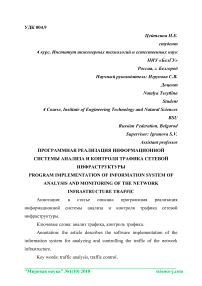

В ходе разработки конфигурации в первую очередь необходимо создать перечисления, отражающие структуру данных, которые не будут изменяемы еще долгое время в период эксплуатации конфигурации. Для хранения видов трафика необходимо отдельное перечисление. Оно представлено на рисунке 1.

Рисунок 1 - Перечисление “Виды трафика”

В организациях могут использоваться разные системы анализа и контроля трафика, поэтому для них был создан отдельный справочник. Справочник “Системы контроля трафика” представлен на рисунке 2.

Рисунок 2 - Справочник “Системы контроля трафика”

Отражение каких-либо действий систем по контролю трафика выполнено с помощью документов. Факт выявления уязвимость представлен в отдельном документе. Документ “Выявление уязвимости” представлен на рисунке 3.

Рисунок 3 - Документ “Выявление уязвимости”

Кроме выявлений уязвимости системы могут также выявлять вирусный код. Документ “Выявление вирусного кода” представлен на рисунке 4.

Рисунок 4 - Документ “Выявление вирусного кода”

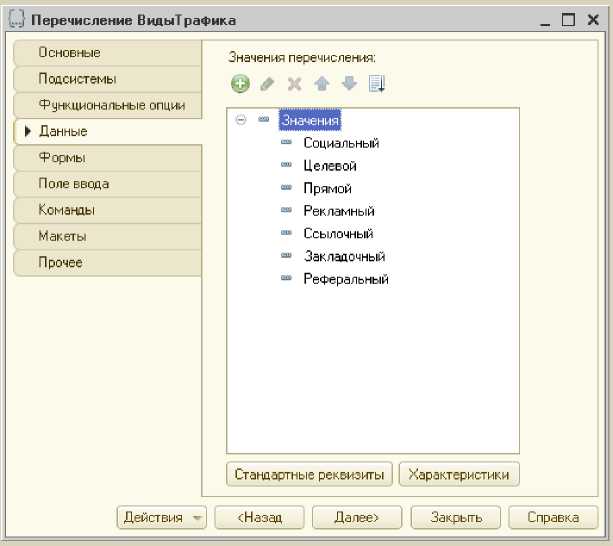

Учет действий систем отражен в регистрах. Действия по выявлению уязвимостей отражены в регистре накопления “Выявленные уязвимости”. Регистр накопления “Выявленные уязвимости” представлен на рисунке 5.

Рисунок 5 - Регистр накопления “Выявленные уязвимости”

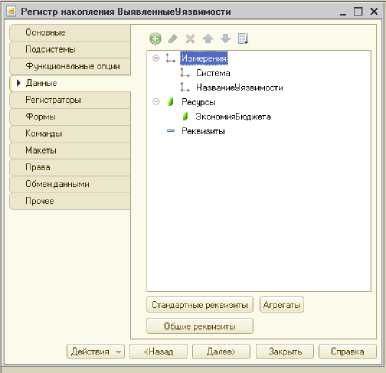

Пользователю необходимо иметь возможность просмотреть результаты работы систем. Для этого были реализованы отчеты с помощью схемы компоновки данных. Отчет по уязвимостям представлен на рисунке 6.

Рисунок 6 - Отчет по уязвимостям

В данной статье была описана разработка системы 1С:Анализ и контроль трафика, ее структура, основные компоненты, а также основные функциональные особенности ее реализации.

Список литературы Программная реализация информационной системы анализа и контроля трафика сетевой инфраструктуры

- Грэди Буч, Айвар Якобсон, Джеймс Рамбо. UML. Классика CS. - Питер, 2006

- Фаулер Мартин. UML Основы. Краткое руководство по стандартному языку объектного моделирования. - Символ-Плюс, 2004

- Грекул В. И., Проектирование информационных систем Издательство: М.: Интернет-Ун-т Информ технологий год издания: 2005.

- Бурков В.Н., Ириков В.А. Модели и методы управления системами предприятия. - М.: Юнити, 2005. - 408 с.