Протокол ss7 и безопасность мобильной сети

Автор: Гужаковская Кристина Петровна, Умницын Юрий Петрович

Журнал: НБИ технологии @nbi-technologies

Рубрика: Инновации в информатике, вычислительной технике и управлении

Статья в выпуске: 4 т.12, 2018 года.

Бесплатный доступ

Статья посвящена рассмотрению GSM сетей сотовой связи, которые играют важную роль в современном обществе, внося новые формы диалога и общения в современном мире. Показано, что эти сети играют двоякую роль в обществе: могут предоставлять средство для коммуникации с человеком, находящимся в любой точке земного шара, и могут являться средством для похищения конфиденциальных данных злоумышленником из-за устаревшей технологии для настройки телефонных станций, созданной еще в 1970-х годах.

Уязвимости протокола ss7, gsm-связь

Короткий адрес: https://sciup.org/149129774

IDR: 149129774 | УДК: 004.942 | DOI: 10.15688/NBIT.jvolsu.2018.4.1

Текст научной статьи Протокол ss7 и безопасность мобильной сети

DOI:

В настоящее время смартфоны находятся во владении практически у каждого человека. Чаще всего они используются как источник развлечений в социальных сетях или как устройство для работы. По своему фун- кционалу смартфон стал близок к персональ ному компьютеру. И мы, работая с этим ус тройством изо дня в день, стали задумывать ся, насколько наш гаджет защищен от раз личных нападений со стороны злоумышлен

ника. Ведь мы живем во времена весьма серьезного роста технологических возможностей, когда взломать телефон не составляет особого труда. В этой статье изложена технология взлома смартфона через уязвимость SS7 (системы сигнализации по общему каналу № 7).

Многие задаются вопросом, каким же образом злоумышленник сможет получить конфиденциальные данные, если телефон будет надежно защищен всеми известными средствами защиты? Для злоумышленника это не окажется проблемой, если он не будет проходить системы защиты на телефоне, а пойдет через уязвимость в телекоммуникационной системе, которая позволяет взломать телефон из-за уязвимости протокола SS7 (Signaling System №7 – Система Сигнализации по Общему Каналу № 7).

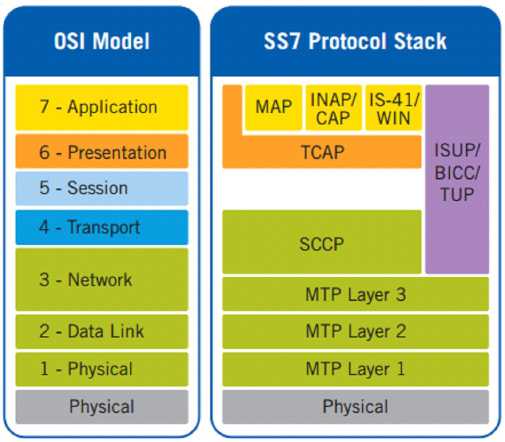

Как известно, протокол SS7 – это средство, состоящее из набора сигнальных телефонных протоколов (рис. 1), используемых для обмена информацией между элементами мобильной сети [10].

Как видно из рисунка, стек протокола SS7 разделен на уровни, которые можно сопоставить с моделью OSI. MTP Layer 1 сопоставляется с первым уровнем, MTP Layer 2 – со вторым, MTP Layer 3 – с третьим, и так далее.

MTP (Message Transfer Part – Перенос Части Сообщения) – это система, включающая в себя все уровни MTP стека SS7. Она отвечает за гарантированную доставку сообщения сетевой сигнализации между цифровыми станциями. MTP передает сообщения без потерь, дублирований, искажений и нарушений последовательности.

MTP Layer 1 – это звено, используемое для передачи информации путем преобразования ее в поток битов между двумя пунктами сигнализации.

MTP Layer 2 – это звено, используемое для проверки ошибок и правильности последовательностей сообщения в случае конфликтов на этом уровне сообщение отправляется повторно.

MTP Layer 3 – это звено, используемое для маршрутизации сообщения и переадресации трафика от неисправных звеньев.

Протокол ISUP (ISDN User Part) служит для управления вызовами между устройствами телефонной сети.

Протокол SCCP служит для взаимодействия сервисных узлов. Он дает сведения о состоянии подсистем и опирается на протокол MTP Layer 3 для маршрутизации и поиска ошибок.

В TCAP размещается информация о маршрутах, используется протоколом ISUP для адресации вызовов; также этот протокол применяется для указания того, кто будет оплачивать счет за разговор.

Протокол SS7 был реализован в 1970-х гг. для определения и соединения стационарных

Рис. 1. Уровни протокола сигнализации по общему каналу № 7 [3]

Реализация атаки через уязвимость SS7-протокола

Чтобы успешно реализовать данную атаку, необходимо получить IMSI (International Mobile Subscriber Identity – Международная идентификация мобильного абонента) – пятнадцатизначное число, которое присваивает- ся индивидуально каждой SIM-карте и хранится на ней. Первые три цифры выделены для кода стран, следующие две определяют коды мобильной сети, а оставшиеся – это идентификатор пользователя. Получить его можно, если известен номер мобильного телефона MSISDN (Mobile Subscriber Integrated Services Digital Number – Цифровой номер с интегрированными услугами мобильного абонента), он связан с IMSI и находится в абонентской базе данных сотового оператора HLR (Home Location Register – Главная регистрация местоположения). MSISDN необходим для получения звонков и идентификации абонента при получении услуг. Для получения IMSI необходимо сделать фальшивую сеть при помощи компьютера c соответствующим программным обеспечением и отправить SMS на номер абонента (MSISDN). Обычно чтобы SMS добралось до получателя, ему необходимо построить маршрут до места нахождения абонента. Поэтому база данных HLR, в которой на данный MSISDN сопоставляется соответствующий IMSI, отправит нам адрес коммутатора MSC/VLR, на котором сейчас обслуживается абонент, и IMSI его SIM-карты. MSC (Mobile Switching Center – Центр мобильной коммутации) – это телефонная станция, в задачи которой входит коммутация каналов, отслеживание местоположения абонента для направления к нему звонков, SMS и предоставления сервисов GSM. На практике данный узел часто совмещают с VLR (Visitors Location Register – Регистр местонахождения посетителей) – базой данных, хранящей всю информацию о пользователях, временно зарегистрированных в зоне действия данного коммутатора [8].

Определение местоположения абонента

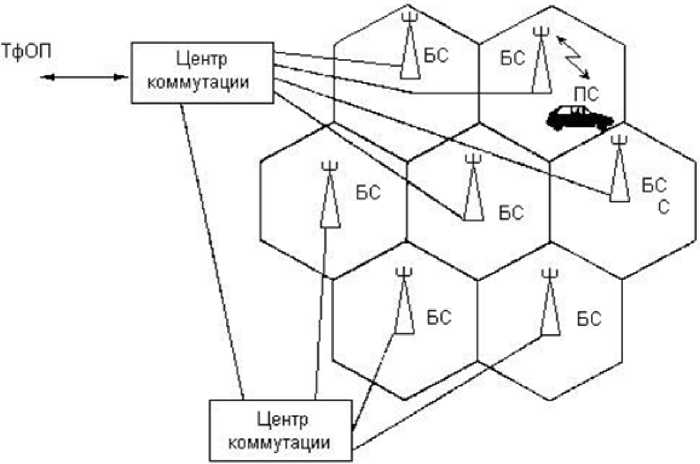

Как известно, вся сотовая сеть разделена на так называемые соты – зоны действия базовых станций, объединенные между собой центрами коммутации (см. рис. 2).

Так как сотовая связь охватывает практически все уголки нашей планеты и каждый человек обслуживается той или иной базовой станцией, в пределах которой сейчас находится, то если узнать расположение этой станции, можно приблизительно узнать местонахождение человека. Необходимо на найденный нами адрес коммутатора MSC/VLR отправить запрос на определение текущей базовой станцией, обслуживающей IMSI, нашей цели. В ответ мы получим идентификатор базовой станции, по которому определим ее местонахождение, а следовательно, и абонента.

Перехват сообщений абонента

Для этого необходимо передать IMSI жертвы и адрес злоумышленника MSC/VLR в HLR [2]. В этом случае все сообщения, поступающие абоненту, будут приходить к злоумышленнику. Чтобы абонент не смог заподозрить, что за ним следят, когда он будет отправлять сообщение другому абоненту, необходимо сделать переопределение на реальный коммутатор MSC, и сообщение придет к злоумышленнику, а после к абоненту, которому посылалось SMS.

Также злоумышленник сможет взломать различные мессенджеры, такие как Telegram, WhatsApp, ВКонтакте, перехватив пароли авторизации через SMS.

Перехват разговора абонента

Для этого злоумышленнику необходимо во временно зарегистрированной базе VLR из- менить адрес биллинга абонента и перехватить запрос на тарификацию исходящего вызова (биллинговая система (от англ. billing – выписывание счета) – система, для вычисления стоимости услуг [7]). Так можно узнать номер, к которому обращается абонент. Потом нужно сделать переадресацию вызова на MSISDN злоумышленника и сделать конференцсвязь с настоящим абонентом. Теперь можно незаметно прослушивать беседу, так как все эти операции проходят очень быстро.

Атаки через SS7 перспективны для осуществления злоумышленниками [1]. Ведь атакующему не обязательно находиться поблизости от абонента, и атака может производиться из любой точки на планете. Поэтому вычислить злоумышленника практически невозможно, через данную уязвимость может быть взломан практически любой телефон в мире. Подслушать разговоры, перехватить SMS, получить доступ к мобильному банку, социальным сетям не составит особого труда из-за уязвимости в телефонной инфраструктуре SS7, по которой передаются служебные команды сотовых сетей. Из-за того, что уязвимость с протоколом SS7 находится в ведении оператора, от такой атаки защититься самостоятельно не получится. Пока сотовые операторы не смогут отказаться от этой технологии, данная угроза в области информационной безопасности будет оставаться актуальной.

Рис. 2. Строение сотовой сети [4]

Список литературы Протокол ss7 и безопасность мобильной сети

- Атакуем SS7: анализ защищенности сотовых операторов в 2015 году. - Электрон. дан. - Режим доступа: http://www.securitylab.ru/analytics/483082.php (дата обращения: 28.02.2017). - Загл. с экрана.

- Объединение мобильной и фиксированной связи: как это работает изнутри. - Электрон. дан. - Режим доступа: https://habrahabr.ru/company/beeline/blog/138620/ (дата обращения: 28.02.2017). - Загл. с экрана.

- Рисунок стека протокола SS7. - Электрон. дан. - Режим доступа: https://im0tubru.yandex.net/i?id=ee466ce24c456ea61bd7602f304995fd&n=33&h=215&w=232 (дата обращения: 28.02.2017).

- Рисунок строения сотовой связи. - Электрон. дан. - Режим доступа: https://yandex.ru/images/search?p=3&text=стек%20протокола%20ss7&img_url=http%3A%2F%2Fwww.gl.com%2Fimages%2Fmtp2-simulator-web-protocolstack.gif&pos=108&rpt=simage (дата обращения: 28.02.2017).

- Сотовые сети: взлом проще простого. - Электрон. дан. - Режим доступа: https://blog.kaspersky.ru/hacking-cellular-networks/9862/ (дата обращения: 28.02.2017).

- Фишер, Д. Что такое «человек посередине»? / Д. Фишер. - Электрон. дан. - Режим доступа: https://blog.kaspersky.ru/chto-takoe-chelovek-poseredine/740/ (дата обращения: 28.02.2017).

- Характеристика и назначение биллинговых систем. - Электрон. дан. - Режим доступа: https://studopedia.su/2_28017_harakteristika-i-naznachenie-billingovih-sistem.html (дата обращения: 29.02.2017).

- Центр мобильной коммутации. - Электрон. дан. - Режим доступа: https://ru.wikipedia.org/wiki/Базовая_сеть_GSM#.D0.A6.D0.B5.D0.BD.D1.82.D1.80_.D0.BC.D0.BE.D0.B1.D0.B8.D0.BB.D1.8C.D0.BD.D0.BE.D0.B9_.D0.BA.D0.BE.D0.BC.D0.BC.D1.83.D1.82.D0.B0.D1.86.D0.B8.D0.B8 (дата обращения: 28.02.2017). - Загл. с экрана.

- SI3000 CS. Описание системы. - Электрон. дан. - Режим доступа: http://ftp.ufanet.ru/pub/boco/private/SI3000/B_SYSTEM_DESCRIPTION.PDF (дата обращения: 28.02.2017). - Загл. с экрана.

- Siemens. Информация. Сигнализация. Система Сигнализации по Общему Каналу № 7: A30808-X2798-X8-1-5618. С. 10. - Электрон. текстовые дан. - Режим доступа: http://mtusii.narod.ru/files/lecture/A0021510_CC7_R.PDF (дата обращения: 27.02.2017). - Загл. с экрана.