Разработка программного комплекса оценки рисков информационной безопасности автоматизированной системы управления технологическим процессом

Автор: Бабенко А.А., Вдовкин А.А.

Журнал: НБИ технологии @nbi-technologies

Рубрика: Информационные технологии в безопасности и телекоммуникациях

Статья в выпуске: 4 т.17, 2023 года.

Бесплатный доступ

Проанализированы результаты работ в области защиты АСУ ТП. Определены архитектура и функции АСУ ТП, влияющие на их безопасность. Рассмотрены угрозы ИБ АСУ ТП. Приведена модель угроз безопасности АСУ ТП. Представлена функциональная модель программного комплекса, предназначенного для оценки уровня риска ИБ в АСУ ТП. Описан программный комплекс оценки риска ИБ АСУ ТП. Приведены результаты экспериментальных исследований с помощью разработанной модели.

Защита информации, оценка рисков, методы оценки рисков, асу тп, контрмера, угроза, нарушитель

Короткий адрес: https://sciup.org/149144879

IDR: 149144879 | УДК: 004.942 | DOI: 10.15688/NBIT.jvolsu.2023.4.3

Текст научной статьи Разработка программного комплекса оценки рисков информационной безопасности автоматизированной системы управления технологическим процессом

DOI:

В современном мире, где информационные технологии являются неотъемлемой частью бизнес-процессов, обеспечение безопасности информации становится все более важной задачей. Особенно это касается АСУ ТП, которые играют особенную роль в производстве и предоставлении услуг. Риски ИБ в таких системах могут привести к серьезным последствиям, включая потерю конфиденциальности, целостности и доступности данных, а также к возможным финансовым и репутационным потерям.

Для уменьшения рисков ИБ в АСУ ТП используются специализированные программные комплексы, которые помогают оценить и управлять рисками. В данной работе рассмотрена разработка программного комплекса оценки рисков ИБ АСУ ТП, его функциональные возможности и применение в реальной среде.

Теоретической базой для проведения исследования послужили труды авторов Т.С. Петрищева, В.Б. Кравченко, П.В. Зиновьев, И.Н. Селютин, С.В. Кирсанов, А.А. Бабенко и нормативно-правовые акты РФ [2; 3; 5; 6; 8].

Анализ АСУ ТП

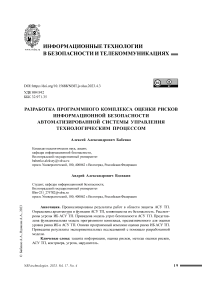

Объекты атак выбраны в соответствии со статистикой атак на АСУ ТП [7], где атаки на производство составляют 31 %, а на отрасль нефти и газа 29,8 % (рис. 1).

В качестве объектов исследования выбраны:

-

1. АСУ ТП компрессорного цеха (АСУ ГПА, как часть системы компрессорного цеха).

-

2. АСУ аппаратов воздушного охлаждения газа (АВО) компрессорного цеха.

-

3. АСУ комплекса производства битума (КПБ).

АСУ ГПА используется с целью обеспечения эффективного и бесперебойного функционирования газоперекачивающего агрегата. Она осуществляет полный контроль и управление технологическими параметрами, гарантируя оптимальный режим работы и предотвращая возможные отказы и поломки. АСУ ГПА выполняет функции автоматического регулирования, контроля и защиты, обеспечивая долгосрочную и надежную работу газоперекачивающего агрегата.

Аппаратный состав АСУ ГПА на рисунке 2.

АСУ АВО компрессорного цеха поддерживает требуемую температуру газа на выходе АВО и защищает теплообменные трубы от гидратообразования. Аппаратный состав АСУ АВО компрессорного цеха представлен на рисунке 3.

Спроектируем и представим аппаратный состав АСУ комплекса производства битума (КПБ) на рисунке 4.

Анализ угроз ИБ АСУ ТП

Алгоритм нахождения угроз АСУ ТП состоит из следующих действий:

-

1. Выбор негативных последствий.

-

2. Выбор групп угроз.

-

3. Выбор объектов воздействия.

Уровень 4: Диспетчерский уровень

АРМ диспетчера

Стойки УПИ (1-3 шт.)

Диспетчерский пульт (основной и запасной)

ПЭВМ сети цеха

Уровень 3:

Уровень систем автоматического управления

Шкафы контроля технологических параметров

Уровень 2:

Уровень контроллеров

Программируемые логические контроллеры

Уровень 1: Датчики, исполнительные механизмы и преобразователи информации

Датчики давления

Сигнализаторы давления

Преобразователи температуры

Датчики уровня

Сигнализаторы уровня

Объекты управления

Газотурбинный двигатель авиационного типа

Модульные аппараты воздушного охлаждения (АВО) газа

Системы автономного обогрева ГПА

Блок подготовки топливного газа

-

Рис. 2. Общая функциональная схема АСУ ГПА

Уровень 4: Диспетчерский

АРМ оператора

уровень

Уровень 3: Уровень систем автоматического управления

Шкаф управления (технологический пульт)

Шкафы стартеров плавного пуска и допускового контроля сопротивления изоляции двигателей

Шкафы НКУ

Уровень 2: Уровень контроллеров

Программируемые логические контроллеры

Уровень 1: Датчики, исполнительные механизмы и преобразователи информации

Датчики температуры газа

Датчики температуры воздуха

Датчики положения кранов

Датчики давления

Объекты управления

Вентиляторы (6 штук)

Жалюзи (12 штук)

Посты местного управления двигателями вентиляторов

Цифровая аппаратура контроля вибрации

Дожимная компрессорная станция

-

4. Выбор компонентов объектов воздействия.

-

5. Выбор уровня возможного нарушителя.

-

6. Получение списка угроз для рассматриваемых АСУ ТП.

Рис. 3. Общая функциональная схема АСУ

|

Уровень 4: Диспетчерский |

АРМ Оператора |

|||

|

уровень |

||||

|

Уровень 3: Уровень систем автоматического управления |

Шкаф контроллеров и сетевого оборудования |

Шкафы контроля технологических параметров |

Шкаф управления отсечными клапанами |

Щит силового управления |

|

Уровень 2: Уровень контроллеров |

Программируемые логические контроллеры |

|||

|

Уровень 1: Датчики, исполнительные механизмы и преобразователи информации |

Датчики температуры |

Датчики давления |

Датчики положения (сигнализаторы конечных положений) |

Расходомеры жидкостей газов и взвесей |

|

Объекты управления |

Клапаны регулирующие |

|||

|

Клапаны отсечные |

||||

|

Электроприводы ИМ-насосов, вентиляторов АВО, воздуходувок, шибера |

||||

|

Воздушные компрессоры |

||||

|

Стояки налива битума в авто- и ж/д цистерны |

||||

Рис. 4. Общая функциональная схема АСУ КПБ

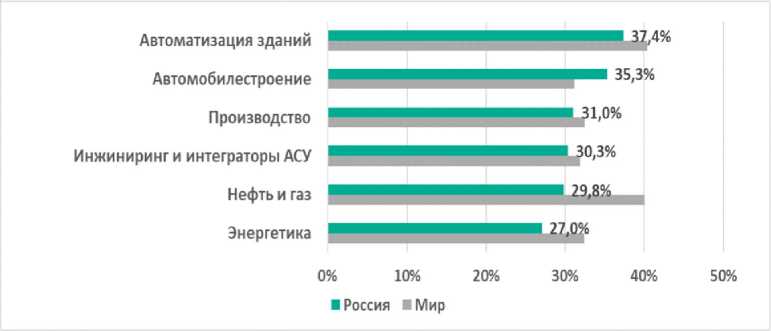

Используя алгоритм нахождения угроз и списки компонентов, а также результаты формализованной модели формирования перечня угроз ФСТЭК составим программу которая будет являться частью экспериментов № 1–3. Для выбора объектов воздействия и негативных последствий воспользуемся статистикой [1] (рис. 5, 6).

Значения, используемые для получения списка угроз, представлены в таблице 1.

Модель нарушителя на объекты АСУ ТП, отражающая различные уровни их возможностей, представлена в таблице 2.

Для защиты от таких угроз необходимо принимать меры по обеспечению безопасности промышленных систем и устройств, а также обучать персонал вопросам ИБ.

Утечка конфиденциальной информации

Нарушение основной деятельности

Ущерб интересам государства

Прямые финансовые потери

Использование ресурсов компании или частных лиц для проведения атак

Другое

Неизвестно

0% 5% 10% 15% 20% 25% 30% 35% 40% 45% 50% 55% 60%

Рис. 5. Последствия атак злоумышленников (доля атак)

0% 10% 20% 30% 40% 50% 60% 70% 80% 90% 10.

• Организации Частные лица

Сравнение подходов анализа рисков

Для выбора наилучшего проведен сравнительный анализ подходов для анализа рисков ИБ АСУ ТП (табл. 3).

По результатам анализа выбран метод CRAMM как наилучший. Важно отметить, что большинство характеристик, представленных в рассмотренных методах анализа рисков (см. табл. 3), базируются на качественных оценках, что снижает их эффективность.

CRAMM способен оценивать риски для отдельных компонентов системы, но не учитывает их воздействие на систему в целом. Отметим, что во всех подходах при проведении оценки рисков не уделяется должного внимания негативным последствиям атак с использованием набора уязвимостей компьютерной безопасности, что является важной особенностью для АСУ ТП. Поэтому существует необходимость в разработке оригинальной методики расчета оценки риска ИБ для АСУ ТП.

Таблица 1

|

Список компонентов |

Объект атаки |

||

|

Объект атаки № 1 (АСУ ГПА) |

Объект атаки № 2 (АСУ АВО) |

Объект атаки № 3 (АСУ КПБ) |

|

|

Отрицательные последствия |

АСУ ТП |

|

|

|

Группы угроз |

УБИ.2 УБИ.8 |

УБИ.1 УБИ.3 УБИ.11 |

УБИ.6 УБИ.8 |

|

Объекты воздействия |

|

|

|

Таблица 2

|

Уровень возможностей нарушителей |

Средние возможности |

Базовые (повышенные) возможности |

Средние возможности |

|

Список возможных угроз АСУ ТП (УБИ) |

2.1.18. Несанкционированный доступ к АРМ за счет использования недостатков механизмов разграничения доступа |

1.1.1. Утечка информации, обрабатываемой на АРМ, за счет эксплуатации уязвимостей |

6.1.15. Вызов отказа в обслуживании АРМ за счет шифрования данных |

|

8.1.1. Нарушение работоспособности АРМ за счет эксплуатации уязвимостей |

3.4.1. Несанкционированные искажения компонентов устройства хранения данных за счет эксплуатации уязвимостей |

8.7.1. Нарушение работоспособности обеспечивающих систем за счет эксплуатации уязвимостей |

|

|

8.6.18. Нарушение работоспособности активного сет. оборудования за счет использования недостатков механизмов разграничения доступа |

11.1.18. Несанкционированный массовый сбор информации с АРМ за счет использования недостатков механизмов разграничения доступа |

8.9.18. Нарушение работоспособности СЗИ за счет использования недостатков механизмов разграничения доступа |

Таблица 3

Сравнение подходов анализа рисков ИБ АСУ ТП

|

Методы оценки |

Критерии |

|||

|

Анализ угроз с произвольными параметрами |

Учет возможного ущерба и вероятности возникновения угрозы |

Учет негативных последствий, связанных с группой уязвимостей |

Взаимосвязь масштаба ущерба при реализации угрозы с иерархией активов |

|

|

Имитационное моделирование и вероятность исполнения |

Да |

Да |

Да |

Да |

|

CRAMM |

Да |

Да |

Да |

Да |

|

FRAP |

Да |

Да |

Нет |

Нет |

|

RiskWatch |

Нет |

Да |

Да |

Да |

|

OCTAVE |

Да |

Нет |

Да |

Нет |

Классификация угроз АСУ ТП

Модель нарушителя

Разработка функциональной модели программного комплекса оценки рисков ИБ АСУ ТП

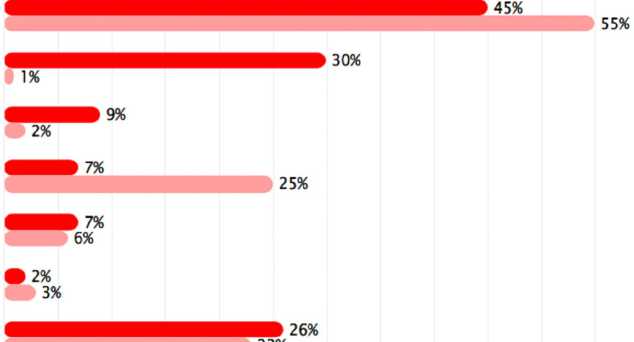

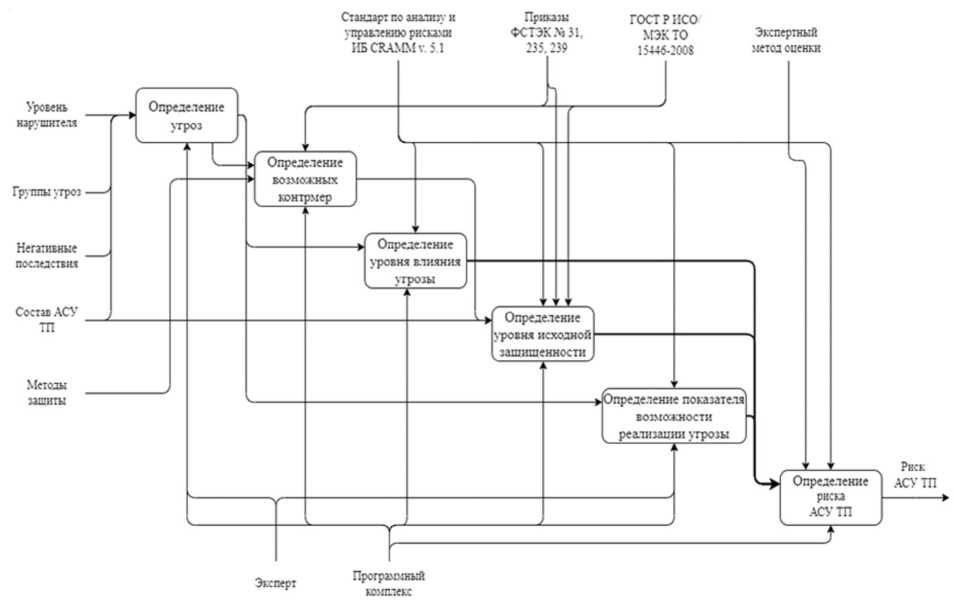

Функциональная модель выполнена в соответствии с методологией IDEF0. Контекстная IDEF0-диаграма оценки рисков ИБ АСУ ТП представлена на рисунке 7.

В функциональном блоке «Оценка рисков ИБ АСУ ТП» заданы:

-

1. Входные данные – уровень нарушителя, группы угроз, негативные последствия, состав АСУ ТП, методы защиты.

-

2. Управляющая информация, в качестве которой выступает стандарт по управлению рисками ИБ CRAMM версии 5.1, приказы ФСТЭК РФ № 31, 235 и 239, ГОСТ Р ИСО/ МЭК ТО 15446-2008, экспертная оценка.

-

3. Механизмами оценки рисков ИБ АСУ ТП, являются эксперт и программный комплекс.

-

4. Результат данных воздействий – риск ИБ АСУ ТП.

Декомпозиция функционального блока «оценки риска ИБ АСУ ТП» представлена на рисунке 8.

Функциональная модель позволила разработать программный комплекс оценки рисков ИБ АСУ ТП.

Проведение экспериментальных исследований

Определим угрозы для АСУ ТП с помощью разработанного программного комплекса (см. рис. 9, 10).

Эксперт Программный комплекс

Рис. 7. Контекстная IDEF0-диаграмма оценки рисков ИБ АСУ ТП

Рис. 8. Декомпозиция функционального блока «оценки рисков ИБ АСУ ТП»

Анализ угроз информационной безопасности автоматизированных систем управления технологическим процессом Выберите нсхчехил

Список объектов воздействия:

П Автоматизированное рабочее место;

Периферийное оборудование;

Устройство хранения данных;

Q Активное сетевое оборудование;

□ Обеспемиваощие системы;

Средства защиты информации;

Информация, содержащаяся в системах и сетях;

Физические линии связи.

Список негативных последствий:

Разглашение персональных данных граждан;

недополучение ожидаемой (прогнозируемой) прибыли;

необходимость дсполнителы-ых ।незапланированных) затрат на закупку товаров, работ или услуг (в том числе закупка программного обеспечения, технических средств, вышедших из строя, замена.

настройка, ремонт указанных средств);

Нарушение штатного режима функционирования автоматизированной системы управления и управляемого объекта и/или процесса;

необходимость дополнительных (незапланированных) затрат на восстановление деятельности;

П Потеря клиентов, поставщиков;

Неспособность выполнения договорных обязательств;

Q Вредные воздействия на окруж»ощу>о среду;

Q Нарушение штатного режима Функционирования автоматизированной систекея управления и управляемого объекта и/или процесса, если это ведет к выводу из строя технологических объектов, их компонент.

Выберите группы угроз:

-

У БИЛ. Угроза утечки информации;

-

□ УБИ.2. Угроза несанкционированного доступа;

-

У БИ.З. Угроза несанкционированной модификации (искажения):

-

У БИ.4. Угроза несанкционированной подмены;

-

У БИ.5. Угроза удаления информационных ресурсов;

-

У БИ.6. Угроза отказа в обслуживании;

-

У БИ.7. Угроза ненадлежащего (нецелевого) использования;

Q УБИ.8. Угроза нарушения функционирования (работоспособности);

-

У БИ.9. Угроза получения информационных ресурсов из недоверенного или скомпрометированного источника;

-

У БИЛО. Угроза распространения противоправной информации;

-

У БИ.11. Угроза несанкционированного массового сбора информации.

Уровень возможностей нарушителя:

Нарушитель, обладающий высокими возможностями.

-

@ Нарушитель, обладающий средними возможностями.

Нарушитель, обладающий базовыми повышенными возможностями.

Нарушитель, обладающий базовыми возможностями.

Рис. 9. Начальные параметры для получения перечня возможных угроз

Перечень угроз (1):

УБИ.2.1.18. Угроза несанкциог v

Пожалуйста, Выберите

-

У БИ.2.1.1. Угроза несанкционированного доступа к автоматизированному рабочему месту за счет эксплуатации уязвимостей;

-

У БИ.2.1.3. Угроза несанкционированного доступа к автоматизированному рабочему месту за счет использования недостатков архитектуры;

-

У БИ.2.1.4. Угроза несанкционированного доступа к автоматизированному рабочему месту за счет внедрения вредоносного программного обеспечения;

-

У БИ.2.1.5. Угроза несанкционированного доступа к автоматизированному рабочему месту за счет внедрения программных и аппаратных закладок;

-

У БИ.2.1.17. Угроза несанкционированного доступа к автоматизированному рабочему месту за счет подбора (восстановления) аутентификационной информации;

УБИ.2.1.18. Угроза несанкционированного доступа к автоматизированному рабочему месту за счет использования недостатков механизмов разграничения доступа;

-

У БИ.2.6.1. Угроза несанкционированного доступа к активному сетевому оборудованию за счет эксплуатации уязвимостей;

-

У БИ.2.6.2. Угроза несанкционированного доступа к активному сетевому оборудованию за счет использования недостатков конфигурации;

-

У БИ.2.6.7. Угроза несанкционированного доступа к активному сетевому оборудованию за счет прослушивания (захвата) сетевого трафика;

-

У БИ.2.6.17. Угроза несанкционированного доступа к активному сетевому оборудованию за счет подбора (восстановления) аутентификационной информации;

-

У БИ.8.1.1. Угроза нарушения функционирования (работоспособности) автоматизированного рабочего места за счет эксплуатации уязвимостей;

-

У БИ.8.1.15. Угроза нарушения функционирования (работоспособности) автоматизированного рабочего места за счет шифрования данных;

-

У БИ.8.1.21. Угроза нарушения функционирования (работоспособности) автоматизированного рабочего места за счет повреждения данных; ».;

-

У БИ.8.6.1. Угроза нарушения функционирования (работоспособности) активного сетевого оборудования за счет эксплуатации уязвимостей;

-

У БИ.8.6.2. Угроза нарушения функционирования (работоспособности) активного сетевого оборудования за счет использования недостатков конфигурации;

-

У БИ.8.6.18. Угроза нарушения функционирования (работоспособности) активного сетевого оборудования за счет использования недостатков механизмов разграничения доступа;

-

У БИ.8.7.1. Угроза нарушения функционирования (работоспособности) обеспечивающих систем за счет эксплуатации уязвимостей;

-

У БИ.8.7.4. Угроза нарушения функционирования (работоспособности) обеспечивающих систем за счет внедрения вредоносного программного обеспечения;

-

У БИ.8.7.23. Угроза нарушения функционирования (работоспособности) обеспечивающих систем за счет модификации (подмены) прошивки (микропрограммы).

Рис. 10. Перечень возможных УБИ для АСУ ТП ГПА

В ходе экспериментального исследования было обнаружено 19 потенциальных угроз для АСУ ГПА. Для последующего этапа исследования были выбраны следующие информационные угрозы безопасности: УБИ 2.1.18, УБИ 8.1.1, УБИ 8.6.18.

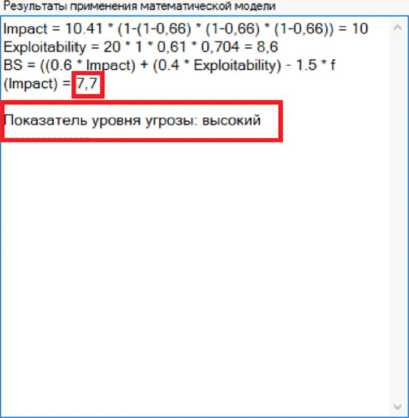

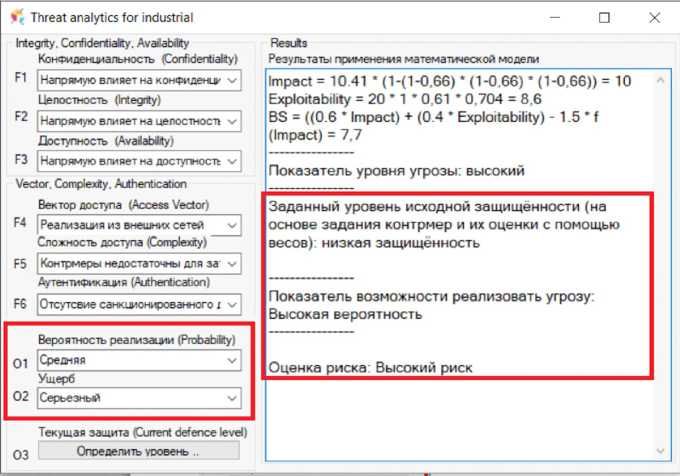

Далее, задаем значения параметров для определения базовой оценки угрозы и уровня опасности (рис. 11).

В ходе выполнения программы рассчитан показатель уровня угрозы ИБ АСУ ТП, который выделен красным цветом на рисунке 11. Далее (рис. 12) определяется значения вероятности реализации и ущерба для угрозы УБИ 8.1.1.

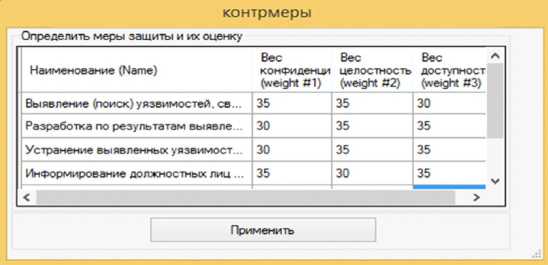

В программу добавлен набор контрмер, и для каждой из них будет задана оценка веса конфиденциальности, целостности и доступности. Важно отметить, что сумма этих трех весов для каждой контрмеры не должна превышать 100 (рис. 13).

После внедрения контрмер произойдут изменения в оценке риска, оценке исходного уровня безопасности и возможности реализации угрозы. Это позволит нам отслеживать исходный уровень безопасности АСУ ТП, уровень риска, а также определить необходимые контрмеры для достижения желаемого уровня безопасности АСУ ТП и приемлемого уровня риска. На примере угрозы УБИ 8.1.1 был достигнут желаемый уровень безопасности и приемлемый уровень риска, что представлено на рисунке 14.

W< Threat analytics for industrial

Integrity, Confidentiality. Availability

F1

F2

F3

Конфиденциальность (Confidentiality) I Напрямую влияет на конфиденци х/ Целостность (Integrity)

(Напрямую влияет на целостности v Доступность (Availability)

| Напрямую влияет на доступность v

Vector. Complexity. Authentication

F4

F5

F6

Вектор доступа (Access Vector) IРеализация из внешних сетей Сложность доступа (Complexity)

Контрмеры недостаточны для за' Аутентификация (Authentication?

Отсутсвиесанкционированного7

Вероятность реализации (Probability) Выберите значение .

Ущерб _____________________

Выберите значение . v

Текущая защита (Current defence level)

ОЗ Определить уровень

Results

Рис. 11. Оценка угрозы и уровня опасности

Рис. 12. Определение значения ущерба и вероятности реализации угрозы

Рис. 13. Добавление контрмер

N< Threat analytics for industrial

□

Integrity, Confidentiality. Availability

F1

F2

F3

Конфиденциальность (Confidentiality) |Напрямую влияетнаконфиденцу у Целостность (Integrity) [Напрямую влияет на целостностг v Доступность (Availability) | Напрямую влияет на доступность 3

Results

Результаты применения математической модели

Vector. Complexity. Authentication

Вектор доступа (Access Vector)

Показатель возможности реализовать угрозу:

Высокая вероятность

Оценка риска: Высокий риск

F4

F5

F6

Сложность доступа (Complexity)

Контрмеры недостаточны для за' Аутентификация (Authentication) [Отсутсвие санкционированного?

Заданный уровень исходной защищенности (на основе задания контрмер и их оценки с помощью весов): высокая защищённость

Вероятность реализации (Probability)

01 |Средняя

Ущерб

Текущая защита (Current defence level) 03 I Оп ределить уров ень ..

Показатель возможности реализовать угрозу: Низкая вероятность

Оценка риска: Средний риск

Рис. 14. Оценка уровня исходной защищенности, показателя возможности реализовать угрозу и уровня риска АСУ ТП после добавления контрмер

Экспериментально проверен разработанный метод оценки риска ИБ АСУ ТП. Для этого использовались предварительные оценки, сформированные экспертами на основе БДУ ФСТЭК РФ [4]. При разработке программы был использован комбинаторный подход, учитывающий все преимущества и недостатки методов оценки рисков АСУ ТП. Разработанный программный комплекс позволяет оценивать риски и предоставлять рекомендации по их устранению или нейтрализации, что обеспечивает эффективную защиту от потенциальных угроз ИБ АСУ ТП. Так уровень риска АСУ ТП ГПА снижен на 50 %, АСУ ТП комплекса производства битума на 30 %, АСУ ТП аппаратов воздушного охлаждения газа компрессорного цеха на 60 % в результате обоснованного определения состава системы защиты (рис. 15).

Заключение

При разработке программы был использован комбинаторный подход, учитывающий все преимущества и недостатки существующих подходов оценки рисков ИБ АСУ ТП. Программный комплекс предоставляет рекомендации по устранению или нейтрализации выявленных рисков, что обеспечивает эффективную защиту от потенциальных угроз ИБ АСУ ТП.

Список литературы Разработка программного комплекса оценки рисков информационной безопасности автоматизированной системы управления технологическим процессом

- Актуальные киберугрозы: I квартал 2022 года // Лидер результативной кибербезопасности. - Электрон. текстовые дан. - Режим доступа: https://www.ptsecurity.com/ru-ru/research/analytics/cybersecurity-threatscape-2022-q1/. - Загл. с экрана.

- Бабенко, А. А. Алгоритм оценки риска информационной безопасности автоматизированной системы управления технологическими процессами нефтегазовой отрасли / А. А. Бабенко, А. А. Вдовкин // Перспективные информационные технологии (ПИТ 2022): тр. Междунар. науч.-техн. конф. - Самара: Изд-во Самар. науч. центра РАН, 2022. - С. 105-108. EDN: SYJFOV

- Бабенко, А. А. Оценка риска информационной безопасности автоматизированной системы управления технологическим процессом / А. А. Бабенко, Д. А. Магомедов // Перспективные информационные технологии (ПИТ 2021): тр. Междунар. науч.-техн. конф. - Самара: Изд-во Самар. науч. центра РАН, 2021. - С. 140-145. EDN: TFSXVT

- Банк данных угроз безопасности информации // БДУ - Уязвимости. - Электрон. текстовые дан. - Режим доступа: https://bdu.fstec.ru/vul. - Загл. с экрана.

- Кирсанов, С. В. Метод оценки угроз информационной безопасности АСУ ТП газовой отрасли / С. В. Кирсанов // Доклады ТУСУРа. - 2013. - № 2 (28). - С. 112-115. EDN: RAKDHH

- Кравченко, В. Б. Эксплуатация автоматизированных (информационных) систем в защищенном исполнении: учеб. пособие / В. Б. Кравченко, П. В. Зиновьев, И. Н. Селютин. - М.: Академия, 2018. - 304 с.

- Ландшафт угроз для систем промышленной автоматизации в России // Kaspersky ICS CERT. - Электрон. текстовые дан. - Режим доступа: https://ics-cert.kaspersky.ru/publications/reports/2022/09/20/threat-landscape-for-industrial-automation-systems-in-russia/. - Загл. с экрана.

- Петрищева, Т. С. Оценка безопасности автоматизированной системы управления технологическими процессами нефтегазовой отрасли / Т. С. Петрищева, А. А. Вдовкин // Безопасность в современном мире: материалы IV Всерос. науч.-практ. конф. - Волгоград: Изд-во Волгогр. ин-та управления - фил. РАНХиГС, 2022. - С. 363-367.