Шифрование изображений отпечатков пальцев с использованием последовательности ДНК и хаотического отображения тент

Автор: Захарова О.И., Квачахия И.З., Наумов Д.К.

Журнал: Инфокоммуникационные технологии @ikt-psuti

Рубрика: Новые информационные технологии

Статья в выпуске: 1 т.20, 2022 года.

Бесплатный доступ

В статье представлен гибридный алгоритм шифрования изображений отпечатков пальцев с использованием методов хаотического отображения тент и секвенирования ДНК. В этом методе сначала исходное изображение и хаотическое отображение шифруются отдельно с помощью секвенирования ДНК. Затем к ним применяется логический оператор XOR, и зашифрованное изображение создается с использованием хаотических систем. Цель этого исследования - предоставить способ шифрования изображений отпечатков пальцев для повышения безопасности передачи и конфиденциального использования информации, что впервые было рассмотрено в этом исследовании с использованием хаотического секвенирования и секвенирования ДНК. Проводится также исследование в области применения алгоритмов шифрования изображений со смешанными операциями ДНК и хаотичным дизайном.

Цифровка изображений, алгоритм шифрования, шифрование изображений, хаотическое отображения тент, секвенирование днк, безопасность передачи информации

Короткий адрес: https://sciup.org/140295767

IDR: 140295767 | УДК: 004.056.5 | DOI: 10.18469/ikt.2022.20.1.10

Текст научной статьи Шифрование изображений отпечатков пальцев с использованием последовательности ДНК и хаотического отображения тент

Биометрическая наука относится к уникальной технологии измерения и анализа характеристик тела людей с целью идентификации человека [1]. Все биометрические системы имеют особую архитектуру для обработки и анализа образца и аутентификации [1; 2]. Существуют различные методы определения личности в биометрии; каждый из них используется с точки зрения точности и эффективности [3]. Отпечаток пальца очень важен среди биометрических систем, потому что он уникален для каждого человека, не меняется со временем и используется чаще, чем в других случаях. Следовательно, криптография и обеспечение безопасности этого типа данных чрезвычайно важны [4]. Сегодня, с развитием компьютерных сетевых технологий, цифровые изображения широко используются в различных отраслях [5]. С другой стороны, неизвестные лица или хакеры могут легко получить доступ к цифровым изображениям, отправленным в эти сети. Вот почему вопрос безопасности данных в этом пространстве имеет большое значение [6–8]. Среди различных методов защиты данных шифрование изображений является одним из наиболее эффективных и распространенных способов защиты информации об изображениях. Следует отметить, что такие алгоритмы, как DES, IDES, AES и т. д., не подходят для шифрования изображений из-за некоторых неотъемлемых характеристик изображений, таких как большая емкость данных, высокая избыточность и сильная корреляция между соседними пикселями, поэтому они не подходят для цифровых изображений [5; 9–12].

Следовательно, требуется новый метод шифрования изображений [13].

Алгоритмы шифрования

В последнее время было разработано множество алгоритмов шифрования на основе хаотических систем. Хаотические системы – это линейные системы, которые обладают различными характеристиками, такими как псевдослучайность и чувствительность к начальному значению [14–19]. В последнее время также используются методы шифрования на основе ДНК [5; 20; 26–28]. В этих методах информация ДНК и преимущества ее биологической технологии были использованы для шифрования изображений [21–23]. Однако метод шифрования ДНК имеет недостатки, такие как дорогое оборудование для тестирования, а также сложные и трудные операции по достижению его биотехнологии. В результате его применение в шифровании до сих пор не получило широкого распространения. Чтобы преодолеть эту слабость, выполняются операции по вычислению ДНК с целью искажения информации [24]. Поэтому обеспечение информационной безопасности и предотвращение атак, особенно в сфере медицинской работы, является сложной и важной задачей.

Цель этого исследования – предоставить способ шифрования изображений отпечатков пальцев для повышения безопасности передачи и конфиденциального использования этой информации, что впервые было организовано в этом исследовании с использованием хаотического секвенирования и секвенирования ДНК. Есть также несколько алгоритмов шифрования изображений со смешанными операциями ДНК и хаотичным дизайном.

В 2015 г. Shihua Zhoua et al. предложил алгоритм генерации ключей на основе значений постоянного и переменного тока в цветовом пространстве YUV. Значения DC и AC извлекаются из изображений процесса DCT после преобразования в цветовое пространство YUV, а затем выполняется шифрование цветного изображения с использованием хаотической карты [25].

В 2015 г. Xiangjun Wu and et al. предложил алгоритм кодирования цветных изображений, основанный на операциях секвенирования ДНК и нескольких продвинутых одномерных хаотических системах с отличной производительностью. Результаты экспериментов и анализ безопасности показывают, что этот алгоритм имеет хорошее шифрование и высокую безопасность [5].

В 2015 г. Escobar et al. предложили алгоритм шифрования цветного изображения с использо-

83 ванием общих характеристик простого изображения и одномерного логистического проекта с оптимальным выпуском с использованием алгоритма Мурильо – Эскобы. Анализ безопасности показывает, что шифрование изображения RGB является быстрым и безопасным от известных атак [26].

В 2016 г. Хадидже Мирзаи и Мехрзад Хаки зашифровали черно-белые изображения с помощью Департамента социальных служб (DHS). В этом исследовании сначала предоставляется алгоритм хаоса для создания кода изображения, а затем наибольшая энтропия и минимальные коэффициенты корреляции получаются путем применения к ним алгоритма DHS [27].

В 2019 г. Rasul Enayatifar et al. представлен основанный на диффузии метод шифрования нескольких изображений для увеличения скорости шифрования. В этом методе несколько простых изображений соединяются друг с другом для создания единого изображения. На следующем этапе это изображение преобразуется в одномерный массив, а затем пиксели распространяются для шифрования [28]. В работе [20] предложен новый метод шифрования изображений с использованием дробного преобразования Фурье, функции последовательности ДНК и теории хаоса. Маски сначала генерируются картой Лоренца, которая преобразует простое изображение в матрицу ДНК. Эта матрица комбинируется со случайной маской, а затем трижды преобразуется с использованием дроби Фурье [20].

Далее сначала дается краткое описание хаотической системы палаток и последовательностей ДНК, а затем объясняется предлагаемый метод. Наконец, в экспериментальном разделе эффективность этого метода оценивается с использованием различных изображений и с точки зрения устойчивости к различным атакам.

Хаотические динамические системы для шифрования

С 1990-х годов хаотические динамические системы широко используются для разработки новых стратегий шифрования информации. Фактически зависимость от начальных условий и параметров управления наряду с органическим характером их роста дает возможность использования хаоса как основы новых криптографических систем. Однако для оптимизации конструкции криптографической системы нам необходимо не только всестороннее понимание криптографической науки, но также полное понимание динамики и структуры турбулентных систем [29; 30].

Таблица 1. Правила кодирования и расшифровки последовательности ДНК [31]

|

Правило |

1 |

2 |

3 |

4 |

5 |

6 |

7 |

8 |

|

00 |

А |

А |

Т |

Т |

Г |

Г |

Ц |

Ц |

|

01 |

Г |

Ц |

Г |

Ц |

А |

Т |

А |

Т |

|

10 |

Ц |

Г |

Ц |

Г |

Т |

А |

Т |

А |

|

11 |

Т |

Т |

А |

А |

Ц |

Ц |

Г |

Г |

Таблица 2. Логические операции XOR для последовательности ДНК [ 3 4]

|

XOR |

А |

Т |

Ц |

Г |

|

А |

А |

Т |

Ц |

Г |

|

Т |

Т |

А |

Г |

Ц |

|

Ц |

Ц |

Г |

А |

Т |

|

Г |

Г |

Ц |

Т |

А |

Хаотического отображение тент выражается с помощью (1)

X n + 1 =

aX n , о < X n < 2 ;

a (1 - X n ), 2 < x < 1,

где: X 0 - начальное значение, X 0 е [ 0,1 ] , а управляющий параметр находится в пределах от 0 до 1, при этом, когда система хаотична, а ^ 1.

Дезоксирибонуклеиновая кислота (ДНК) – это тип нуклеиновой кислоты, содержащий генетические инструкции, которые используются для биологической функции, развития биологических организмов и вирусов. ДНК состоит из четырех типов молекул, которые называются «нуклеотидами». Эти четыре нуклеотида включают аденин (А), гуанин (Г), цитозин (Ц) и тимин (Т). В последовательностях ДНК гуанина (Г) и цитозина (Ц) аденин (А) и тимин (Т) комплементарны и могут образовывать химическую связь вместе [31]. В последнее время во многих исследованиях [5; 20; 26–28] для шифрования полутоновых и цветных изображений использовалась модель ДНК Уотсона и Крика [31]

Исходя из того, что известно в двоичной системе счисления, 0 и 1 дополняют друг друга; следовательно, мы можем заключить, что 1 и 0, 00 и 11, 01 и 10, 10 и 01 дополняют друг друга. В таблице 1 показаны правила кодирования и декодирования последовательности ДНК (основанные на правилах модели Уотсона – Крика) [31].

В приведенной таблице 1 есть восемь правил, которые можно использовать для покрытия серого уровня последовательностью ДНК [33]. Например, уровень серого 123 на двоичной основе равен 01111011. Согласно этой таблице, по второму правилу этот уровень серого покрывается как

ЦТГТ и в действии № 5 как ЦГАГ, а в действии № 7 как ТЦАЦ с последовательностью ДНК. Таким образом, все уровни серого изображения (с определенными правилами) для выполнения операций декодирования могут быть охвачены.

Большие объемы вычислений ДНК требуют изучения биологических и алгебраических операторов.

В таблице 2 показаны логические операции XOR [34].

На первом этапе шифрования исходное изображение в виде матрицы со строкой N и столбцом M с уровнями серого от 0 до 255 для каждого пикселя (матрица с размерами N х M ) преобразуется в одномерную матрицу. Например, изображение уровня серого со 128 строками и 128 столбцами (матрица 128 × 128) преобразуется в матрицу строк 1 × 16384.

Все элементы матрицы со строкой N преобразуются в 8 бит, а затем с использованием правил секвенирования ДНК каждый элемент изображения покрывается последовательностью ДНК. Выбор правил для каждого пикселя изображения показан в формуле 2, из которой получают целые числа от 1 до 8.

r ( i ) = ( i mod 8) + 1. (2)

То есть сначала, согласно уравнению (2), для каждого пикселя изображения, который преобразуется в 8 бит, выбирается правило из восьми правил таблицы 1, а затем каждый элемент кодируется в соответствии с выбранным правилом.

На втором этапе шифрования сначала создается пустая матрица размером с исходное изображение ( N х M ), затем она преобразуется в матрицу-строку, и в конечном итоге ее элементы дополняются хаотическим отображением тент.

а б

Рисунок 1. Изображения отпечатка пальца до и после шифрования, а – исходное изображение, б – кодированное изображение, в – расшифрованное изображение

в

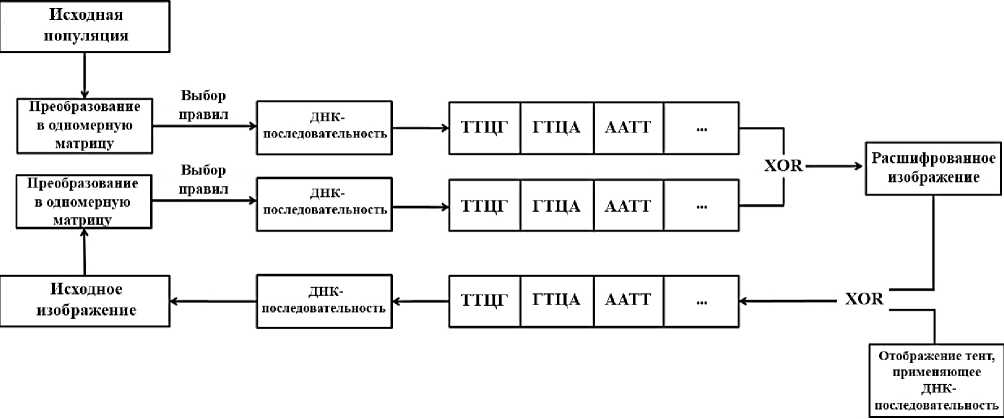

Рисунок 2. Блок-схема алгоритма шифрования и дешифрования изображения

Из уравнения 3 получаем значения в пределах от 0 до 255 во всех элементах (аналогично пикселям изображения).

p ( i ) = x ( i ) x 255, (3) где x ( i ) - i-е значение хаотического отображения; p ( i ) - i -й элемент матрицы отображения тент.

Тогда все значения i , лежащие в области от 0 до 255, преобразуются в двоичную форму и кодируются с использованием последовательности ДНК и ее правил. Сначала для каждого элемента выбирается одно из восьми правил ДНК, а затем в соответствии с этим правилом покрывается последовательность ДНК. Способ выбора правила для каждого элемента показан в формуле 4.

R ( i ) = [ x ( i ) x 7 ] + 1, (4) где x ( i ) подставляем из уравнения 1.

Число, получаемое из уравнения 4, лежит в пределах от 1 до 8, и представляет собой одно из правил таблицы 1. Зашифрованное изображение получается с помощью оператора XOR между двумя покрытыми последовательностью матрицами. Декодирование зашифрованного изображения также включает два этапа.

На первом этапе к зашифрованному изображению применяют логические операции XOR и кодируют последовательность хаоса отображения тент, а покрываемое на этом этапе исходное изображение становится последовательностью ДНК.

На втором этапе закодированное изображение декодируется с использованием правил таблицы. В соответствии с правилами каждый элемент зашифровывается, полученные двоичные значения преобразуются в базу 10 и значения пикселей изображения в пределах от 0 до 255.

Полученная одномерная матрица преобразуется в двухмерную (рисунок 1).

Блок-схема алгоритма шифрования и дешифрования представлена на рисунке 2.

В данных изображениях каждый пиксель тесно коррелирует с соседними пикселями. Идеальный алгоритм шифрования должен генерировать зашифрованные изображения, пиксели которых имеют низкую корреляцию.

Вычисление корреляции

Для вычисления корреляции между двумя пикселями в горизонтальном, вертикальном и ди- агональном направлениях в исходном и зашифрованном изображениях применяются уравнения:

СОУ ( х , y ) -

D(x ) - — У I хл --У х, I , (6)

j- 1 ^~^ ' 1 J N^j ' J )

-

1 ^ N | 1 y^ N |

СОУ ( х - У )-^ Z j - 1 1 х-^ Z j - 1 х Iх

, V У (7)

I 1 V^N I x y, - У .

J N^j-1Л J )

В этих уравнениях x и y – это двухпиксель- ные значения яркости соседнего пикселя в изображении, а N – количество соседних пикселей, выбранных из изображения, чтобы можно было вычислить корреляцию. Обычно для теста корреляции в изображении случайным образом выбирается 1000 пар из двух соседних пикселей.

Влияние изменения пикселя в исходном изображении на зашифрованное изображение можно измерить с помощью двух UACI- и NPCR-критериев. NPCR определяется как скорость изменения пикселей в зашифрованном изображении для изменения пикселя в исходном изображении. UACI вычисляется как среднее значение этих вариаций. UACI и NPCR могут быть определены:

У D ( ij )

NPCR = ^lj , (8)

M х N

UACI =

1 у | C 1 ( i - j ) x C 2 ( i , j )|

M x N У ij 255

X 100, (9)

где M – количество строк исходного изображения; N – количество столбцов исходного изображения; C 1 и C 2 – зашифрованные изображения, которые отличаются от двух изображений с пикселем. D определяется формулой

D ( ij ) = | 1- C 1 ( i - j ) C 2 ( i - j ) ; (10)

I 0, else.

Одна из характеристик случайности – энтропия. Информация об энтропии – это математическая теория о взаимосвязи и хранении данных, введенная Клодом Э. Шенноном в 1949 г. [36].

Одна из самых известных формул для вычисления энтропии:

-

2 N - 1

H ( s ) = У P ( s i ) log — - (11)

. - 1 P ( s i )

где N – это количество уровней серого, используемых в изображении (в 8-битных изображениях это будет 256); P ( s i ) - вероятность появления уровня серого на изображении.

В случайно сгенерированных изображениях это значение равно 8, что считается идеальным значением в данных условиях. Если полученное значение энтропии также будет ближе к 8, это означает, что реализуемость этого метода будет меньше и, как следствие, безопасность этого метода будет выше.

Важной особенностью оптимальной системы шифрования является чувствительность ключа. Это означает, что небольшое изменение ключа должно привести к совершенно другому зашифрованному образу. Очень высокая чувствительность к ключу практически гарантирует безопасность системы шифрования от атак.

Для проверки чувствительности изображение дважды шифруется двумя ключами с небольшой разницей, и если разница между двумя зашифрованными изображениями визуально не видна, то схема шифрования имеет высокую чувствительность к ключу.

Алгоритм для шифрования цифровых изображений отпечатков пальцев, представленный в статье, кодирует изображение с использованием хаотического отображения тент и последовательности ДНК.

Первоначально матрица размеров изображения формируется функцией хаотического отображения тент, а затем ее элементы покрываются с использованием последовательности ДНК. Впоследствии пиксели исходного изображения также покрываются с помощью последовательности ДНК, и в конечном итоге изображение зашифровывается с помощью логической операции XOR исходного изображения и хаотической последовательности тент. Низкая корреляция между соседними пикселями в кодированном изображении повышает производительность. Эмпирические результаты показывают, что пиксели зашифрованного изображения имеют очень низкую корреляцию.

Заключение

Системы безопасности в области биометрии основаны на передаче данных, поэтому сохранение конфиденциальности данных и защиты частной жизни людей имеет жизненно важное значение, и любая возможность атак и угроз для этих сетей, например несанкционированный доступ к сети, изменение и уничтожение данных отдельных лиц, может отрицательно повлиять на всю систему. Следовательно, шифрование этих данных, включая биометрические изображения отпечатков пальцев, играет важную роль в работе этих систем.

Результаты, полученные с помощью предлагаемого алгоритма, указывают на его высокую эффективность при шифровании и обеспечивают безопасность данных на приемлемом уровне.

В будущем эффективность и производительность шифрования могут быть улучшены за счет использования таких алгоритмов оптимизации, как генетические алгоритмы и алгоритмы роя частиц, а также за счет применения комбинации хаотических отображений.

Список литературы Шифрование изображений отпечатков пальцев с использованием последовательности ДНК и хаотического отображения тент

- Ryan R. The importance of biometric standards // Biom. Technol. Today. 2009. Vol. 2009, no. 7. P. 7–10.

- Bala N.V., Shanmughalakshmi R. High speed VLSI architectures for DWT in biometric image compression: a study // Procedia Comput. Sci. 2010. Vol. 2010, no. 2. P. 219–226.

- Dargan S., Kumar M. A comprehensive survey on the biometric recognition systems based on physiological and behavioral modalities // Expert Syst. Appl. 2020. Vol. 143. P. 113114.

- Korotkaya Z. Biometric Person Authentication: Odor. 2003. 16 p.

- Wu X., Kan H., Kurths J. A new color image encryption scheme based on DNA sequences and multiple improved 1D chaotic maps // Appl. Soft Comput. 2015. Vol. 37. P. 24–39.

- Zhang S., Karim M.A. Color image encryption using double random phase encoding // Microw. Opt. Technol. Lett. 1999. Vol. 21, no. 5. P. 318–323.

- A summarization on image encryption / S. Zhou [et al.] // IETE Tech. Rev. 2010. Vol. 27, no. 6. P. 503–510.

- Fu C., Zhu Z. A chaotic image encryption scheme based on circular bit shift method // 2008 The 9th International Conference for Young Computer Scientists. 2008. P. 3057–3061.

- Wong K.W., Kwok B.S., Law W.S. A fast image encryption scheme based on chaotic standard map // Phys. Lett. A. 2008. Vol. 372, no. 15. P. 2645–2652.

- A chaos-based image encryption algorithm with variable control parameters / Y. Wang [et al.] // Chaos Solitons Fractals. 2009. Vol. 41, no. 4. P. 1773–1783.

- An improvement color image encryption algorithm based on DNA operations and real and complex chaotic systems / X. Li [et al.] // Optik. 2016. Vol. 127, no. 5. P. 2558–2565.

- Seyedzadeh S.M., Mirzakuchaki S. A fast color image encryption algorithm based on coupled two-dimensional piecewise chaotic map // Signal Processing. 2012. Vol. 92, no. 5. P. 1202–1215.

- Zhang Q., Guo L., Wei X. Image encryption using DNA addition combining with chaotic maps // Math. Comput. Model. 2010. Vol. 52, no. 11–12. P. 2028–2035.

- Zhang Q., Xue X., Wei X. A novel image encryption algorithm based on DNA subsequence operation // Scientific World J. 2012. Vol. 2012. 10 p.

- A new image encryption algorithm based on multiple chaos system / Y. Zhang [et al.] // 2008 International Symposium on Electronic Commerce and Security. 2008. P. 347–350.

- Huang C.K., Nien H.H. Multi chaotic systems based pixel shuffle for image encryption // Opt. Commun. 2009. Vol. 282, no. 11. P. 2123–2127.

- Lian S., Sun J., Wang Z. A block cipher based on a suitable use of the chaotic standard map // Chaos Solitons Fractals. 2005. Vol. 26, no. 1. P. 117–129.

- Lian S. A block cipher based on chaotic neural networks // Neurocomputing. 2009. Vol. 72, no. 4–6. P. 1296–1301.

- Guan Z.H., Huang F., Guan W. Chaos-based image encryption algorithm // Phys. Lett. A. 2005. Vol. 346, no. 1–3. P. 153–157.

- A novel chaos based optical image encryption using fractional Fourier transform and DNA sequence operation / M.B. Farah [et al.] // Opt. Laser Technol. 2020. Vol. 121. P. 105777.

- Opto-digital image encryption by using Baker mapping and 1-D fractional Fourier transform / Z. Liu [et al.] // Opt. Lasers Eng. 2013. Vol. 51, no. 3. P. 224–229.

- Image encryption scheme by using iterative random phase encoding in gyrator transform domains / Z. Liu [et al.] // Opt. Lasers Eng. 2011. Vol. 49, no. 4. P. 542–546.

- Singh N., Sinha A. Gyrator transform-based optical image encryption, using chaos // Opt. Lasers Eng. 2009. Vol. 47, no. 5. P. 539–546.

- Security analysis on a color image encryption based on DNA encoding and chaos map / Y. Wang [et al.] // Comput. Electr. Eng. 2015. Vol. 46. P. 433–446.

- Encryption method based on a new secret key algorithm for color images / S. Zhou [et al.] // AEU-Int. J. Electron. Commun. 2016. Vol. 70, no. 1. P. 1–7.

- A RGB image encryption algorithm based on total plain image characteristics and chaos / M.A. Murillo-Escobar [et al.] // Signal Process. 2015. Vol. 109. P. 119–131.

- Talarposhti K.M., Jamei M.K. A secure image encryption method based on dynamic harmony search (DHS) combined with chaotic map // Opt. Lasers Eng. 2016. Vol. 81. P. 21–34.

- Enayatifar R., Guimarães F.G., Siarry P. Indexbased permutation-diffusion in multiple-image encryption using DNA sequence // Opt. Lasers Eng. 2019. Vol. 115. P. 131–140.

- Wang X., Teng L., Qin X. A novel colour image encryption algorithm based on chaos // Signal Process. 2012. Vol. 92, no. 4. P. 1101–1108.

- Enayatifar R., Mahmoudi F., Mirzaei K. Using the chaotic map in image steganography // 2009 International Conference on Information Management and Engineering. 2009. P. 491–495.

- Watson J.D., Crick F.H. A structure for deoxyribose nucleic acid // Nature. 1953. Vol. 171, no. 4356. P. 737–738.

- Lin C., Kumar A. Matching contactless and contact- based conventional fingerprint images for biometrics identification // IEEE Trans. Image Process. 2018. Vol. 27, no. 4. P. 2008–2021.

- Enayatifar R., Abdullah A.H., Isnin I.F. Chaosbased image encryption using a hybrid genetic algorithm and a DNA sequence // Opt. Lasers Eng. 2014. Vol. 56. P. 83–93.

- A novel chaotic based image encryption using a hybrid model of deoxyribonucleic acid and cellular automata / R. Enayatifar [et al.] // Opt. Lasers Eng. 2015. Vol. 71. P. 33–41.

- Pisarchik A.N., Zanin M. Image encryption with chaotically coupled chaotic maps // Physica D: Nonlinear Phenomena. 2008. Vol. 237, no. 20. P. 2638–2648.

- Shannon C.E. Communication Theory of Secrecy Systems // Bell System Technical Journal. 1949. Vol. 28, no. 4. P. 656–715.

- Sarhan F. Telemedicine in healthcare. 2: the legal and ethical aspects of using new technology // Nurs. Times. 2009. Vol. 105, no. 43. P. 18–20.