Снижение риска перегрузки внешнего канала управлением трафиком компьютерной сети

Автор: Колесников Иван Владимирович

Журнал: Инфокоммуникационные технологии @ikt-psuti

Рубрика: Технологии компьютерных систем и сетей

Статья в выпуске: 1 т.14, 2016 года.

Бесплатный доступ

В статье рассматривается решение проблемы перегрузки телекоммуникационной сети на примере предприятия, путем анализа и последующего управления потоком трафика, при использовании оборудования с операционной системой OpenWRT, выявление непрофильного трафика, снижение приоритета непрофильного трафика, расширение пропускной способности телекоммуникационного канала для профильного трафика. Алгоритм реализован для протоколов: P2P, VoIP, HTTP.

Сетевые технологии, управление трафиком, анализ трафика

Короткий адрес: https://sciup.org/140191806

IDR: 140191806 | УДК: 004.7 | DOI: 10.18469/ikt.2016.14.1.06

Текст научной статьи Снижение риска перегрузки внешнего канала управлением трафиком компьютерной сети

Приложения, использующие для работы внешний канал связи стремительно, развиваются и выходят на новый уровень качества и обслуживания. Все шире развиваются сетевые Desktop приложения, IP-телефония, клиент-серверные приложения. Эти приложения использую разные сетевые протоколы (иногда собственные), а также отличаются многими параметрами: размер пакетов и т.д. В связи с этим нередко возникает ситуация, когда через одну компьютерную сеть передается трафик разных типов.

Актуальность исследования повышается при ограниченной пропускной способности внешнего канала связи предприятия. В данном случае проблема распределения трафика стоит особенно остро. У системных администраторов возникает необходимость разработки алгоритмов и методов управления трафиком.

Периодические случаи перегрузки компьютерной сети предприятия могут вызвать нарушение её функционирования как на отдельных рабочих станциях, так и во всей сети. Причинами чрезмерной нагрузки на внешние и внутренние каналы телекоммуникационной сети могут являться:

-

- вредоносное ПО;

-

- сетевые приложения, создающие непредумышленные dos-атаки;

-

- пульсирующий трафик.

Чаще всего диагностировать и устранить причину перегрузки сети очень трудно в связи с неизвестностью особенностей протокола передаваемого трафика, например P2P (Peerto Peer). Сегодня существуют десятки компьютерных приложений, способных вызвать перегрузку телекоммуникационной сети, большая их часть работает по протоколу P2P. Доля P2P трафика в компьютерных сетях составляет до 70% [2]. В связи с особенностями этого трафика приложения, использующие данный протокол, вызывают периодическую перегрузку внешнего канала связи.

Такие перегрузки приводят к временному отказу сетевых служб и замедлению работы как на отдельных компьютерах, так и во всей подсети. Примеры: временный отказ локальных DNS, задержки при обращении к корневым DNS.В описанных случаях под угрозой нестабильности находятся все службы прикладного уровня. Решение этой проблемы позволит увеличить надежность и отказоустойчивость сети предприятия [1].

Проблема достаточно серьезная в связи с тем, что сеть Internet повсеместно применяется на всех предприятиях. Нарушение функционирова- ния телекоммуникационной сети может привести к серьезным последствиям, в связи с этим можно сформировать список мер для защиты сети предприятия:

-

- ограничение непрофильного трафика;

-

- распределение пропускной способности внешнего канала согласно требованиям профильных приложений, создающих трафик.

В связи с этим поставлены задачи исследования:

-

- выявление трафика, в том числе: P2P, VOIP, HTTP;

-

- ограничение пропускной способности на внешнем канале связи для каждого типа трафика;

-

- определить возможность создания универсального программного компонента для внешних каналов связи практически с любой пропускной способностью от 512Кбит/сек до 102400 Кбит/с;

-

- определение рабочей станции, являющейся потребителем непрофильного трафика.

Решение поставленных задач не только защитит сеть предприятия от перегрузки, но и позволит системному администратору определить конкретную рабочую станцию, получающую непрофильный трафик.

Алгоритм поиска трафика в компьютерной сети по протоколу.

-

1. Анализ пакета.

-

1.1. Анализ по номерам портов и известным сигнатурам пакетов.

-

1.2. Анализ на основе содержимого полезной нагрузки пакета.

-

-

2. Анализ методом определения особенностей поведения сетевых приложений.

-

3. Оценка принадлежности трафика к тому или иному семейству протоколов.

-

4. Завершение анализа.

Поставленные задачи реализуются на маршрутизаторах под управлением операционной системы OpenWRT.

OpenWRT – это чрезвычайно гибкий дистрибутив GNU/Linux для встраиваемых систем. В отличие от многих других дистрибутивов для роутеров, OpenWRT была создана с нуля и на данный момент является полностью функциональной, легко изменяемой операционной системой для роутера. На практике это означает, что можно создать систему для решения конкретных задач без ненужных приложений, при этом используя новейшее ядро Linux, которое еще не успело появиться в большинстве других дистрибутивов [3]. Для решения поставленных задач и проведения исследования будет применена утилита IPTables – утилита командной строки, является стандартным интерфейсом управления работой межсетевого экрана (брандмауэра) netfilter для ядер Linux [4].

SIPTABLES -t mangle -A PREROUTING -j CONN MARK -restore-mark

SIPTABLES -t mangle -A PREROUTING -m ipp2p —kazaa -bit -j MARK -set-mark 95 SIPTABLES -t mangle -A PREROUTING -m mark -mark 95 -j CONNMARK -save-mark Siptables -t mangle -A POSTROUTING -m ndpi -bittorrent -j CLASSIFY -set-class 1:10 Siptables -t mangle -A POSTROUTING -m ndpi -edonkey -j CLASSIFY -set-class 1:10

Рис. 1. Фрагмент реализации алгоритма определения трафика

Был разработан программный компонент для межсетевого экрана OpenWRT. На рис. 1 приведен фрагмент реализации алгоритма на основе известных сигнатур передаваемых пакетов.

Практическое применение полученных результатов

Эксперимент проводился на оборудовании диспетчерской компании. Перечень аппаратного обеспечения при проведении эксперимента:

-

- роутер TP-LinkTL-842ND с операционной системой «OpenWRTBarrierBreakerr39096»;

-

- 4 компьютера – подключение к внешнему каналу связи по стандарту Ethernet;

-

- 2 ноутбука. Подключение к внешнему каналу связи по беспроводной сети Wi-Fi;

-

- 1 IP телефон;

-

- внешний канал связи – заявленная максимальная пропускная способность 6144 Кбит/с.

Основным инструментом для проведения эксперимента является маршрутизатор под управлением ОС OpenWRT. По умолчанию на оборудовании TP-LinkTL-842ND установлена заводская операционная система Tp-Link. На момент проведения эксперимента на данную модель роутера не было готового OpenWRT решения. Поэтому операционная система для данного роутера была сконфигурирована самостоятельно через Linux консоль:

makemenuconfig

Установленные модули OpenWRT:

-

- kmod-usb-core;

-

- kmod-usb-ohci;

-

- kmod-usb-storage;

-

- kmod-usb2;

-

- kmod-fs-ext4;

-

- block-mount;

-

- relayd;

-

- luci-proto-relay;

-

- luci;

-

- zram-swap;

-

- swaponoff.

После установки операционной системы был сконфигурирован интерфейс LuCIi для управления операционной системой через браузер. LuCI (Lua Configuration Interface) ‒ это веб-ориентированный интерфейс конфигурирования, написанный на языке программирования Lua. Загрузка внешнего канала связи обусловлена:

-

- удаленные рабочие столы: 4, использует протокол RDP;

-

- IP-телефония, использует протокол SIP;

-

- Skype, использует закрытый протокол на основе механизма Peer-To-Peer (P2P);

-

- браузерное приложение для ведения бухгалтерии, использует протокол HTTP;

-

- 1 Приложение uTorrent, использует протокол P2P;

-

- цифровое телевидение, было включено для полноты эксперимента, использует IP протокол.

Реализация системы контроля пропускной способности выполняется на маршрутизаторе организации TP-Link TL-842ND с операционной системой OpenWRT. Одной из задач исследования является определение суммарного использования канала связи компании по каждому из типов трафика.

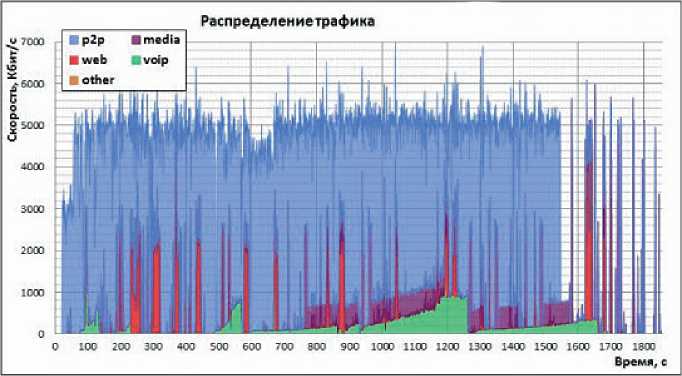

Рис. 2. Распределение трафика на внешнем канале связи без применения алгоритма управления трафиком

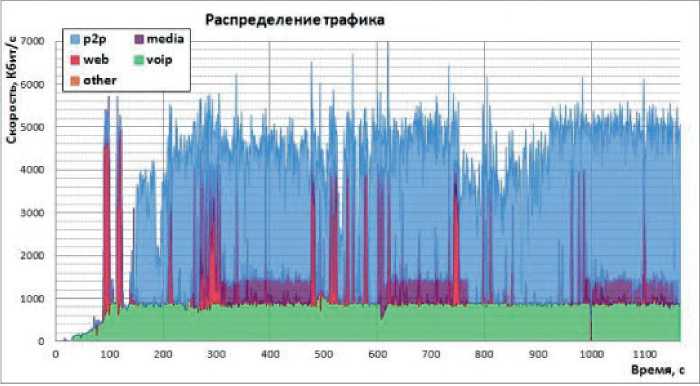

Рис. 3. Распределение трафика на внешнем канале связи с применением алгоритма управления трафиком

Эксперимент проводился следующим образом. В одинаковых условиях при 100% загрузке внешнего канала связи анализировался трафик, проходящий по нему в течение одного часа с использованием алгоритма управления трафиком и без него. Без применения алгоритма управления трафиком (см. рис. 2) возникают перегрузки при одновременном использовании всех приложений сети. Возникают разрывы связи при использовании IP-телефонии, Skype, существенно замедляется работа по протоколу HTTP. Экспериментальное внедрение компонента на роутере под управлением ОС OpenWRT показало эффективность применения разработанного алгоритма, трафик не перекрывает доступность других протоколов связи и, в свою очередь, используется вся пропускная способность внешнего канала связи (см. рис. 3).

Заключение

Экспериментально подтверждается эффективность работы алгоритма управления трафиком. Это показывает сравнение результатов, представленных на рис. 2 (распределение трафика без применения алгоритма) и рис. 3 (распределение трафика с применением алгоритма).

Внешний канал связи компьютерной сети-компании использовался полностью, без перегрузки отдельными типами трафика. Трафик, создаваемый сетевыми приложениями по различным протоколам (HTTP, VoIP, P2P, media), равномерно распределяется в канале связи.

Дальнейшее направление исследования – возможность создания универсального модуля Linux, содержащего программное обеспечение для защиты сети от перегрузки. Данный модуль управления трафиком в перспективе может быть задействован в домашних сетях, в сетях общественного пользования и в сетях предприятий и организаций.

Список литературы Снижение риска перегрузки внешнего канала управлением трафиком компьютерной сети

- Оливер Ибе. Сети и удаленный доступ. Протоколы, проблемы, решения. М.: ДМК Пресс, 2002. -81 с.

- Олифер В.Г., Олифер Н.А., Компьютерные сети. Принципы, технологии, протоколы. СПб.: Питер, 2006. -958 с.

- Ronald Cohn, Jesse Russell. OpenWRT, VSD, 2012. -46 с.

- Iptables//URL: help.ubuntu.ru/wiki/iptables (д.о. 18.03.2015)

- Пиринговые (P2P) сети // URL://www. visti. net/dwl/art/P2P/P2P-end.pdf (д.о. 18.03.2015)

- Kim Н.C., Сlaffy K.C., Fomenkov M, Barman D., Faloutsos M., Lee K.Y. Internet Traffic Classification Demystified: Myths, Caveats and the Best Practices//ACM CONEXT, 2008. -5p.

- Won Y.J., Park B.C., Ju H.T., Kim M.S., Hong J.W. A hybrid approach for accurate application traffic identification//IEEE/IFIP E2EMON, 2006. -7 p.