Управление правами и потоками в компьютерных сетях

Автор: Гусев Кирилл Владимирович, Сумкин Константин Сергеевич

Журнал: Спецтехника и связь @st-s

Статья в выпуске: 6, 2011 года.

Бесплатный доступ

Обсуждаются управление правами доступа и потоками в компьютерных сетях. В данной работе рассмотрены проблемы моделей разграничения прав доступа, создание потоков по памяти и по времени, приведен анализ путей решения проблем.

Потоки, данные, права, управление, модель

Короткий адрес: https://sciup.org/14967074

IDR: 14967074

Текст научной статьи Управление правами и потоками в компьютерных сетях

П роцесс управления компьютерными сетями (КС) связан с разграничением прав доступа (РПД) и включает модели РПД субъектов объектам.

Под объектом понимается любой элемент компьютерных сетей О = {О1, О2, …, Оk}. В качестве объекта доступа Oi (i = 1,k) рассматривается как отдельный объект, так и группа объектов, характеризуемых одинаковыми для них правами доступа [2].

Под субъектом понимается любая сущность, способная инициировать выполнение операций над объектами S = {S 1 , S 2 ,…,S k } [2].

Под доступом понимается выполняемая операция, определенная для некоторого объекта [2].

В современных задачах КС важную роль играет задача получения доступа субъекта к объекту. При этом ключевым моментом является построение модели РПД. Известно, что доступ – это взаимодействие между ресурсами системы или информационный обмен. В процессе доступа к информации ре- ализуется ее копирование, модификация, уничтожение, инициализация и т.п. [6].

В задачах КС различают санкционированный и несанкционированный доступ к информации. Когда доступ к ресурсам системы происходит с нарушением правил разграничения прав доступа субъектов к объектам, его относят к несанкционированному. В связи с возможностью подключения незаконным путем к каналам связи, а также возможностью получения субъектом информации, не предназначенной ему, весьма актуальной является проблема разработки интеллектуальных моделей РПД субъектов к объектам. Для решения этой проблемы в настоящей статье рассматриваются модели РПД, а также пути решения проблемы [5].

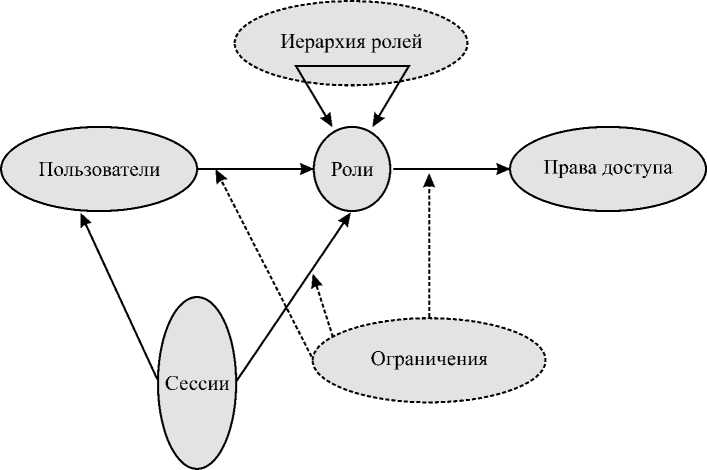

В качестве исследованных моделей РПД выступали каноническая модель, а также базовые модели доступа: модель Take – Grant и ее основные расширения, модель Белла – ЛаПадула и ее интерпретации, модель систем военных сообщений, модель ролевого разграничения доступа. В качестве типового решения, характерного для КС, является использование модели ролевого разграничения доступа [6], функционирование которой проиллюстрировано на рис. 1.

Рассмотренные модели по РПД пользователей не позволяют учитывать различные уровни иерархии субъектов, коэффициенты важности и доверия, а также параметры доступа пользователей к ресурсам.

Также разработана модель РПД субъектов к объектам, позволившая учесть описанные выше параметры. Пусть субъекты и объекты представляются в виде следующих нечетких множеств [1]:

O’ = {µo(x)/x}, (1)

где x элемент множества объектов, а µo(x) – характеристическая функция принадлежности;

Рис. 1. РПД пользователей в КС

S’ = {µ s (y)/y} , (2)

где y – элемент множества субъектов, а µs(y) – характеристическая функция принадлежности, причем функции принадлежности µo(x) и µs(y) принимают собственные значения в некотором упорядоченном множестве [0,1]. Каждый элемент множеств субъектов и объектов рассматривается как собственное нечеткое подмножество. В этом случае можно рассматривать не отдельные элементы субъектов и объектов, а принадлежность элементов нечетким подмножествам.

Как следствие, предложен формализм представления нечетких продукционных правил и алгоритм нечеткого логического вывода (НЛВ). Главное отличие показанного алгоритма от традиционных методов НЛВ (в частности, Мамдани, Цукамото, Сугэно 0 порядка и других) заключается в том, что в правилах используется не только нечеткая импликация Мамдами, но и любые вычисления, необходимые для получения доступа.

Нечеткие продукционные правила строятся следующим образом:

Пi : ЕСЛИ y есть µs(y)i И х есть µo(x)i И(ИЛИ) sec есть L И(ИЛИ) nei есть М И(ИЛИ) dng есть N ТО di = ρ–1 , (3)

где Пi – правило доступа субъекта к объекту i = {1, n} , где n – количество правил, sec – степень важности обрабатываемой информации, nei – степень необходимости в конкретной информации для субъекта, dng – степень возможной опасности исходящей от каждого субъекта.

Описаны этапы разработанного алгоритма НЛВ.

Этап 1. Фазификация.

Этап 2. Вычисление степеней срабатывания предпосылок по каждому из правил – αi (по методу, выбранному экспертом).

Этап 3. Активизация заключений по каждому из правил – < αi, βi|βi = fi(αi) , где fi(αi) – функция доступа субъекта к объекту с параметром αi , вычисляемым на втором этапе.

Этап 4. Дефазификация.

nn

D = E a d / E a , (4)

i = 1 / i = 1

где D – значение доступа i -го субъекта к i -му объекту.

В предложенном алгоритме вместо непрерывной функции используется дискретная функция, так как разграничение прав – процесс дискретный. Если построить обратную функцию доступа нельзя или ее определение в ряде случаев невозможно, то тогда приме- няется алгоритм нечеткого логического вывода Сугэно 0 порядка. В этом случае значение доступа присваивается в виде константы. Тогда база нечетких продукционных правил формируется следующим образом:

Пi : ЕСЛИ y есть µs(y)i И х есть µo(x) i И(ИЛИ) sec есть L И(ИЛИ) nei есть М И(ИЛИ) dng есть N ТО di = consti . (5)

Этапы разработанного алгоритма НЛВ аналогичны предыдущему, за исключением второго этапа, который имеет следующий вид.

Этап 2. Вычисление степеней срабатывания предпосылок по каждому из правил consti .

Таким образом, построена модель РПД в компьютерных сетях, основанная на формализме нечетких продукционных правил (3), (5), которые описывают доступ субъектов к объектам, что обеспечивает учет параметров доступа, а также различные уровни иерархии пользователей.

Кроме того, показана модель создания информационных потоков по памяти и по времени. С этой целью введено значение порогового значения ( Dpor ), при котором доступ для субъекта разрешен и создается информационный поток по времени. Если значение доступа D , определяемое по формуле (4), больше или равно пороговому значению Dpor , при котором доступ к объекту разрешен, то создается информационный поток по времени. В этом случае, модель создания информационных потоков по времени представляется в виде:

can _( права ) _ time =

1, есл u D > Dp or (6)

0, если D < Dpor .

Предложенная модель (3),(5) РПД в КС позволяет учесть различные уровни иерархии пользователей, а также другие параметры доступа. Однако данная модель не позволяет накапливать статистические данные о доступе субъектов к объектам, анализировать их, а также выявлять закономерности, которые позволили бы в будущем формализовать нечеткие продукционные правила доступа без помощи привлечения экспертов.

Для этого в настоящей работе предлагается провести оптимизацию модели (3),(5) по РПД пользователей в КС, на основе оптимизированной модели построить нечеткую нейросеть [3].

Для того чтобы иметь возможность принимать наилучшие решения, необходимо провести оптимизацию модели (3),(5) по РПД пользователей в КС. Приступая к осуществлению данного мероприятия, необходимо выбирать параметры – способы организации модели по РПД.

Когда субъект получает доступ к объекту, по ходу дела ему приходиться принимать целый ряд решений: необходимость проверки идентификации и аутентификации, выбор лучшего ПД для работы с объектов, каким образом воспользоваться информацией и т.д. В силу сложности явления последствия решений не столь ясны; для того чтобы представить себе эти последствия, нужно провести расчеты. А главное, от этих решений гораздо больше зависит. Все это может отразиться на работе сети в целом.

Наиболее сложно обстоит дело с принятием решений, когда речь идет о мероприятиях, опыта проведения которых еще не существует. Пусть, например, составляется перспективный план развития РПД в КС. При планировании приходится опираться на большое количество данных, относящихся не столько к прошлому опыту, сколько к предвидимому будущему. Выбранное решение должно по возможности гарантировать нас от ошибок, связанных с неточным прогнозированием, и быть достаточно эффективным для широкого круга условий. Для обоснования такого решения приводится в действие сложная система математических расчетов.

Вообще, чем сложнее организуемое мероприятие, чем больше вкладывается в него материальных средств, чем шире спектр его возможных последствий, тем менее допустимы так называемые «волевые» решения, не опирающиеся на научный расчет, и тем большее значение получает совокупность научных методов, позволяющих заранее оценить последствия каждого решения, заранее отбросить недопустимые варианты и рекомендовать те, которые представляются наиболее удачными.

Практика РПД порождает все новые задачи оптимизации в КС, причем их сложность растет. Требуются новые математические модели и методы, которые учитывают наличие многих критериев, проводят глобальный поиск оптимума. Другими словами, жизнь заставляет развивать математический аппарат оптимизации.

Реальные прикладные задачи оптимизации очень сложны. Современные методы оптимизации далеко не всегда справляются с решением реальных задач без помощи человека. Нет пока такой теории, которая учла бы любые особенности функций, описывающих постановку задачи. Следует отдавать предпочтение таким методам, которыми проще управлять в процессе решения задачи.

В процессе управления и решения задач РПД сетей возникает вопрос об оптимизации модели по РПД в КС по выбранным параметрам. В случае администрирования небольших корпоративных систем, потребности администратора безопасности вполне могут удовлетворить не более одного-двух параметров.

Для того чтобы построенная оптимизированная модель РПД пользователей в КС могла накапливать и анализировать статистические данные, которые в будущем позволят формализовать нечеткие продукционные правила доступа,

Список литературы Управление правами и потоками в компьютерных сетях

- Корченко А.Г. Построение систем защиты информации на нечетких множествах. Теория и практические решения. -К.: МК-Пресс, 2006. -320 с.

- Девякин П.Н. Анализ безопасности управления доступом и информационными потоками в компьютерных системах. -М.: Радио и связь, 2006, 176 с.

- Ярушкина Н.Г. Основы теории нечетких и гибридных систем. Учеб. пособие. -М.: Финансы и статистика, 2004. -320 с.: ил.

- В.В. Борисов, В.В. Круглов, А.С. Федулов. Нечеткие модели и сети. М: Горячая линия -Телеком, 2007. -284 с.: ил.

- Сумкин К.С., Морозова Т.Ю., Никонов В.В. Методы управления доступом к информационным ресурсам автоматизированных систем управления на основе канонической модели./Приборы и системы. Управление. Контроль. Диагностика, 2008. -№ 10. -С. 21 -23.

- Безболов А.А., Яковлев А.В., Шамкин В.Н. Методы и средства защиты компьютерной информации: учебное пособие./Тамбов: Издательство ТГТУ, 2006. -196 с.

- Сумкин К.С. Модель разграничения прав доступа и программная реализация модели для компьютерных сетей. -М.: МГУПИ, 2009.