Защита данных при передаче по беспроводным каналам связи

Автор: Скрыпников А.В., Денисенко В.В., Евтеева К.С.

Журнал: Международный журнал гуманитарных и естественных наук @intjournal

Рубрика: Технические науки

Статья в выпуске: 8-2 (35), 2019 года.

Бесплатный доступ

Предлагается анализ угроз и способов борьбы с ними для гарантированной и безопасной передачи информации по беспроводным каналам связи. В статье последовательно описываются особенности беспроводный связи, типовые стандарты защиты, их уязвимости, способы обхода методов шифрования, перспективы защиты от популярных методов взлома.

Информационная безопасность, защищенность канала, взлом, перехват, защита, киберугрозы, шифрование, беспроводная связь

Короткий адрес: https://sciup.org/170186600

IDR: 170186600 | DOI: 10.24411/2500-1000-2019-11485

Текст научной статьи Защита данных при передаче по беспроводным каналам связи

Беспроводные каналы связи в современной развивающейся информационной среде увеличивают конкуренцию стандартным каналам, обширное признание получили беспроводные сети (WLAN), применение беспроводных технологий может быть превосходной альтернативой, когда прокладка кабеля затруднительна, обходится чересчур дорого или невозможна, в то же время становятся более доступными и технологические методы для перехвата данных в корыстных целях сторонними лицами. Необходимо понять, каково принципиальное отличие данных каналов связи в исследуемом контексте, и почему уязвимы эти способы передачи информации. Эта проблема актуальна для нас сегодня ввиду того, что с 2013 года Россия входит в первую десятку стран по киберпреступлениям.

Многие протоколы шифрования современных систем имеют изъяны, стандартные системы защиты лишь формально работают, не давая полной уверенности в защищённости для рядового пользователя. Если говорить об обычных пользователях, то определено, что средний уровень защищенности находится в диапазоне между 34,11 и 46,8 балла по оценочной 100балльной шкале [4, с. 70].

Следует отметить, что речь далее будет идти про защиту от намеренного вмешательства. Естественные причины, такие как плохое экранирование приемной аппа- ратуры, побочные полосы, присутствие отражающих поверхностей, помехи рассматривать не будем [2, с. 494].

Для того чтобы описать способы защиты, ниже опишем принцип работы беспроводный сети, и, следовательно, её уязвимости.

Из-за общедоступного свойства радиоспектра появляются неповторимые проблемы с безопасностью, отсутствующие в проводных сетях. Большая часть вариантов беспроводной сети строится не менее чем из двух обязательных составляющих: точки беспроводного доступа и пользователя беспроводной сети – Hot-spot (существует и режим ad-hoc, где пользователя коммуницируют напрямую друг с другом). В отличие от проводной сети, для подключения не нужно иметь прямой физический доступ к работающему сетевому оборудованию, но достаточно пребывая в приделах радиодоступности наладить логическую связь (ассоциацию) с точкой доступа.

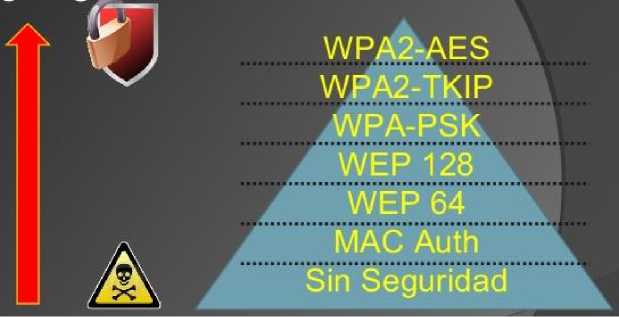

В таких сетях вероятны разные типы защиты, но чаше используется стандарты категории 802.11. Если совсем не использовать методы защиты, то любая станция, работающая по стандарту 802.11 на том же радиодиапазоне может принять транслируемые данные.

Здесь часто применяются протокол WEP (шифрование на основе алгоритма RC4 с ключом из статической и динамической части), протокол WAP (WPA) (даль- нейшее развитие алгоритма шифрования RC4, где контрольные криптографические суммы в WPA просчитываются по новому методу, который называется MIC (Message Integrity Code)), фильтрация MAC-адресов (формируется таблица MAC-адресов бес- проводных адаптеров клиентов, авторизованных для работы).

Для обобщенного описания уровня защищенности при применении того или иного типового метода защиты можно наглядно представить их в виде пирамиды на рисунке 1.

Рис. 1. Пирамида уровней защищенности беспроводных каналов с помощью разных способов

В качестве перспективы для коррекции уязвимостей опишем слабые места перечисленных выше типовых современных способов защиты.

Для обхода протокола безопасности WEP мошенниками используется утилита aircrack 2.4. Для подбора секретного ключа создается специальный ivs-файл. Это только один из примеров, разные программы обращены лишь на определённый перечень чипов, на которых строятся сетевые адаптеры. Количество пакетов, которые нужно изучить для успешного взлома сети, зависит от длины WEP-ключа, часто достаточно захватить полмиллиона пакетов, это может занять не более нескольких минут при интенсивном трафике (рис. 2).

Как видим, обход протокола не требует сверхусилий, и все программы и инструкции есть в свободном доступе.

Обход фильтрации по MAC-адресам. Существуют программы, которые позволяют подменять MAC-адрес сетевого интерфейса, это уже не говоря, что даже с помощью представленной выше утилиты SSID сети можно будет использовать для создания профиля подключения к сети.

Атакующий может применить анализатор протокола для нахождения, санкционированного в BSS МАС-адреса и сетевую карту, пропускающую локальное назначение адреса, для подражания разрешенному МАС-адресу.

Часто используют утилиту SMAC 1.2. В качестве нового MAC-адреса применяется MAC-адрес авторизованного в сети клиента.

Взлом протокола WPA. Осуществляется теми же программами, что и для обхода протокола безопасности WEP, но этот протокол требует существенно большего времени для перебора ключей, в отличие от нескольких минут для WEP, этот протокол требует полной загрузки вычислительных мощностей современных процессоров до нескольких часов (и больше). Результат взлома секретного ключа технически не связан с тем, какой алгоритм шифрования (TKIP или AES) применяется в сети.

Перечислим разные виды атак извне, в том числе те которые описаны выше:

– FMS-атака. Анализ передаваемых векторов инициализации при условии наличия «слабых» инициализационных векторов;

– Атака KOREK’A;

– PTW-атака. Прослушивание большого числа ARP-пакетов;

– Пассивные и активные сетевые атаки;

– Повторное применение вектора инициализации;

– Манипуляция битами;

– Манипуляция с ICV.

Вопросы безопасности в сетях WiMAX, организованных на стандарте IEEE 802.16, также как и в сетях Wi-Fi (IEEE 802.11), также стоят весьма злободневно в связи с простотой подключения к сети.

В сетях LTE алгоритмы шифрования и снабжения общей безопасности созданы на технологии Snow 3G и стандарте AES. Кроме данный двух алгоритмов, технология 3GPP применяет два дополнительных алгоритма таким образом, что даже если один из алгоритмов будет нарушен, оставшиеся должны снабдить безопасность сети LTE.

*odun»2J airodunp 2.3 -

Known network adapters:

13 Atheros Vireless Network Adapter

-

3 Realtek ИШ13? Family PCI Fast Ethernet NIC

-

4 13M Net Adapter

Network interface index nunber -> 13

Interface types: 'o' • Kernes 1/Realtek

*•' • Aironet/Atheros

Network interface type (o/a) -> a

Channel(s): 1 to 14. 8 • all -) 6

(note: if you specify the sane output prefix, airodunp will resune the capture session by appending data to the existing capture filo)

Output filenane prefix -> out

(note: to save space and only store the captured VEP 10:, pres: y.

The resulting capture file will only be useful for VEP cracking)

Only write VEP Ills (y/n) -> у

< (: WI4№ W*!?1™^'* япмк^ b»|14klr jtU nlinajtJM _ aircrwk 2.1

IK:№UI Twtwl !?» Uyt

0 «v I 71( L71> «< П> 31< 23) Mt 13) И< 13) Fl(12)

I fL I 7?! WB! 111® i) 71! f)>K S) й<1)

2 fc 1 65< M> UH Hi M< 17> 62( 1?) 3F< 1$> FF

КЙ НЮ»! [ Я:П:«:71:?< 1 (pert)

!*re?i Ctrl-C « edt,

Рис. 2. Иллюстрация обхода протокола безопасности WEP с помощью утилиты airodump

Не стоит забывать, что беспроводные сети можно формально классифицировать на домашние, общедоступные и корпоративные. В каждом из этих случаев есть резон использовать различные подходы к снабжению безопасности сети, так как модели угроз разнятся для каждого из типов сетей. В целом подобных методов очень много, опишем лишь некоторые.

Для защиты корпоративных сетей большой известность пользуются решения на основе технологии 802.1X.

Рядовые пользователи оставляют те же ESSID и протоколы шифрования и аутентификации, которые были введены при производстве, стоит уделить их настройке внимание.

Для создания надежной системы безопасности беспроводных сетей разработано много и других способов. К примеру, достаточно хорошим методом считается применение виртуальных частных сетей VPN

(Virtual Private Network). Но VPN присущи изъяны аналогичные криптографическим способам защиты.

Успех взлома секретного WPA-ключа зависит от того, есть он в словаре или нет, поэтому если применять просто набор символов, а не общеупотребляемые слова, то уровень защиты будет увеличиваться экспоненциально, до практически 100% защиты от возможности взлома с помощью подбора.

Для особо важных объектов в виде перспективного направления предлагается применение хаотических широкополосных сигналов. Предлагаемый подход организован на применении перезаписываемых накопителей хаотических рядов, дающих возможность использовать уникальные комплексы хаотических сигналов [1, с. 38].

Можно применять режим скрытого идентификатора SSID, который базируется на том, что для своего обнаружения точка доступа время от времени транслирует кадры-маячки (beacon frames).

Есть универсальный вариант – это ог- раничить подверженность разведке и или вовсе устранить угрозу, расположив точку доступа так, чтобы она снабжала нужное покрытие территориально, и это покрытие бы минимально выходило за контролируемую территорию. Нужно настраивать мощность передачи сигнала от точки доступа и применять специальные инструменты для контроля распространения сигнала, специальное глушение сигнала и т.п.

По возможности стоит применить алгоритм шифрования WPA2, алгоритм WEP представляется морально устаревшим. Либо применять в целом стандарт 802.11i, устремленный на рост безопасности бес- проводных сетей: он предполагает применение шифрования AES.

Если функциональные возможности точки доступа позволяют запретить ее настройку, используя соединение по радиоканалу – то следует воспользоваться этой функцией.

Заключение. Как видно, современные системы защиты требуют дополнительно- го внимания в каждом конкретном случае. Для рядового пользователя наиболее простой способ – физически ограничить возможность доступа к беспроводной сети сторонних лиц. Методов оптимизации современных протоколов шифрования достаточно много, как минимум стоит перейти на современные протоколы WPA.

Список литературы Защита данных при передаче по беспроводным каналам связи

- Жук А.П., Осипов Д.Л, Гавришев А.А., Бурмистров В. А. Анализ методов защиты от несанкционированного доступа беспроводных каналов связи робототехнических систем // Наукоемкие технологии в космических исследованиях Земли. - 2016. - №2. - С. 38-42.

- Карцан Р.В., Карцан И.Н. Беспроводной канал передачи информации, и ее защита // Актуальные проблемы авиации и космонавтики. - 2015. - №11. - С. 494-496.

- Абрамов Г.В., Денисенко В.В. Моделирование пакетной передачи сети при условии гарантированной доставки // Математические методы в технике и технологиях - ММТТ. - 2014. - № 4 (63). - С. 211-213.

- Старцев С.С. К вопросу защиты беспроводных сетей на базе технологии Wi-Fi // Вестник НГУ. Серия: Информационные технологии. - 2012. - №1. - С. 62-72.

- Скрыпников А.В., Хвостов В.А., Чернышова Е.В., Самцов В.В., Абасов М.А. Нормирование требований к характеристикам программных систем защиты информации // Вестник Воронежского государственного университета инженерных технологий. - 2018. - Т. 80. № 4 (78). - С. 96-110.