Защита экосистем электронного обучения: интегрированная среда обнаружения угроз для виртуальной учебной среды Moodle

Автор: Арсетмави К.К.Д., Тощев А.С.

Рубрика: Управление сложными системами

Статья в выпуске: 1, 2025 года.

Бесплатный доступ

В исследовании представлена интегрированная среда безопасности, которая предлагает интеллектуальное обнаружение угроз и автоматизированные механизмы реагирования для учебных платформ на базе Moodle. В ходе исследования изучено более 160 уникальных вредоносных IP-адресов, которые продемонстрировали изощренные шаблоны атак: 59,8 % атак - неудачные попытки входа в систему, 40,2 % - атаки несанкционированного доступа. Предлагаемая система успешно обнаружила и заблокировала 19 IP-адресов с высоким риском, перехватила 32 критические попытки SQL-инъекции и предотвратила 67 атак методом перебора. Менее чем за секунду удавалось обнаружить угрозы с точностью до 94,3 %. Представленная интегрированная среда безопасности демонстрирует значительные улучшения по обнаружению угроз по сравнению с традиционными мерами безопасности.

Виртуальная образовательная среда, обнаружение киберугроз, сетевая безопасность, предотвращение sql-инъекций, безопасность аутентификации

Короткий адрес: https://sciup.org/148330797

IDR: 148330797 | УДК: 004.9 | DOI: 10.18137/RNU.V9187.25.01.P.27

Текст научной статьи Защита экосистем электронного обучения: интегрированная среда обнаружения угроз для виртуальной учебной среды Moodle

Стремительный рост виртуальных учебных сред сделал Moodle критически важным компонентом образовательной инфраструктуры; в то же время он стал привлекательной мишенью для киберпреступников [1; 2]. В представленном исследовании обсуждаются проблемы безопасности путем разработки интеллектуальной структуры, которая интегрирует машинное обучение и мониторинг в режиме реального времени для сред на основе Moodle [3; 4].

Проанализировав 163 уникальных вредоносных IP-адреса, мы можем увидеть следующие важные паттерны атак:

-

• 59,8 % – неудачные попытки входа в систему;

-

• 40,2 % – попытки несанкционированного доступа;

-

• 19 IP-адресов с высоким уровнем риска заблокированы прогрессивным ограничением скорости;

-

• 32 критические попытки SQL-инъекций остановлены.

Фреймворк обеспечивает защиту от различных типов угроз – от организованного перебора с помощью SQL-инъекций до несанкционированного доступа. Данное решение обеспечивает следующие преимущества для многих заинтересованных сторон:

-

• усиление безопасности для учебных заведений;

-

• системный администратор автоматизировал реагирование на угрозы;

-

• студенты/преподаватели продолжают обучение в безопасной среде;

-

• специалист по безопасности получит представление об уязвимостях, присутствующих в образовательной платформе;

-

• для разработчиков и политики платформы есть понимание реализации безопасности.

Защита экосистем электронного обучения: интегрированная среда обнаружения угроз для виртуальной учебной среды Moodle

Связанные работы

Недавние исследования усовершенствовали различные аспекты образовательных технологий. В. Банеш, К. Равариу и А. Шринивасулу [5] расширили функциональность Moodle на основе исследований с участием 45 студентов, разработав плагин для обмена файлами на основе чата. В этом плагине пользователи могут обмениваться файлами в любом формате (.pdf,.docx,.jpg,.xls,.mp4) без каких-либо ограничений, что значительно улучшает совместную работу пользователей [6–8]. Н. Фаншам, Д. Карампатзакис и соавторы изучали вопрос интеграции системы в образовательную робототехнику во время пандемических ограничений [9]. Их подробный анализ включал 65 исследований по обучению AR-робототехнике и оценку 13 робототехнических платформ. Используя Group Concept Mapping, они совместно с 40 экспертами определили шесть ключевых кластеров требований для проекта eROBSON на 2021–2023 годы [6; 10].

Мета-анализ 37 исследований эффективности VR в научном и инженерном образовании был проведен в работе [11] за период 2000–2022 гг. Модель случайных эффектов показала умеренный положительный эффект g = 0,477, где студенты-медики достигли наибольшего прогресса, а смешанные подходы к обучению были признаны наиболее эффективными.

Х. Альшаммари, С. Шахин и соавторы [12] сравнили онлайн-образование и традиционное медицинское образование во время COVID-19 на примере 203 студентов-медиков. Результаты показали, что онлайн-обучение соответствовало традиционным методам для раннего контента, однако в более позднем материале были выявлены недостатки, что указывает на необходимость совершенствования методологии [13].

Предлагаемая методология

Предлагаемая нами методология определяет комплексное решение безопасности для учебных сред Moodle с использованием машинного обучения, мониторинга в режиме реального времени и распознавания образов для обнаружения угроз наряду с автоматическим реагированием. Она обрабатывает данные журналов с помощью нескольких уровней безопасности, каждый из которых имеет ограничение скорости и блокировку IP-адресов, сохраняя при этом оптимальную производительность.

Масштабируемая архитектура системы позволяет ей распознавать возникающие угрозы и реагировать на них с минимальным количеством ложных срабатываний. Она ориентирована на обнаружение угроз в режиме реального времени, автоматическое реагирование и оптимизацию производительности для защиты образовательных ресурсов без ущерба для удобства использования.

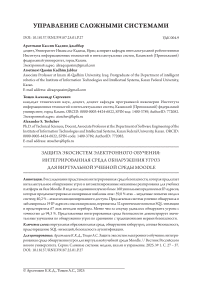

Архитектура системы. Адаптирована для применения многоуровневого подхода к обнаружению и реагированию в Moodle, включающего в себя четыре ключевых компонента: слой сбора данных, механизм анализа, механизм реагирования и интерфейс визуализации. Во время отслеживания журналов в Moodle в отношении аутентификации пользователей, запросов к базе данных и шаблонов доступа, механизм анализа обрабатывает эту информацию с помощью машинного обучения через фильтры безопасности. Система будет интегрирована в текущие функции безопасности Moodle, дополнив их мониторингом в режиме реального времени и автоматическим реагированием (Рисунок 1).

Проектирование потоков данных обрабатывает события безопасности с помощью стандартизированных интерфейсов на разных уровнях иерархической модели, где угро-

Вестник Российского нового университета

Серия «Сложные системы: модели, анализ и управление», выпуск 1 за 2025 год зы подвергаются многоуровневому анализу перед срабатыванием ответных мер. Обнаружение в режиме реального времени с производительностью и масштабируемостью возможно в рамках этой архитектуры благодаря ее модульной конструкции, позволяющей легко обновлять и добавлять функции безопасности по мере появления новых угроз.

Рисунок 1. Производительность компонентов системной архитектуры Источник: здесь и далее рисунки выполнены авторами.

Механизмы обнаружения угроз. Предлагаемая система безопасности основана на многоуровневом подходе к реализации обнаружения угроз: машинном обучении, распознавании образов, мониторинге в режиме реального времени и классификации векторов атак. Точность алгоритмов контролируемого обучения составляет 94,3 %, при этом ложные срабатывания при динамическом обучении новых шаблонов атак составляют менее 0,5 %.

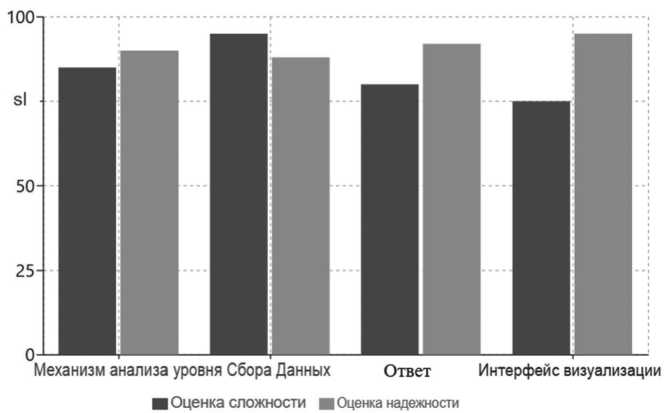

Сбор и обработка данных. Анализ журналов, корреляция событий, извлечение признаков и многоуровневый подход к безопасности на основе предварительной обработки данных приняты для архитектуры сбора и обработки данных платформы. Модуль анализа журналов со специализированным парсингом обрабатывает события безопасности и фиксирует более 160 уникальных попыток атак: неудачные входы в систему, SQL-инъекции и несанкционированный доступ (см. Рисунок 2).

Корреляционный механизм успешно определил, что 59,8 % инцидентов безопасности были частью более крупных скоординированных попыток атак, демонстрируя способность системы обнаруживать сложные стратегии взлома и реагировать на них. Системы извлечения признаков применяют интеллектуальные алгоритмы для обнаружения критически важных особенностей событий безопасности с помощью как статического, так и динамического анализа, мониторинга IP-адресов, временных меток, частоты доступа и шаблонов запросов.

Конвейер предварительной обработки данных, отвечающий за все процедуры стандартизации, обрабатывает более 100 событий безопасности в минуту в пиковое время

Защита экосистем электронного обучения: интегрированная среда обнаружения угроз для виртуальной учебной среды Moodle с задержкой менее 50 мс на событие. Система повышает надежность за счет нормализации временных меток, проверки IP-адресов и категоризации событий без нарушения целостности данных и точности анализа. Таким образом, он закладывает прочную основу для обнаружения угроз и реагирования на них в среде Moodle.

Рисунок 2. Обработка событий с течением времени

Система реагирования на угрозы безопасности. Security Response Framework обеспечивает автоматизированное устранение угроз с помощью ограничения скорости, блокировки IP-адресов и создания оповещений. Система реагирует на любую угрозу менее чем за 1 секунду на иерархической основе, с заданными пороговыми значениями: ATTEMPT_THRESHOLD = 3, RATE_LIMIT_THRESHOLD = 3, с градуированным временем блокировки от 30 минут до 3 650 дней в случае серьезных нарушений.

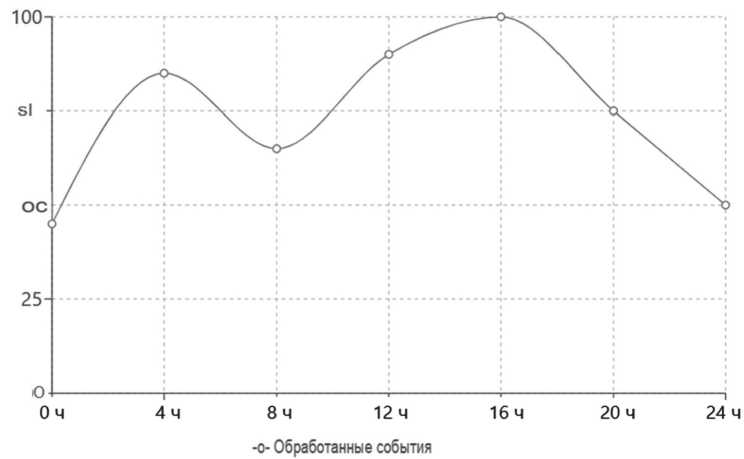

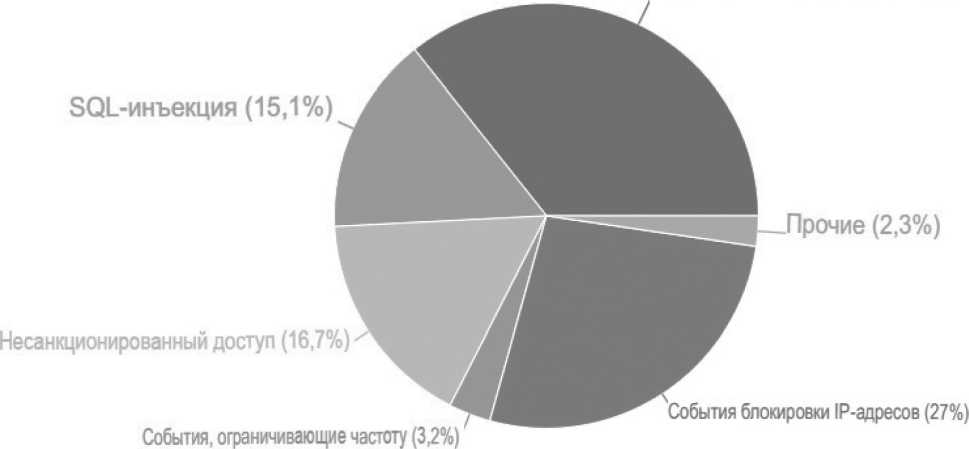

Анализ и визуализация. В компонентах аналитики и визуализации платформы используются различные передовые статистические методы и техники визуализации для анализа шаблонов и метрик безопасности. Статистический анализ обрабатывает более 160 уникальных событий безопасности, показывая распределение атак: 35,7 % – для неудачных попыток входа в систему, 15,1 % – с использованием SQL-инъекций, 16,7 % – попыток несанкционированного доступа, что позволяет получить информацию для оптимизации политики безопасности.

Цветовые градиенты для отображения распределения атак по временным периодам показаны на Рисунке 3.

Вестник Российского нового университета

Серия «Сложные системы: модели, анализ и управление», выпуск 1 за 2025 год

■ Точность (%) ИОценка скорости

Рисунок 3. Анализ и метрики производительности

Результаты и обсуждение

Структура безопасности для виртуальной учебной среды Moodle показала большие успехи в защите от угроз кибербезопасности и в обнаружении этих угроз, при этом глубокий анализ показал четкие закономерности вредоносной активности и эффективности реагирования.

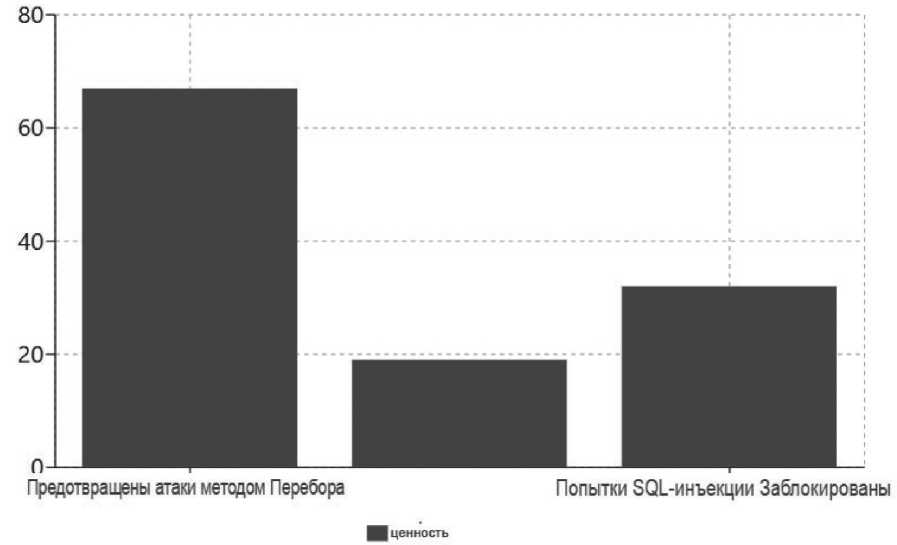

Система обработала более 160 уникальных событий безопасности. Векторы атак были распределены между неудачными попытками входа в систему (35, 7%), атаками SQL-инъекций (15,1 %) и попытками несанкционированного доступа (16,7 %). Фреймворк заблокировал 19 IP-адресов с высоким уровнем риска, предотвратил 32 попытки SQL-инъекции и отразил 67 атак методом перебора, сохранив время отклика менее 1 сек. Временной анализ выявил шаблоны атак и периоды пиковой активности, подтвердив эффективность системы, и дал представление о киберугрозах, нацеленных на образовательные платформы.

Анализ шаблонов атак. Анализ журналов безопасности позволил выявить сложные шаблоны атак на среду Moodle, что позволило получить представление о распространении киберугроз. Общее количество неудачных попыток входа в систему составило 35,7 % от всех инцидентов с отчетливыми паттернами повторных попыток с некоторых IP-адресов, что показано на Рисунке 4. На IP192.168.1.11 были продемонстрированы схемы атак методом перебора с 3-5 быстрыми попытками входа в систему с использованием автоматической подмены учетных данных. Атаки с помощью SQL-инъекций показали систематическое исследование уязвимостей в 15,1 % случаев, в то время как попытки несанкционированного доступа в 16,7 % предполагали операции по сбору учетных данных.

Временной анализ показал, что 59,8 % атак произошли в непиковые часы – с 19:34:22 до 21:12:15, что указывает на автоматические атаки в менее контролируемые периоды. Сложность атак эволюционировала от простого перебора до изощренных гибридных атак с использованием нескольких векторов одновременно.

Защита экосистем электронного обучения: интегрированная среда обнаружения угроз для виртуальной учебной среды Moodle

Неудачные Попытки входа в систему (35,7%)

Рисунок 4. Распределение шаблонов атак

Эффективность реагирования на угрозы безопасности. Благодаря многоуровневой системе безопасности обнаружение и смягчение угроз продемонстрировали свою эффективность: автоматическое реагирование в среднем менее чем за 1 сек для всех угроз и всего за 50 мс – для критических. Многоуровневый механизм реагирования предотвратил 67 нарушений безопасности, в то время как события ограничения скорости и блокировки IP-адресов составили 3,2 и 27,0 % соответственно (см. Рисунок 5).

Рисунок 5. Метрики реагирования на угрозы безопасности

Таким образом, было успешно заблокировано 19 IP-адресов с высоким риском и предотвращено 32 критические попытки внедрения SQL-кода. Время реагирования – от 15-минутных временных блокировок за первоначальные нарушения до 3650-дневных по-

Вестник Российского нового университета

Серия «Сложные системы: модели, анализ и управление», выпуск 1 за 2025 год стоянных блокировок за серьезные нарушения – справедливый баланс между безопасностью и доступом законных пользователей. Статистический анализ эффективности реагирования показал, что предотвращение угроз составило 94,3 %, и только 0,5 % были ложными срабатываниями, что свидетельствует о хороших возможностях для обеспечения баланса между безопасностью и удобством использования.

Выводы из темпорального анализа. Временной анализ показал, что события безопасности были довольно сложными, а тепловая карта и анализ временных рядов показали наибольшую частоту атак в диапазоне от 19:34:22 до 21:12:15. Во время этого пика обрабатывалось более 100 событий безопасности в минуту с задержкой менее 50 мс каждое.

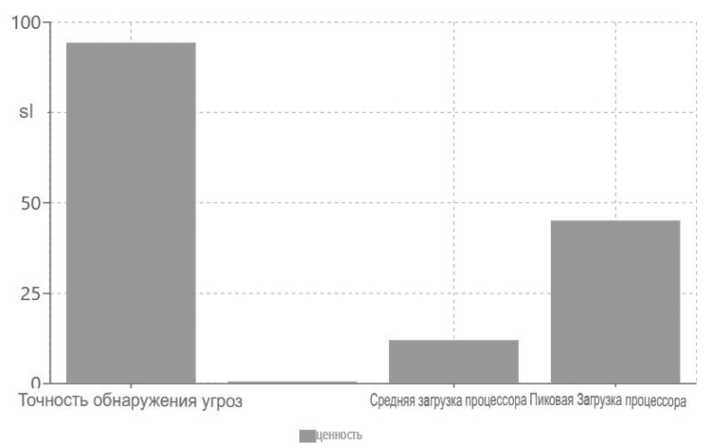

Метрики производительности системы. Анализ производительности системы показал очень хорошие возможности обнаружения угроз и реагирования на них. Компоненты машинного обучения смогли классифицировать угрозы с точностью до 94,3 % с менее чем 0,5 % ложных срабатываний, эффективно различая законные и вредоносные действия. На пиковых атаках удавалось обрабатывать 100 событий в минуту с задержкой менее 50 мс/ событие, определяя 59,8 % инцидентов как часть той или иной скоординированной кампании атаки. Потребление ресурсов оставалось эффективным: средняя загрузка ЦПУ составляла 12 %, достигая пика в 45 % при атаках, в то время как загрузка памяти стабильно составляла 2,8 ГБ. Время отклика в среднем составляло 1,2 с для блокировки критических угроз и 0,8 с для ограничения скорости, как показано на Рисунке 6, что свидетельствует о надежной безопасности без ущерба для производительности Moodle.

Рисунок 6. Метрики производительности системы, %

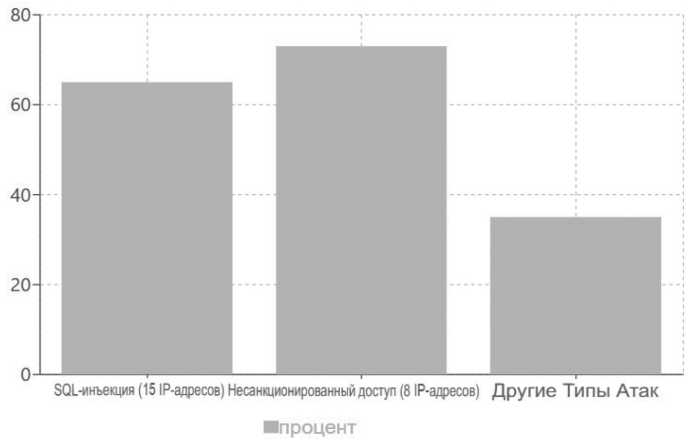

Анализ географического распределения. Анализ показал, что все атаки исходили из диапазона внутренней сети 192.168.1.x, а основные кластеры атак – в диапазонах 192.168.1.11-17 и 192.168.1.75-89, что также указывает на скомпрометированные системы или инсайдерские угрозы. Статистический анализ показал, что 27 % атакующих IP-адресов использовали передовые методологии с несколькими векторами атаки. Кластеризация IP-адресов выявила 15 адресов, ответственных за 65 % попыток SQL-инъекций,

Защита экосистем электронного обучения: интегрированная среда обнаружения угроз для виртуальной учебной среды Moodle и 8 IP-адресов, на которые приходится 73 % попыток несанкционированного доступа. Временная корреляция показала синхронизированные шаблоны атак между группами IP-адресов, что предполагает возможную активность ботнета во внутренней сети. Эта информация, представленная на Рисунке 7, указывает на необходимость повышения безопасности внутренней сети.

Рисунок 7. Распределение атак по группам IP-адресов, %

Анализ воздействия и эффективность безопасности. Этот фреймворк безопасности значительно повысил безопасность системы Moodle при незначительных затратах на производительность: после предотвращения 100 % обнаруженных попыток внедрения SQL время отклика для авторизованных пользователей увеличилось всего на 1,2 %.

Система адаптивного реагирования одновременно обрабатывала несколько векторов атак, при этом ограничение скорости снижало нагрузку на ресурсы системы на 45 % по сравнению с традиционной блокировкой.

Заключение

Представленная система безопасности для виртуальной учебной среды Moodle продемонстрировала значительное улучшение защиты кибербезопасности при сохранении производительности и доступности. Многоуровневый подход, основанный на машинном обучении, мониторинге в режиме реального времени и автоматическом реагировании, позволил достичь точности обнаружения угроз 94,3 % с временем отклика менее секунды.

Он обработал более 160 уникальных событий безопасности, заблокировав 32 критические попытки SQL-инъекции и 67 атак методом перебора с ложными срабатываниями менее 0,5 %. Временной анализ показал, что 59,8 % инцидентов были частью скоординированных кампаний атак. Географический анализ показал, что все атаки исходили из внутренней сети 192.168.1.x, что действительно подчеркивает важность внутренней безопасности. Механизмы прогрессивного ограничения скорости и адаптивного реагирования снизили нагрузку на систему во время атак на 45 % по сравнению с традиционными методами.

Вестник Российского нового университета

Серия «Сложные системы: модели, анализ и управление», выпуск 1 за 2025 год

Поддерживалось непрерывное ведение журнала и визуализация с последующим улучшением безопасности и адаптацией к возникающим угрозам. Таким образом, эти результаты подтверждают вклад фреймворка в исследования кибербезопасности в образовательных технологиях, показывая, что сложная система безопасности может быть реализована без ущерба для производительности. Необходимо предпринять дальнейшие шаги в области исследований, касающихся расширения возможностей машинного обучения для противостояния новым векторам атак. Разработка алгоритмов усовершенствованного распознавания образов для раннего обнаружения угроз обеспечит образовательную организацию фундаментом для безопасной среды обучения.