Организация защиты информационных систем

Автор: Гладышев Анатолий Иванович, Буров Геннадий Геннадиевич

Рубрика: Информатика и вычислительная техника

Статья в выпуске: 1, 2020 года.

Бесплатный доступ

Рассматриваются теоретические основы защиты информации и системы защиты телекоммуникационных систем, основные группы международных организаций стандартизации по защите информационных систем. Приведены примеры возможных целей, которые могут оказывать влияние на систему защиты.

Угроза, проникновение

Короткий адрес: https://sciup.org/148309055

IDR: 148309055 | УДК: 004.78.056 | DOI: 10.25586/RNU.V9187.20.01.P.159

Текст научной статьи Организация защиты информационных систем

160 в ыпуск 1/2020

A.I. Gladyshev, G.G. Burov

ORGANIZATION OF PROTECTION OF INFORMATION SYSTEMS

The theoretical foundations of information protection and the protection system of telecommunication systems, the main groups of international standardization organizations for the protection of information systems are considered. Examples of possible goals that may affect the protection system are given. Keywords: threat, penetration.

Спрос на защиту телекоммуникационных систем постоянно растет. Операторы сетей и провайдеры услуг больше не отказываются от применения систем защиты (СЗ) не только из-за роста компьютерного мошенничества, но и в связи с требованиями государственных и международных законов, указывающих на необходимость применения соответствующих механизмов защиты.

Во многих существующих системах телекоммуникаций при подтверждении идентификации для получения услуг, а также для управления ими используется только персональный идентификационный номер (PIN) или пароль. Данная «слабая идентификация» крайне ненадежна, поскольку велика вероятность подслушивания или замены PIN либо пароля. Вместо этого целесообразнее использовать механизмы защиты, основанные на криптографических ключах и алгоритмах шифрования [5].

Идентификация пользователя не является единственным аспектом защиты сети. Детальный анализ угроз новым услугам информационных систем (ИС), таких как универсальная персональная связь (Universal Personal Telecommunication, UPT) и беспроводная подвижная связь (Cordless Terminal Mobility, CTM), свидетельствует о том, что существует большое количество угроз, которые необходимо принимать во внимание. В случаях когда задействованы операторы и провайдеры услуг различных сетей, необходимо быть уверенным в том, что никто из них не нарушит доступ к объекту другой системы. Следует предотвратить нелегальную регистрацию объекта, подслушивание или модификацию передаваемых данных. Все это подразумевает, в зависимости от оценки риска, такие меры защиты, как эквивалентная идентификация объекта, проверка сохранности данных, кодирование и др. [2].

Основные группы международных организаций стандартизации по защите ИС и решаемые ими задачи:

-

• ETSI STC NA (IN)/SEG (группа экспертов по системам защиты):

– построение системы защиты IN;

– построение системы защиты UPT (в составе NA7); исследования по защите CTM.

-

• ETSI STC NA6 (IN)/UCG (группа по разработке карты UPT):

– интерфейс между картой IC и устройством DTMF для карт UPT;

– интерфейс между картой IC и терминалом.

-

• ITU – T: Q.29:

– защита сети;

– защита доступа.

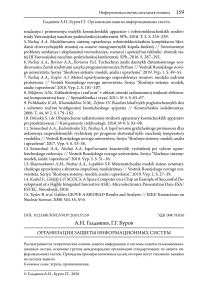

Системы защиты (рис. 1) (с соответствующими модификациями) успешно использовались во многих исследовательских проектах и проектах по стандартизации (напри-

Гладышев А.И., Буров Г.Г. Организация защиты информационных систем 161

мер, европейский проект «Технология сохранности механизмов в IBCN» в рамках программы RACE, стандарт ETSI для защиты UPT, а также исследования ITU – T по защите FPLMTS).

Рис. 1. Подход к построению системы защиты

Структурная схема (см. рис. 1) показывает логическую последовательность действий для построения системы защиты.

В качестве основы нужно иметь общий вид построения системы, характеристик и процессов, относящихся к системе защиты. Следует учитывать цели системы защиты всех задействованных групп [1].

На следующем этапе необходимо провести тщательный анализ всех угроз, включая оценку риска. Данный анализ угроз должен учитывать услуги ИС, задействованные группы и элементы системы, определенные в области системы защиты. На основе данного анализа угроз могут быть определены требования к системе защиты, а затем услуги, механизмы и алгоритмы.

Процедуру необходимо повторить во избежание неучтенных угроз. После учитываются общие цели системы защиты и общие условия угрозы и защиты [4].

Для ИС обсуждаются решения, принятые на основе существующей технологии по безопасной коммуникации и защите компьютера. Представляются конкретные решения для двух услуг ИС.

К услугам пользователей относятся аспекты, связанные с правильным функционированием и конфиденциальностью. Целью операторов сети и провайдеров услуг является получение хорошего годового дохода при работе в системе. У органов управления ИС существуют определенные требования, связанные с конфиденциальностью, хорошей защитой информации и инфраструктуры, ограничением использования криптографических методов и оправданностью действий [2].

162 в ыпуск 1/2020

Примеры возможных целей, которые могут оказывать влияние на СЗ:

-

• доступность и правильное функционирование процессов сети, услуг и функций управления;

-

• правильная и поддающаяся проверке оплата без возможности мошенничества;

-

• доступность для входящих звонков;

-

• возможность и правильное функционирование исходящих звонков;

-

• сохранность и конфиденциальность всей хранимой или передаваемой информации;

-

• возможность анонимного использования услуги;

-

• безотказная работа всех процессов сети и всех действий управления;

-

• защита репутации (сохранность доверия всех клиентов и инвесторов);

-

• учитываемость (ведение журналов) всех действий;

-

• ПО, удовлетворяющее общим критериям сертификации.

Цели, перечисленные выше, могут быть уменьшены до одной или до комбинации следующих основных целей, касающихся услуг ИС или управления ИС:

-

• конфиденциальность данных;

-

• сохранность данных;

-

• учитываемость;

-

• доступность.

Нелегальное проникновение в сеть (подлог) пользователя или системного элемента: объект может намеренно выступить в качестве другого объекта; это может послужить базой для возникновения других угроз, таких как несанкционированный доступ или подделка [6].

Несанкционированный доступ к элементам ИС: попытки объекта проникнуть в данные, что противоречит политике защиты.

Подслушивание на линиях связи: нарушение конфиденциальности, связанное с несанкционированным контролем сообщений.

Фальсификация информации: сохранность передаваемой информации подвергается опасности из-за несанкционированного удаления, вставки, модификации, переупорядочения, повторного проигрывания или задержки.

Отказ от подтверждения факта: объект, участвовавший в коммуникационном обмене, затем отказывается признать данный факт.

Подделывание: объект подделывает информацию и заявляет, что данная информация была получена от другого объекта или отправлена другому объекту.

Отказ от услуги: объект не в состоянии выполнить свою функцию или мешает другим объектам выполнить их функции.

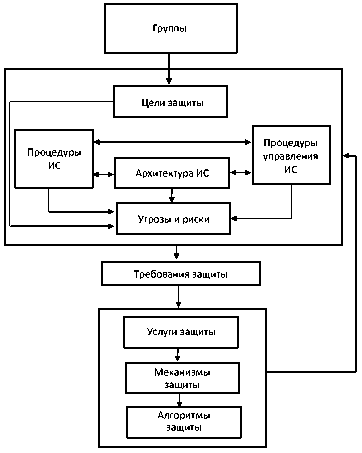

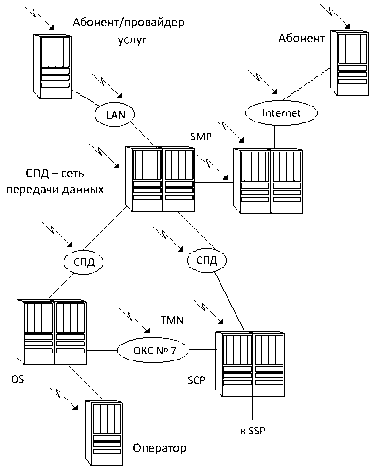

Данные угрозы относятся к элементам ИС, а также к линиям связи. Потенциальные угрозы ИС показаны на рисунках 2–3.

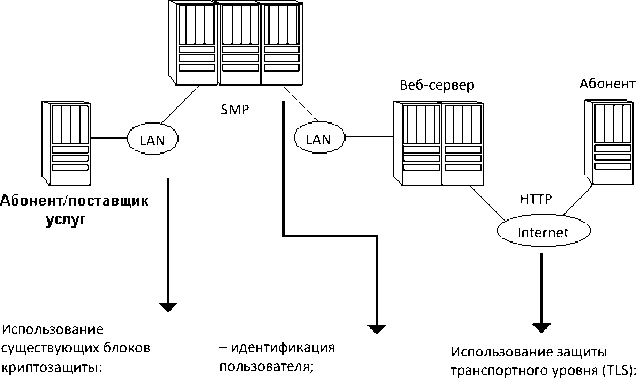

На рисунке 2 SMP (узел администрирования услуг), например, может быть напрямую связан через LAN или ISDN с подписчиками, провайдерами услуг или веб-сервером. В связи с этим возникает угроза нелегального проникновения подписчика, провайдера услуг или веб-сервера, которые могут получить доступ к данным SMP несанкционированным способом. Передаваемая информация может быть подслушана или модифицирована.

Гладышев А.И., Буров Г.Г. Организация защиты информационных систем 163

Рис. 2. Потенциальные угрозы ИС

Рис. 3. Потенциальные угрозы для услуг использования ИС

Подписчик может связаться через Интернет с веб-сервером для контроля своих услуг ИС. Поэтому возникает угроза нелегального проникновения подписчика в Интернет или данные этого подписчика могут быть подслушаны либо модифицированы. Сеть управления (TMN) ИС включает управление конфигурациями, ошибками и рабочими характеристиками. Если во время передачи аварийный сигнал, являющийся частью данных управления ошибками, модифицируется, возникает возможность отказа от услуг ИС. Несанкционированный доступ к данным управления конфигурациями может привести к модификации конфигурации ИС для подключения враждебного SMP [3].

164 в ыпуск 1/2020

Во многих существующих ИС используется только PIN для определения подлинности подписчика услуг ИС. Данная «слабая идентификация» является крайне ненадежной, поскольку велика вероятность подслушивания или замены PIN [4].

Нелегальное проникновение SCP в SSP может иметь опасные последствия, такие как фальшивые звонки, неправильные счета на оплату или отказ в предоставлении услуг ИС.

Перед внедрением механизмов защиты против потенциальной угрозы данная угроза должна быть тщательно изучена. Всегда необходимо учитывать:

-

• какова вероятность угрозы (вероятность возникновения)?

-

• каков потенциальный ущерб (влияние)?

-

• какова стоимость предотвращения угрозы посредством СЗ?

Вероятность возникновения угрозы и ее влияние можно подразделить на три категории: 1 – низкая/низкое, 2 – средняя/среднее, 3 – высокая/высокое. Риск является следствием вероятности возникновения и влияния.

Только если риск представляется высоким, а потенциальный ущерб превышает стоимость адекватного решения СЗ против данной угрозы, данное решение будет приведено в действие.

Риск потенциальной угрозы сильно зависит от конкретной реализации ИС, от индивидуальной услуги ИС и от реализаций механизмов защиты (например, PIN или сложная идентификация, расположение идентификации, ключевое управление и т.д.).

На практике риск может возникнуть при частых попытках нарушения защиты сети и ее злоумышленного использования. Можно определить следующие угрозы, представляющие наиболее опасные варианты риска: нелегальное проникновение другого пользователя (особенно с точки зрения оплаты услуг!), подслушивание секретной информации (например, PIN), модификация данных пользователя.

Выбор механизмов защиты может зависеть от индивидуальной услуги ИС, ввода в работу системы ИС, физического окружения, в котором находятся элементы системы, а также от взаимного доверия и отношений между задействованными организациями. Общее решение должно быть принято в кратчайшие сроки [5].

На основе определенных целей, описанных угроз и вариантов риска функциональные требования к системе защиты представлены для тех элементов и соединений, потенциальный риск которых оценивается как наиболее высокий (рис. 4).

Подтверждение идентификации пользователя / подписчика (если возможно)

Подтверждение идентификации коммуникационного партнера

Гарантия конфиденциальности данных

Гарантия сохранности ПО и данных

Не отказ от действий

Определение попыток нарушения защиты

Гладышев А.И., Буров Г.Г. Организация защиты информационных систем 165

В таблице представлена зависимость между угрозами и функциональными требованиями к СЗ. Она составлена на основе результатов группы защиты ETSI TMN.

Угрозы и требования к системе защиты

|

Требование к системе защиты |

Виды угроз |

||||||

|

Угрозы элементам ИС |

Угрозы во время передачи |

||||||

|

Нелегальное проникновение |

Несанк-циони-рованный доступ |

Отказ подтверждения |

Мошенничество |

Отказ от выполнения услуги |

Подслушивание |

Фальсификация |

|

|

Подтверждение идентификации |

* |

* |

* |

* |

* |

||

|

Гарантия конфиденциальности ХД |

* |

* |

|||||

|

Гарантия сохранности ХД и ПО |

* |

* |

|||||

|

Неотказ от действий |

* |

* |

* |

||||

|

Определение попыток нарушения защиты |

* |

* |

* |

* |

* |

* |

* |

|

Гарантия сохранности КД |

* |

||||||

|

Гарантия конфиденциальности КД |

* |

||||||

Примечание. ХД – хранимые данные; КД – коммуникационные данные.

Каждое требование к СЗ должно быть выполнено посредством одной услуги защиты (см. рис. 5).

Идентификация пользователя для провайдеров услуг и подписчиков

Экспертная идентификация коммуникационного партнера

Контроль доступа к ПО и данным

Безотказность

Запись действий

Регистрация аварийных сигналов СЗ

Периодическая проверка СЗ

Выпуск 1/2020

Каждая услуга осуществляется за счет одного из механизмов СЗ. Например, механизмы экспертной идентификации объекта могут быть основаны на замене защищенного пароля, секретного ключа, общедоступного ключа или хешированных технологий. Механизм индивидуальной идентификации применим к односторонней и взаимной идентификации. Односторонняя идентификация означает, что только одна из двух взаимодействующих сторон (вызывающая сторона) идентифицирована для другой стороны (при-имающей стороны). При взаимной идентификации обе стороны идентифицируют друг друга.

Каждый механизм СЗ может использовать определенный алгоритм. Например, механизм идентификации, основанный на секретных ключах, может использовать один из следующих алгоритмов: DES, тройной DES или алгоритм FEAL и т.д.

Могут быть полезными чисто организационные меры, например управление качеством, контролируемый вход в помещение, ответственность сторон, оговоренная в контракте. Если риск продолжает представлять большую опасность, количество услуг должно быть уменьшено, а платежи ограничены определенными суммами [5].

Решения СЗ (рис. 6) основываются на следующих предположениях:

-

• SMP, SCP и OS (Operation System) вводятся в действие на стандартной платформе UNIX с элементами защиты UNIX.

-

• На используемых линиях передачи (через LAN, ISDN, Интернет) не были реализованы услуги конфиденциальности и сохранности информации.

Для обеспечения безопасной связи между подписчиками/провайдерами услуг и SMP можно использовать существующие криптоблоки.

– для конфиденциальности; – экспертная идентификация – для идентификации веб-сервера;

– для сохранности; объекта веб-сервера; – для конфиденциальности;

– контроль доступа; – для сохранности

– запись информации;

– аварийные сигналы системы защиты и периодические проверки

Гладышев А.И., Буров Г.Г. Организация защиты информационных систем 167

Для идентификации пользователя допустимо заменить защищенные пароли или смарт-карты с проверкой местного PIN.

Эквивалентная идентификация объекта веб-сервера может быть осуществлена использованием повторяемых защищенных паролей, секретных ключей, общедоступных ключей или механизмами, основанными на хеш-технологиях.

Передачу информации в сетях общего пользования возможно обезопасить, используя защиту транспортного уровня (TLS).

В заключение можно сказать, что концепция ИС принята и с успехом реализуется многими операторами и администрациями связи в развитых странах. Существующие решения, пусть даже не в полной мере соответствующие международным стандартам и рекомендациям, уже приносят немалые доходы.

Список литературы Организация защиты информационных систем

- Вагнер Г. Основы исследования операций. М.: Мир, 1972. 349 с.

- Гладышев А.И., Жуков А.О. Достоинства и недостатки имитационного моделирования с использованием нейронных сетей // Вестник Российского нового университета. 2013. Вып. 4. С. 53-55.

- Ефимов В.В. Нейроподобные сети в бортовых информационно-управляющих комплексах летательных аппаратов. СПб.: ВИККА им. А.Ф. Можайского, 1996. 113 с.

- Корбут А.А., Финкельштейн Ю.Ю. Дискретное программирование. М.: Наука, 1969. 318 с.

- Назаров А.В., Лоскутов А.И. Нейросетевые алгоритмы прогнозирования и оптимизации систем. СПб.: Наука и техника, 2003. 384 с.

- Осовский С. Нейронные сети для обработки информации / пер. с пол. М.: Финансы и статистика, 2002. 344 с.