Разработка модели для оценки опасности деструктивных воздействий вредоносных утилит на автоматизированные системы специального назначения с использованием регрессионного анализа

Автор: Кобяков Н.С.

Журнал: Вестник Пермского университета. Математика. Механика. Информатика @vestnik-psu-mmi

Рубрика: Компьютерные науки и информатика

Статья в выпуске: 4 (63), 2023 года.

Бесплатный доступ

В работе рассматривается вопрос использования регрессионного анализа для разработки модели оценки опасности вредоносных утилит на автоматизированные системы. Исходными данными для моделирования являются результаты опроса высококвалифицированных специалистов в области обеспечения информационной безопасности. Для моделирования использовался пакет прикладных программ Excel и STATISTICA. Результаты моделирования верифицированы на тестовом наборе данных. Сформированная модель может быть использована специалистами, обеспечивающими информационную безопасность при обработке информации в автоматизированных системах специального назначения, от деструктивного воздействия ранее неизвестных вредоносных утилит.

Регрессионный анализ, вредоносные утилиты, автоматизированные системы

Короткий адрес: https://sciup.org/147245553

IDR: 147245553 | УДК: 004.942 | DOI: 10.17072/1993-0550-2023-4-89-95

Текст научной статьи Разработка модели для оценки опасности деструктивных воздействий вредоносных утилит на автоматизированные системы специального назначения с использованием регрессионного анализа

Эта работа © 2023 Кобяков Н.С. распространяется под лицензией CC BY 4.0. Чтобы просмот- реть копию этой лицензии, посетите

Обеспечение информационной безопасности в условиях постоянно совершенствующихся методов реализации атак на автоматизированные системы специального назначения становится все более актуальным вопросом. Согласно методического документа [1] актуальными угрозами для систем и сетей являются:

-

1) использование уязвимостей (уязвимостей кода (программного обеспечения), уязвимостей архитектуры и конфигурации систем и сетей, а также организационных и многофакторных уязвимостей);

-

2) внедрение вредоносного программного обеспечения;

-

3) использование недекларированных возможностей программного обеспечения и (или) программно-аппаратных средств;

-

4) установка программных и (или) программно-аппаратных закладок в программное обеспечение и (или) программно-аппаратные средства;

-

5) формирование и использование скрытых каналов (по времени, по памяти) для передачи конфиденциальных данных;

-

6) перехват (измерение) побочных электромагнитных излучений и наводок (других физических полей) для доступа к конфиденциальной информации, содержащейся в аппаратных средствах аутентификации;

-

7) инвазивные способы доступа к конфиденциальной информации, содержащейся в аппаратных средствах аутентификации;

-

8) нарушение безопасности при поставках программных, программно-аппаратных средств и (или) услуг по установке, настройке, испытаниям, пусконаладочным работам (в том числе администрированию, обслуживанию);

-

9) ошибочные действия в ходе создания и эксплуатации систем и сетей, в том числе при установке, настройке программных и программно-аппаратных средств.

В рамках данной работы рассмотрим угрозу внедрения вредоносного программного обеспечения, а именно вредоносных утилит [2].

Исследованию защищенности автоматизированных систем специального назначения посвящено множество работ [3–5], но в данных работах не приводятся модели для численных оценок опасности вредоносных программ.

Цель исследования. Разработать модель для оценки опасности деструктивных воздействий вредоносных утилит на автоматизированные системы.

Постановка задачи. Для достижения цели работы необходимо решить следующие задачи:

-

1. Определить исходные данные для моделирования (поведенческие паттерны вредоносных утилит, вид регрессии).

-

2. Провести опрос специалистов в области информационной безопасности (в результате получить сведения об опасности вредоносных утилит на основе их поведенческих паттернов).

-

3. С использованием прикладных программ сформировать модель для оценки опасности вредоносных утилит.

-

4. Выполнить верификацию полученной модели на тестовом наборе данных.

-

1. Модели и алгоритмы реализации организационных мер защиты информации в АССН от деструктивных воздействий ранее неизвестных вредоносных программ

В работе [6] описан процесс разработки информационно-логической модели комплексной системы защиты информации от ранее неизвестных вредоносных программ. В ходе моделирования определены группы должностных лиц, участвующие в процессе обеспечения информационной безопасности:

1. Руководители подразделений, обеспечивающих информационную безопасность автоматизированных систем специального назначения.

2. Специалисты, обеспечивающие информационную безопасность автоматизированных систем специального назначения.

3. Пользователи автоматизированных систем специального назначения.

2. Регрессионный анализ

Для каждой группы должностных лиц определены на основе модели Захмана [7] реализуемые мероприятия при появлении ранее неизвестных вредоносных программ, ответственные должностные лица, временные рамки и результат выполнения действий.

Поскольку реализуемые мероприятия зависят от опасности вредоносной программы ([0–3.99] – низкая, [4.0–6.99] – средняя, [7.0– 8.99] – высокая, [9.0–10.0] – критическая), для обеспечения корректного функционирования комплексной системы защиты информации необходимо разработать модель для оценки опасности деструктивных воздействий.

Использование регрессионного анализа направлено на решение следующих задач [8]:

-

1. Предсказание значения зависимой переменной с помощью независимых переменных.

-

2. Определение вклада отдельных независимых переменных в вариацию зависимой переменной.

В зависимости от взаимосвязи между величинами регрессия может быть линейной или нелинейной.

Существуют следующие основные виды регрессий:

-

1. Парная регрессия, предназначенная для описания наиболее вероятных значений одной переменной, исходя из значений другой.

-

2. Множественная регрессия, которая является расширением парной регрессии. При построении моделей множественной регрессии оценивается степень влияния нескольких признаков на исследуемый параметр.

Также возможно разделение регрессионных моделей, исходя из типов исходных данных:

-

1. Пространственная выборка (значения показателей относятся к одному моменту времени).

-

2. Временная выборка (значения одного показателя, относящиеся к различным моментам времени).

Процесс формирования математической модели включает в себя последовательную реализацию следующих этапов [8]:

1. Этап спецификации – качественное изучение моделируемого процесса (объекта, явления).

2. Информационный этап – сбор информации.

3. Идентификация модели – выполнение статистического анализа модели и оценка неопределенных параметров.

4. Верификация – проверка истинности модели (ее адекватности).

3. Этап спецификации

Согласно ранее проведенных исследований [2], актуальными для АССН являются следующие классы вредоносных программ:

-

1. Вредоносные утилиты.

-

2. Троянские программы.

-

3. Вирусы и черви.

Возможность создания модели оценки опасности деструктивных воздействий вредоносных программ на автоматизированные системы специального назначения рассмотрим на примере вредоносных утилит.

Вредоносные утилиты реализуют поведенческие паттерны, представленные в табл. 1:

Таблица 1. Поведенческие паттерны вредоносных утилит

|

Наименование поведенческого паттерна |

Обозначение |

|

Проникновение на компьютер-жертву |

p 1 |

|

Скрытие следов присутствия преступников в системе |

p 2 |

|

Внесение в список разрешенных посетителей системы новых пользователей |

p 3 |

|

Прекращение работы системы |

p 4 |

|

Проведение атак типа "Отказ в обслуживании" |

p 5 |

|

Сбор и анализ сетевых пакетов |

p 6 |

|

Подмена адреса отправителя письма по электронной почте |

p 7 |

|

Создание вредоносных программ |

p 8 |

|

Навязывание ложной информации (уведомление об опасности, нарушениях) |

p 9 |

|

Модификация вредоносных программ |

p 10 |

|

Распространение флуда (бесполезных сообщений по каналам электронной почты) |

p 11 |

Согласно [1] при оценке угроз необходимо определить негативные последствия их реализации.

В случае, если в отношении автоматизированной системе специального назначения будет реализована угроза внедрения вредоносного программного обеспечения, могут быть следующие негативные последствия:

-

1. Нарушение конфиденциальности информации, обрабатываемой в автоматизированной системе.

-

2. Нарушение доступности отдельных элементов или в целом автоматизированной системы.

-

3. Нарушение целостности, обрабатываемой в автоматизированной системе.

Кроме того, реализация угрозы на большое количество элементов системы может повлечь за собой нарушение функционирования отдельных подразделений и, как следствие, несвоевременное выполнение задач.

Исходя из определенных параметров модели для оценки опасности деструктивных воздействий вредоносных утилит на АССН целесообразно использовать множественную линейную регрессию. Общий вид модели, сформированной на основе множественной линейной регрессии имеет вид:

Y = a + b 1 * p 1 + b 2 * p 2 + + bn * P n , (1)

где:

Y – значение исследуемой величины;

a – коэффициент множественной линейной регрессии;

b1 ,…n – коэффициенты чистой регрессии;

p1 ,…,n – поведенческие паттерны вредоносных утилит.

4. Информационный этап

5. Идентификация модели

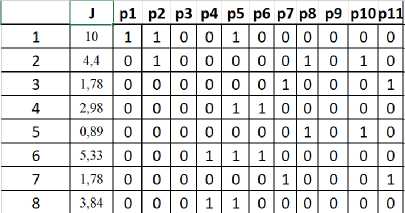

Для построения модели оценки опасности деструктивных воздействий вредоносных утилит на автоматизированные системы специального назначения среди специалистов в области обеспечения информационной безопасности был проведен опрос. В ходе опроса специалистам было предложено оценить опасности вредоносных утилит, исходя из реализуемых ими поведенческих паттернов (p).

Результаты опроса обобщены и представлены в табл. 2.

Таблица 2. Результаты опроса

|

№ п/п |

Реализуемые поведенческие паттерны |

Опасность |

|

1. |

p1, p2, p5 |

10 |

|

2. |

p2, p8, p10 |

4,4 |

|

3. |

р7, р11 |

1,78 |

|

4. |

p5, p6 |

2,98 |

|

5. |

p8, p10 |

0,89 |

|

6. |

p4,p5,p6 |

5,33 |

|

7. |

р7, р11 |

1,78 |

|

8. |

p4,p5 |

3,84 |

|

9. |

p4,p9 |

2,87 |

|

10. |

p4,p6 |

3,84 |

|

11. |

p3, p9 |

2,87 |

|

12. |

p3, p6 |

3,84 |

|

13. |

p6 |

1,49 |

|

14. |

p2 |

3,5 |

|

15. |

p6, p11 |

1,78 |

|

16. |

p5 p9 |

2,02 |

|

17. |

p3, p8 |

2,87 |

|

18. |

p7 p10 |

1,86 |

|

19. |

p3 p7 |

3,84 |

|

20. |

p1, p11 |

5,3 |

|

21. |

p1, p4, p6, p9 |

9,36 |

|

22. |

p2, p11 |

3,8 |

|

23. |

p3, p10 |

2,71 |

|

24. |

p4, p9 |

2,87 |

|

25. |

p6,p7 |

2,98 |

В ходе моделирования необходимо выявить зависимость между переменной J (характеризующую опасность вредоносной утилиты) и p 1,..,11 (поведенческими паттернами вредоносных утилит). Для идентификации модели воспользуемся пакетами прикладных программ Excel и STATISTICA.

-

Вн есем полученные в табл. 2 значения опасности и реализуемые поведенческие паттерны в редактор Excel. Для этого в столбец J внесем значение опасности, оцененное экспертами, а в соответствующих столбцах p 1,…,11 значение " 0 " , если паттерн не реализован в вредоносной утилите и " 1 " , если реализован.

Пример заполнения сведений об опасности вредоносных утилит представлен на рис. 1.

Рис. 1. Заполнение сведений о вредоносных утилитах

Используя опцию регрессия функции анализа данных, получим значения коэффициентов, представленных на рис. 2.

|

Коэффициенты |

|

|

Y-пересечение |

0,20834616 |

|

Переменная X 1 |

5,066050423 |

|

Переменная X 2 |

3,355314361 |

|

Переменная X 3 |

2,196232151 |

|

Переменная X 4 |

2,246651596 |

|

Переменная X 5 |

1,39056984 |

|

Переменная X 6 |

1,416477567 |

|

Переменная X 7 |

1,390236255 |

|

Переменная X 8 |

0,470499356 |

|

Переменная X 9 |

0,427796886 |

|

Переменная X10 |

0,28595847 |

Переменная X 11 0,116139912

Рис. 2. Коэффициенты регрессионной модели

На основе полученных коэффициентов составим модель множественной регрессии (1):

Y = 0,21 + 5,07 * p + 3,36* p 2 +

2,2 * p 3 + 2,25* p 4 +1,39* p5 + . (2)

1,42 * p6 +1,39* p7 + 0,47* ps +

0,43 * p9+ 0,29* рю + 0,12* ри

6. Верификация модели

С точки зрения регрессионного анализа адекватность модели может быть подтверждена данными, представленными на рис. 3.

|

Регрессионная статистика |

|

|

Множественный R |

0,999432309 |

|

R-квадрат |

0,998864941 |

|

Нормированный R- |

0,997904506 |

|

Стандартная ошиби |

0,098815022 |

|

Наблюдения |

25 |

Рис. 3. Регрессионная статистика

Проверка возможности применения сформированной модели для оценки опасности ранее неизвестных вредоносных утилит выполнена на 10 примерах. Тестовый набор данных является репрезентативным, так как включает в себя примеры с различными комбинациями поведенческих паттернов.

Результаты верификации модели представлены в табл. 3.

Таблица 3. Результаты верификации

|

№ п/п |

Реализуемые поведенческие паттерны |

Вычисленная опасность |

Уровень опасности |

|

1. |

р 1 , р 2 , p 8, р 10 |

9,4 |

Критический |

|

2. |

р 1 , р 2 |

8,64 |

Высокий |

|

3. |

p 4 , p 5 , p 10 |

4,17 |

Средний |

|

4. |

p 1 , p 6 |

6,7 |

Средний |

|

5. |

p 3 , p 7 , p 11 |

3,92 |

Низкий |

|

6. |

p 1 |

5,28 |

Средний |

|

7. |

p 3 , p 11 |

2,53 |

Низкий |

|

8. |

p 6 , p 9 |

2,06 |

Низкий |

|

9. |

p 7 , p 9 |

2,03 |

Низкий |

|

10. |

p 9 , p 11 |

0,76 |

Низкий |

Верификация модели на тестовом наборе данных подтверждает целесообразность оценки опасности вредоносных утилит, основываясь на поведенческих паттернах. Вычисленные значения и уровни опасности вредоносных утилит логичны, поскольку соответствуют нанесенному автоматизированной системе ущербу.

Заключение

В данной статье рассмотрен вопрос разработки модели для оценки опасности деструктивных воздействий вредоносных утилит на автоматизированные системы специального назначения. В ходе моделирования с использованием пакета прикладных программ Excel и STATISTICA получены коэффициенты для каждого поведенческого паттерна.

Разработанная модель может быть использована специалистами в области обеспечения информационной безопасности для реализации превентивных мер защиты от деструктивных воздействий ранее неизвестных вредоносных утилит.

Список литературы Разработка модели для оценки опасности деструктивных воздействий вредоносных утилит на автоматизированные системы специального назначения с использованием регрессионного анализа

- Методический документ Методика оценки угроз безопасности информации Утвержден ФСТЭК России 5 февраля 2021 г.

- Мельников, А.В. Подход к оценке опасности деструктивных воздействий вредоносных программ на автоматизированные системы специального назначения / А.В. Мельников, Н.С. Кобяков // Безопасность информационных технологий. 2023. Т. 30, № 3. С. 51-60. DOI: 10.26583/bit.2023.3.03 EDN: RJWWZH

- Gromov Y. Building an external classifier of negative impacts in assessing survivability and ensuring the security of information systems Minin Y., Eliseev A., Alrammahi A.A.H., Sari F.A. // В сб.: Proceedings - 2020 2nd International Conference on Control Systems, Mathematical Modeling, Automation and Energy Efficiency, SUMMA 2020. 2. 2020. С. 636-641. EDN: IBBYMN

- Сумин В.И. Анализ функционирования и структурная декомпозиция информационных систем специального назначения / Сумин В.И., Смоленцева Т.Е., Громов Ю.Ю., Тютюнник В.М. // Научно-техническая информация. Серия 2: Информационные процессы и системы. 2021. № 8. С. 5-14. EDN: PYMFTD

- Горячев С.Н. Анализ деструктивных функций и процессов реализации угроз вредоносных программ на ИС органов внутренних дел / С.Н. Горячев, Н.С. Кобяков // Защита информации. Инсайд. 2022. № 2(104). С. 42-45. EDN: FOWCTU

- Мельников А.В. Модели и алгоритмы реализации организационных мер защиты информации в АССН от деструктивных воздействий ранее неизвестных вредоносных программ / А.В. Мельников, Н.С. Кобяков, Р.А. Жилин // Вестник Воронежского института МВД России. 2023. № 3. С. 80-87. EDN: ZILKNA

- Zachman J.A. "A framework for information systems architecture", in IBM Systems Journal. Vol. 26, no. 3, pp. 276-292, 1987,. DOI: 10.1147/sj.263.0276

- Данилова О.Ю. Правовая статистика: методы и модели / О.Ю. Данилова, В.В. Меньших, С.В. Синегубов. Воронеж: Воронежский институт Министерства внутренних дел Российской Федерации, 2018. 302 с. ISBN: 978-5-88591-666-0 EDN: YOZXWX