Система преобразований конфиденциальных аудиовизуальных документов с использованием доверенных вычислений

Автор: Симачев А.Ю.

Журнал: Международный журнал гуманитарных и естественных наук @intjournal

Рубрика: Технические науки

Статья в выпуске: 4-2 (67), 2022 года.

Бесплатный доступ

Целью работы является анализ применимости гомоморфного шифрования и доверенных вычислений при преобразовании форматов изображений. Для достижения поставленной цели в работе решаются следующие задачи: анализ возможностей гомоморфного шифрования и построение предварительной архитектуры безопасной системы преобразования изображений с использованием гомоморфного шифрования. Результатом работы стала таблица применимости гомоморфного шифрования к преобразованиям изображений, а также предварительная архитектура системы безопасных преобразований изображений. Практическая значимость работы заключается в том, что ее результаты могут быть использованы для внедрения в существующие ресурсы и обеспечения безопасности данных.

Гомоморфное шифрование, доверенные вычисления, цифровые изображения, конфиденциальные преобразования, сжатие

Короткий адрес: https://sciup.org/170193337

IDR: 170193337

Текст научной статьи Система преобразований конфиденциальных аудиовизуальных документов с использованием доверенных вычислений

В современном мире часто возникает необходимость в преобразовании документов с сохранением конфиденциальности. Большое количество сервисов, предоставляющих услуги преобразования документов в другие форматы, несмотря на свою удобность, не могут гарантировать конфиденциальность данных [1-4].

Для решения задачи проведения конфиденциальных преобразований аудиовизуальных документов на удаленных серверах могут быть применены доверенные вычисления, а также гомоморфное шифрование, так как они обеспечивают работу с зашифрованными данными и позволяют проводить их преобразование без привязки к расшифровке [5]. Исследованиями доверенных вычислений занимаются такие ученые, как Здирук А.В, Зотова С.А., То-мильсон А. [6].

Целью данной работы является разработка системы преобразования неподвижных изображений с сохранением конфиденциальности преобразуемых визуальных документов за счет применения доверенных вычислений.

Гомоморфное шифрование

Гомоморфным шифрованием называют криптографический примитив, представляющий собой функцию шифрования, удовлетворяющую дополнительному требованию гомоморфности относительно каких-либо операций над открытыми текстами [5]. Гомоморфное шифрование предоставляет возможность проводить ряд математических операций непосредственно над зашифрованным текстом, получая на выходе текст, результат расшифрования которого будет соответствовать результату проведения тех же математических операций над незашифрованным текстом.

Кратко опишем принцип работы. Пусть k - ключ шифрования, t - открытый текст, E(k,t) - функция шифрования. Функция E называется гомоморфной относительно операции “*” над открытым текстом t1 и t2, если существует алгоритм M, который, получив на вход любую пару зашифрованных текстов вида E(k,t1) и E(k,t2), выдает шифрованный текст, при расшифровании которого будет получен открытый текст t1*t2.

Пусть есть число x, которое необходимо зашифровать. При выборе произвольного вектора v возможно будет найти такую матрицу A, что будет верно равенство Av = xv, то есть произведение А на v даст вектор v, умноженный на ключ v. Оперируя с матрицами, умножая, складывая их, мы будем умножать складывать те числа, которые были зашифрованы.

(A+B)*v = Av + Bv = xv +yv = (x+y)v

Преимущества гомоморфного шифрования:

-

- Никто не может прочесть или изменить данные, даже если сервер не предоставляет достаточной защиты

Недостатки гомоморфного шифрования:

-

- Низкая скорость вычислений

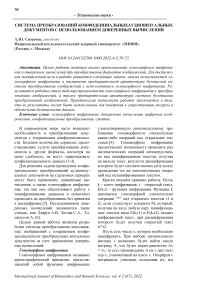

Применимость гомоморфного шифрования в рамках безопасного преобразования конфиденциальных изображений ограничивается операциям сложения и умножения, позволяя проводить преобразования только в jpeg и png форматы и из них в bmp или raw (табл. 1).

Таблица 1. Применимость гомоморфного шифрования

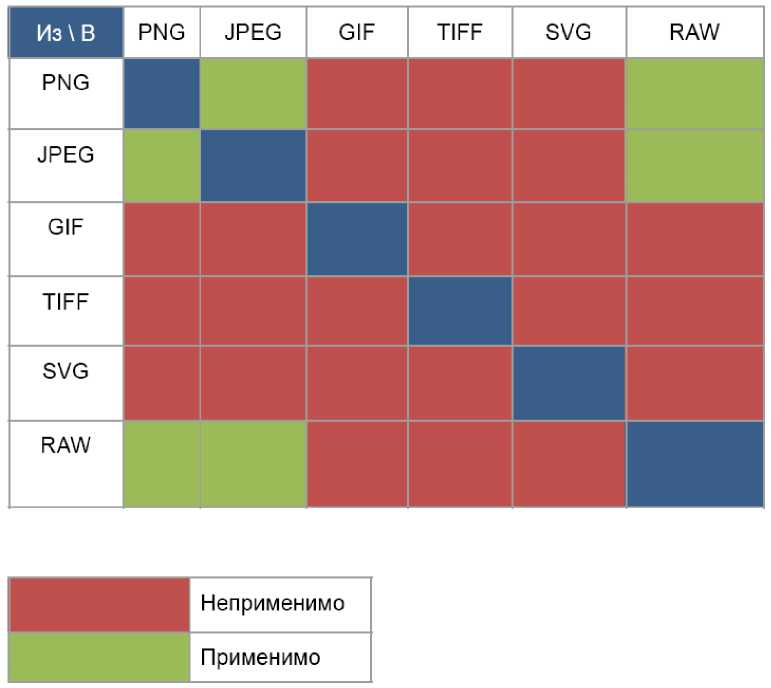

Рис. Блок схема системы преобразования конфиденциальных цифровых изображений

Данные посылаются через пользовательский интерфейс фронтенда, где они шифруются и отправляются на бэкенд. Далее происходит преобразование данных и их отправка обратно на фронтенд. После расшифровки данных с использованием ключа, хранившегося здесь же, преобразованное изображение становится доступным для скачивания пользователю.

При этом бэкенд является доверенной системой благодаря использованию методов, перечисленных в первой главе. Они обеспечивают последовательность и конфиденциальность преобразований файлов, а также предоставляют многоуровневую защиту от внешних атак.

Заключение. В настоящей работе была ния гомоморфного шифрования для преобразования цифровых изображений. Были проанализированы его возможности. Определены математические операции, которые возможно выполнять с зашифрованными данными, такие как сложение и умножение.

Была построена предварительная архитектура безопасной системы преобразования неподвижных изображений с использованием гомоморфного шифрования и доверенных вычислений.

Результаты, приведенные в статье, будут использованы авторами в дальнейших исследованиях при построении полноценной архитектуры программного комплекса.

проанализирована возможность примене-

Список литературы Система преобразований конфиденциальных аудиовизуальных документов с использованием доверенных вычислений

- Колебошин Г. Проблемы сохранения конфиденциальности коммерческой информации, переданной в порядке предоставления органам власти // Хозяйство и право. - 2008. - №1. - С. 97-100.

- EDN: JJZTOD

- Ковтун Ю.А., Баранов В.М., Капустина И.Ю. Проблемные аспекты сохранения конфиденциальности цифровой информации в России // Наука. Исследования. Практика. - 2020. - С. 217-219.

- EDN: JINDUY

- Сырчин В.К., Панасенко С.П. Научно-технические аспекты защиты конфиденциальной информации: проблемы, способы, решения // Высокотехнологичное право: генезис и перспективы. - 2021. - С. 338-345.

- EDN: SWKHWE

- Котенко И.В. и др. Применение технологии управления информацией и событиями безопасности для защиты информации в критически важных инфраструктурах // Информатика и автоматизация. - 2012. - № 20. - С. 27-56.

- EDN: PCCXYX

- Варновский Н.П., Шокуров А.В. Гомоморфное шифрование // Труды Института системного программирования РАН. - 2007. - Т. 12. - С. 27-36.

- EDN: MWEQPZ

- Здирук К.Б. и др. Доверенная среда облачных вычислений // Защита информации. Инсайд. - 2013. - №5. - С. 28.