Современные способы и средства защиты информации

Автор: Абдыраева Нурипа Рахматиллаевна, Турсунбаев Фархад Сыдыкович, Жумабай Уулу Нургазы

Журнал: Бюллетень науки и практики @bulletennauki

Рубрика: Технические науки

Статья в выпуске: 4 т.8, 2022 года.

Бесплатный доступ

Информационная безопасность - это процесс защиты данных от несанкционированного доступа, использования, раскрытия, уничтожения, изменения или нарушения. Информационная безопасность обеспокоена с конфиденциальностью, целостностью и доступностью данных независимо от формы, которую они могут принимать: электронные, печатные или другие формы. Эта статья представляет собой современные методы и способы защиты информации и законы и правила, регулирующие информационную безопасность.

Информационная безопасность, шифрование, дешифрование, метод перестановки, криптографические методы

Короткий адрес: https://sciup.org/14123480

IDR: 14123480 | УДК: 004.942

Текст научной статьи Современные способы и средства защиты информации

Бюллетень науки и практики / Bulletin of Science and Practice

УДК 004.942

Сегодня цифровые данные являются ключевым элементом большинства бизнес-процессов. Сбор, обработка и анализ больших объемов информации становится решающим конкурентным преимуществом компаний и государств. Информационная безопасность напрямую связана с ценностью информации. Риски возрастают, когда стоимость актива увеличивается. Где-то ценность выражается непосредственно в деньгах (интернет-банкинг, данные платежных карт, электронные кошельки), где-то сама конфиденциальная информация представляет собой важный цифровой актив (контракты, информация ДСП, базы данных клиентов и поставщиков, массивы персональных данных и т.д.).

Вся информация, так или иначе, является ценным активом, и ее владелец несет риски при создании, сборе, использовании и хранении информации. Все проблемы информационной безопасности связаны с тем, что владельцы этих активов недооценивают свои риски и не принимают необходимых мер для обеспечения целостности, конфиденциальности и доступности данных.

До 2001 г законы Киргизской Республики не предусматривали определение понятия безопасности, а с принятием концепции национальной безопасности Киргизской Республики появилось нормативное определение этого понятия. 21 декабря 2021 г Указом Президента Кыргызстана утверждена действующая концепция национальной безопасности Кыргызстана, которая также включает вопросы информационной безопасности.

Концепция информационной безопасности

Национальны е интересы KF в информ эцноиной сфере: - зашита ш^оршционных ресурсов от g-и^^

НМР. доступа, об еспеч ение о Езопасноетиинформяципннъки тэлЕкоммуннкационнык енотах. еде ум разЕарнутык. таи и со здаваамьз на территории КР; - развитие современник Щ. стен естеенной Ц^^щ^^рщ. обеспеченна потребностей ЕНутреННЭГО рЫЛН ёЗ продукцией Ы ВЫХОД ЭТОЙ продукции на мировой рынок, а также о о «лечение накопление сохранения и эффективного использования отечественных ин ф о р манд о иных р кур сое;

-

- информационно а обеспечение ЩЩУЖвдКРпо доведению до наци о нал ьн ой и м еждунэр одной о ошественности д о стоверной информации и ц,^^^ с

обеспечением доступа к crip ЫТЫМ f.p f. ПН фо рМ-ЩЦ онным ресурсам:

-

- соблюдение прав и свобод ченовета в Ж^Щ^ о о «печениа духовного

обновления в КР, сохранение и угр апл анне нравственнык ценностей общества, традиций патр и о тп зма и гуманизма, культурного и научного потенциала страны

Виды угроз в информационной сфера: - угрозы конституционным правам и св об о дамч ел овей и гражданина в области дух О ЕН О Й ЖИЗНИ и пн формаци о нно н деятельности.

индивиду ал ьн о му,

Г р упп О Е ому и О 6 ГО ЕСТЕе НН ОМу со знанию. духовно му е о зр о жд енню КР:

-

- угрозы информационному об еспеч енню г осудзрстыннш политики КР;

-

- утр озы развитию жз^^ ЦОЙ индустрии информации, включая индустрию средств ин ф о р метизации.

тел ^коммуникации и связи, обеспечению потребностей внутреннего рынка в её продукции и выходу этой пр о дукцин на мир о е ой р ынок а танке о о еспеченню

накопления, сохранности и

3ффеЕГНЕНОГD и:щ^^^ отечественных $®&ЩЕ-ресурсов;

-утр озыб копж.шети ^feju

Источники угроз в информационной сфере:

Основные внешние нет очники:

-

- деятельность иностранных ЦРЖ£-ggjgg^j, экономических, военных, разведывательных и ИйфрЛ53Ж5БН&£ структур;

-

- стр емление ряда стран к д омгшир deshudd и ущемлению интересов КР;

-

- об остра нпемеждунзр одной конкуренции за обладание ИХ и ИР;

-деятельность международных т^рдорцс-^Sffi организаций:

-

- увеличение технологического отрыва ведущих стр-ан мира:

-

- разраб отка рядом г ссударств концепции пн фо р мацп онных ео пн . Внутр енние источники:

-недостаточная разраб отанность нормативной правовой базы.

н ад о стат очная пр ав о пр им е нит ельная практика - неразвитость институтов гражданского общества;

-

- 5ЙЖЖММ бюдаатное &ffi®Jfc црвдцц* мероприятии по обеспечению Ж^ЭДЗ- ^опасности КР:

-

- недостаточная экономическая мошь

г о су дар стна:

-

- недостаточность квалифицированных кадров;

-

- отставание от др утих стран в области создания и внедрения ИКТ. развития индустрии №йЬ^ И ШИРОКОЕ нс п о л ьз о ванне зар убежных пр о г р амин о -аппаратных средств;

-стремление организованных д^^

НЕД снл к получению доступа &ИР. ' '

Рисунок 1. Концепция информационной безопасности

В концепции (Рисунок 1) одна из внутренних угроз национальной безопасности страны определяется неразвитостью информационных и коммуникационных технологий и слабой защитой национального информационного пространства. Растущее использование Интернета делает борьбу с киберпреступностью и защиту информационной инфраструктуры, которая требует обширных мер в области сетей связи и информационной безопасности, особенно актуальной. Отсутствуют финансовые ресурсы для мер по защите информационного мира. Уголовный кодекс Кыргызстана устанавливает ответственность за преступления, связанные с информационными технологиями. К таким относится: создавать компьютерную программу или изменять существующую программу с намерением уничтожить, перехватить, изменить или скопировать информацию; прервать работу любого компьютера, компьютерной системы или ее сети; использовать или распространять любую такую программу или носителей таких программ.

Способы неправомерного доступа к информации

Ключом к успешному предотвращению несанкционированного доступа к информации и перехвату данных является четкое понимание пути утечки информации. Интегральные схемы, питающие компьютеры, производят высокочастотные изменения уровней напряжения и тока. Колебания распространяются по проводам и могут быть преобразованы в понятные формы и заблокированы специальными устройствами. Устройство может быть установлено на компьютер или монитор и перехватывать информацию, отображаемую на мониторе или вводимую с клавиатуры. Прослушивание возможно и при передаче информации по внешним каналам связи, например по телефонным линиям .

Методы защиты

На практике используется несколько групп способов защиты:

-

- воспрепятствование предполагаемому похитителю физическими и программными средствами;

-

- управлять или влиять на элементы защищаемой системы;

-

- маскирование или преобразование данных, обычно - криптографическим способом;

-

- разработка набора правил и мер для поощрения надлежащего поведения пользователей, взаимодействующих с правилами или базами данных.

-

- обеспечение соблюдения или создание таких условий, при которых пользователи обязаны соблюдать правила обработки данных;

-

- создание условий, которые побуждают пользователей действовать надлежащим образом.

Каждый метод защиты данных реализуется с использованием разных категорий средств. Основными средствами являются организационные и технические средства защиты информации.

Организационные средства защиты информации

За разработку комплекса средств организационной защиты информации должна отвечать служба безопасности.

В основном специалисты по безопасности:

-

- разработка внутренней документации, устанавливающей правила работы с компьютерной техникой и конфиденциальной информацией;

-

- проводить брифинги для персонала и периодические проверки;

-

- организовать подписание дополнений к трудовым договорам, регулирующих ответственность за разглашение или неправомерное использование информации, полученной в ходе работы;

-

- разграничить зоны ответственности, чтобы исключить ситуации, когда у сотрудника самые важные данные;

-

- организуйте работу в популярных программах рабочего процесса и следите за тем, чтобы важные файлы не хранились на сетевых дисках;

-

- внедрять программные продукты, защищающие данные от копирования или уничтожения пользователями;

-

- составьте планы восстановления системы в случае сбоя по любой причине.

Если в компании нет собственной службы информационной безопасности, выход – пригласить специалиста по безопасности на аутсорс. Удаленный работник может проверить ИТ-инфраструктуру организации и дать рекомендации по защите от внешних и внутренних угроз. Аутсорсинг в сфере информационной безопасности также предполагает использование специальных программ для защиты корпоративной информации .

Разработка комплекса организационных средств защиты информации должна входить в компетенцию службы безопасности.

Чаще всего специалисты по безопасности:

-

- разрабатывают внутреннюю документацию, которая устанавливает правила работы с компьютерной техникой и конфиденциальной информацией;

-

- проводят инструктаж и периодические проверки персонала; инициируют подписание дополнительных соглашений к трудовым договорам, где указана ответственность за разглашение или неправомерное использование сведений, ставших известных по работе;

-

- разграничивают зоны ответственности, чтобы исключить ситуации, когда массивы наиболее важных данных находятся в распоряжении одного из сотрудников; организуют работу в общих программах документооборота и следят, чтобы критически важные файлы не хранились вне сетевых дисков;

-

- внедряют программные продукты, которые защищают данные от копирования или уничтожения любым пользователем, в том числе топ-менеджментом организации;

-

- составляют планы восстановления системы на случай выхода из строя по любым причинам.

Если в компании нет выделенной ИБ-службы, выходом станет приглашение специалиста по безопасности на аутсорсинг. Удаленный сотрудник сможет провести аудит ИТ-инфраструктуры компании и дать рекомендации по ее защите от внешних и внутренних угроз. Также аутсорсинг в ИБ предполагает использование специальных программ для защиты корпоративной информации .

Технические средства защиты информации

Группа технических средств защиты информации объединяет аппаратные и программные средства. В основном:

-

- резервное копирование и удаленное хранение наиболее важных областей данных в компьютерной системе;

-

- дублирование и резервирование всех важных для безопасности данных сетевых подсистем;

-

- создание возможности перераспределения сетевых ресурсов в случае выхода из строя отдельных элементов;

-

- обеспечение возможности использования систем аварийного электроснабжения;

-

- обеспечение сохранности оборудования от повреждений, вызванных пожаром или водой;

-

- установка программного обеспечения, защищающего базы данных и другую информацию от несанкционированного доступа.

К техническим мерам относятся также мероприятия по обеспечению физической недоступности объектов компьютерной сети, например, такие практические методы, как оснащение помещений камерами и сигнализацией.

Аутентификация и идентификация

Чтобы исключить неправомерный доступ к информации применяют такие способы, как идентификация и аутентификация. Идентификация — это механизм присвоения собственного уникального имени или образа пользователю, который взаимодействует с информацией. Аутентификация — это система способов проверки совпадения пользователя с тем образом, которому разрешен допуск [1].

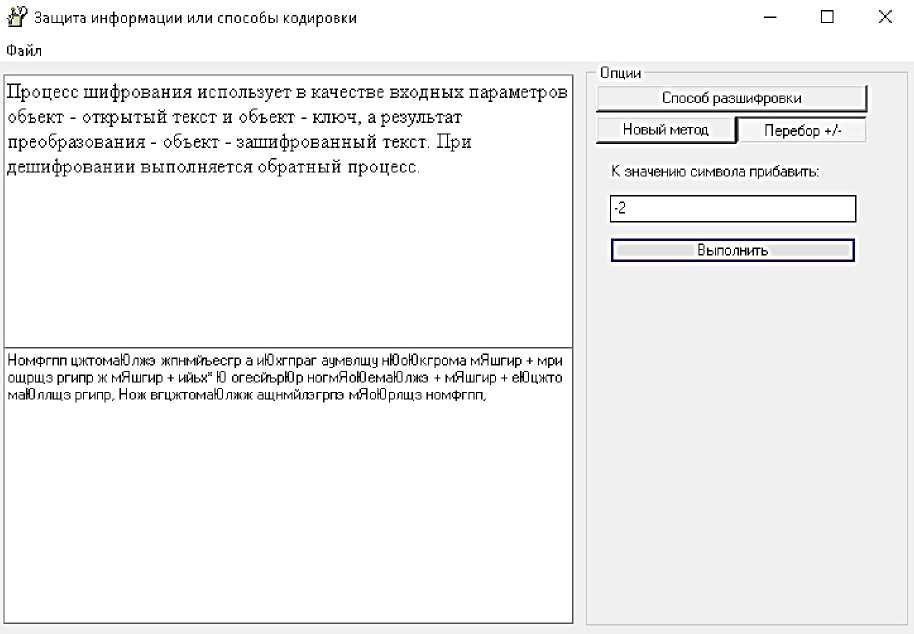

Эти средства направлены на то, чтобы предоставить или, наоборот, запретить допуск к данным. Подлинность, как правила, определяется тремя способами: программой, аппаратом, человеком. При этом объектом аутентификации может быть не только человек, но и техническое средство (компьютер, монитор, носители) или данные. Простейший способ защиты — пароль. Многие люди в качестве пароля используют имена детей, родственников или год и дату рождения. Такая защита не является надежной. Кроме этого есть методы шифрования данных с помощью криптографических или методами перестановки. Процесс шифрования использует в качестве входных параметров объект — открытый текст и объект — ключ, а результат преобразования — объект — зашифрованный текст. При дешифровании выполняется обратный процесс. Далее рассмотрим программу для защиты данных методом перестановки (Рисунок 2).

Рисунок 2. Работа программы

Если сопоставить каждому символу алфавита его порядковый номер (нумеруя с 0), то шифрование и дешифрование можно выразить следующими формулами:

у = (x + k) mod nx = (y — k) mod n,

где, {\displaystyle x}х — символ открытого текста, {\displaystyle y}у — символ шифрованного текста, {\displaystyle n}n — мощность алфавита, а {\displaystyle k}k — ключ. С точки зрения математики шифр Цезаря является частным случаемаффинного шифра.

Выводы:

Таким образом, в данной статье мы рассматривали концепцию информационной безопсности и современные методы и средства защиты информации. А также мы предлагаем защитить данные с помощью математических формул т.е. криптографическими методами.

Список литературы Современные способы и средства защиты информации

- Ясенев В. Н. Информационная безопасность: Нижний Новгород, 2017. 198 с.

- EDN: HDZJSC