Структурные модели терминов по информационной безопасности

Автор: Миронова Марина Руслановна

Журнал: Известия Волгоградского государственного педагогического университета @izvestia-vspu

Рубрика: Филологические науки

Статья в выпуске: 1 (154), 2021 года.

Бесплатный доступ

Анализируются структурные модели терминов по информационной безопасности, зафиксированные в словарях и в имеющихся зарубежных и отечественных источниках, с выделением наиболее продуктивных моделей образования. Структурные модели терминов были выделены и изучены в рамках современной когнитивной лингвистики. Выработаны и описаны возможные принципы моделирования фреймовой структуры терминов информационной безопасности.

Терминосистема, структурная модель, фрейм, информационная безопасность

Короткий адрес: https://sciup.org/148310331

IDR: 148310331

Текст научной статьи Структурные модели терминов по информационной безопасности

XXI век характеризуется быстрым развитием и распространением последних достижений в области вычислительной техники, сетевых и информационных технологий и, соответственно, методов и средств защиты информации и обработки данных. Активное использование информационных технологий стало объективной необходимостью для каждой организации; это объясняется информатизацией всех сторон общественной и производственной деятельности человека. К числу быстро развивающихся в последние годы областей знаний относится информационная безопасность. Основная часть материалов, включая руководства пользователя информационными системами и международные стандарты по различным направлениям информационной безопасности, представлена на английском языке, вследствие чего появляются новые понятия, которые нуждаются в терминировании. В связи с вышеизложенным остро обозначилась проблема валидности терминологии в сфере информационной безопасности в английском и русском языках и, соответственно, проблема адекватной и эквивалентной межъязыковой передачи научно-технических и научно-публицистических текстов и документации по компьютерной и информационной безопасности. Все вышеизложенное определяет актуальность данной работы.

Большинство новых понятий выражается при помощи словосочетаний или сложных слов, т. к. именно эти виды терминов дают возможность отразить необходимые и достаточные признаки с наибольшей полнотой и точностью. В настоящее время терминологические единицы, созданные способом синтаксической деривации, являются универсальным средством в формировании и использовании терминологии по информационной безопасности. Этот способ является продуктивным не только в данной области. По мнению С.В. Гринева, с помощью этого способа образуется наибольшая доля терминов, что составляет 60–95%, поэтому в терминологии на сегодняшний день преобладают именно терминологические словосочетания [1, c. 141]. Терминологические словосочетания являются наиболее продуктивными для всех терминосистем.

Данное исследование является актуальным и значимым, т. к. анализируются структурные модели терминов по информационной безопасности с выделением наиболее продуктивных моделей образования. В лингвистических исследованиях уже были представлены результаты изучения структурных моделей компьютерных терминов. Однако обобщающих системных исследований терминов по информационной безопасности, зафиксированных в словарях и в имеющихся источниках, не предпринималось. Вне поля зрения исследователей оказались аспекты структурного анализа терминов по информационной безопасности. Именно этому и посвящена данная статья.

Целью работы является выявление структурных моделей в рамках современной когнитивной лингвистики. Нами выработаны и описаны возможные принципы моделирования фреймовой структуры терминов информационной безопасности.

По мнению многих исследователей и ученых (В.П. Даниленко, Н.А. Шурыгин, А.Р. Белоусова, Е.В. Бекишева), широкому распространению терминологических сочетаний (ТС) способствует прежде всего легкость такого терминообразования, а также то, что они представляют собой развернутые наименования научных понятий, обеспечивая тем самым точную и эксплицитную передачу их содержания.

Существует два основных свойства ТС: устойчивость, которая избавляет от необходимости вводить текст целиком, а также содержательность значения, характеризующаяся названием одного понятия. В процессе исследования в русском и английском языках выделе- ны следующие структурные типы однословных терминов по информационной безопасности.

-

1. Термины – простые слова: унификация (unification), операнд (operand), обработка (handling), eмкость (capacity), символы (sigla), перезагрузка (congestion), пакет (обрабатываемых данных) (batch) и т. д. Приведем примеры текстовой реализации терминов по информационной безопасности: One of the most destructive examples of computer crimes is the creation of viruses. – Одним из самых разрушительных примеров компьютерных преступлений является создание вирусов; The victim is the user of the programme, the perpetrator is the program’s developer. – Жертвой является пользователь программы, а нарушителем/ злоумышленником является разработчик программы.

-

2. Термины – сложные слова: колонтитул (catchword), метафайл (metafile), мейнфрейм (mainframe), мегафлопс (megaflops), псевдокод (pseudocode), трисектриса (trisectrix), эхоплекс (echoplex) и т. д. Приведем примеры реализации терминов по информационной безопасности: Cryptography is the only feasible means of securing data during transmission. – Криптография представляет собой единственно возможное средство обеспечения безопасности исходных данных во время передачи; Firewalls can protect both individual computers and corporate networks from hostile intrusion from the Internet if they are used correctly. – При правильном использовании межсетевые экраны могут защитить как отдельные компьютеры, так и корпоративные сети от враждебных вторжений из интернета.

-

3. Термины – сложносоставные слова: адрес устройства-источника (source-device address), программно-совместимые компьютеры (program-compatible computers), контекстно-зависимая справка (context-sensitive help) и т. д. Приведем примеры: To secure information in computer-aided systems , secret information security system is applied. – Средством защиты информации в автоматизированных системах является система защиты секретной информации; Some web sites include the user-selected password in an unencrypted confirmation e-mail message, with the obvious increased vulnerability. – Некоторые веб-сайты отправляют подтверждение выбранного пользователем пароля в незашифрованном виде по электронной почте, очевидно, что это повышает уязвимость.

-

4. Аббревиация – это один из распространенных способов словообразования, который является предметом исследования большин-

- ства работ. Несмотря на то, что она располагается на одном из последних уровней в иерархическом описании способов терминообразо-вания, аббревиация прогрессирует с каждым днем. Это связано со статусом именно терминологических аббревиатур, выражающих в краткой, сжатой, кодифицированной форме актуальные научные понятия [2, с. 157].

В английском языке выделяют следующие структурные типы сокращений: а) буквенные; б) слоговые; в) частичные, состоящие из буквы или слога или полного слова; г) смешанные, состоящие из букв и слогов; д) цифровые, состоящие из букв или слогов и цифр; е) усеченные слова.

Основную массу терминологических сокращений терминов информационной безопасности составляют буквенные терминологические сокращения. В английском языке они произносятся либо как названия букв, составляющих сокращения, либо как слово, составленное из этих букв.

Термины – аббревиатуры: РИСК (тип архитектуры микропроцессора с сокращенным набором команд) RISC (Reduced Instruction Set Construction), МИСК (компьютер с минимальным набором функций) MISC (minimum instruction set computer), ФМП (фазовая манипуляция), СУРБД (система управления реляционными базами данных) RDBMS (relationai datebase managenet system), САПР (система автоматизированного проектирования) CAD (computer-aided design), ООП (объективно-ориентированное программирование) OOP (object-oriented programming) и т. д.

Приведем примеры реализации терминов по информационной безопасности в тексте: A DBMS (data base management system) program helps organizations use their databases. – СУБД (система управления базой данных) помогает организациям использовать свои базы данных; ST&E (security test and evaluation) is another technique that can be used in identifying IT system vulnerabilities during the risk assessment process. – (Тест безопасности и оценки) является еще одним методом, который может быть использован для выявления уязвимостей ИТ-системы во время процесса оценки рисками; Personal Identification Number (PIN), smart card, biometrics, token, exchange of keys, etc. – Информация, которая используется для проверки заявленной личности пользователя, может быть основана на пароле, персональном идентификационном номере (PIN-коде), смарт-карте, биометрии, маркере, обмене ключей и т. д.

Для выявления системных связей между терминами информационной безопасности различают простые и составные: среди составных, в свою очередь, различают двусловные (состоящие из двух слов) и многословные (состоящие более чем из двух компонентов).

Надо отметить, что самой распространенной группой как в русском, так и в английском языке являются словосочетания, состоящие из следующего количества компонентов.

-

А. Из двух компонентов: корневой каталог, конфигурация компьютера, контроль передачи, обратное прослеживание, пересылка блока, произвольный доступ, информационный разряд и т. д. В английском языке: crufty software, branch instruction, address type, action bar, master control, key sorting, etc.

Приведем примеры реализации терминов по информационной безопасности: Lists of common passwords are widely available and can make password attacks very efficient. – Списки распространенных паролей широко доступны и могут сделать атаки на пароль очень эффективными; An Authentication Policy establishes trust through an effective password policy , and by setting guidelines for remote location authentication and the use of authentication devices (e.g., one-time passwords and the devices that generate them). – Политика аутентификации устанавливает доверие путем эффективной политики паролей и установки рекомендаций по аутентификации удаленных субъектов и использованию аутентифицирующих устройств (например, генераторов одноразовых паролей); Risk management encompasses three processes: risk assessment, risk mitigation , and evaluation and assessment. – Управление рисками включает в себя три процесса: оценку рисков, снижение рисков и анализ и оценку; With the increased of the Internet, computer crime is becoming global. – С ростом сети Интернет компьютерная преступность становится глобальной.

Б. Из трех компонентов: общая база данных, оверлейное размещение модулей; основная программа управления, интерфейс множественного доступа, код несущей идентификации, автоматическое распознавание терминала, дамп содержимого экрана и т. д. В английском языке: touch sensitive device, tool command language, analog input module, holography operating memory, network access controller, parallel processing system, etc.

Приведем примеры реализации терминов информационной безопасности: The purpose of system security testing is to test the effectiveness of the security controls of an IT sys- tem as they have been applied in an operational environment. – Цель тестирования системы безопасности заключается в проверке эффективности безопасности управления ИТ-системы, как они были применены в операционной среде; Effective access control provisions may force extreme measures on criminals seeking to acquire a password or biometric token. – Эффективные меры контроля доступа могут заставить преступников пойти на крайние меры, чтобы получить пароль или биометрическую метку.

-

В. Реже встречаются термины-словосочетания, состоящие из четырех и более слов: дистанционная регистрация и обработка данных, ложный цилиндрический магнитный домен, обмен информацией через доску сообщений, доступная скорость передачи битов, файл, содержащий драйвер принтера и т. д. В английском языке: very large scale integration, hybrid analog and digital modulation, branch target addres cache, automatic data flow management, address arithmetic answering unit, etc.

Приведем примеры: Cryptographic information protection facility provides secure transformation of data. – Средства криптографической защиты информации (СКЗИ) обеспечивают безопасное преобразование данных; Secret information security system is a complex of both organizational and software technical means, including cryptographic ones. – Система защиты секретной информации представляет собой комплекс как организационных, так и программно-технических средств, включая криптографические.

Следует обратить внимание на структуру многокомпонентных терминов. Как правило, большая часть новых терминов создается по уже существующим моделям. Результаты нашего исследования показывают, что для двусоставных терминов характерны следующие грамматические сочетания (табл. 1). Структура трехсоставных терминов отражена в табл. 2.

В английском языке чаще встречаются следующие частеречные сочетания: Adj + N ( factual data, multifuctional module, universal client, external device, internal memory, etc.), N + N ( driver device, job control, core dump, computer crime, etc.), Ving + N ( directing station, running foot, thinking machine, routing buffer, etc.), Ved + N ( dedicated line, recommended standard, occupied circuit, generated address, etc.), Adj + N + N ( regrouping of line arrangement, printing master items, facing page view, etc.), N + N + N ( input interface unit, sample in-

Таблица 1

|

Структура терминов |

Примеры |

|

1) прилагательное + существительное |

дополнительное управление, аналоговый усилитель, аппаратный интерфейс и т. д. |

|

2) существительное + существительное |

текст аннотации, анализ файла, описатель матрицы, машина поиска и т. д. |

|

3) причастие + существительное |

удаленная система и т. д. |

Таблица 2

|

Структура терминов |

Примеры |

|

1) существительное + прилагательное + существительное |

буфер целой дорожки, блок расширенной памяти, библиотека динамического связывания, эмуляция локальной сети и т. д. |

|

2) прилагательное + существительное + существительное |

автоматическое распознавание формата, центральная точка массива, цифровая форма данных и т. д. |

|

3) существительное + существительное + существительное |

цикл выборки данных, матрица элементов изображения, буфер маршрутизации пакетов и т. д. |

|

4) прилагательное + прилагательное + существительное |

электронный голосовой аналог, маркерная кольцевая сеть, автоматическое резервное копирование и т. д. |

Грамматические сочетания двусоставных терминов

Грамматические сочетания трехсоставных терминов

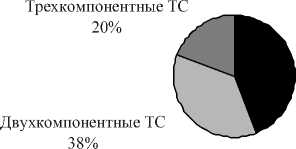

Квантитативное процентное соотношение частотности употребления двух- и трехкомпонентных ТС

Однокомпонентные и многокомпонентные ТС 42%

put mode, network echomail coordinator, analyzing directory structure, etc.).

В итоге анализ структуры многокомпонентных терминов по информационной безопасности в английском и русском языках показал следующее.

-

1. Самой распространенной группой являются словосочетания, состоящие из двух- и трехкомпонентных терминологических сочетаний (ТС); данная группа имеет преимущество над простыми терминологическими единицами и многокомпонентными терминологическими сочетаниями (МКТС). Количественное соотношение частотности функционирования в терминосистеме одно-, двух- и трехкомпонентных ТС и многокомпонентных ТС (в процентах) можно изобразить в виде диаграммы (см. рис. выше).

-

2. Термины, состоящие из четырех и более компонентов, характеризуются в основном последовательным подчинением (цепочные отношения). Они отличаются от предыдущих моделей только значительно большим разнообразием в концептуальном плане, но в плане

-

3. Основные структурные модели совпадают со структурными моделями терминов других терминосистем.

-

4. Аббревиация как способ образования терминологии по информационной безопасности достаточно распространен, т. к. словосочетания занимают большую часть данной терми-носистемы.

выражения как самих понятий, так и их дифференциальных признаков особых изменений не наблюдается.

Список литературы Структурные модели терминов по информационной безопасности

- Гринев С.В. Введение в терминоведение. М., 1993.

- Буянова Л.Ю. Термин как единица логоса: моногр. Краснодар, 2002.

- Горохов П.К. Информационная безопасность: англо-русский словарь. М., 1995.

- Даниленко В.П. Лексико-семантические и грамматические особенности слов-терминов // Исследования по русской терминологии. М., 1977.

- Лейчик В.М. Терминоведение: Предмет, методы, структура. 2-е изд., испр. и доп. М., 2006.

- Миронова М.Р. Лексико-семантические и лингвокультурные особенности формирования театральной лексики в английском и русском языках: дис. … канд. филол. наук. Краснодар 2007.

- Англо-русский и русско-английский словарь ПК / под ред. А.И. Мизининой, И.В. Жильцова. М., 2006.

- Информационная технология. Методы и средства обеспечения безопасности. Критерии оценки безопасности информационных технологий. ГОСТ Р ИСО/МЭК 15408-2002. М., 2002.

- Словарь криптографических терминов / под ред. Б.А. Погорелова и В.Н. Сачкова. М., 2006.