Применение вейвлетов Добеши для обнаружения аномалий сетевого трафика

Автор: Фаткиева Роза Равильевна

Журнал: Вестник Бурятского государственного университета. Математика, информатика @vestnik-bsu-maths

Рубрика: Математическое моделирование

Статья в выпуске: 2, 2013 года.

Бесплатный доступ

В статье представлен подход к обнаружению DDoS-атак, основанный на применении вейвлет-разложения для анализа сетевого трафика при воздействии на него различных аномальных явлений. Показана возможность идентификации DDoS-атаки при увеличении легитимного трафика на основании изменения усредняющих коэффициентов.

Информационная безопасность, распределенный отказ в обслуживании, сетевой трафик

Короткий адрес: https://sciup.org/14835100

IDR: 14835100 | УДК: 004.73

Текст научной статьи Применение вейвлетов Добеши для обнаружения аномалий сетевого трафика

Распределенные атаки типа DDoS отличаются наличием множества участников (агентов), действующих из разных участков сети с помощью заранее подготовленного программного обеспечения. Выявление атакующих агентов до начала и во время атаки затруднительно, так как новые участники могут вводиться по мере прекращения доступа к системе уже введенных. Проблема усугубляется тем, что по составу трафика такие атаки могут быть почти неотличимы от легитимной нагрузки [1]. При повышении легитимной нагрузки вероятность срабатывания средств защиты увеличивается, что приводит к ложным срабатываниям и невозможности доступа легитимных пользователей. С другой стороны, атаки по результату можно разделить на деградационные, разрушительные, перманентные, и несвоевременное вмешательство может повлечь полный выход из строя или увеличить восстановление сервиса. В связи с этим возникает проблема отличия возрастающего легитимного трафика от эффективно спланированной DDoS-атаки.

-

1. Вейвлет-разложение сетевого трафика

-

3. Характеристики трафика с приростом нагрузки и наличием атаки

Для исследования сетевого трафика с учетом его хаотичного характера на мелком масштабе возможно использование вейвлетов семейства До- беши [2], которые характеризуются большим числом исчезающих моментов (большее число исчезающих моментов позволяет описывать функции полиномиального характера большего порядка) при минимальном размере носителя, что в некоторой степени подходит для анализа сетевого трафика. Зачастую средняя нагрузка на обслуживающую систему за небольшой отдельно взятый промежуток времени не является постоянной величиной. Например, нагрузка на веб-сервер, популярный в определенных часовых поясах, будет выше в дневное время. При этом числовые значения коэффициентов не зависят от положения аномалии в сигнале. Если атака состоит из периодических коротких всплесков (например, семантическая атака, расходующая ресурсы сервера за короткий интервал, но на долгий период), возникшая аномалия все равно будет присутствовать в коэффициентах разложения, которые напрямую зависят от амплитуд аномалий и являются более чувствительными к кратковременным изменениям, чем к долговременным. Рост легитимного трафика, в отличие от флуд-атак, имеет небольшую амплитуду и происходит на протяжении длительного времени, поэтому будет оказывать минимальное влияние на коэффициенты разложения.

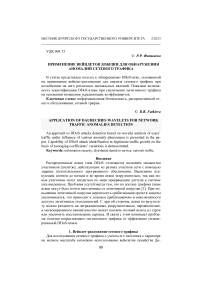

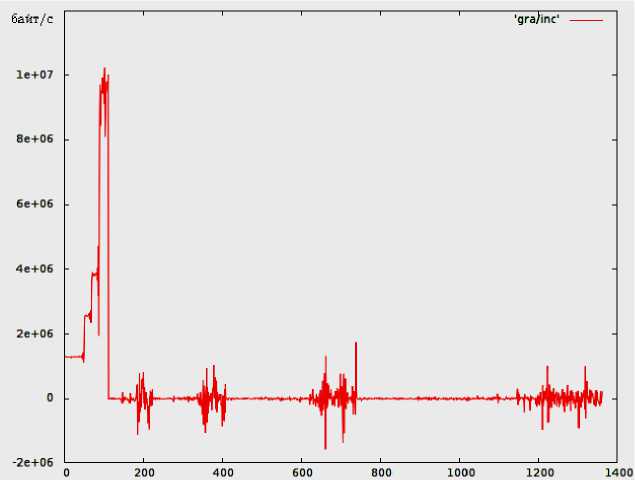

Выявление DDoS-атак с помощью сравнения характеристик обычного сетевого трафика и трафика с атакой проводилось специализированной системой сбора и управления трафика, позволяющей контролировать характеристики трафика в реальном времени [3]. Легитимный трафик снимался в течение 15 минут, на протяжении которых выполнялось одновременно до 1000 запросов на соединение со случайными паузами по 1 -5 секунд. Получено среднее значение аппроксимирующих коэффициентов, равное 1282103.79, и среднеквадратичное отклонение детализирующих коэффициентов 15928.93. Оценка отклонений в ситуации при резком росте нагрузки, вызванной наплывом клиентов, показала, что все детализирующие коэффициенты вейвлет-разложения лежат в небольшом интервале (рис. 1), а рост нагрузки влияет на усредняющие коэффициенты.

Рис. 1. Вейвлет-разложение легитимного сетевого трафика

Детализирующие коэффициенты, кроме самых крупномасштабных, мало затронуты, что подтверждается полученными средними значениями аппроксимирующих коэффициентов 2152818.52 и среднеквадратичными отклонениями детализирующих коэффициентов 27531.12.

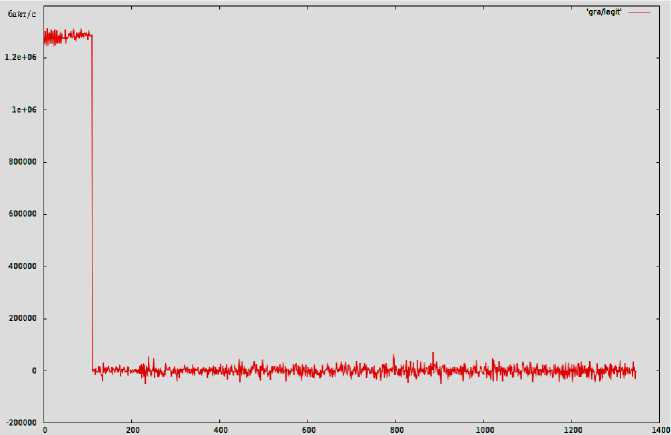

При моделировании SYN-flood атаки регистрация трафика показала высокую амплитуду колебаний и увеличение среднего значения по сравнению с легитимным трафиком (рис. 2). В связи с наличием в трафике большого отклонения в небольшом окне происходит отклонение среди тех детализирующих коэффициентов разных масштабов, которые отвечают за этот временной участок (среднее значение аппроксимирующих коэффициентов 4506166.73 и среднеквадратичного отклонения детализирующих коэффициентов 349822.19).

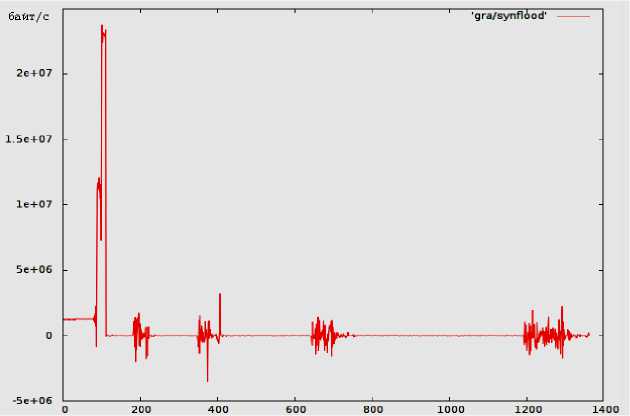

Рассмотрим предыдущую атаку на фоне зафиксированного ранее трафика с приростом нагрузки. В связи с тем, что цель атаки – стремление создать максимально большой поток данных, общее изменение амплитуды трафика значительно превышает легитимный рост трафика.

Рис. 2. Вейвлет-разложение трафика с резкими приростами нагрузки

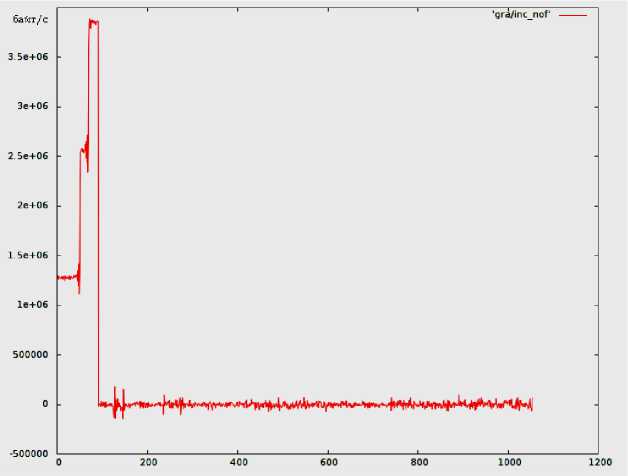

При этом вейвлет-разложении SYN-флуд имеет более хаотический характер, чем легитимный трафик, и большую амплитуду изменения трафика при маленьком временном окне, поэтому затронуты коэффициенты самых мелких масштабов (рис. 3, 4).

Рис. 3. Вейвлет-разложение SYN-флуд атаки

Получены средние значения аппроксимирующих коэффициентов 3611176.28 и среднеквадратичное отклонение детализирующих коэффициентов 196269.31.

Рис. 4. Вейвлет-разложение SYN-флуд атаки на фоне растущего трафика

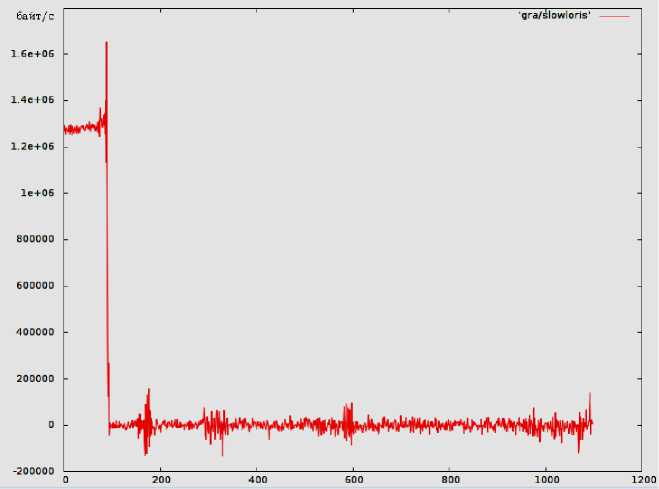

Рассмотрим влиянием атаки Slowloris на изменения детализирующих и аппроксимирующих коэффициентов. Атака Slowloris является полностью семантической атакой и почти не вызывает изменения в среднем значении трафика, что делает ее более сложной для выявления. Единственной крупной аномалией является полное исчезновение легитимного трафика, и это в значительной мере должно затруднить обнаружение этой атаки до ее полного успеха. Вейвлет-разложение для полученного трафика целиком и без учета момента начала полного исчезновения легитимного трафика показало, что атаку выдают два вида аномалий – рост нагрузки, вызванный быстрым установлением большого числа соединений, и почти полное исчезновение нагрузки после истощения таблицы соединений (рис. 5).

Рис. 5. Вейвлет-разложение атаки Slowloris

Анализ изменений характеристик вейвлет-разложения, в частности, изменений детализирующих коэффициентов разложения, показал возможность выявлений аномалий в сетевом трафике (табл. 1). При уменьшении коэффициента отношения исходных данных и увеличении коэффициента отношения детализирующих данных, полученных в ходе применения вейвлет-анализа, можно предположить об аномальном поведении трафика и возможном проведении DoS- или DDoS-атаки.

Таблица 1

|

Среднее значение усредняющих коэффициентов AVG |

Среднеквадратичное отклонение детализирующих коэффициентов DEV |

DEV/AVG |

|

|

Нормальный трафик |

1282103 |

15928 |

80.49 |

|

Рост нагрузки |

2152818 |

27531 |

78.19 |

|

SYN-флуд |

4506166 |

349822 |

12.88 |

|

Рост нагрузки и SYN-флуд |

3611176 |

196269 |

18.39 |

|

Slowloris до сбоя |

1285656 |

24582 |

52.30 |

|

Slowloris |

1238529 |

25136 |

49.27 |

Заключение

Относительная простота вычислений делает вейвлет-разложение потенциальным инструментом для обнаружения DDoS-атак. Перспективы дальнейших исследований заключаются в определении набора оптималь- ных базисных вейвлетов для обнаружения атак и интерпретации рассчитанных частотно-временных характеристик. Основным недостатком способа является невозможность исключить ложные срабатывания при аномальном росте нагрузки из-за необычных действий со стороны клиента. Остается открытым вопрос о пороговых значениях, в которых могут лежать коэффициенты разложения и их отношения, которые сильно зависят от способностей наблюдаемой системы и вида легитимной нагрузки.

Список литературы Применение вейвлетов Добеши для обнаружения аномалий сетевого трафика

- Котенко И.В., Уланов A.B. Многоагентное моделирование распределенных атак «отказ в обслуживании»//Труды СПИИРАН. -СПб.: Наука, 2006. -Вып. 3, Т. 1. -С. 105-125.

- Малла С. Вейвлеты в обработке сигналов: пер. с англ. -М.: Мир, 2005. -671 с.

- Мишин K.H., Фаткиева P.P. Природа сетевых аномалий и их полу-натурное моделирование//Труды СПИИРАН. -2007. -№ 5. -С. 260-267.